Tomar medidas sobre resultados avançados de consulta de caça

Aplica-se a:

- Microsoft Defender XDR

Importante

Algumas informações neste artigo estão relacionadas ao produto pré-lançado que pode ser modificado substancialmente antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, com relação às informações aqui fornecidas.

Você pode conter rapidamente ameaças ou abordar ativos comprometidos encontrados na caça avançada usando opções de ação avançadas e abrangentes. Com essas opções, você pode:

- Executar várias ações em dispositivos

- Arquivos de quarentena

Permissões obrigatórias

Para agir em dispositivos por meio da caça avançada, você precisa de uma função no Microsoft Defender para Ponto de Extremidade com permissões para enviar ações de correção em dispositivos. Se você não puder agir, entre em contato com um administrador global sobre como obter a seguinte permissão:

Ações de correção ativa > Gerenciamento de ameaças e vulnerabilidades – Tratamento de correção

Para agir em emails por meio da caça avançada, você precisa de uma função no Microsoft Defender para Office 365 pesquisar e limpar emails.

Executar várias ações em dispositivos

Você pode executar as seguintes ações em dispositivos identificados pela coluna nos resultados da DeviceId consulta:

- Isolar dispositivos afetados para conter uma infecção ou impedir que ataques se movam lateralmente

- Coletar pacote de investigação para obter mais informações forenses

- Executar uma verificação antivírus para localizar e remover ameaças usando as atualizações mais recentes de inteligência de segurança

- Iniciar uma investigação automatizada para marcar e corrigir ameaças no dispositivo e possivelmente em outros dispositivos afetados

- Restringir a execução do aplicativo a apenas arquivos executáveis assinados pela Microsoft, impedindo a atividade de ameaça subsequente por meio de malware ou outros executáveis não confiáveis

Para saber mais sobre como essas ações de resposta são executadas por meio de Microsoft Defender para Ponto de Extremidade, leia sobre ações de resposta em dispositivos.

Arquivos de quarentena

Você pode implantar a ação de quarentena em arquivos para que eles sejam colocados automaticamente em quarentena quando encontrados. Ao selecionar essa ação, você pode escolher entre as seguintes colunas para identificar quais arquivos em sua consulta resultam em quarentena:

SHA1: Na maioria das tabelas de caça avançadas, esta coluna refere-se ao SHA-1 do arquivo que foi afetado pela ação registrada. Por exemplo, se um arquivo fosse copiado, esse arquivo afetado seria o arquivo copiado.InitiatingProcessSHA1: Na maioria das tabelas de caça avançadas, esta coluna refere-se ao arquivo responsável por iniciar a ação registrada. Por exemplo, se um processo filho foi iniciado, esse arquivo iniciador fará parte do processo pai.SHA256: esta coluna é o equivalente SHA-256 do arquivo identificado pelaSHA1coluna.InitiatingProcessSHA256: esta coluna é o equivalente SHA-256 do arquivo identificado pelaInitiatingProcessSHA1coluna.

Para saber mais sobre como as ações de quarentena são tomadas e como os arquivos podem ser restaurados, leia sobre ações de resposta em arquivos.

Observação

Para localizar arquivos e colocá-los em quarentena, os resultados da consulta também devem incluir DeviceId valores como identificadores de dispositivo.

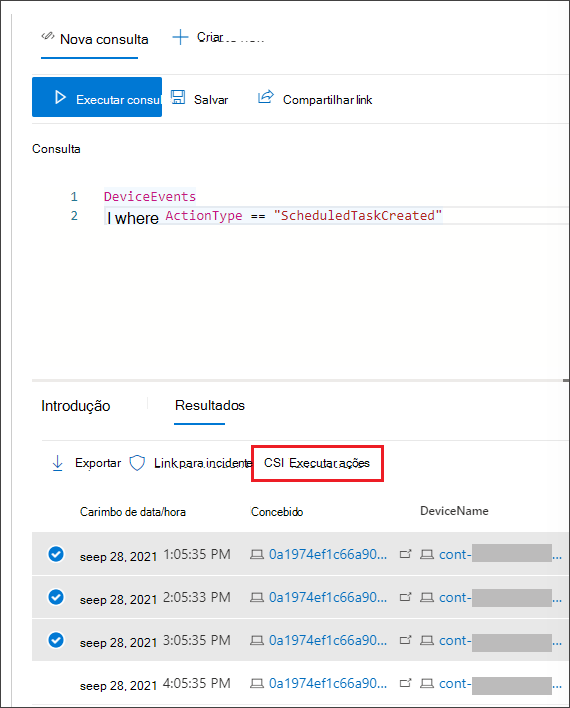

Para tomar qualquer uma das ações descritas, selecione um ou mais registros nos resultados da consulta e selecione Executar ações. Um assistente orientará você durante o processo de seleção e, em seguida, enviará suas ações preferidas.

Executar várias ações em emails

Além das etapas de correção focadas no dispositivo, você também pode executar algumas ações em emails dos resultados da consulta. Selecione os registros em que deseja agir, selecione Tomar ações e, em Escolher ações, selecione sua escolha no seguinte:

Move to mailbox folder– selecione isso para mover as mensagens de email para a pasta Lixo Eletrônico, Caixa de Entrada ou Itens ExcluídosDelete email– selecione isso para mover mensagens de email para a pasta itens excluídos (Exclusão temporária) ou excluí-las permanentemente (Exclusão dura)

Você também pode fornecer um nome de correção e uma breve descrição da ação tomada para rastreá-lo facilmente no histórico do centro de ações. Você também pode usar a ID de Aprovação para filtrar essas ações no centro de ações. Essa ID é fornecida no final do assistente:

Essas ações de email também são aplicáveis a detecções personalizadas .

Revisar ações executadas

Cada ação é registrada individualmente no centro de ações emHistórico do Centro> de Ações (security.microsoft.com/action-center/history). Vá para o centro de ações para marcar o status de cada ação.

Observação

Algumas tabelas neste artigo podem não estar disponíveis no Microsoft Defender para Ponto de Extremidade. Ative Microsoft Defender XDR para procurar ameaças usando mais fontes de dados. Você pode mover seus fluxos de trabalho avançados de caça de Microsoft Defender para Ponto de Extremidade para Microsoft Defender XDR seguindo as etapas em Migrar consultas avançadas de caça Microsoft Defender para Ponto de Extremidade.

Tópicos relacionados

- Visão geral da busca avançada

- Aprender a linguagem de consulta

- Trabalhar com os resultados da consulta

- Compreender o esquema

- Visão geral do centro de ações

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de