Gerenciar a funcionalidade de engano em Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

- Microsoft Defender para Ponto de Extremidade

Importante

Algumas informações neste artigo referem-se a produtos/serviços pré-relacionados que podem ser substancialmente modificados antes do lançamento comercial. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

Microsoft Defender XDR, por meio da capacidade de engano interna, fornece detecções de alta confiança da movimentação lateral operada pelo homem, impedindo que ataques atinjam os ativos críticos de uma organização. Vários ataques, como bec (compromisso de email comercial),ransomware, violações organizacionais e ataques de estado-nação geralmente usam movimento lateral e podem ser difíceis de detectar com alta confiança nos estágios iniciais. A tecnologia de engano da Defender XDR fornece detecções de alta confiança com base em sinais de engano correlacionados com sinais de Microsoft Defender para Ponto de Extremidade.

A funcionalidade de engano gera automaticamente contas de isca de aparência autêntica, hosts e iscas. Os ativos falsos gerados são implantados automaticamente em clientes específicos. Quando um invasor interage com as iscas ou iscas, a capacidade de engano gera alertas de alta confiança, ajudando nas investigações da equipe de segurança e permitindo que eles observem os métodos e estratégias de um invasor. Todos os alertas gerados pela capacidade de engano são automaticamente correlacionados em incidentes e são totalmente integrados à Microsoft Defender XDR. Além disso, a tecnologia de fraude é integrada ao Defender para Ponto de Extremidade, minimizando as necessidades de implantação.

Para obter uma visão geral da funcionalidade de engano, watch o vídeo a seguir.

Pré-requisitos

A tabela a seguir lista os requisitos para habilitar o recurso de engano em Microsoft Defender XDR.

| Requisito | Detalhes |

|---|---|

| Requisitos de assinatura | Uma dessas assinaturas: - Microsoft 365 E5 – Microsoft Security E5 – Microsoft Defender para Ponto de Extremidade Plano 2 |

| Requisitos de implantação | Requisitos: – O Defender para Ponto de Extremidade é a principal solução - EDRRecursos automatizados de investigação e resposta no Defender para Ponto de Extremidade estão configurados - Dispositivos são ingressados ou híbridos no Microsoft Entra - o PowerShell está habilitado nos dispositivos - O recurso de fraude abrange clientes que operam no Windows 10 RS5 e posterior na versão prévia |

| Permissões | Você deve ter uma das seguintes funções atribuídas no centro de administração do Microsoft Entra ou no Centro de administração do Microsoft 365 para configurar recursos de engano: - Administrador global - Administrador de segurança – Gerenciar configurações do sistema de portal |

O que é a tecnologia de engano?

A tecnologia de fraude é uma medida de segurança que fornece alertas imediatos de um possível ataque às equipes de segurança, permitindo que elas respondam em tempo real. A tecnologia de fraude cria ativos falsos, como dispositivos, usuários e hosts que parecem pertencer à sua rede.

Os invasores que interagem com os ativos de rede falsos configurados pela capacidade de fraude podem ajudar as equipes de segurança a impedir que possíveis ataques comprometam uma organização e monitorem as ações dos invasores para que os defensores possam melhorar ainda mais a segurança do ambiente.

Como funciona a funcionalidade de fraude Microsoft Defender XDR?

A funcionalidade de engano interna no portal Microsoft Defender usa regras para criar iscas e iscas que correspondam ao seu ambiente. O recurso aplica aprendizado de máquina para sugerir iscas e iscas personalizadas para sua rede. Você também pode usar o recurso de engano para criar manualmente as iscas e iscas. Essas iscas e iscas são implantadas automaticamente em sua rede e plantadas em dispositivos que você especifica usando o PowerShell.

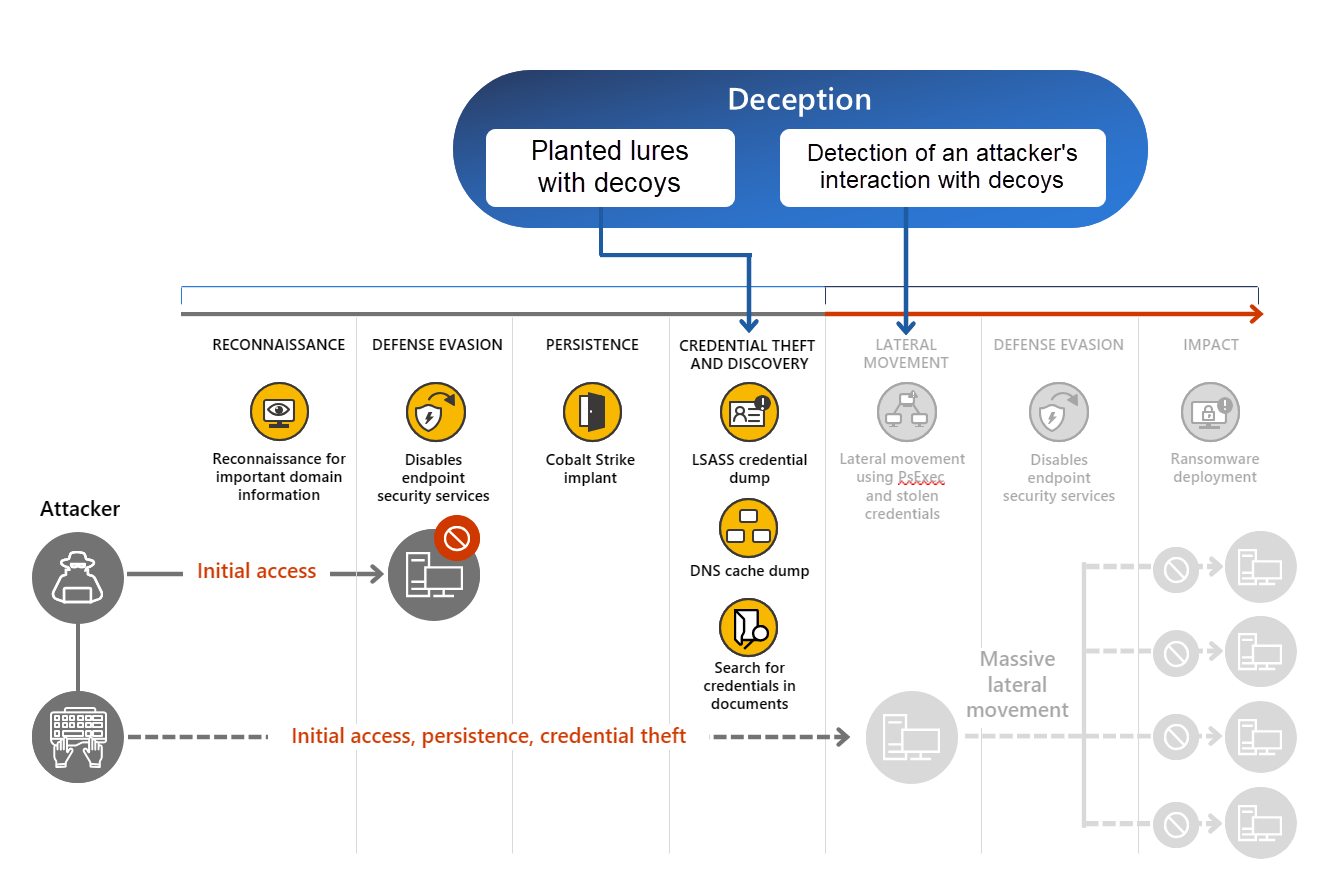

Figura 1. A tecnologia de engano, por meio de detecções de alta confiança da movimentação lateral operada pelo homem, alerta as equipes de segurança quando um invasor interage com hosts ou iscas falsos

Iscas são dispositivos falsos e contas que parecem pertencer à sua rede. As iscas são conteúdo falso plantado em dispositivos ou contas específicas e são usadas para atrair um invasor. O conteúdo pode ser um documento, um arquivo de configuração, credenciais armazenadas em cache ou qualquer conteúdo com o qual um invasor possa provavelmente ler, roubar ou interagir. As iscas imitam informações, configurações ou credenciais importantes da empresa.

Há dois tipos de iscas disponíveis no recurso de engano:

- Iscas básicas – documentos plantados, arquivos de link e similares não têm interação mínima ou mínima com o ambiente do cliente.

- Iscas avançadas – conteúdo plantado, como credenciais armazenadas em cache e interceptações que respondem ou interagem com o ambiente do cliente. Por exemplo, os invasores podem interagir com credenciais de isca que foram injetadas respostas às consultas do Active Directory, que podem ser usadas para entrar.

Observação

As iscas são plantadas apenas em clientes Windows definidos no escopo de uma regra de engano. No entanto, as tentativas de usar qualquer host ou conta de isca em qualquer cliente integrado ao Defender para Ponto de Extremidade gera um alerta de engano. Saiba como integrar clientes no Onboard para Microsoft Defender para Ponto de Extremidade. O plantio de iscas em Windows Server 2016 e posteriores está planejado para desenvolvimento futuro.

Você pode especificar iscas, iscas e o escopo em uma regra de engano. Consulte Configurar o recurso de engano para saber mais sobre como criar e modificar regras de engano.

Quando um invasor usa uma isca ou uma isca em qualquer cliente integrado ao Defender para Ponto de Extremidade, a funcionalidade de engano dispara um alerta que indica uma possível atividade de invasor, independentemente de o engano ter sido implantado no cliente ou não.

Identificar incidentes e alertas ativados por engano

Os alertas baseados na detecção de engano contêm enganos no título. Alguns exemplos de títulos de alerta são:

- Tentativa de entrada com uma conta de usuário enganosa

- Tentativa de conexão com um host enganoso

Os detalhes do alerta contêm:

- A marca Deception

- O dispositivo de isca ou a conta de usuário de onde o alerta se originou

- O tipo de ataque como tentativas de entrada ou tentativas de movimento lateral

Figura 2. Detalhes de um alerta relacionado a enganos

Próxima etapa

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de