Confiança Zero plano de implementação com o Microsoft 365

Este artigo fornece um plano de implementação para criar Confiança Zero segurança com o Microsoft 365. Confiança Zero é um novo modelo de segurança que assume uma falha de segurança e verifica cada pedido como se fosse proveniente de uma rede não controlada. Independentemente da origem do pedido ou do recurso a que acede, o modelo de Confiança Zero ensina-nos a "nunca confiar, verificar sempre".

Utilize este artigo juntamente com este cartaz.

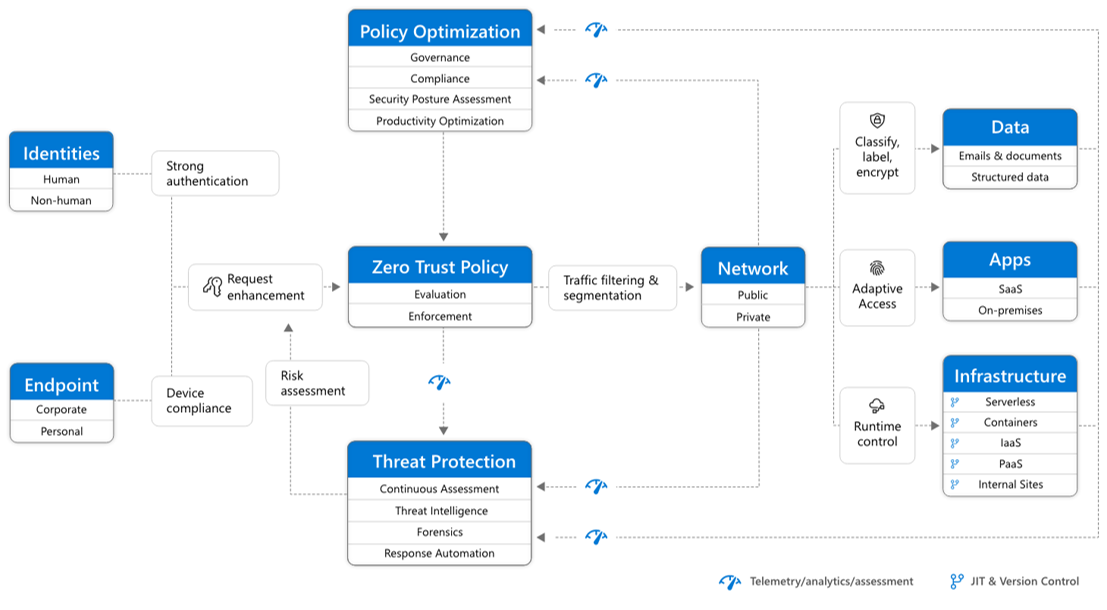

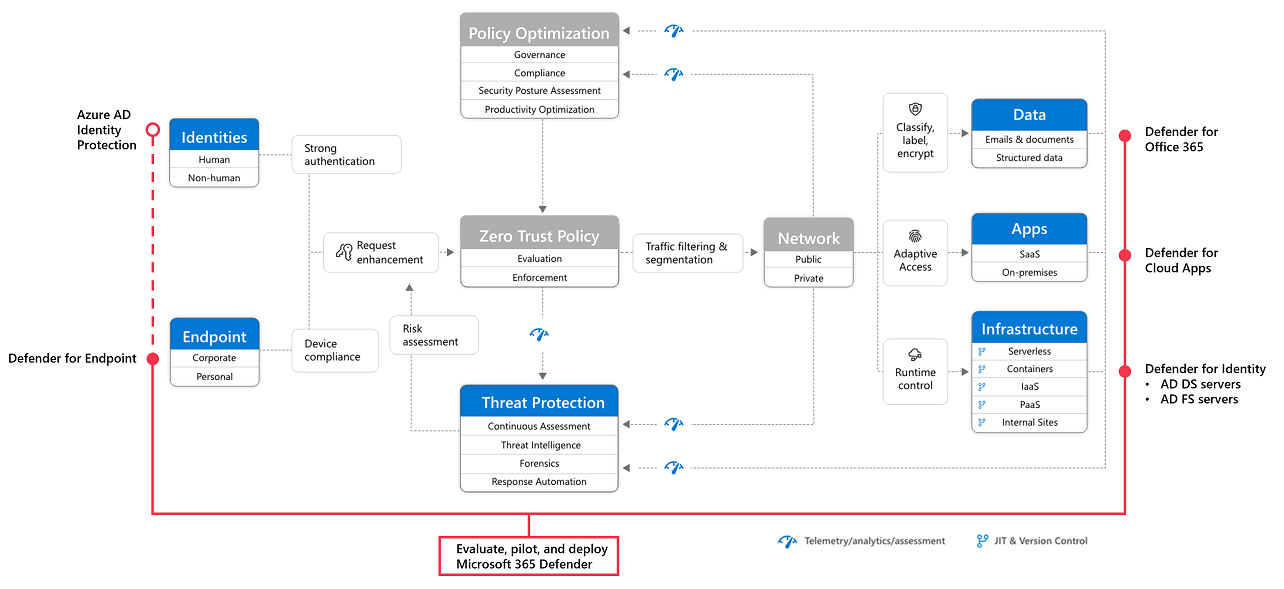

arquitetura de segurança do Confiança Zero

Uma abordagem Confiança Zero estende-se por todo o património digital e serve como uma filosofia de segurança integrada e estratégia ponto a ponto.

Esta ilustração fornece uma representação dos elementos principais que contribuem para Confiança Zero.

Na ilustração:

- A imposição de políticas de segurança está no centro de uma arquitetura Confiança Zero. Isto inclui a autenticação multifator com Acesso Condicional que tem em conta o risco da conta de utilizador, o status do dispositivo e outros critérios e políticas que definiu.

- As identidades, dispositivos, dados, aplicações, rede e outros componentes de infraestrutura estão todos configurados com segurança adequada. As políticas configuradas para cada um destes componentes são coordenadas com a sua estratégia de Confiança Zero geral. Por exemplo, as políticas de dispositivos determinam os critérios para dispositivos em bom estado de funcionamento e as políticas de Acesso Condicional requerem dispositivos em bom estado de funcionamento para aceder a aplicações e dados específicos.

- A proteção contra ameaças e as informações monitorizam o ambiente, superam os riscos atuais e efetuam ações automatizadas para remediar ataques.

Para obter mais informações sobre Confiança Zero, consulte Centro de Orientação Confiança Zero da Microsoft.

Implementar Confiança Zero para o Microsoft 365

O Microsoft 365 foi criado intencionalmente com muitas capacidades de proteção de informações e segurança para o ajudar a criar Confiança Zero no seu ambiente. Muitas das capacidades podem ser expandidas para proteger o acesso a outras aplicações SaaS que a sua organização utiliza e aos dados nestas aplicações.

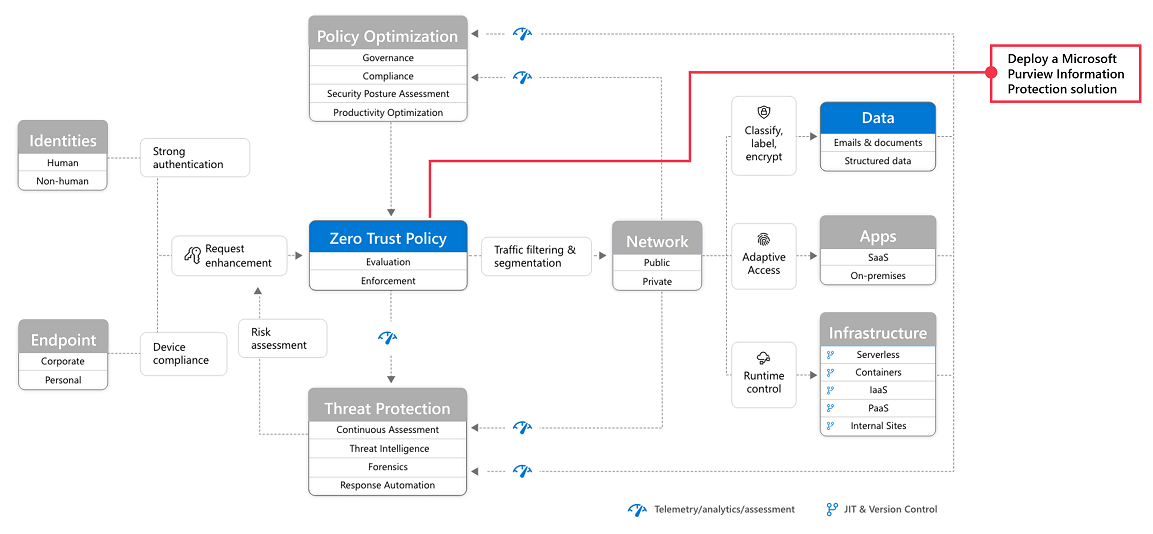

Esta ilustração representa o trabalho de implementação de capacidades de Confiança Zero. Este trabalho é dividido em unidades de trabalho que podem ser configuradas em conjunto, começando pela parte inferior e trabalhando até à parte superior para garantir que o trabalho de pré-requisitos está concluído.

Nesta ilustração:

- Confiança Zero começa com uma base de identidade e proteção de dispositivos.

- As capacidades de proteção contra ameaças são criadas com base nesta base para fornecer monitorização e remediação em tempo real de ameaças de segurança.

- A proteção e governação de informações fornecem controlos sofisticados direcionados para tipos específicos de dados para proteger as suas informações mais valiosas e para o ajudar a cumprir as normas de conformidade, incluindo a proteção de informações pessoais.

Este artigo pressupõe que está a utilizar a identidade da cloud. Se precisar de orientação para este objetivo, consulte Implementar a sua infraestrutura de identidade para o Microsoft 365.

Dica

Quando compreender os passos e o processo de implementação ponto a ponto, pode utilizar o guia de implementação avançada Configurar o modelo de segurança do Microsoft Confiança Zero quando tiver sessão iniciada no Centro de administração do Microsoft 365. Este guia orienta-o ao longo da aplicação de princípios Confiança Zero para pilares tecnológicos padrão e avançados. Para percorrer o guia sem iniciar sessão, aceda ao portal de Configuração do Microsoft 365.

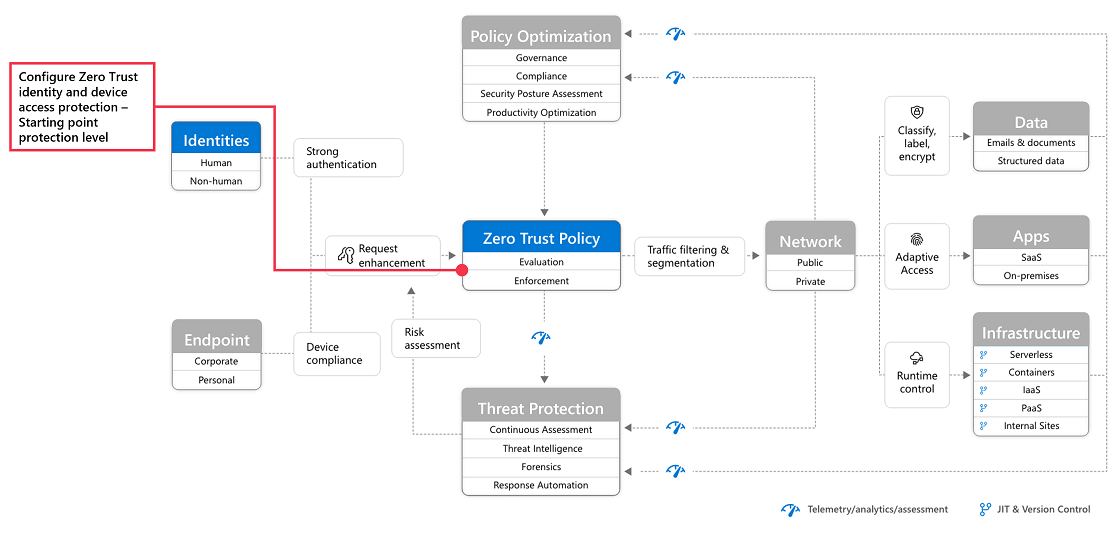

Passo 1: Configurar a identidade Confiança Zero e a proteção de acesso do dispositivo: Políticas de ponto de partida

O primeiro passo consiste em criar a sua base de Confiança Zero ao configurar a proteção de acesso a identidades e dispositivos.

Aceda a Confiança Zero identidade e proteção de acesso ao dispositivo para obter orientações prescritivas detalhadas. Esta série de artigos descreve um conjunto de configurações de pré-requisitos de identidade e acesso a dispositivos e um conjunto de Microsoft Entra Acesso Condicional, Microsoft Intune e outras políticas para proteger o acesso ao Microsoft 365 para aplicações e serviços na cloud empresarial, outros serviços SaaS e aplicações no local publicadas com Microsoft Entra aplicação proxy.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Políticas de identidade e acesso de dispositivo recomendadas para três níveis de proteção:

Recomendações adicionais para:

|

Microsoft E3 ou E5 Microsoft Entra ID em qualquer um destes modos:

|

Inscrição de dispositivos para políticas que requerem dispositivos geridos. Consulte o Passo 2. Gerir pontos finais com Intune para inscrever dispositivos |

Comece por implementar o escalão de ponto de partida. Estas políticas não requerem a inscrição de dispositivos para gestão.

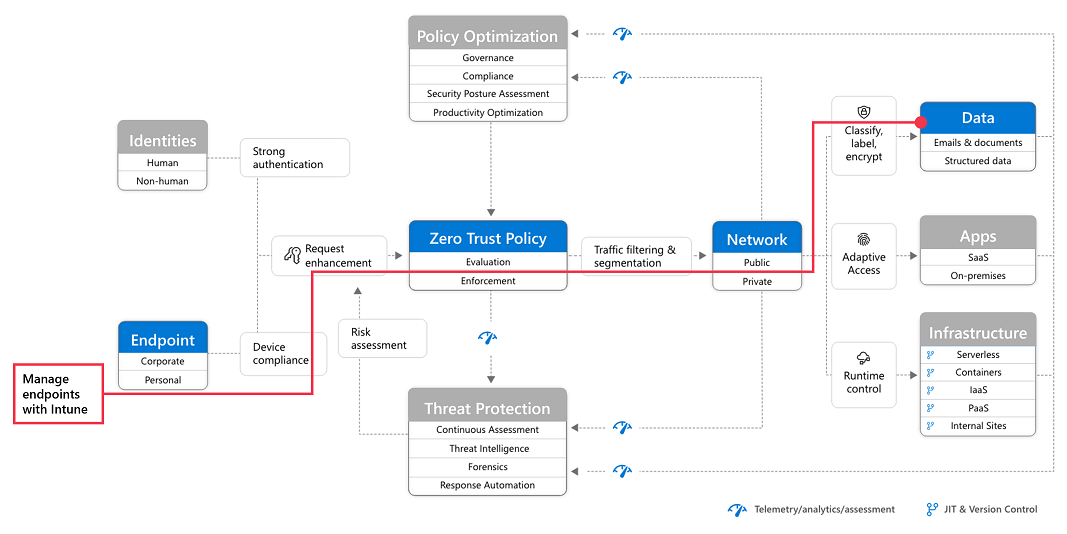

Passo 2: Gerir pontos finais com Intune

Em seguida, inscreva os seus dispositivos na gestão e comece a protegê-los com controlos mais sofisticados.

Veja Gerir dispositivos com Intune para obter orientações prescritivas detalhadas.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Inscrever dispositivos com Intune:

Configurar políticas:

|

Registar pontos finais com Microsoft Entra ID | Configurar capacidades de proteção de informações, incluindo:

Para estas capacidades, consulte o Passo 5. Proteger e governar dados confidenciais (mais adiante neste artigo). |

Para obter mais informações, veja Confiança Zero para Microsoft Intune.

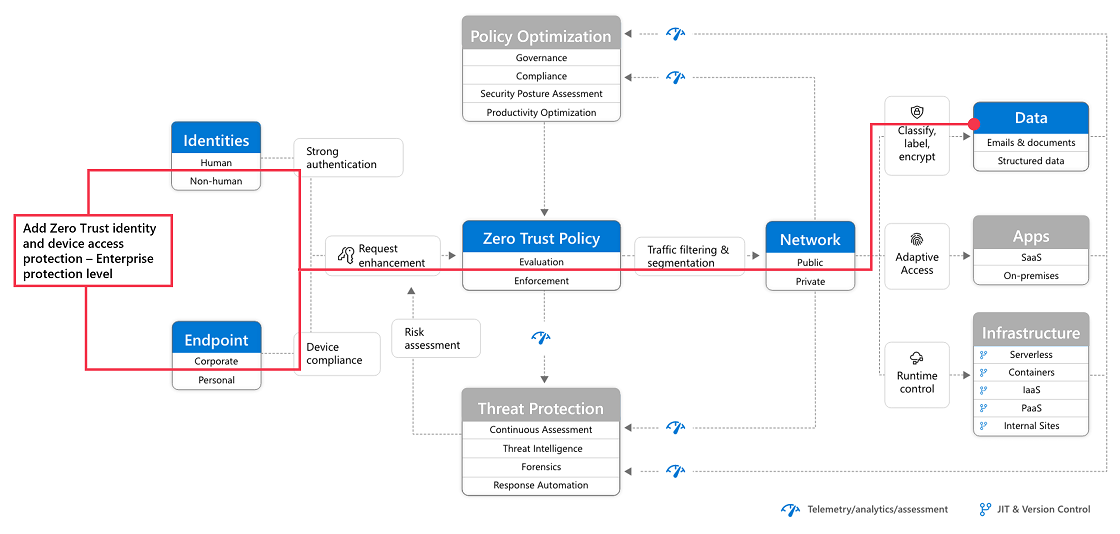

Passo 3: Adicionar Confiança Zero identidade e proteção de acesso a dispositivos: Políticas empresariais

Com os dispositivos inscritos na gestão, pode agora implementar o conjunto completo de políticas de identidade e acesso de dispositivos recomendadas Confiança Zero, que requerem dispositivos em conformidade.

Regresse às políticas de acesso a identidades e dispositivos comuns e adicione as políticas no escalão Enterprise.

Passo 4: Avaliar, testar e implementar Microsoft Defender XDR

Microsoft Defender XDR é uma solução de deteção e resposta alargada (XDR) que recolhe, correlaciona e analisa automaticamente dados de sinal, ameaças e alertas de todo o seu ambiente do Microsoft 365, incluindo pontos finais, e-mail, aplicações e identidades.

Aceda a Avaliar e Microsoft Defender XDR piloto para obter um guia metódico para testar e implementar componentes Microsoft Defender XDR.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Configure o ambiente de avaliação e piloto para todos os componentes:

Proteção contra ameaças Investigar e responder às ameaças |

Veja a documentação de orientação para ler sobre os requisitos de arquitetura de cada componente do Microsoft Defender XDR. | Microsoft Entra ID Protection não está incluído neste guia de solução. Está incluído no Passo 1. Configure Confiança Zero identidade e proteção de acesso ao dispositivo. |

Para obter mais informações, veja estes artigos de Confiança Zero adicionais:

- Pilot Defender para Ponto de Extremidade

- Defender para Office 365

- Aplicativos do Defender para Nuvem

- Microsoft Defender para Identidade

Passo 5: Proteger e governar dados confidenciais

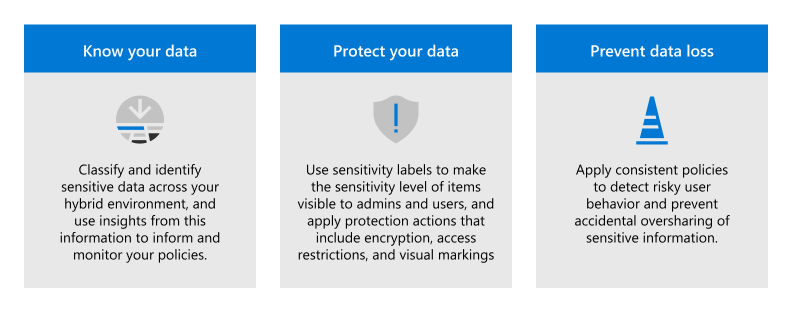

Implemente Proteção de Informações do Microsoft Purview para o ajudar a descobrir, classificar e proteger informações confidenciais onde quer que estejam ou viajem.

Proteção de Informações do Microsoft Purview capacidades estão incluídas no Microsoft Purview e fornecem-lhe as ferramentas para conhecer os seus dados, proteger os seus dados e evitar a perda de dados.

Embora este trabalho esteja representado na parte superior da pilha de implementação ilustrada anteriormente neste artigo, pode começar este trabalho em qualquer altura.

Proteção de Informações do Microsoft Purview fornece uma arquitetura, processo e capacidades que pode utilizar para atingir os seus objetivos empresariais específicos.

Para obter mais informações sobre como planear e implementar a proteção de informações, veja Implementar uma solução de Proteção de Informações do Microsoft Purview.

Se estiver a implementar a proteção de informações para regulamentos de privacidade de dados, este guia de solução fornece uma estrutura recomendada para todo o processo: Implementar a proteção de informações para regulamentos de privacidade de dados com o Microsoft 365.