Confiança Zero plano de implantação com o Microsoft 365

Este artigo fornece um plano de implantação para criar Confiança Zero segurança com o Microsoft 365. Confiança Zero é um novo modelo de segurança que assume a violação e verifica cada solicitação como se tivesse se originado de uma rede descontrolada. Independentemente de onde a solicitação se origina ou qual recurso ela acessa, o modelo Confiança Zero nos ensina a "nunca confiar, sempre verificar".

Use este artigo junto com este pôster.

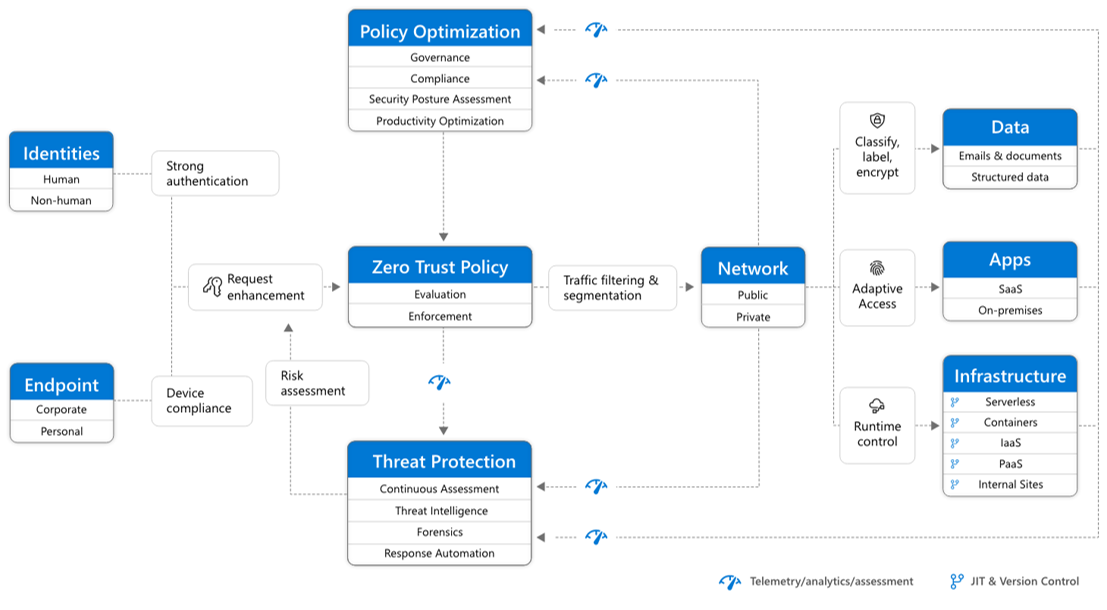

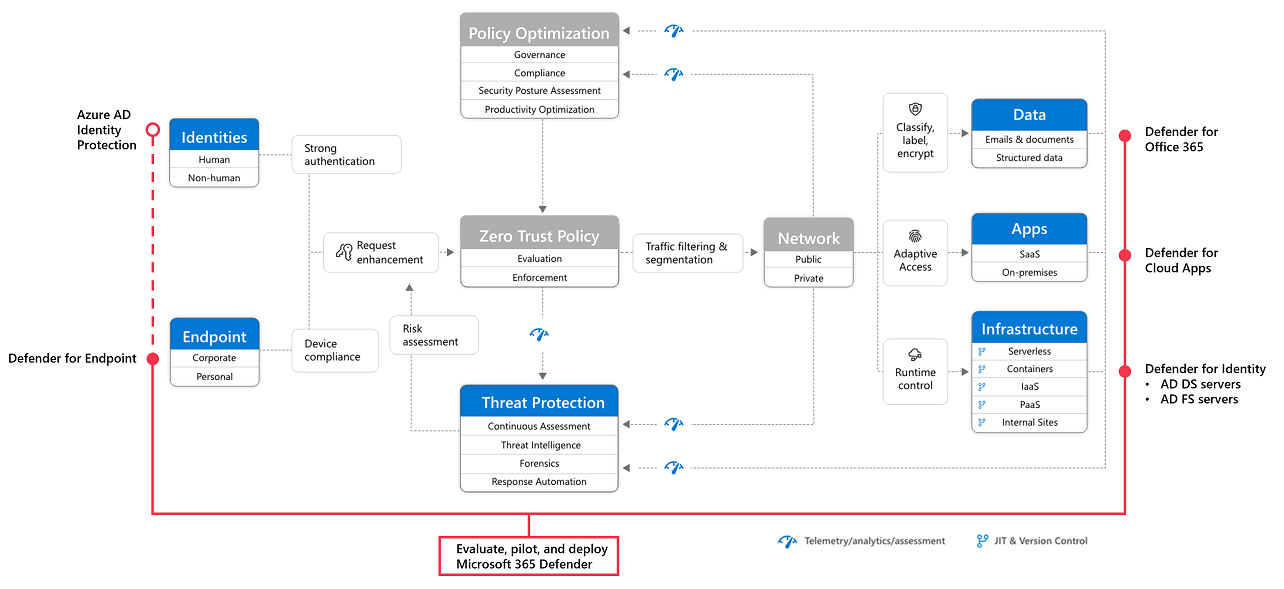

arquitetura de segurança Confiança Zero

Uma abordagem Confiança Zero se estende por toda a propriedade digital e serve como uma filosofia de segurança integrada e estratégia de ponta a ponta.

Esta ilustração fornece uma representação dos elementos primários que contribuem para Confiança Zero.

Na ilustração:

- A aplicação da política de segurança está no centro de uma arquitetura Confiança Zero. Isso inclui a autenticação multifator com o Acesso Condicional que leva em conta o risco da conta de usuário, o dispositivo status e outros critérios e políticas que você definiu.

- Identidades, dispositivos, dados, aplicativos, rede e outros componentes de infraestrutura estão configurados com a segurança apropriada. As políticas configuradas para cada um desses componentes são coordenadas com sua estratégia de Confiança Zero geral. Por exemplo, as políticas de dispositivo determinam os critérios para dispositivos saudáveis e políticas de acesso condicional exigem dispositivos saudáveis para acesso a aplicativos e dados específicos.

- A proteção contra ameaças e a inteligência monitoram o ambiente, apresentam riscos atuais e adotam ações automatizadas para corrigir ataques.

Para obter mais informações sobre Confiança Zero, consulte Centro de Diretrizes de Confiança Zero da Microsoft.

Implantando Confiança Zero para o Microsoft 365

O Microsoft 365 foi criado intencionalmente com muitos recursos de segurança e proteção de informações para ajudá-lo a criar Confiança Zero em seu ambiente. Muitos dos recursos podem ser estendidos para proteger o acesso a outros aplicativos SaaS que sua organização usa e os dados dentro desses aplicativos.

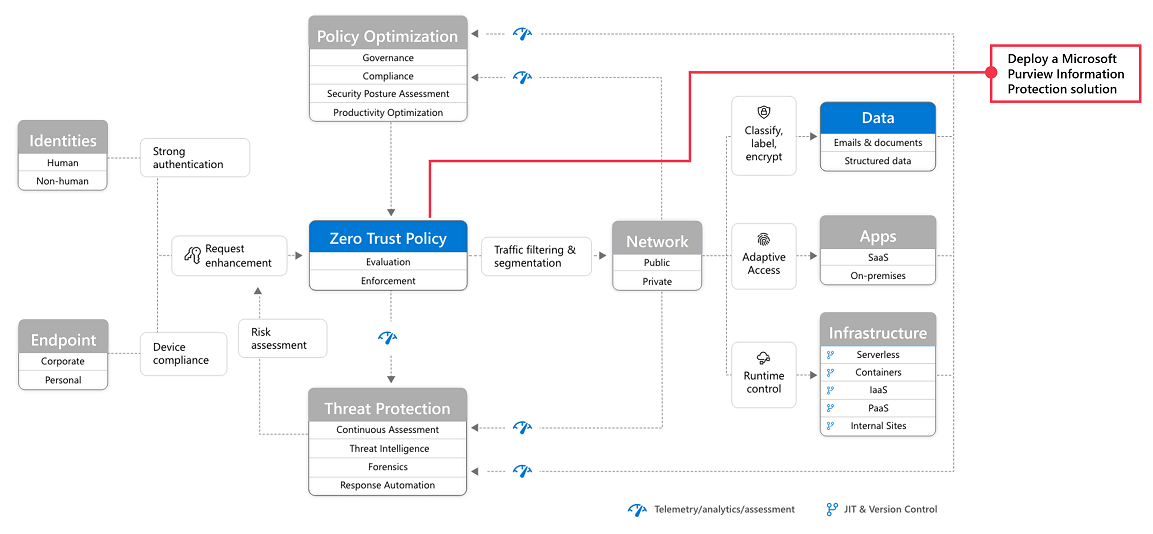

Esta ilustração representa o trabalho de implantação de recursos Confiança Zero. Esse trabalho é dividido em unidades de trabalho que podem ser configuradas em conjunto, partindo da parte inferior e trabalhando até a parte superior para garantir que o trabalho de pré-requisito seja concluído.

Nesta ilustração:

- Confiança Zero começa com uma base de identidade e proteção de dispositivo.

- As funcionalidades de proteção contra ameaças são criadas sobre essa base para fornecer monitoramento e correção em tempo real de ameaças à segurança.

- A proteção e a governança de informações fornecem controles sofisticados direcionados a tipos específicos de dados para proteger suas informações mais valiosas e ajudá-lo a cumprir as normas de conformidade, incluindo a proteção de informações pessoais.

Este artigo pressupõe que você esteja usando a identidade de nuvem. Se você precisar de diretrizes para esse objetivo, consulte Implantar sua infraestrutura de identidade para o Microsoft 365.

Dica

Quando você entende as etapas e o processo de implantação de ponta a ponta, você pode usar o Guia de implantação avançada do modelo de segurança do Microsoft Confiança Zero quando conectado ao Centro de administração do Microsoft 365. Este guia orienta a aplicação de princípios Confiança Zero para pilares de tecnologia padrão e avançado. Para passar pelo guia sem entrar, acesse o portal de instalação do Microsoft 365.

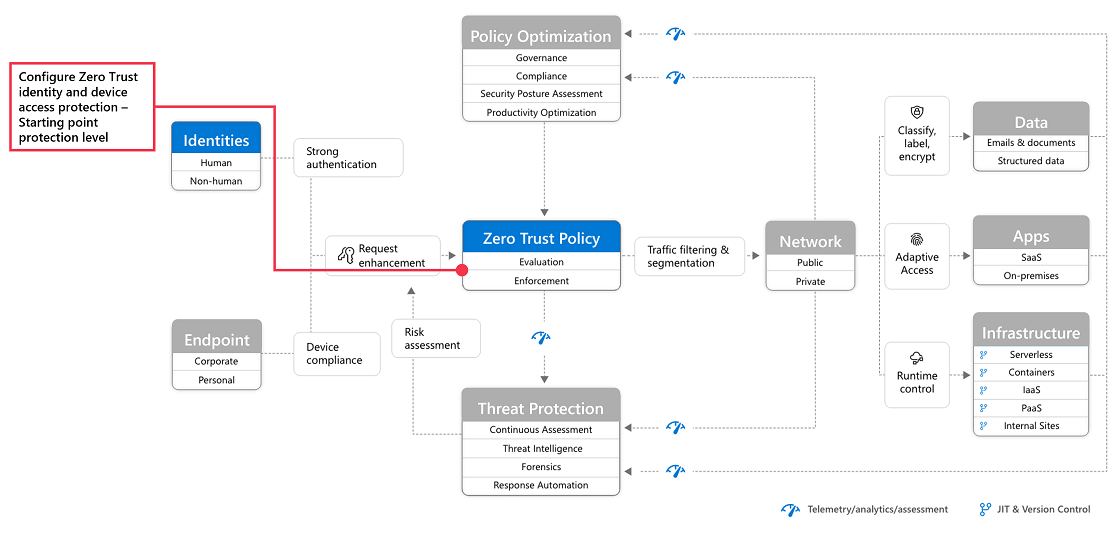

Etapa 1: configurar Confiança Zero identidade e proteção de acesso ao dispositivo: políticas de ponto de partida

A primeira etapa é criar sua base de Confiança Zero configurando a identidade e a proteção de acesso ao dispositivo.

Acesse Confiança Zero identidade e proteção de acesso ao dispositivo para obter diretrizes prescritivas detalhadas. Esta série de artigos descreve um conjunto de configurações de pré-requisitos de acesso de identidade e dispositivo e um conjunto de Microsoft Entra Acesso Condicional, Microsoft Intune e outras políticas para proteger o acesso ao Microsoft 365 para aplicativos e serviços de nuvem empresarial, outros serviços SaaS e aplicativos locais publicados com Microsoft Entra aplicativo Proxy.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Políticas de acesso de dispositivo e identidade recomendadas para três níveis de proteção:

Recomendações adicionais para:

|

Microsoft E3 ou E5 Microsoft Entra ID em qualquer um desses modos:

|

Registro de dispositivo para políticas que exigem dispositivos gerenciados. Consulte Etapa 2. Gerenciar pontos de extremidade com Intune para registrar dispositivos |

Comece implementando a camada de ponto de partida. Essas políticas não exigem o registro de dispositivos no gerenciamento.

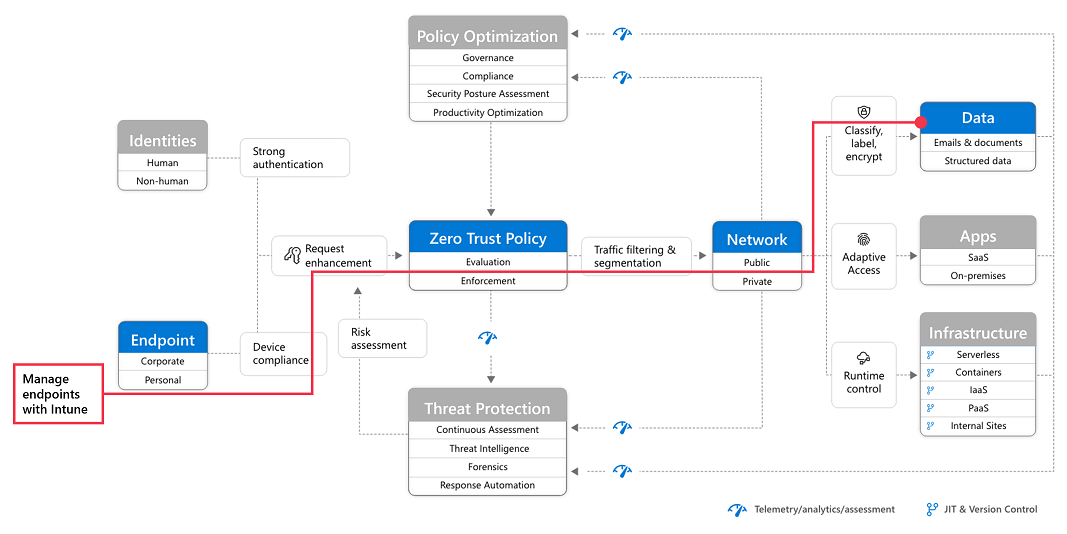

Etapa 2: Gerenciar pontos de extremidade com Intune

Em seguida, registre seus dispositivos no gerenciamento e comece a protegê-los com controles mais sofisticados.

Consulte Gerenciar dispositivos com Intune para obter diretrizes prescritivas detalhadas.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Registrar dispositivos com Intune:

Configurar políticas:

|

Registrar pontos de extremidade com Microsoft Entra ID | Configurando recursos de proteção de informações, incluindo:

Para esses recursos, consulte Etapa 5. Proteja e governe dados confidenciais (posteriormente neste artigo). |

Para obter mais informações, consulte Confiança Zero para Microsoft Intune.

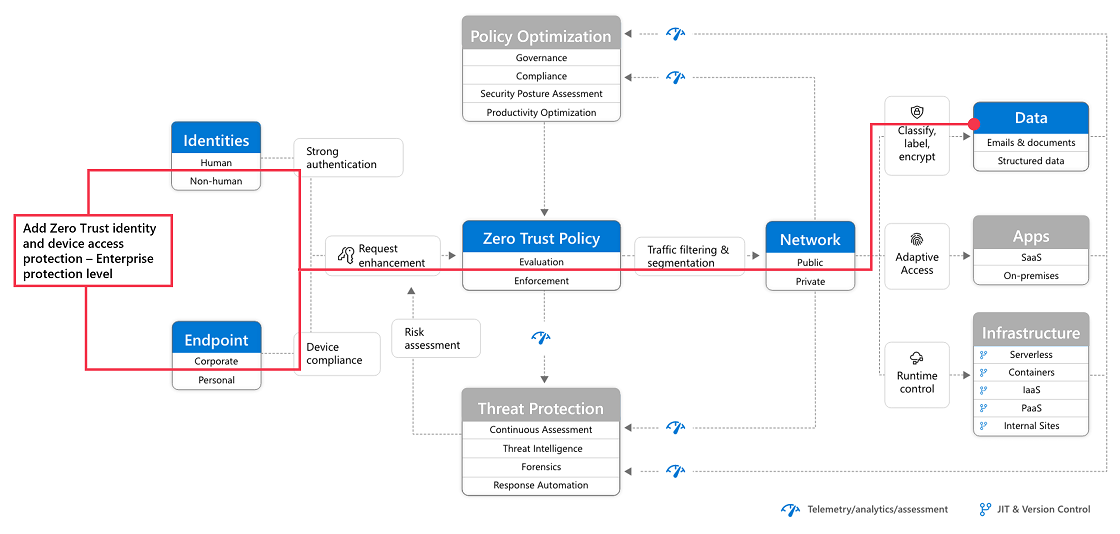

Etapa 3: Adicionar Confiança Zero identidade e proteção de acesso ao dispositivo: políticas corporativas

Com os dispositivos registrados no gerenciamento, agora você pode implementar o conjunto completo de políticas recomendadas de Confiança Zero identidade e acesso ao dispositivo, exigindo dispositivos compatíveis.

Retorne às políticas comuns de acesso à identidade e ao dispositivo e adicione as políticas na camada Enterprise.

Etapa 4: Avaliar, pilotar e implantar Microsoft Defender XDR

Microsoft Defender XDR é uma solução XDR (detecção e resposta estendida) que coleta, correlaciona e analisa automaticamente dados de sinal, ameaça e alerta de todo o ambiente do Microsoft 365, incluindo ponto de extremidade, email, aplicativos e identidades.

Acesse Avaliar e Microsoft Defender XDR piloto para obter um guia metódico para pilotar e implantar componentes Microsoft Defender XDR.

| Inclui | Pré-requisitos | Não inclui |

|---|---|---|

Configure o ambiente de avaliação e piloto para todos os componentes:

Proteção contra ameaças Investigar e responder às ameaças |

Consulte as diretrizes para ler sobre os requisitos de arquitetura para cada componente de Microsoft Defender XDR. | Microsoft Entra ID Protection não está incluído neste guia de solução. Ele está incluído na Etapa 1. Configure Confiança Zero identidade e proteção de acesso ao dispositivo. |

Para obter mais informações, consulte estes artigos de Confiança Zero adicionais:

- Pilot Defender para Ponto de Extremidade

- Defender para Office 365

- Aplicativos do Defender para Nuvem

- Microsoft Defender para Identidade

Etapa 5: Proteger e governar dados confidenciais

Implemente Proteção de Informações do Microsoft Purview para ajudá-lo a descobrir, classificar e proteger informações confidenciais onde quer que ela more ou viaje.

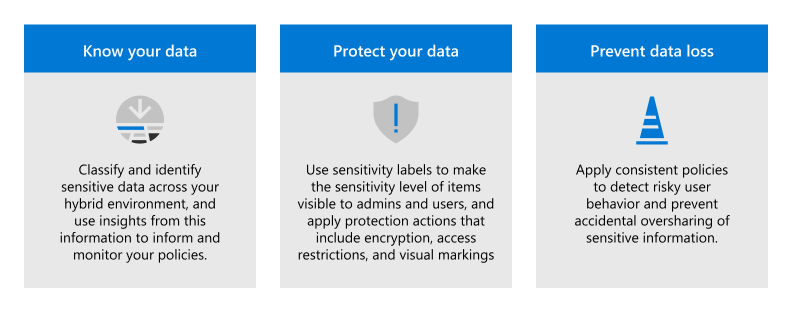

Proteção de Informações do Microsoft Purview recursos são incluídos no Microsoft Purview e fornecem as ferramentas para conhecer seus dados, proteger seus dados e evitar perda de dados.

Embora este trabalho esteja representado na parte superior da pilha de implantação ilustrada anteriormente neste artigo, você pode começar esse trabalho a qualquer momento.

Proteção de Informações do Microsoft Purview fornece uma estrutura, um processo e recursos que você pode usar para alcançar seus objetivos de negócios específicos.

Para obter mais informações sobre como planejar e implantar a proteção de informações, consulte Implantar uma solução de Proteção de Informações do Microsoft Purview.

Se você estiver implantando a proteção de informações para regulamentos de privacidade de dados, este guia de solução fornecerá uma estrutura recomendada para todo o processo: implantar a proteção de informações para regulamentos de privacidade de dados com o Microsoft 365.