Microsoft Entra colaboração B2B (entre empresas) com o MICROSOFT IDENTITY MANAGER(MIM) 2016 SP1 com o Proxy Aplicativo Azure

O cenário inicial é o gerenciamento do ciclo de vida da conta do AD do usuário externo. Nesse cenário, uma organização convidou convidados para seu diretório Microsoft Entra e deseja dar a esses convidados acesso a aplicativos locais baseados em Autenticação Windows-Integrated ou Kerberos por meio do proxy de aplicativo Microsoft Entra ou outros mecanismos de gateway. O proxy de aplicativo Microsoft Entra exige que cada usuário tenha sua própria conta do AD DS, para fins de identificação e delegação.

Orientação específicas do cenário

Algumas suposições feitas na configuração do B2B com MIM e Microsoft Entra ID Proxy de Aplicativo:

Você já tiver implantado um AD local, o Microsoft Identity Manager estiver instalado e houver a configuração básica do Serviço MIM, do Portal do MIM, do AD MA (Agente de Gerenciamento do Active Directory) e FIM MA (Agente de Gerenciamento do FIM). Para obter mais informações, consulte Implantar Microsoft Identity Manager 2016 SP2.

Você já seguiu as instruções no artigo sobre como baixar e instalar o conector do Graph.

Você Microsoft Entra Connect configurado para sincronizar usuários e grupos para Microsoft Entra ID.

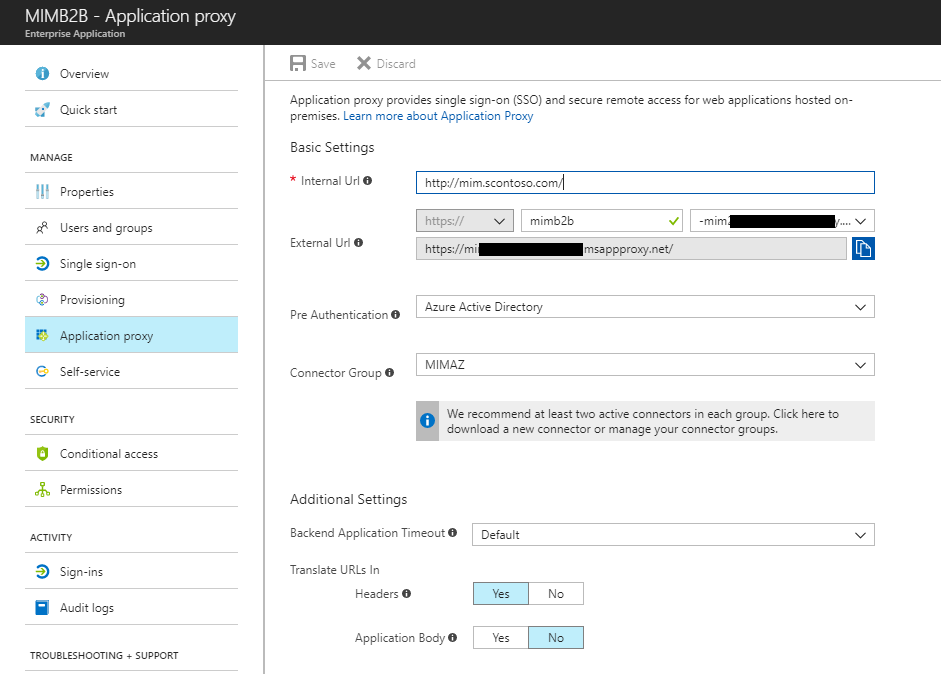

Você já configurou Proxy de Aplicativo conectores e grupos de conectores. Caso contrário, consulte Tutorial: Adicionar um aplicativo local para acesso remoto por meio de Proxy de Aplicativo em Microsoft Entra ID para instalar e configurar.

Você já publicou um ou mais aplicativos, que dependem da Autenticação Integrada do Windows ou de contas individuais do AD por meio de Microsoft Entra proxy de aplicativo.

Você convidou ou convidou um ou mais convidados, o que resultou na criação de um ou mais usuários em Microsoft Entra ID. Para obter mais informações, consulte Autoatendimento para Microsoft Entra inscrição de colaboração B2B.

Cenário de exemplo de implantação de ponta a ponta B2B

Este guia se baseia no cenário a seguir:

A Contoso Pharmaceuticals trabalha com a Trey Research Inc. como parte de seu departamento de Pesquisa e Desenvolvimento. Os funcionários da Trey Research precisam acessar o aplicativo de relatórios de pesquisa fornecido pela Contoso Pharmaceuticals.

A Contoso Pharmaceuticals está em seu próprio locatário para configurar um domínio personalizado.

Alguém convidou um usuário externo para o locatário da Contoso Pharmaceuticals. Este usuário aceitou o convite e pode acessar recursos compartilhados.

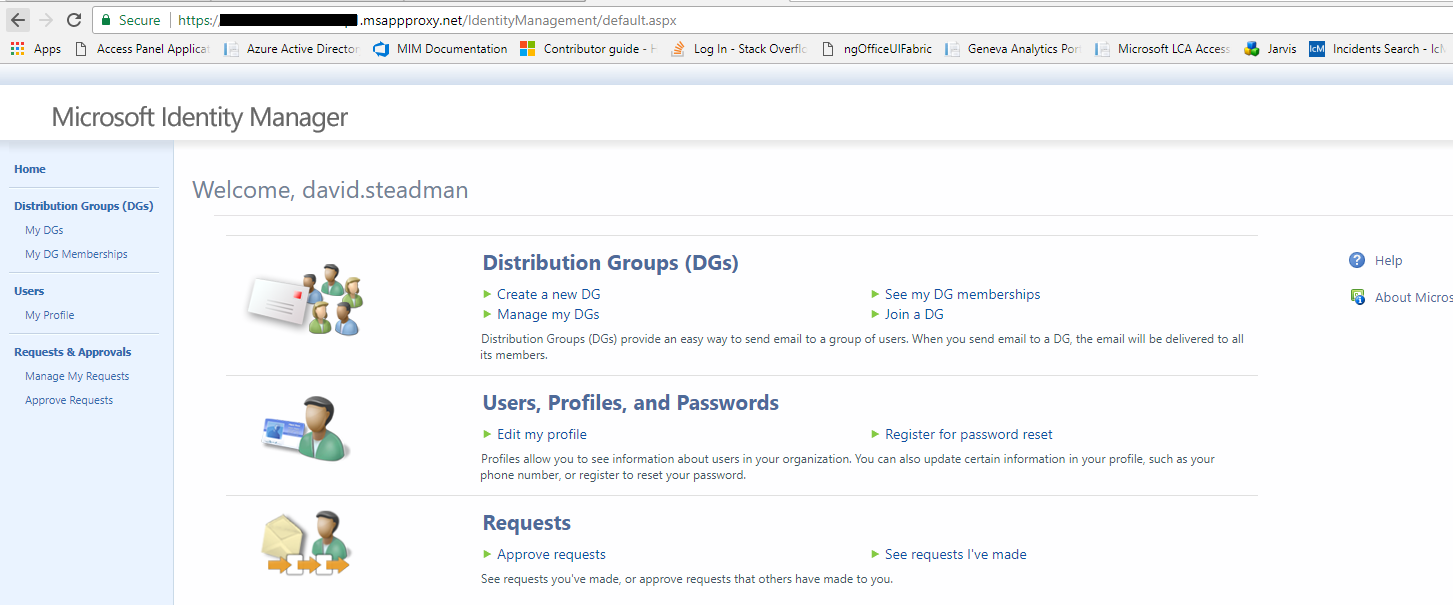

A Contoso Pharmaceuticals publicou um aplicativo por meio do Proxy de Aplicativo. Nesse cenário, o aplicativo de exemplo é o Portal do MIM. Isso permitiria que um usuário convidado participasse de processos do MIM, por exemplo, em cenários de suporte técnico ou para solicitar acesso a grupos no MIM.

Configurar o AD e o Microsoft Entra Connect para excluir os usuários adicionados da ID de Microsoft Entra

Por padrão, Microsoft Entra Connect assumirá que os usuários não administradores no Active Directory precisam ser sincronizados em Microsoft Entra ID. Se Microsoft Entra Connect encontrar um usuário existente em Microsoft Entra ID que corresponda ao usuário do AD local, Microsoft Entra Connect corresponderá às duas contas e assumirá que essa é uma sincronização anterior do usuário e tornará o AD local autoritativo. No entanto, esse comportamento padrão não é adequado para o fluxo B2B, em que a conta de usuário se origina em Microsoft Entra ID.

Portanto, os usuários trazidos para o AD DS pelo MIM de Microsoft Entra ID precisam ser armazenados de uma maneira que Microsoft Entra ID não tente sincronizar esses usuários de volta para Microsoft Entra ID. Uma maneira de fazer isso é criar uma nova unidade organizacional no AD DS e configurar o Microsoft Entra Connect para excluir essa unidade organizacional.

Para obter mais informações, consulte Microsoft Entra Connect Sync: Configurar a filtragem.

Criar o aplicativo Microsoft Entra

Observação: antes de criar o agente de gerenciamento para o conector do Graph na sincronização do MIM, verifique se você examinou o guia para implantar o Conector do Graph e criou um aplicativo com uma ID e um segredo de cliente.

Verifique se o aplicativo foi autorizado para pelo menos uma destas permissões: User.Read.All, User.ReadWrite.All, Directory.Read.All ou Directory.ReadWrite.All.

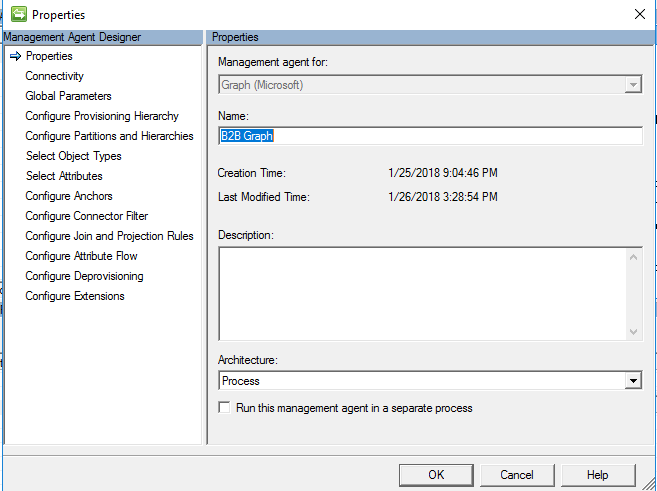

Criar o agente de gerenciamento

Na interface de usuário do Synchronization Service Manager, selecione Conectores e Criar. Selecione Graph (Microsoft) e forneça um nome descritivo.

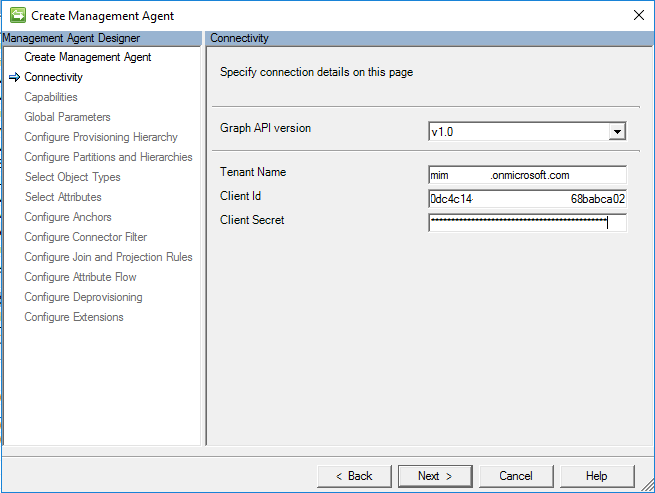

Conectividade

Na página Conectividade, você deve especificar a Versão da API do Graph. A PAI de produção é V 1.0, a não de produção é Beta.

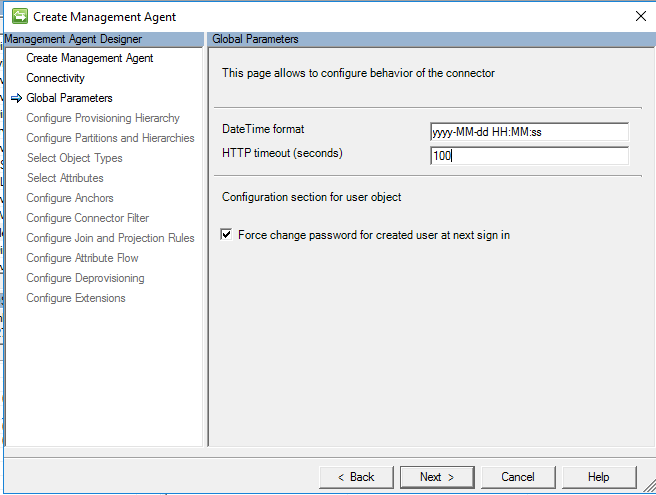

Parâmetros Globais

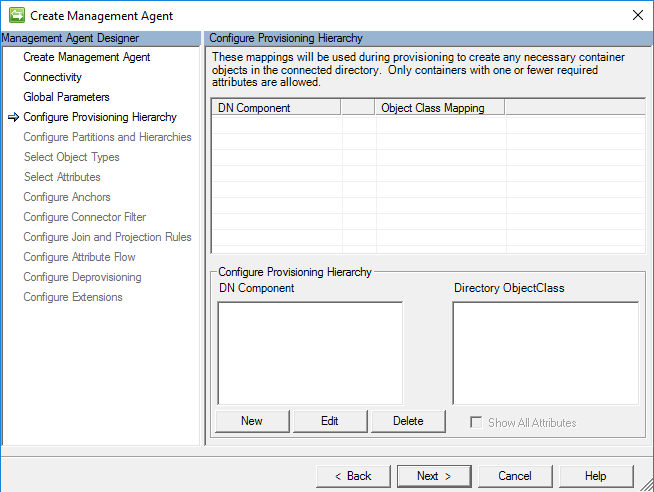

Configurar hierarquia de provisionamento

Esta página é usada para mapear o componente DN, por exemplo OU, para o tipo de objeto que deve ser provisionado, por exemplo, organizationalUnit. Isso não é necessário para este cenário, portanto, deixe o padrão e clique em Avançar.

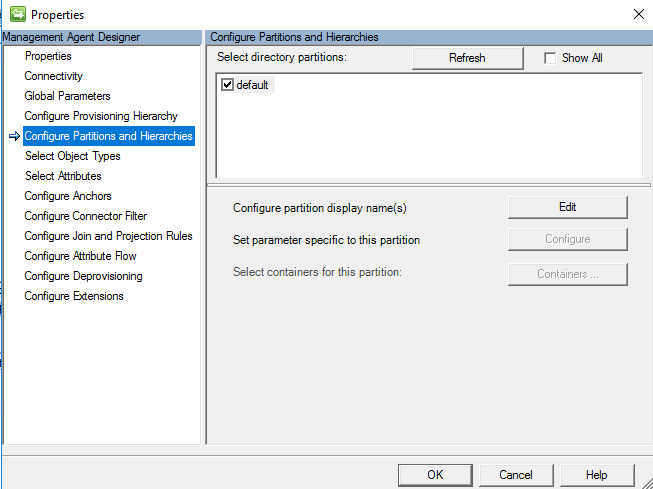

Configurar partições e hierarquias

Na página de partições e hierarquias, selecione todos os namespaces com objetos que você planeja importar e exportar.

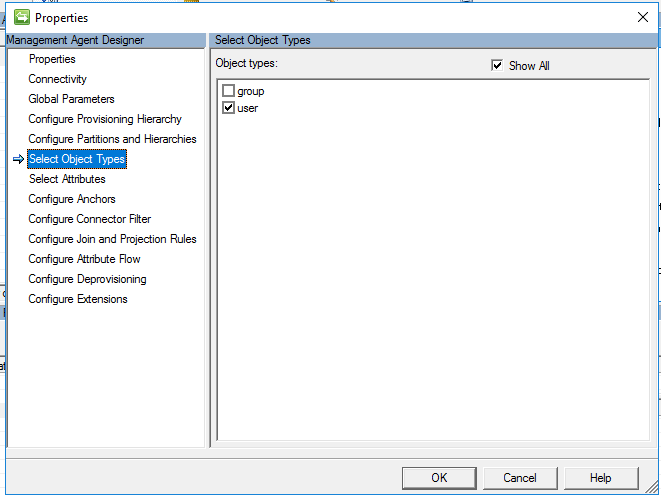

Selecionar tipos de objeto

Na página de tipos de objeto, selecione os tipos de objeto que você planeja importar. Você deve selecionar pelo menos 'User'.

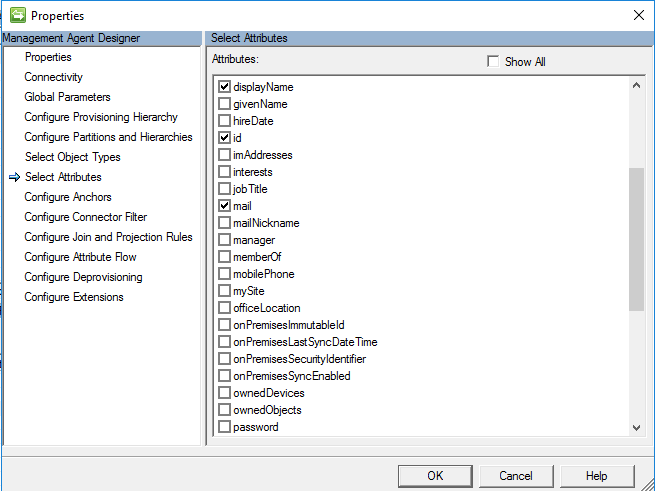

Selecionar atributos

Na tela Selecionar Atributos, selecione atributos de Microsoft Entra que serão necessários para gerenciar usuários B2B no AD. A "ID" do atributo é obrigatória. Os atributos userPrincipalName e userType serão usados posteriormente nessa configuração. Outros atributos são opcionais, incluindo

displayNamemailgivenNamesurnameuserPrincipalNameuserType

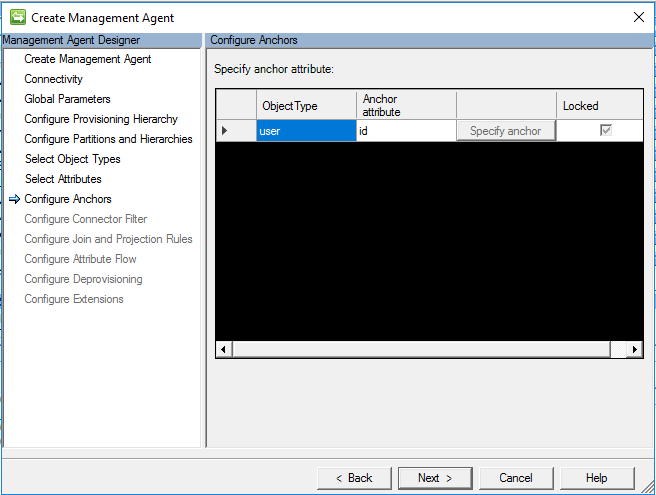

Configurar âncoras

Na tela Configurar Âncora, configurar o atributo de âncora é uma etapa necessária. Por padrão, use o atributo ID para mapeamento de usuário.

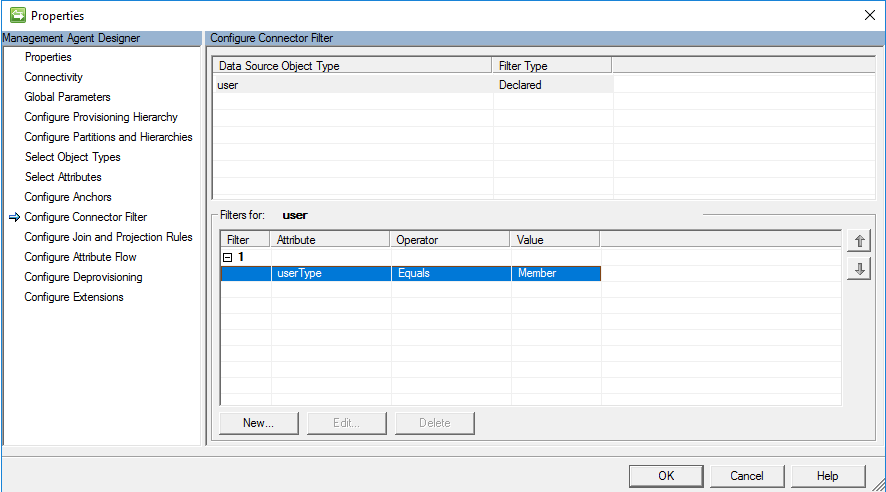

Configurar filtro de conector

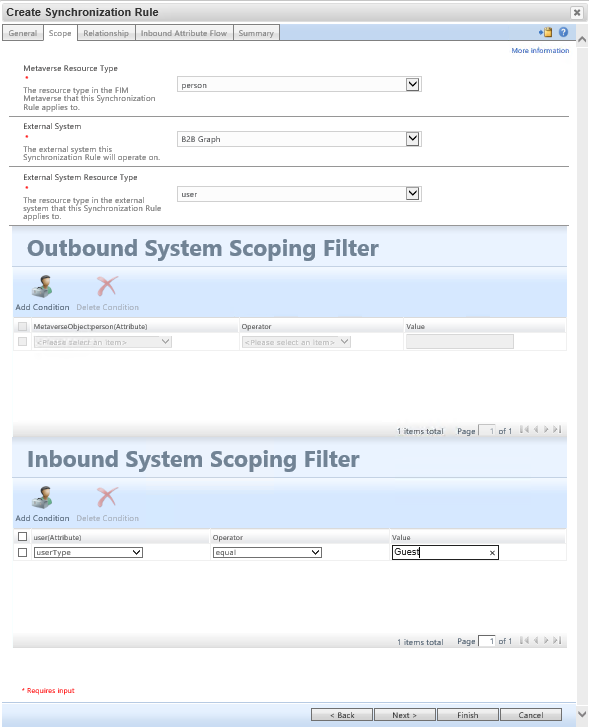

Na página de configuração Filtro de Conector, o MIM permite filtrar objetos com base no filtro de atributos. Nesse cenário para B2B, a meta é trazer apenas Usuários membercom o valor do atributo igual a userType , e não usuários Guestcom o userType igual a .

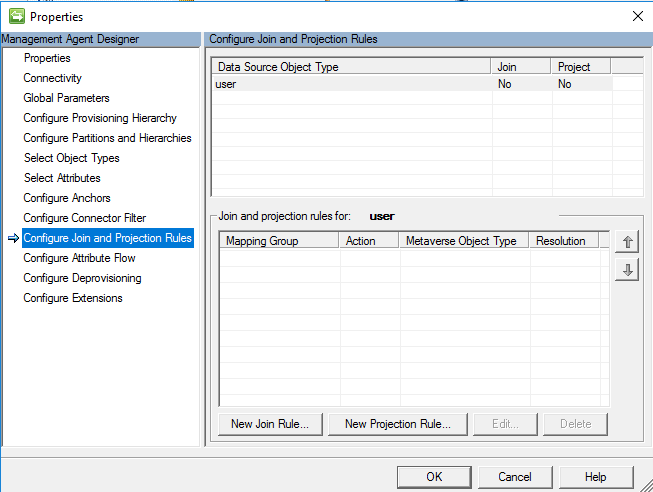

Configurar regras de associação e projeção

Este guia pressupõe que você estará criando uma regra de sincronização. Uma vez que a configuração de regras de associação e projeção é processada pela regra de sincronização, não é necessário identificar uma associação e projeção no próprio conector. Deixe a configuração padrão e clique em ok.

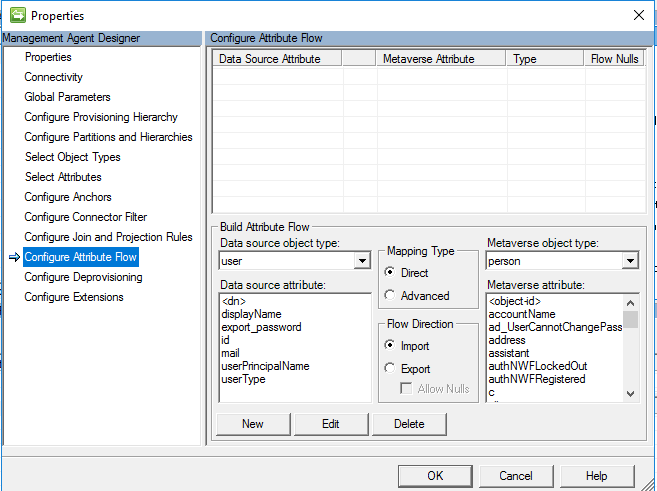

Configurar fluxo de atributo

Este guia pressupõe que você estará criando uma regra de sincronização. Projeção não é necessária para definir o fluxo de atributo na sincronização do MIM, pois ela é processada pela regra de sincronização criada mais tarde. Deixe a configuração padrão e clique em ok.

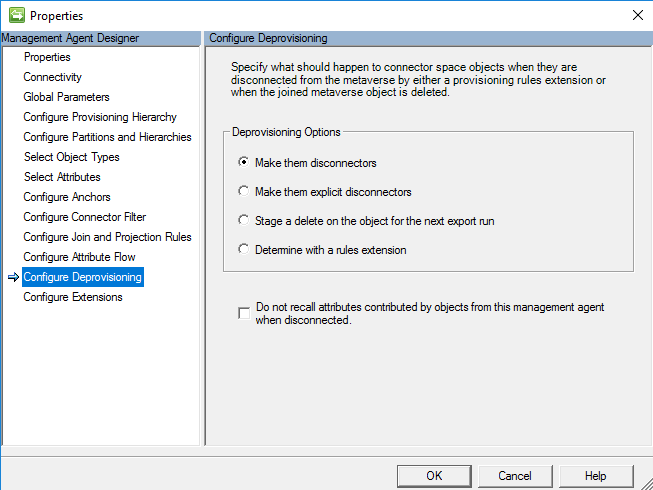

Configurar desprovisionamento

A definição para configurar desprovisionamento permite que você configure a sincronização do MIM para excluir o objeto se o objeto do metaverso for excluído. Nesse cenário, fazemos com que eles sejam desconectadores, pois o objetivo é deixá-los em Microsoft Entra ID. Nesse cenário, não estamos exportando nada para Microsoft Entra ID e o conector está configurado apenas para Importação.

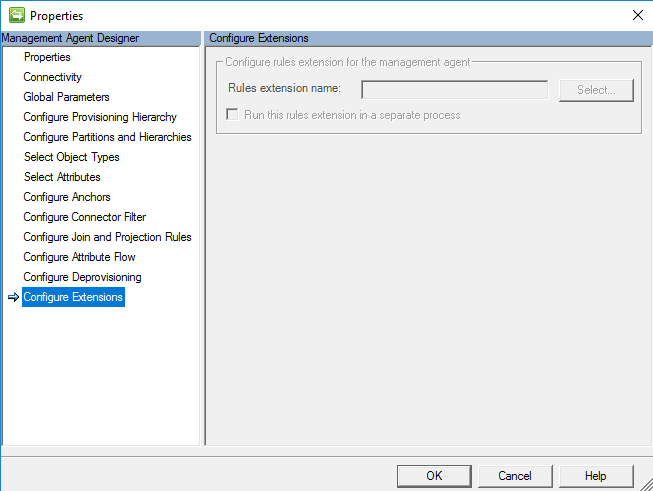

Configurar extensões

Configurar extensões neste agente de gerenciamento é uma opção, mas não é obrigatório, pois estamos usando uma regra de sincronização. Se decidirmos usar uma regra avançada no fluxo de atributo anteriormente, haverá uma opção para definir a extensão de regras.

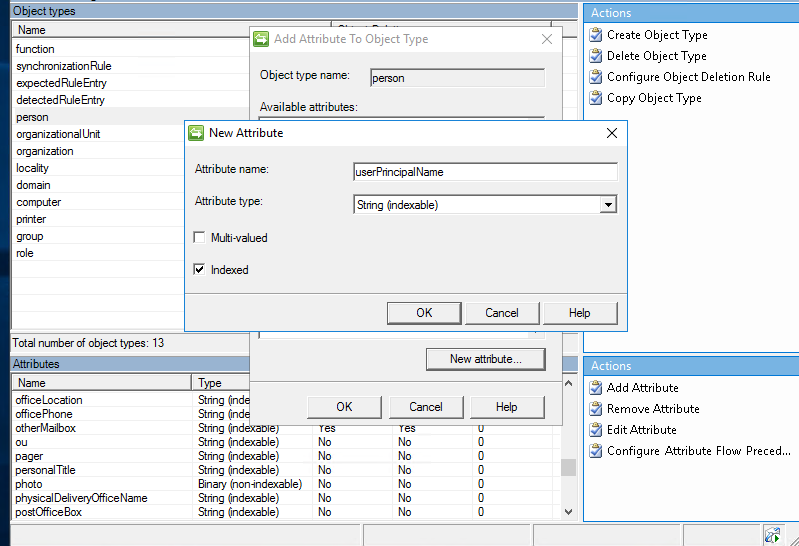

Como estender o esquema de metaverso

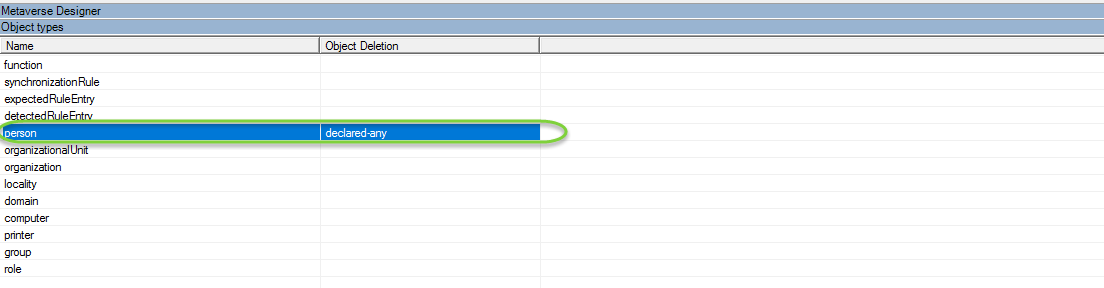

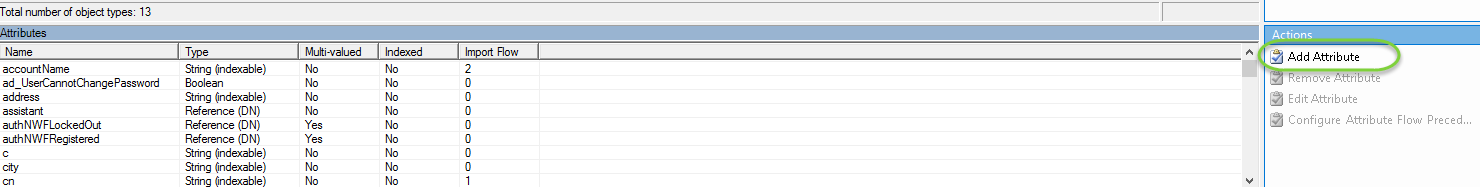

Antes de criar a regra de sincronização, precisamos criar um atributo chamado userPrincipalName vinculado ao objeto person usando o MV Designer.

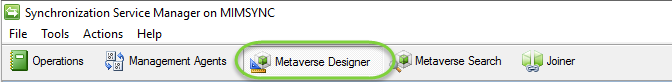

No cliente Sincronização, selecione Metaverse Designer

Selecione o tipo de objeto de pessoa

Em Ações, clique em Adicionar atributo

Por fim, preencha os seguintes detalhes

Nome do atributo: userPrincipalName

Tipo de Atributo: Cadeia de Caracteres (Indexável)

Indexado = Verdadeiro

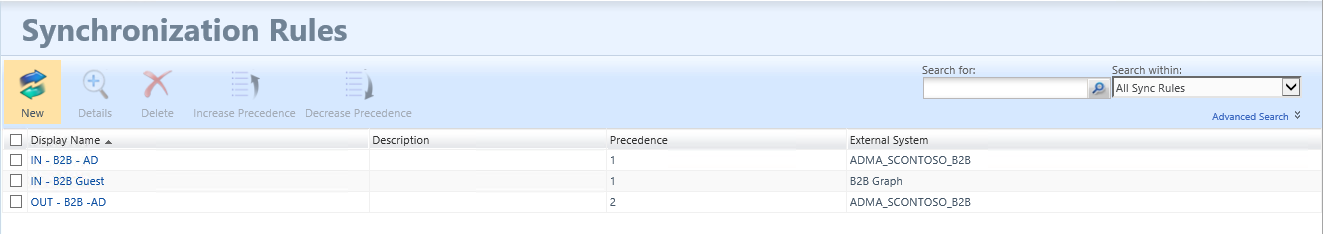

Criar Regras de Sincronização de Serviço MIM

Nas etapas abaixo, iniciamos o mapeamento da conta de convidado B2B e do fluxo de atributo. Aqui são feitas algumas suposições: que você já tem o MA do Active Directory e o MA do FIM configurados para trazer usuários do Portal e do Serviço do MIM.

As próximas etapas exigirão a adição de configuração mínima ao FIM MA e ao AD MA.

Mais detalhes podem ser encontrados aqui para a configuração https://technet.microsoft.com/library/ff686263(v=ws.10).aspx - Como Provisionar Usuários no AD DS

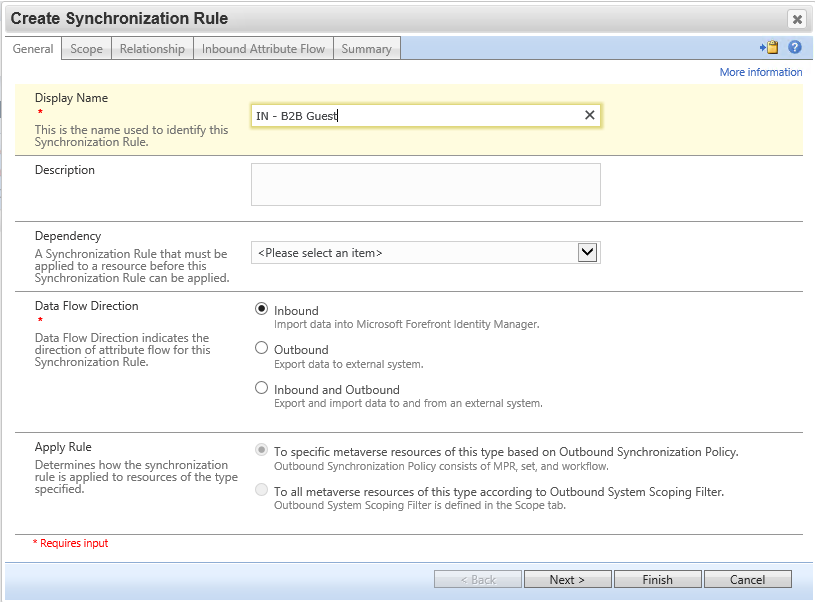

Regra de sincronização: importar usuário convidado para MV para o Metaverso do Serviço de Sincronização de Microsoft Entra ID

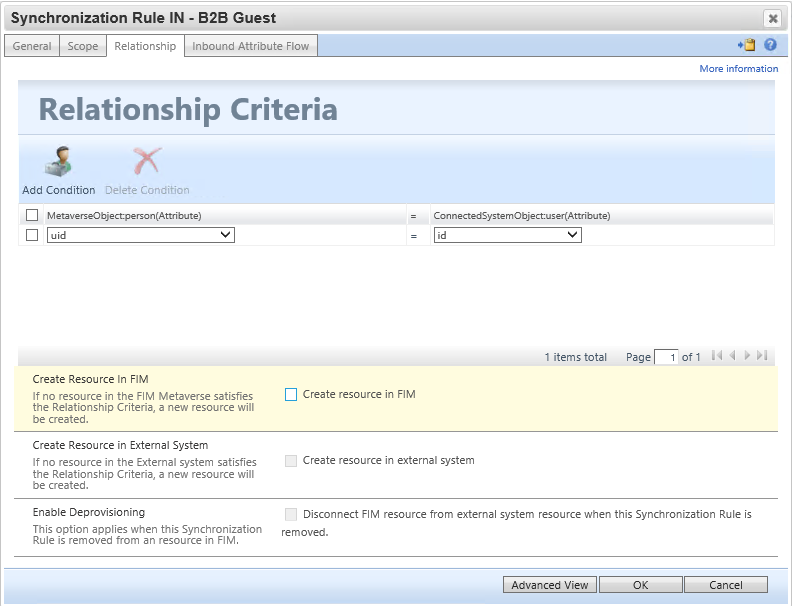

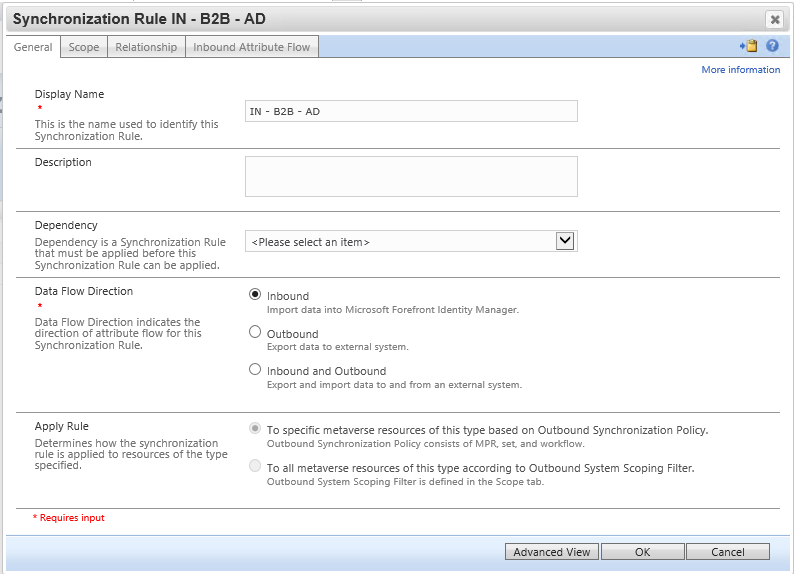

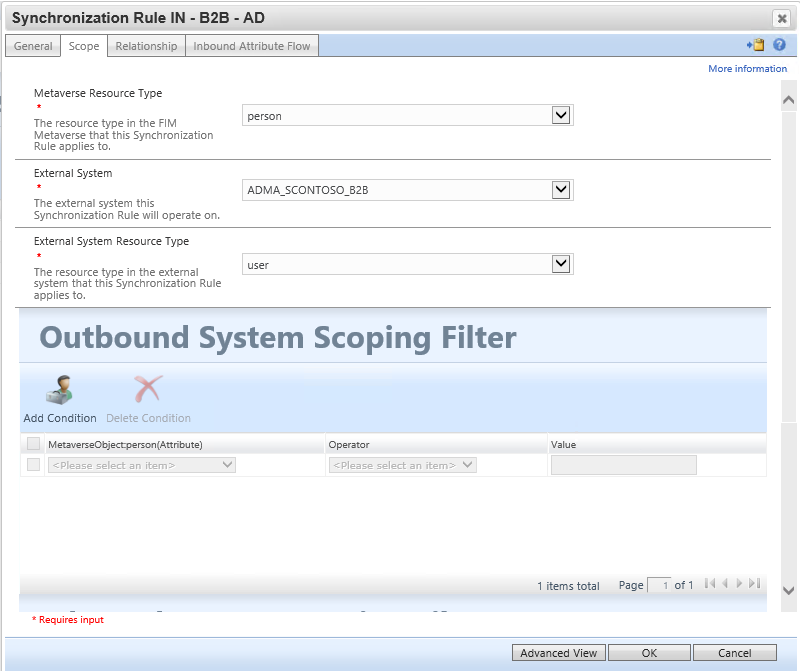

Navegue até o Portal do MIM, selecione Regras de Sincronização e clique em Nova. Crie uma regra de sincronização de entrada para o fluxo de B2B por meio do conector do Graph.

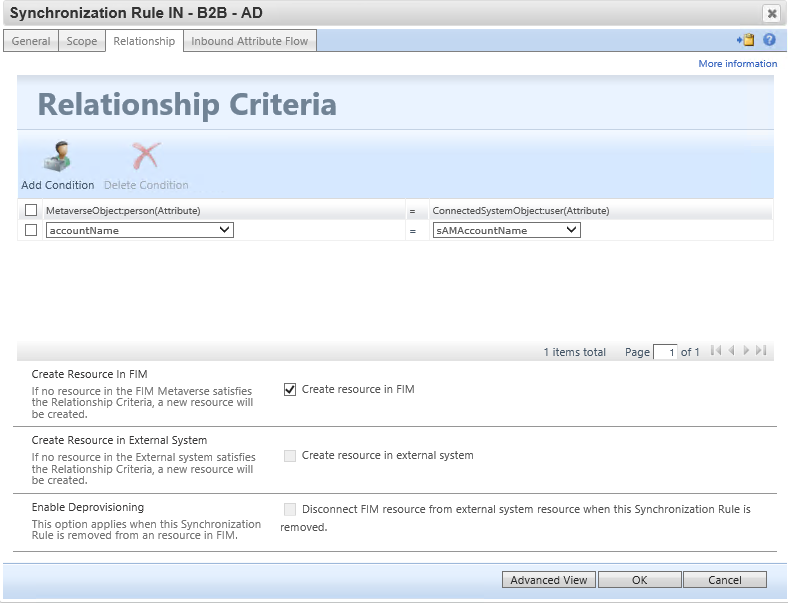

Na etapa de critérios de relacionamento, selecione "Criar recurso no FIM".

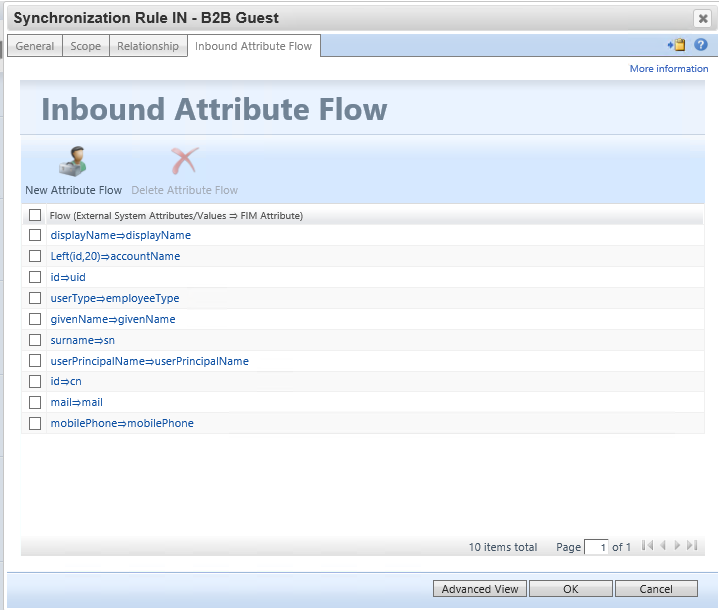

Configure as seguintes regras de fluxo de atributos de entrada. Certifique-se de preencher os accountNameatributos e uid , userPrincipalName pois eles serão usados posteriormente neste cenário:

| Somente o fluxo inicial | Usado como teste de existência | Fluxo (Valor de Origem ⇒ Atributo FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

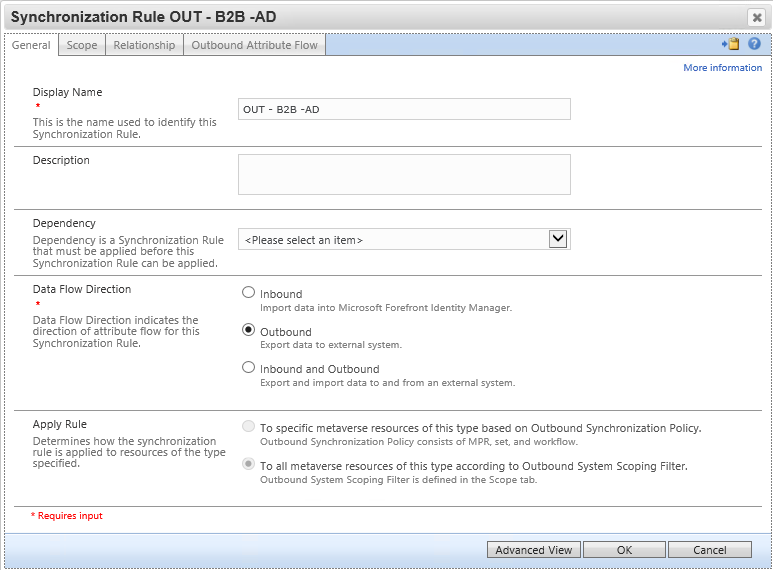

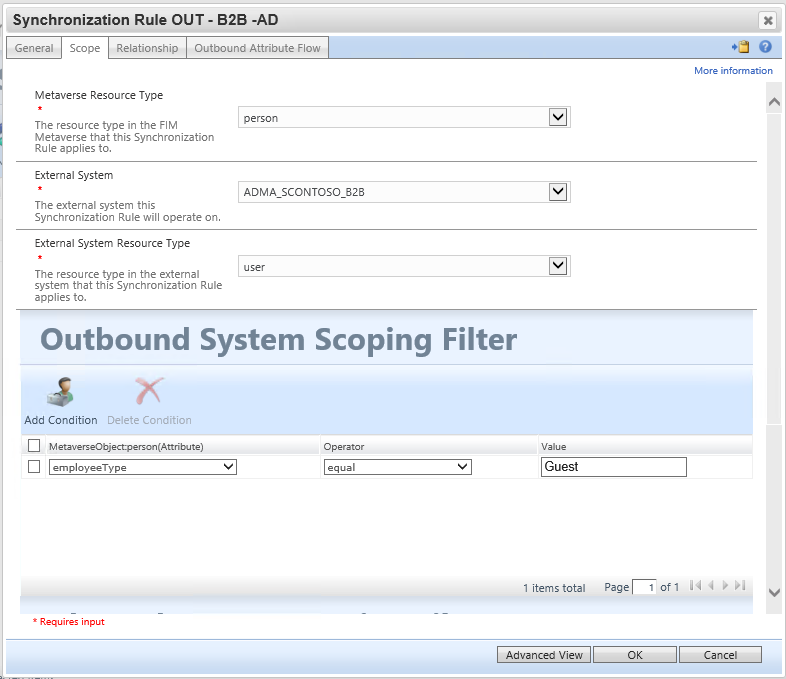

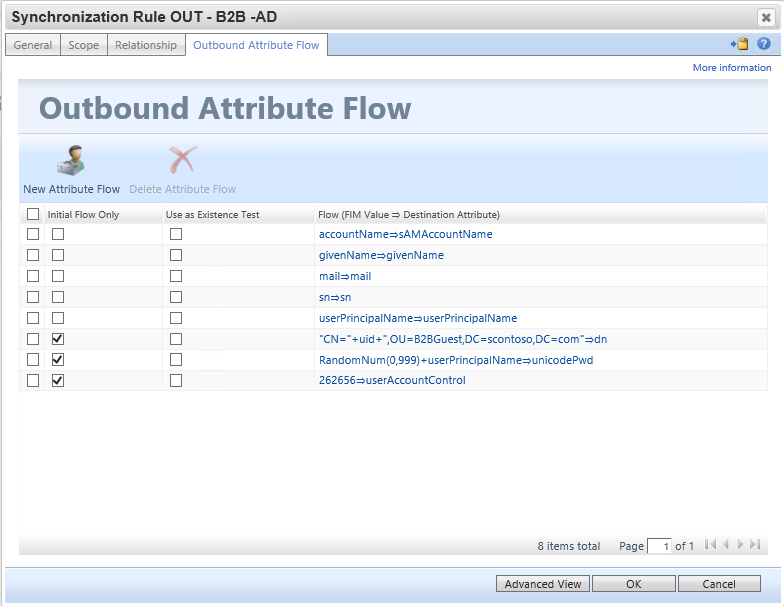

Regra de Sincronização: criar conta de usuário convidado para o Active Directory

Esta regra de sincronização cria o usuário no Active Directory. Verifique se o fluxo para dn deve colocar o usuário na unidade organizacional que foi excluída do Microsoft Entra Connect. Além disso, atualize o fluxo para unicodePwd para cumprir a política de senha do AD. O usuário não precisará saber a senha. Observe que o valor de 262656 para userAccountControl codifica os sinalizadores SMARTCARD_REQUIRED e NORMAL_ACCOUNT.

Regras de fluxo:

| Somente o fluxo inicial | Usado como teste de existência | Fluxo (valor FIM ⇒ Atributo de Destino) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| S | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| S | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| S | [262656⇒userAccountControl](javascript:void(0);) |

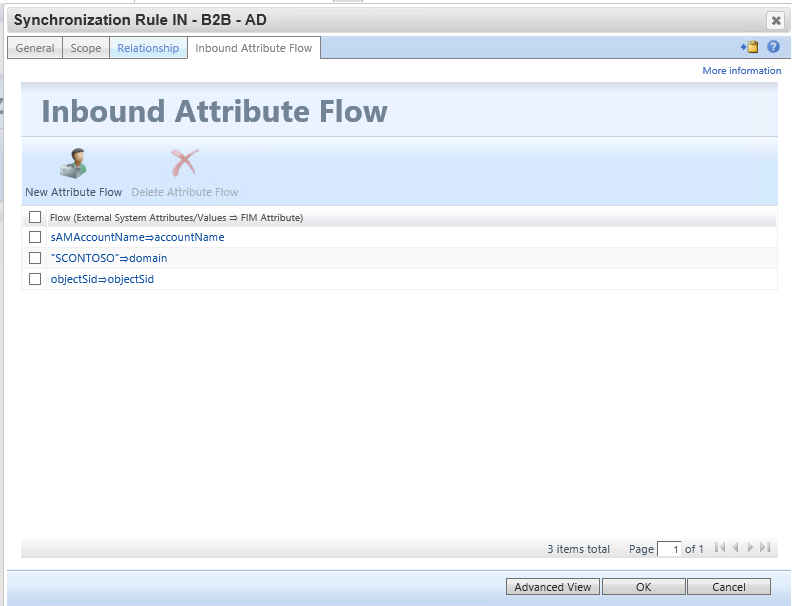

Regra de Sincronização Opcional: importar SID de Objetos do Usuário Convidado B2B para permitir logon no MIM

Essa regra de sincronização de entrada recupera o atributo de SID do usuário do Active Directory de volta para o MIM para que o usuário possa acessar o Portal do MIM. O Portal do MIM requer que o usuário tenha os atributos samAccountName, domain e objectSid preenchidos no banco de dados de serviço do MIM.

Configure o sistema externo de origem como o ADMA, uma vez que o atributo objectSid será definido automaticamente pelo AD quando o MIM criar o usuário.

Observe que, se você configurar os usuários a serem criados no Serviço do MIM, eles não deverão estar no escopo de nenhum conjunto destinado a regras de política de gerenciamento de SSPR. Talvez você precise alterar suas definições de conjunto para excluir os usuários criados pelo fluxo de B2B.

| Somente o fluxo inicial | Usado como teste de existência | Fluxo (Valor de Origem ⇒ Atributo FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Executar as regras de sincronização

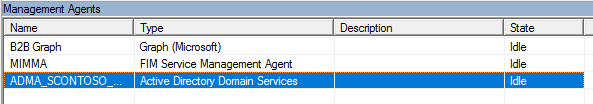

Em seguida, convidamos o usuário e executamos as regras de sincronização do agente de gerenciamento na seguinte ordem:

Importação e Sincronização Completas no Agente de Gerenciamento

MIMMA. Isso garante a que sincronização do MIM tenha as regras de sincronização mais recente configuradas.Importação e Sincronização Completas no Agente de Gerenciamento

ADMA. Isso garante que o MIM e o Active Directory sejam consistentes. Neste ponto, ainda não haverá nenhuma exportação pendente para convidados.Importação e sincronização completas no Agente de Gerenciamento B2B do Graph. Isso traz os usuários convidados para o metaverso. Neste ponto, uma ou mais contas terá exportação pendente para

ADMA. Se não houver nenhuma exportação pendente, verifique se os usuários convidados foram importados para o espaço do conector e se as regras foram configuradas para que eles possam receber contas do AD.Exportação, Importação Delta e Sincronização no Agente de Gerenciamento

ADMA. Se as exportações falharem, verifique a configuração de regra e determine se havia algum requisito de esquema ausente.Exportação, Importação Delta e Sincronização no Agente de Gerenciamento

MIMMA. Quando isso for concluído, não deve mais haver nenhuma exportação pendente.

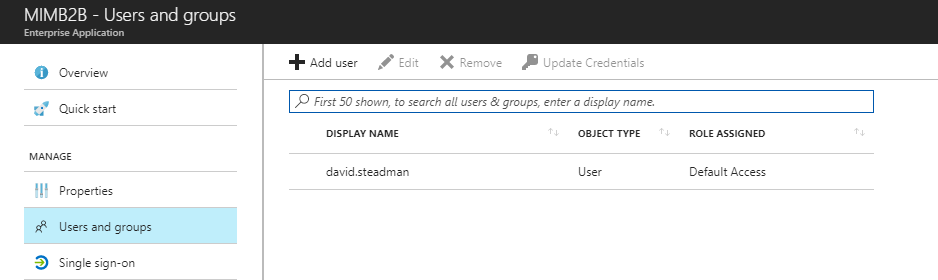

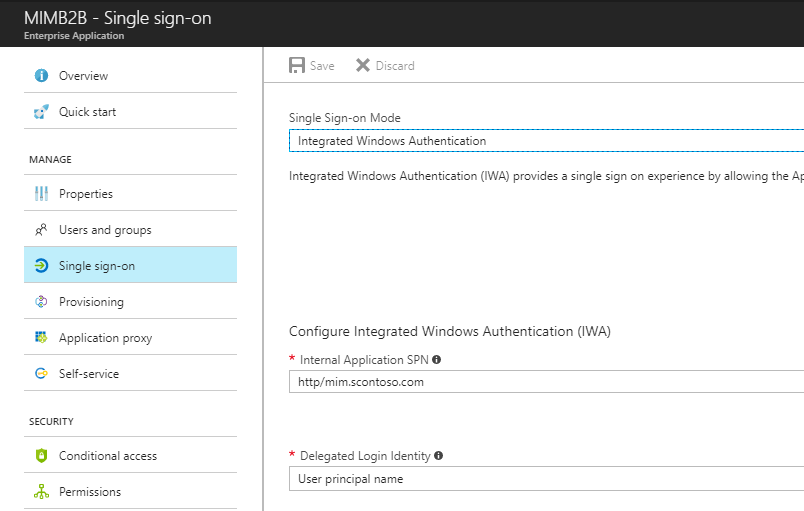

Opcional: Proxy de Aplicativo para convidados B2B fazendo logon no Portal do MIM

Agora que criamos as regras de sincronização no MIM. Na configuração do Proxy de Aplicativo, defina o uso da entidade de segurança de nuvem para permitir o KCD no proxy de aplicativo. Além disso, em seguida, o usuário foi adicionado manualmente para o gerenciamento de usuários e grupos. As opções para não mostrar o usuário até que a criação tenha ocorrido no MIM para adicionar o convidado a um grupo do Office, uma vez provisionado, requer um pouco mais de configuração não abordada neste documento.

Depois que tudo estiver configurado, peça para o usuário B2B fazer logon e ver o aplicativo.

Próximas etapas

Como Provisionar Usuários no AD DS

Referência de Função para FIM 2010

Como fornecer acesso remoto seguro a aplicativos locais

Baixe o conector do Microsoft Identity Manager para o Microsoft Graph