Privileged Access Management para Serviços de Domínio do Active Directory

O PAM (Privileged Access Management) do MIM é uma solução que ajuda as organizações a restringirem o acesso privilegiado em um ambiente existente e isolado do Active Directory.

O Privileged Access Management atinge dois objetivos:

- Restabelecer o controle sobre um ambiente do Active Directory comprometido, mantendo um ambiente de bastiões separado, conhecido por não ser afetado por ataques mal-intencionados.

- Isolar o uso de contas privilegiadas para reduzir o risco de roubo dessas credenciais.

Observação

A abordagem pam fornecida pelo MIM PAM não é recomendada para novas implantações em ambientes conectados à Internet. O MIM PAM destina-se a ser usado em uma arquitetura personalizada para ambientes isolados do AD em que o acesso à Internet não está disponível, onde essa configuração é exigida pela regulação ou em ambientes isolados de alto impacto, como laboratórios de pesquisa offline e tecnologia operacional desconectada ou ambientes de controle de supervisão e aquisição de dados. MIM PAM é diferente de Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM é um serviço que permite gerenciar, controlar e monitorar o acesso a recursos em Microsoft Entra ID, no Azure e em outros Serviços Online da Microsoft, como o Microsoft 365 ou Microsoft Intune. Para obter diretrizes sobre ambientes conectados à Internet e ambientes híbridos locais, confira Como proteger o acesso privilegiado para obter mais informações.

Quais problemas o MIM PAM ajuda a resolver?

Hoje, é muito fácil para os invasores obterem credenciais de conta de Administradores de Domínio e é muito difícil descobrir esses ataques após o fato. A meta do PAM é reduzir as oportunidades de que usuários mal-intencionados obtenham acesso, aumentando seu controle e sua percepção do ambiente.

O PAM dificulta a entrada de invasores à rede e seu acesso à conta privilegiada. O PAM adiciona proteção a grupos privilegiados que controlam o acesso a uma variedade de computadores ingressados em domínio e aplicativos nesses computadores. Ele também adiciona mais monitoramento, mais visibilidade e controles mais precisos. Isso permite que as organizações vejam quem são seus administradores privilegiados e o que eles estão fazendo. O PAM fornece às organizações um conhecimento mais aprofundado sobre como essas contas administrativas são usadas no ambiente.

A abordagem pam fornecida pelo MIM destina-se a ser usada em uma arquitetura personalizada para ambientes isolados em que o acesso à Internet não está disponível, onde essa configuração é exigida pela regulamentação ou em ambientes isolados de alto impacto, como laboratórios de pesquisa offline e tecnologia operacional desconectada ou ambientes de controle de supervisão e aquisição de dados. Se o Active Directory fizer parte de um ambiente conectado à Internet, consulte protegendo o acesso privilegiado para obter mais informações sobre onde começar.

Configurando o MIM PAM

O PAM se baseia no princípio da administração Just-In-Time, que está relacionada ao JEA (Just Enough Administration). JEA é um kit de ferramentas do Windows PowerShell que define um conjunto de comandos para executar atividades privilegiadas. É um ponto de extremidade onde os administradores podem obter autorização para executar comandos. No JEA, um administrador decide que usuários com determinado privilégio podem executar determinada tarefa. Sempre que um usuário qualificado precisa executar essa tarefa, o administrador habilita essa permissão. As permissões expiram após um período especificado, para que um usuário mal-intencionado não possa roubar o acesso.

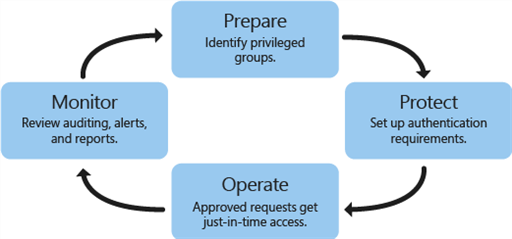

A instalação e operação do PAM têm quatro etapas.

- Preparar: identifique quais grupos em sua floresta existente tem privilégios significativos. Recrie esses grupos sem membros na floresta de bastiões.

- Proteger: configure o ciclo de vida e a proteção de autenticação para quando os usuários solicitarem administração just-in-time.

- Operar: depois que os requisitos de autenticação forem atendidos e uma solicitação for aprovada, uma conta de usuário será adicionada temporariamente a um grupo privilegiado na floresta de bastiões. Durante um intervalo de tempo predefinido, o administrador tem todos os privilégios e permissões de acesso atribuídos a esse grupo. Após esse tempo, a conta é removida do grupo.

- Monitorar: o PAM adiciona auditoria, alertas e relatórios de solicitações de acesso privilegiado. É possível examinar o histórico do acesso privilegiado e ver quem executou uma atividade. Você pode entender se a atividade é válida ou não e identificar facilmente atividades não autorizadas, como uma tentativa de adicionar um usuário diretamente a um grupo privilegiado na floresta original. Essa etapa é importante não somente para identificar o software mal-intencionado, mas também para acompanhamento de invasores “internos”.

Como funciona o MIM PAM?

O PAM se baseia nas novas funcionalidades do AD DS, particularmente, em relação à autorização e autenticação de contas de domínio, e nas novas funcionalidades do Microsoft Identity Manager. O PAM separa as contas privilegiadas de um ambiente existente do Active Directory. Quando uma conta privilegiada precisa ser usada, ela precisa primeiro ser solicitada e, em seguida, aprovada. Após a aprovação, a conta privilegiada recebe a permissão por meio de um grupo principal externo em uma nova floresta bastiões, em vez da floresta atual do usuário ou aplicativo. O uso de uma floresta bastiões dá controle maior à organização, como o controle sobre quando um usuário pode ser um membro de um grupo com privilégios e sobre como o usuário precisa se autenticar.

O Active Directory, o serviço MIM e outras partes da solução também podem ser implantadas em uma configuração de alta disponibilidade.

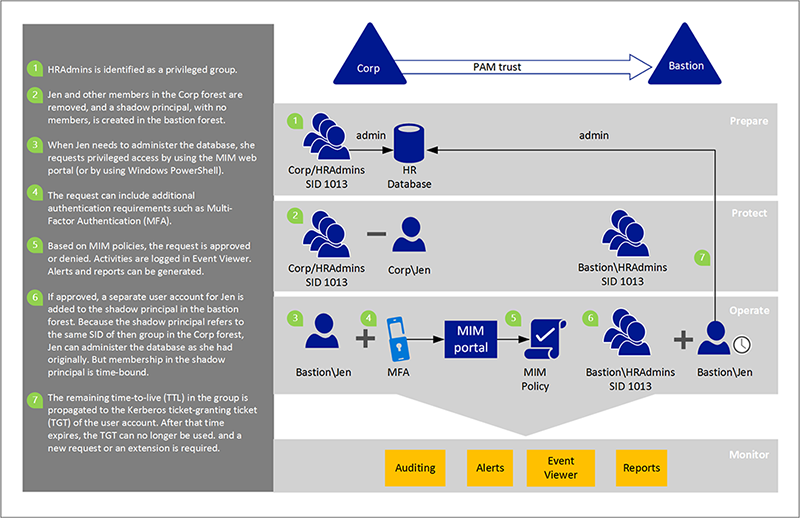

O exemplo a seguir mostra como o PIM funciona em mais detalhes.

A floresta de bastiões emite associações a um grupo com limite de tempo, que por sua vez, produzem TGTs (tíquetes de concessão de tíquete) com limite de tempo. Os serviços ou aplicativos baseados no Kerberos poderão respeitar e impor esses TGTs se os aplicativos e serviços existirem nas florestas que confiam na floresta de bastiões.

Contas de usuário diárias não precisam ser movidas para uma nova floresta. O mesmo acontece com os computadores, aplicativos e seus grupos. Eles permanecem onde eles estão atualmente, em uma floresta existente. Considere o exemplo de uma organização que trata esses problemas de segurança cibernética hoje, mas não tem planos imediatos para atualizar a infraestrutura de servidor para a próxima versão do Windows Server. Essa organização ainda poderá tirar proveito dessa solução combinada, usando MIM e uma nova floresta de bastiões; ela poderá também controlar melhor o acesso aos recursos existentes.

O PAM oferece as seguintes vantagens:

Isolamento/controle de privilégios: os usuários não mantêm privilégios em contas que também são usadas para tarefas não privilegiadas, como verificação de email ou navegação na Internet. Os usuários precisam solicitar privilégios. As solicitações são aprovadas ou negadas com base nas políticas do MIM definidas por um administrador do PAM. Até uma solicitação ser aprovada, o acesso privilegiado não estará disponível.

Step-up e proof-up: esses são os novos desafios de autenticação e autorização para ajudar a gerenciar o ciclo de vida de contas administrativas separadas. O usuário pode solicitar a elevação de uma conta administrativa e essa solicitação passa por fluxos de trabalho MIM.

Log adicional: além de fluxos de trabalho internos do MIM, há um log adicional para o PAM que identifica a solicitação, como ela foi autorizada e os eventos que ocorrem após a aprovação.

Fluxos de trabalho personalizáveis: os fluxos de trabalho MIM podem ser configurados para cenários diferentes e vários fluxos de trabalho podem ser usados, com base nos parâmetros do usuário solicitante ou nas funções solicitadas.

Como os usuários solicitam o acesso privilegiado?

Há várias maneiras pelas quais um usuário pode enviar uma solicitação, incluindo:

- A API de Serviços Web dos Serviços MIM

- Um ponto de extremidade REST

- Windows PowerShell (

New-PAMRequest)

Obtenha os detalhes sobre os Cmdlets de gerenciamento de acesso privilegiado.

Quais opções de fluxos de trabalho e monitoramento estão disponíveis?

Por exemplo, digamos que um usuário era membro de um grupo administrativo antes do PAM ser configurado. Como parte da configuração do PAM, o usuário é removido do grupo administrativo e uma política é criada no MIM. A política especifica que, se esse usuário solicitar privilégios administrativos, a solicitação será aprovada e uma conta separada para o usuário será adicionada ao grupo privilegiado na floresta de bastiões.

Supondo que a solicitação foi aprovada, o fluxo de trabalho de ação se comunica diretamente com a floresta de bastiões do Active Directory para colocar um usuário em um grupo. Por exemplo, quando Adriana faz uma solicitação para administrar o banco de dados de RH, a conta administrativa para Adriana é adicionada ao grupo privilegiado na floresta de bastiões em questão de segundos. A associação de sua conta administrativa nesse grupo expirará após um limite de tempo. Com Windows Server 2016 ou posterior, essa associação está associada ao Active Directory com um limite de tempo.

Observação

Quando você adiciona um novo membro a um grupo, a alteração deve ser replicada para outros controladores de domínio na floresta de bastiões. A latência da replicação pode afetar a capacidade dos usuários de acessar recursos. Para obter mais informações sobre a replicação SMTP, consulte Como funciona a topologia de replicação do Active Directory.

Por outro lado, um link expirado é avaliado em tempo real pelo SAM (Gerente de Contas de Segurança). Embora a adição de um membro do grupo precise ser replicada pelo controlador de domínio que recebe a solicitação de acesso, a remoção de um membro do grupo é avaliada instantaneamente em qualquer controlador de domínio.

Esse fluxo de trabalho destina-se especificamente a essas contas administrativas. Administradores (ou até mesmo scripts) que precisam de acesso ocasional apenas para grupos privilegiados podem solicitar exatamente tal acesso. O MIM registra a solicitação e as alterações no Active Directory, e você pode exibi-las no Visualizador de Eventos ou enviar os dados para soluções de monitoramento corporativo como o ACS (Serviços de Coleta de Auditoria) do System Center 2012 – Operations Manager ou outras ferramentas de terceiros.