Gerenciar pagamentos usando a API do Serviço de Pagamento

Este artigo explica como você pode acessar os dados de pagamento por meio das APIs do Serviço de Pagamento em vez da interface do usuário do Partner Center. Essas APIs fornecem uma maneira programática de fornecer a capacidade do recurso Exportar dados no Partner Center.

Importante

O Gráfico do Azure Active Directory (Azure AD) foi preterido a partir de 30 de junho de 2023. No futuro, não faremos mais investimentos no Azure AD Graph. As APIs do Azure AD Graph não têm SLA ou compromisso de manutenção além das correções relacionadas à segurança. Os investimentos nos novos recursos e funcionalidades só serão feitos no Microsoft Graph.

Desativaremos o Azure AD Graph em etapas incrementais para que você tenha tempo suficiente para migrar seus aplicativos para as APIs do Microsoft Graph. Em uma data posterior que anunciaremos, bloquearemos a criação de novos aplicativos usando o Azure AD Graph.

Para saber mais, consulte Importante: Aposentadoria do Graph do Azure AD e Substituição do módulo do Powershell.

APIs Disponíveis

Veja todas as APIs disponíveis em Pagamentos de parceiros.

Pré-requisitos

- Registre um aplicativo com o Microsoft Identity no portal do Azure e adicione proprietários e funções apropriados ao aplicativo.

- Instalar o Visual Studio.

Registrar um aplicativo na plataforma de identidade da Microsoft

A plataforma de identidade da Microsoft ajuda você a criar aplicativos em que os usuários e os clientes podem entrar usando as respectivas identidades da Microsoft ou contas de redes sociais, além de fornecer acesso autorizado às suas APIs ou às APIs da Microsoft, como o Microsoft Graph.

Entre no portal do Azure usando uma conta corporativa ou de estudante ou uma conta Microsoft pessoal.

Se sua conta lhe der acesso a mais de um locatário, selecione sua conta no canto superior direito e defina sua sessão do portal como o locatário correto do Microsoft Entra.

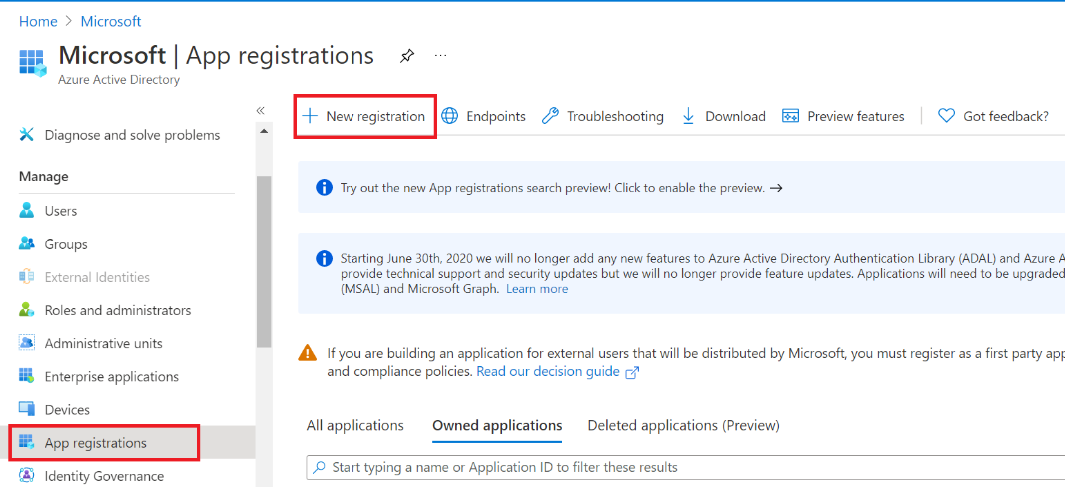

No painel de navegação esquerdo, selecione o serviço Microsoft Entra, Registros de aplicativos e Novo registro. A página Registrar um aplicativo é exibida.

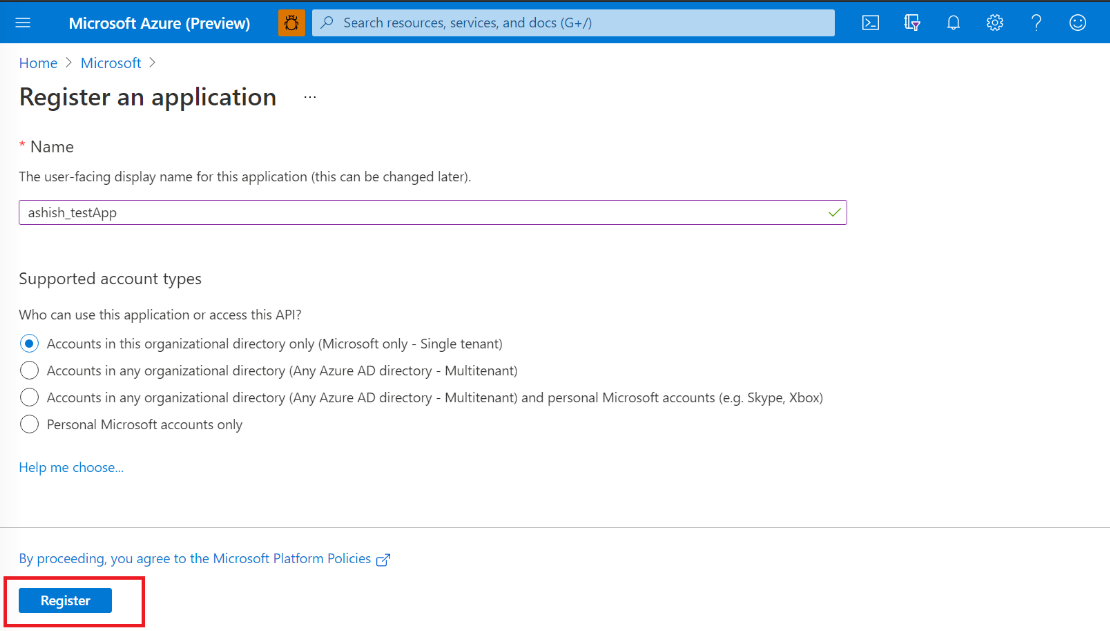

Insira as informações de registro da sua inscrição:

- Nome: insira um nome de aplicativo significativo que será exibido aos usuários do aplicativo.

- Tipos de conta suportados: selecione quais contas seu aplicativo suportará.

Tipos de conta compatíveis Descrição Somente contas neste diretório organizacional Selecione esta opção se você está criando um aplicativo de linha de negócios (LOB). Essa opção não estará disponível se você não estiver registrando o aplicativo em um diretório. Essa opção é mapeada para o locatário único somente do Microsoft Entra. Essa é a opção padrão, a menos que você esteja registrando o aplicativo fora de um diretório. Nos casos em que o aplicativo é registrado fora de um diretório, o padrão é Microsoft Entra multilocatário e contas pessoais da Microsoft. Contas em qualquer diretório organizacional Selecione essa opção se você deseja direcionar para todos os clientes comerciais e educacionais. Essa opção é mapeada para um multilocatário somente do Microsoft Entra. Se você registrou o aplicativo como locatário único somente do Microsoft Entra, poderá atualizá-lo para ser multilocatário do Microsoft Entra e voltar para locatário único por meio da folha Autenticação. Contas em qualquer diretório organizacional e contas pessoais da Microsoft Selecione esta opção para direcionar o conjunto mais amplo de clientes. Essa opção é mapeada para contas multilocatárias e pessoais da Microsoft do Microsoft Entra. Se você registrou o aplicativo como multilocatário do Microsoft Entra e contas pessoais da Microsoft, não poderá alterar essa seleção na interface do usuário. Em vez disso, você deve usar o editor de manifesto de aplicativo para alterar os tipos de conta com suporte. (opcional) URI de redirecionamento: selecione o tipo de aplicativo que você está criando, cliente Web ou público (mobile & desktop) e insira o URI de redirecionamento (ou URL de resposta) para seu aplicativo. (A URL de redirecionamento é para onde a resposta de autenticação será enviada após a autenticação do usuário.)

Para aplicativos Web, informe a URL base do aplicativo. Por exemplo,

http://localhost:31544pode ser uma URL para um aplicativo Web em execução no seu computador local. Os usuários usariam essa URL para entrar em um aplicativo cliente Web. Para aplicativos cliente públicos, informe o URI usado pelo Microsoft Entra ID para retornar respostas de token. Insira um valor específico para o aplicativo, por exemplo,myapp://auth.

Selecione Registrar. O Microsoft Entra ID atribui uma ID de aplicativo (cliente) exclusiva ao seu aplicativo e a página de visão geral do aplicativo é carregada.

Se quiser adicionar recursos ao seu aplicativo, você pode selecionar outras opções de configuração, incluindo identidade visual, certificados e segredos, permissões de API e muito mais.

Propriedades específicas da plataforma

A tabela a seguir mostra as propriedades que você precisa configurar e copiar para diferentes tipos de aplicativos. Atribuído significa que você deve usar o valor atribuído pelo Microsoft Entra ID.

| Tipo de aplicativo | Plataforma | ID do aplicativo (cliente) | Segredo do Cliente | Redirecionar URI/URL | Fluxo implícito |

|---|---|---|---|---|---|

| Nativo/Móvel | Nativo | Atribuído | Não | Atribuído | Não |

| Aplicativo Web | Web | Atribuído | Sim | Yes | O middleware OpenID Connect opcional usa fluxo híbrido por padrão (Sim) |

| Aplicativo de página única (SPA) | Web | Atribuído | Sim | Yes | Sim, os SPAs usam o OpenID Connect implícito Flow |

| Serviço/Daemon | Web | Atribuído | Sim | Sim | Não |

Criar uma entidade de serviço

Para acessar recursos em sua assinatura, deverá atribuir uma função ao aplicativo. Para obter ajuda para decidir qual função oferece as permissões corretas para o aplicativo, consulte Funções internas do Azure.

Observação

Você pode definir o escopo no nível da assinatura, do grupo de recursos ou do recurso. As permissão são herdadas para níveis inferiores do escopo. Por exemplo, adicionar um aplicativo à função Leitor de um grupo de recursos significa que ele pode ler o grupo de recursos e todos os recursos nele contidos.

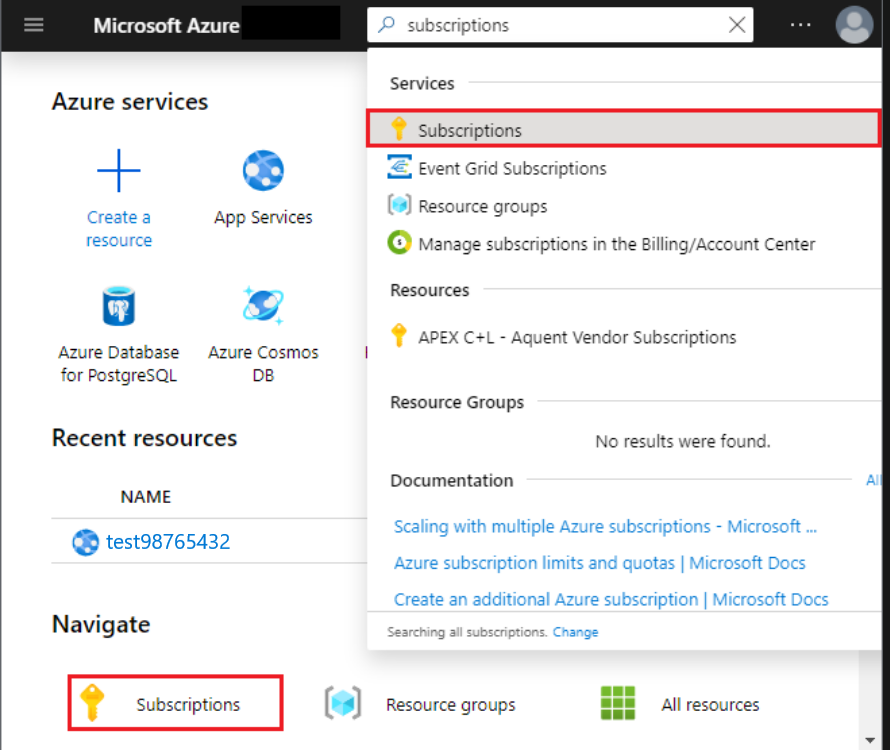

No portal do Azure, selecione o nível de escopo ao qual atribuir o aplicativo. Por exemplo, para atribuir uma função no escopo da assinatura, procure e selecione Assinaturas ou selecione Assinaturas na home page.

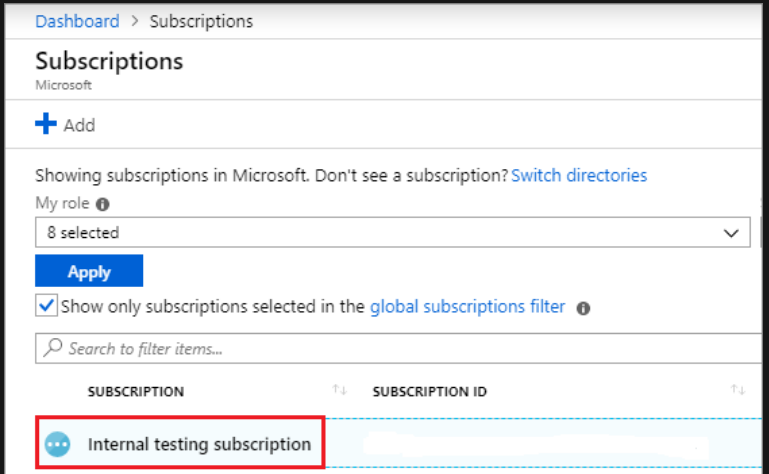

Selecione a assinatura à qual atribuir o aplicativo.

Observação

Se não vir a subscrição que procura, selecione o filtro de subscrições globais e certifique-se de que a subscrição pretendida está selecionada para o portal.

Selecione Controle de Acesso (IAM) e, em seguida, selecione Adicionar atribuição de função.

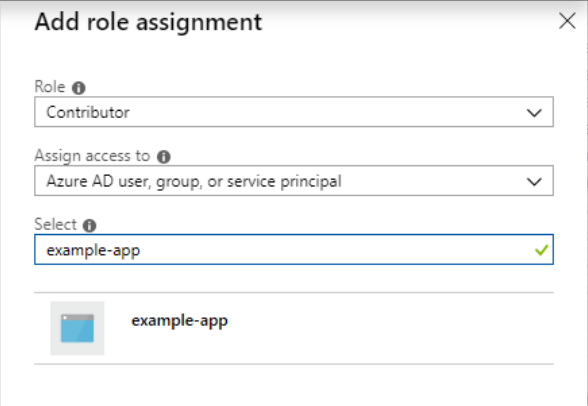

Selecione a função que deseja atribuir ao aplicativo. Por exemplo, para permitir que o aplicativo execute ações como reinicializar, iniciar e interromper instâncias, selecione a função Colaborador. Leia mais sobre as funções disponíveis.

Por padrão, os aplicativos do Microsoft Entra não são exibidos nas opções disponíveis. Para encontrar seu aplicativo, pesquise o nome e selecione-o nos resultados. Na captura de tela abaixo,

example-appestá o aplicativo Microsoft Entra que você registrou.

Selecione Salvar. Em seguida, você pode ver seu aplicativo na lista de usuários com uma função para esse escopo.

Você pode começar a usar sua entidade de serviço para executar seus scripts ou aplicativos. Para gerenciar as permissões da entidade de serviço, consulte status de consentimento do usuário, revise permissões, consulte informações de entrada e muito mais), exiba seus aplicativos Enterprise no portal do Azure.

Configurar permissões de API

Esta seção fornece instruções sobre como configurar as permissões de API necessárias. Para obter mais informações sobre como configurar permissões de API do Partner Center, consulte Autenticação de API de parceiro.

Conceder permissão à Graph API

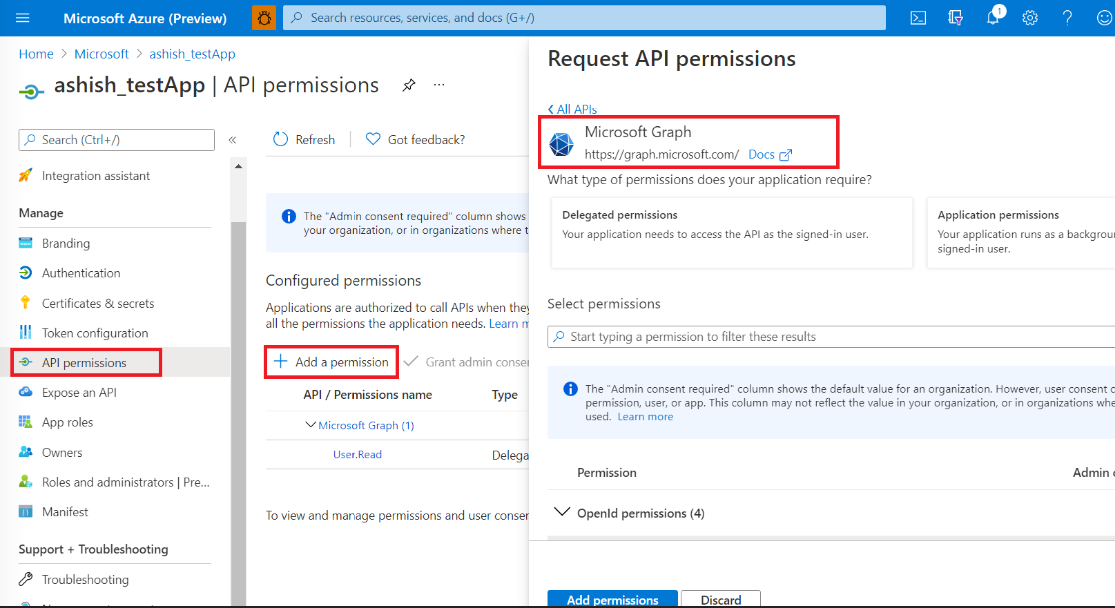

Selecione um aplicativo ou crie um aplicativo se você ainda não tiver um.

Na página Visão geral do aplicativo, em Gerenciar, selecione Permissões de API e Adicionar uma permissão.

Selecione Microsoft Graph na lista de APIs disponíveis.

Selecione Permissões delegadas e adicione as permissões necessárias. Para obter mais informações, consulte Configurar o acesso ao aplicativo.

Consentimento para acesso à API do Partner Center por meio do aplicativo Microsoft Entra

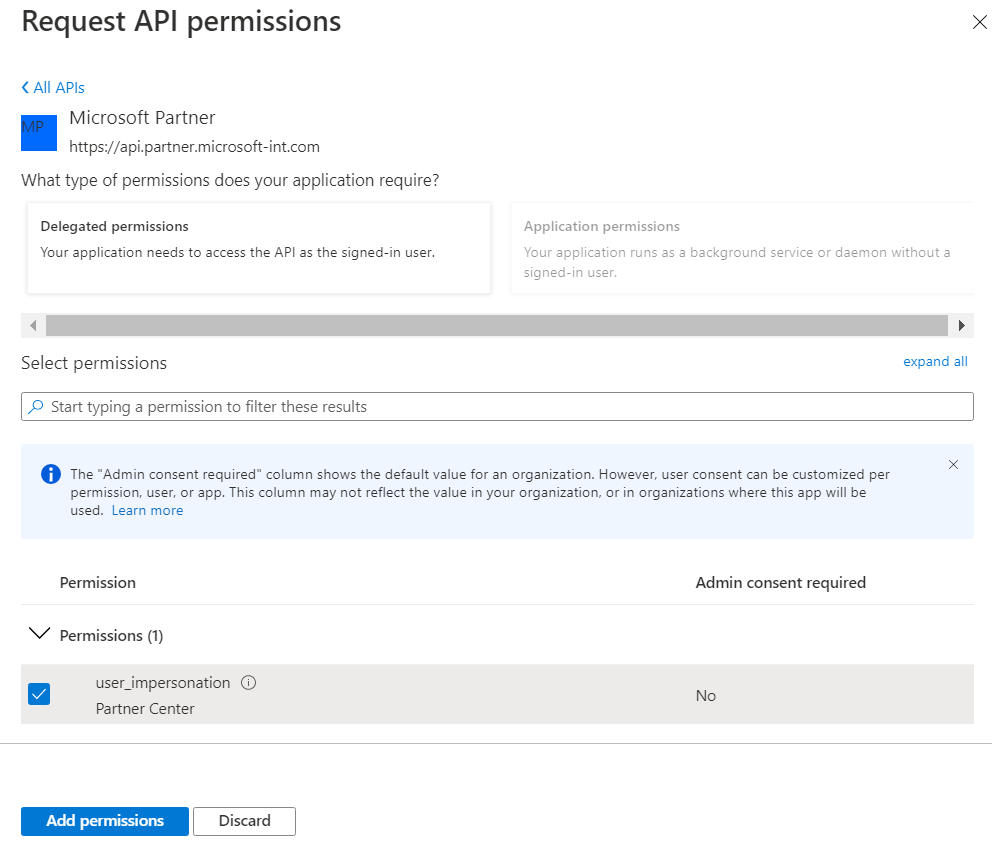

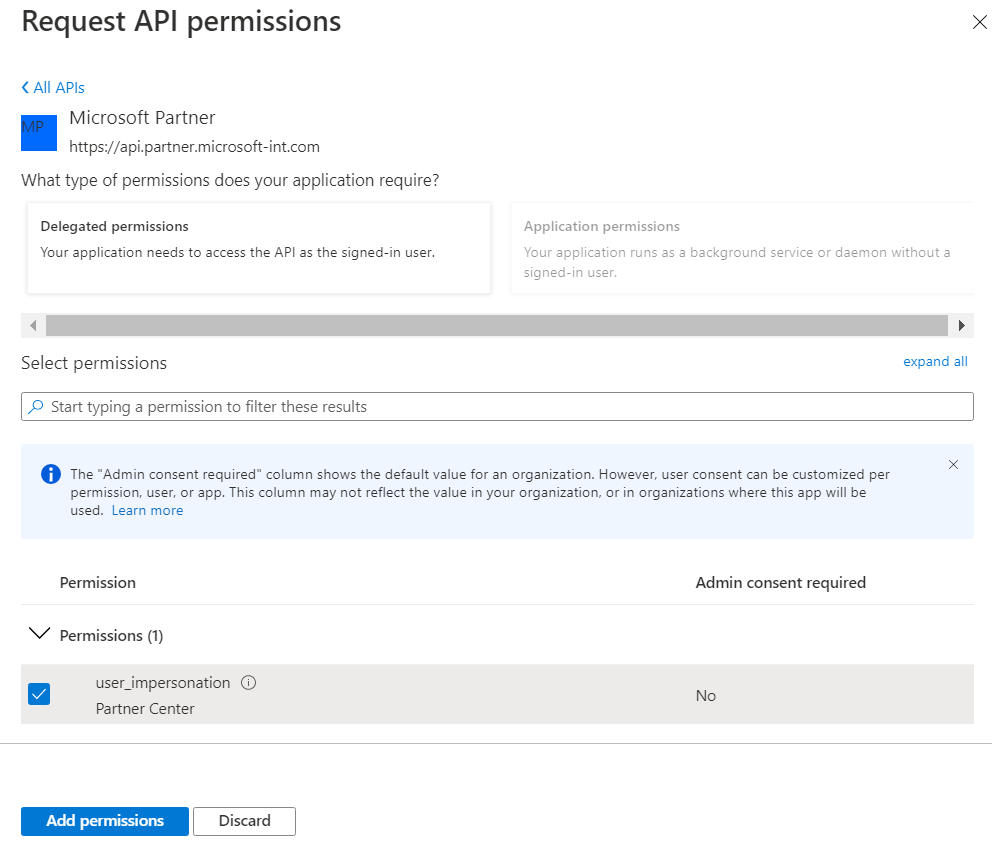

Para seu aplicativo, selecione Permissões de API e, na tela Solicitar permissões de API, selecione Adicionar uma permissão e, em seguida , APIs que minha organização usa.

Procure Microsoft Partner (Microsoft Dev Center) API (4990cffe-04e8-4e8b-808a-1175604b879f).

Defina as permissões delegadas para o Partner Center.

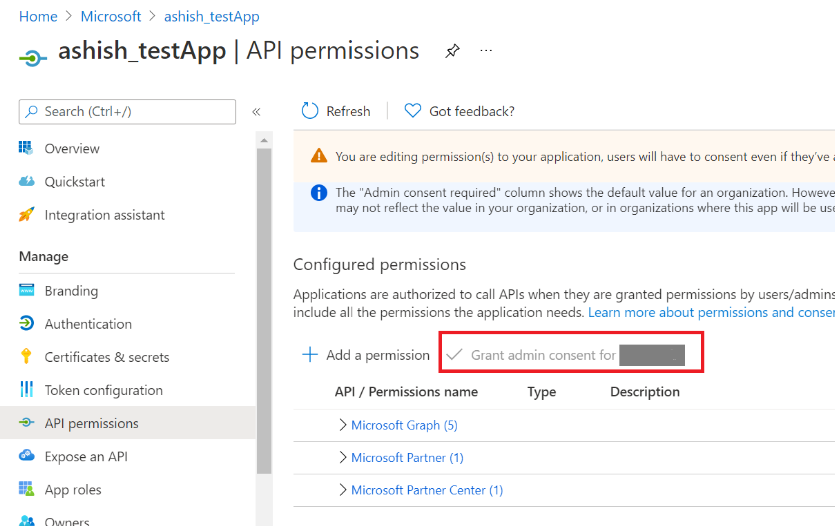

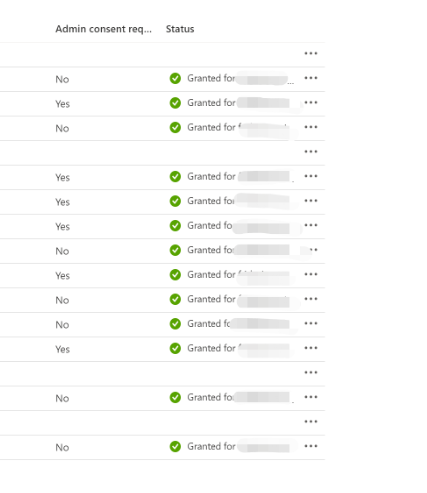

Conceda consentimento do administrador para as APIs.

Verifique se o consentimento do administrador está ativado na tela Status do consentimento do administrador.

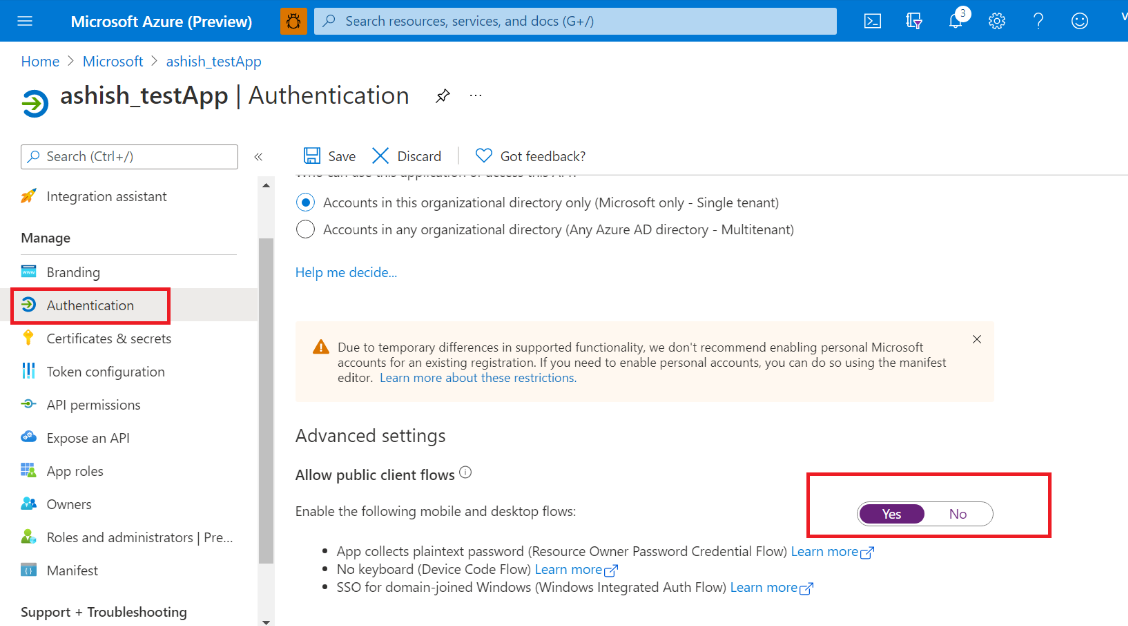

Na seção Autenticação, verifique se a opção Permitir fluxos de cliente público está definida como Sim.

Executar o código de exemplo no Visual Studio

O código de exemplo que mostra como a API pode ser usada para pagamento e histórico de transações pode ser encontrado no repositório GitHub do Partner-Center-Payout-APIS .

Notas de código de exemplo

- A configuração de segredos de cliente e certificados, conforme discutido na seção Autenticação: duas opções de Como criar uma entidade de serviço no portal do Azure, não é necessária.

- Contas com autenticação multifator (MFA) não são suportadas no momento e causarão um erro.

- A API de pagamento oferece suporte apenas a credenciais baseadas em usuário/senha.

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de