Usar variáveis de ambiente em segredos do Azure Key Vault

As variáveis de ambiente permitem referenciar segredos armazenados no Azure Key Vault. Esses segredos são então disponibilizados para uso nos fluxos e nos conectores personalizados do Power Automate. Observe que os segredos não estão disponíveis para uso em outras personalizações ou de forma geral por meio da API.

Os segredos reais são armazenados no Azure Key Vault e a variável de ambiente faz referência ao local do segredo do cofre de chaves. O uso de segredos do Azure Key Vault com variáveis de ambiente exige a configuração do Azure Key Vault para que o Power Platform possa ler os segredos específicos que você deseja referenciar.

As variáveis de ambiente que fazem referência a segredos não estão atualmente disponíveis no seletor de conteúdo dinâmico para uso em fluxos.

Configurar o Azure Key Vault

Para usar segredos do Azure Key Vault com o Power Platform, a assinatura do Azure que tem o cofre deve ter o provedor de recursos PowerPlatform registrado e o usuário que cria a variável de ambiente deve ter as permissões apropriadas para o recurso do Azure Key Vault.

Observação

- Recentemente, alteramos o direito de acesso que usamos para afirmar as permissões de acesso no Azure Key Vault. As instruções anteriores incluíam a atribuição da função Key Vault Reader. Se você configurou seu Key Vault anteriormente com a função Key Vault Reader, certifique-se de adicionar a função Key Vault Secrets User para garantir que seus usuários e Dataverse terão permissões suficientes para recuperar os segredos.

- Reconhecemos que nosso serviço está usando as APIs de controle de acesso baseadas em funções do Azure para avaliar a atribuição de direito de acesso, mesmo que você ainda tenha seu Key Vault configurado para usar o modelo de permissão de política de acesso ao cofre. Para simplificar a configuração, recomendamos que você mude seu modelo de permissão de cofre para o controle de acesso baseado em função do Azure. Você pode fazer isso na guia de configuração de acesso.

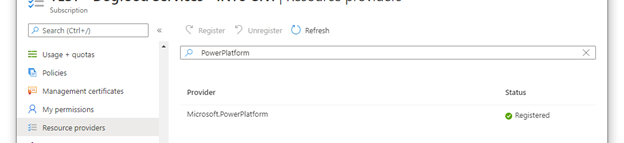

Registre o provedor de recursos

Microsoft.PowerPlatformna sua assinatura do Azure. Siga estas etapas para verificar e configurar: Provedores e tipos de recursos

Crie um cofre do Azure Key Vault. Considere o uso de um cofre separado para cada ambiente do Power Platform a fim de minimizar a ameaça em caso de violação. Considere configurar seu Key Vault para usar o controle de acesso baseado em função do Azure para o modelo de permissão. Mais informações: Melhores práticas para uso do Azure Key Vault, Início Rápido – Criar um Azure Key Vault com o portal do Azure

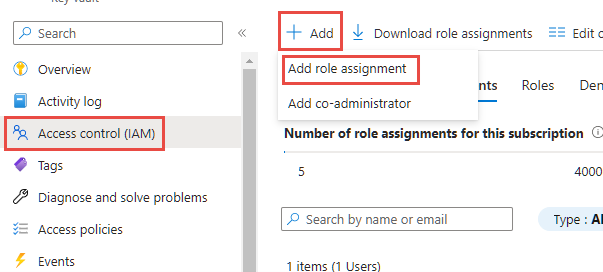

Os usuários que criam ou usam variáveis de ambiente do tipo segredo devem ter permissão para recuperar o conteúdo do segredo. Para conceder a um novo usuário a capacidade de usar o segredo, selecione a área Controle de acesso (IAM), selecione Adicionar e selecione Adicionar atribuição de função no menu suspenso. Mais informações: Forneça acesso a chaves, certificados e segredos do Key Vault com um controle de acesso baseado em função do Azure

No assistente Adicionar atribuição de função, deixe o tipo de atribuição padrão como Funções de atribuição de trabalho e continue para a guia Função. Localize a função Key Vault Secrets User e selecione-a. Vá para a guia de membros, selecione o link Selecionar membros e localize o usuário no painel lateral. Quando tiver o usuário selecionado e exibido na seção de membros, vá para a guia revisar e atribuir e conclua o assistente.

O Azure Key Vault deve ter a função Key Vault Secrets User concedida à entidade de serviço Dataverse. Se não existir para este cofre, adicione uma nova política de acesso com o mesmo método usado anteriormente para a permissão do usuário final, usando apenas a identidade da aplicação Dataverse em vez do usuário. Se você tiver várias entidades de serviço Dataverse em seu locatário, recomendamos que selecione todas elas e salve a atribuição de função. Assim que a função for atribuída, revise cada item listado no Dataverse na lista de atribuições de função e selecione o nome Dataverse para visualizar os detalhes. Se a ID do Aplicativo não for 00000007-0000-0000-c000-000000000000, selecione a identidade e Remover para removê-la da lista.

Se tiver habilitado Firewall do Azure Key Vault, você precisará permitir que endereços IP do Power Platform tenham acesso ao cofre de chaves. O Power Platform não está incluído na opção "Somente Serviços Confiáveis". Por isso, consulte o artigo URLs e intervalos de endereços IP do Power Platform para obter os endereços IP atuais usados no serviço.

Se ainda não o fez, adicione um segredo ao seu novo cofre. Mais informações: Início Rápido do Azure - Definir e recuperar um segredo do Key Vault usando o portal do Azure

Criar uma nova variável de ambiente para o segredo do Key Vault

Depois que o Azure Key Vault estiver configurado e você tiver um segredo registrado no seu cofre, será possível referenciá-lo no Power Apps usando uma variável de ambiente.

Observação

- A validação de acesso do usuário para o segredo é executada em segundo plano. Se o usuário não tiver, pelo menos, permissão de leitura, este erro de validação será exibido: "Esta variável não foi salva corretamente. O usuário não está autorizado a ler segredos do 'caminho do Azure Key Vault'."

- Atualmente, o Azure Key Vault é o único repositório de segredos com suporte para variáveis de ambiente.

- O Azure Key Vault deve estar no mesmo locatário que sua assinatura do Power Platform.

Entre no Power Apps, e na área Soluções, abra a solução não gerenciada que você está usando para desenvolvimento.

Selecione Novo > Mais > Variável de ambiente.

Insira um Nome de exibição e, opcionalmente, uma Descrição para a variável de ambiente.

Selecione o Tipo de Dados como Segredo e Repositório de Segredos como Azure Key Vault.

Escolha entre as seguintes opções:

- Selecione Nova referência de valor do Azure Key Vault. Depois que as informações forem adicionadas na próxima etapa e salvas, o registro valor de uma variável de ambiente será criado.

- Expanda Mostrar valor padrão para exibir os campos a fim de criar um Segredo Padrão do Azure Key Vault. Depois que as informações forem adicionadas na próxima etapa e salvas, a demarcação do valor padrão será adicionada ao registro definição da variável de ambiente.

Insira as seguintes informações:

ID da Assinatura do Azure: a ID da assinatura do Azure associada ao cofre de chaves.

Nome do Grupo de Recursos: o grupo de recursos do Azure onde está localizado o cofre de chaves que contém o segredo.

Nome do Azure Key Vault: o nome do cofre de chaves que contém o segredo.

Nome do Segredo: o nome do segredo localizado no Azure Key Vault.

Dica

A ID da assinatura, o nome do grupo de recursos e o nome do cofre de chaves podem ser encontrados na página Visão geral do cofre de chaves no portal do Azure. O nome do segredo pode ser encontrado na página do cofre de chaves no portal do Azure selecionando Segredos em Configurações.

Selecione Salvar.

Criar um fluxo do Power Automate para testar o segredo da variável de ambiente

Um cenário simples para demonstrar como usar um segredo obtido do Azure Key Vault é criar um fluxo do Power Automate para usar o segredo na autenticação em um serviço Web.

Observação

O URI do serviço Web neste exemplo não é um serviço Web funcional.

Entre no PowerApps, selecione Soluções e abra a solução não gerenciada desejada. Se o item não estiver no painel lateral, selecione …Mais e selecione o item desejado.

Selecione Novo > Automação > Fluxo da nuvem > Instantâneo.

Insira um nome para o fluxo, selecione Disparar um fluxo manualmente e, em seguida, selecione Criar.

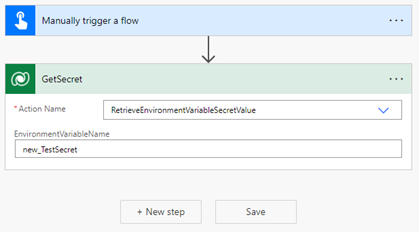

Selecione Nova etapa, selecione o conector Microsoft Dataverse e, em seguida, na guia Ações, selecione Executar uma ação não associada.

Selecione a ação denominada RetrieveEnvironmentVariableSecretValue na lista suspensa.

Forneça o nome exclusivo da variável de ambiente (não o nome de exibição) adicionado na seção anterior, para este exemplo, new_TestSecret é usado.

Selecione ... > Renomear para renomear a ação de modo que ela possa ser referenciada mais facilmente na próxima ação. Na captura de tela abaixo, ela foi renomeada para GetSecret.

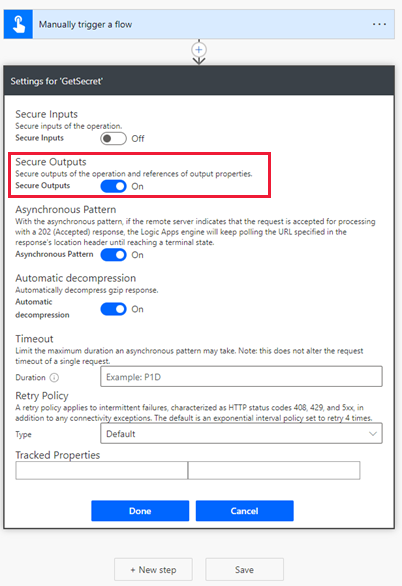

Selecione ... > Configurações para exibir as configurações da ação GetSecret.

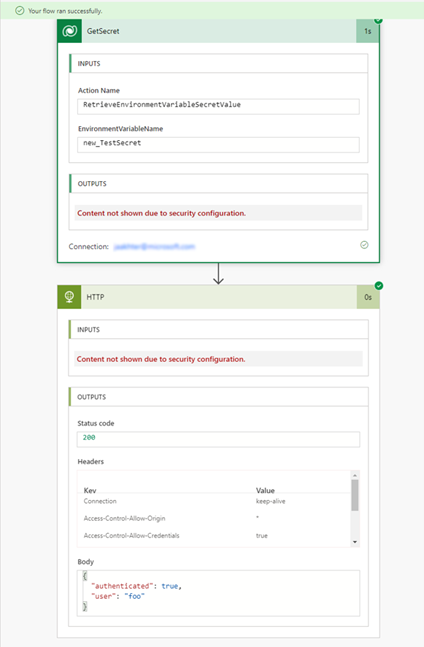

Habilite a opção Saídas Seguras nas configurações e, em seguida, selecione Concluído. Isso é para evitar que a saída da ação seja exposta no histórico de execuções do fluxo.

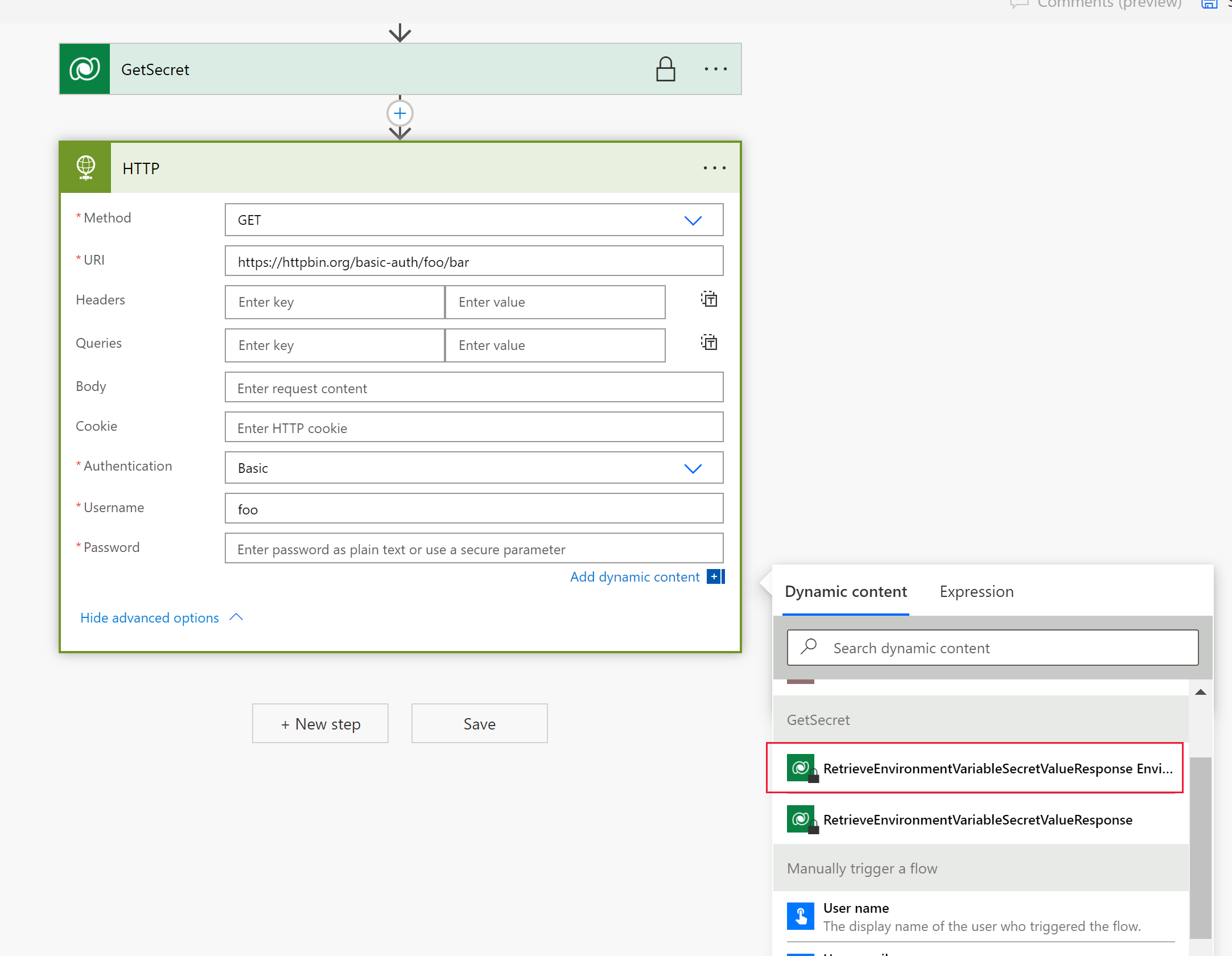

Selecione Nova etapa, pesquise e selecione o conector HTTP.

Selecione o Método como GET e insira o URI para o serviço Web. Neste exemplo, o serviço Web fictício httpbin.org é usado.

Selecione Mostrar opções avançadas, defina a Autenticação como Básica e, em seguida, insira o Nome de usuário.

Selecione o campo Senha e, em seguida, na guia Conteúdo dinâmico sob o nome da etapa do fluxo acima (GetSecret neste exemplo), selecione RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, que é então adicionado como uma expressão

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']oubody('GetSecretTest')['EnvironmentVariableSecretValue'].

Selecione ... > Configurações para exibir as configurações da ação HTTP.

Habilite as opções Entradas Seguras e Saídas Seguras nas configurações e, em seguida, selecione Concluído. A habilitação dessas opções evita que a entrada e as saídas da ação sejam expostas no histórico de execuções do fluxo.

Selecione Salvar para criar o fluxo.

Execute o fluxo manualmente para testá-lo.

Usando o histórico de execuções do fluxo, as saídas podem ser verificadas.

Limitações

- As variáveis de ambiente que fazem referência aos segredos do Azure Key Vault estão atualmente limitadas para uso com os fluxos e conectores personalizados do Power Automate.

Confira também

Usar variáveis de ambiente de fonte de dados em aplicativos de tela

Usar variáveis de ambiente em fluxos da nuvem de solução do Power Automate

Visão geral de variáveis do ambiente.

Observação

Você pode nos falar mais sobre suas preferências de idioma para documentação? Faça uma pesquisa rápida. (Observe que esta pesquisa está em inglês)

A pesquisa levará cerca de sete minutos. Nenhum dado pessoal é coletado (política de privacidade).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de