Configure o provedor do Azure Active Directory B2C manualmente

Observação

- Desde outubro de 2022, os portais do Power Apps passaram a ser Power Pages.

- Este tópico se aplica a recursos herdados. Para obter as informações mais recentes, acesse a documentação do Microsoft Power Pages.

Este artigo descreve como configurar manualmente o Azure AD B2C como o provedor de identidade. Use estas etapas para criar manualmente um novo locatário do Azure AD B2C, registre o aplicativo e configure os fluxos do usuário.

Observação

- Se você deseja configurar o provedor do Azure AD B2C automaticamente usando os portais do Power Apps, vá para Configurar o provedor do Azure AD B2C.

- Alterações nas configurações de autenticação podem levar alguns minutos para serem refletidas no portal. Se você deseja que as alterações sejam refletidas imediatamente, reinicie o portal usando as ações do portal.

Como configurar o Azure Active Directory B2C como o provedor OpenID Connect manualmente

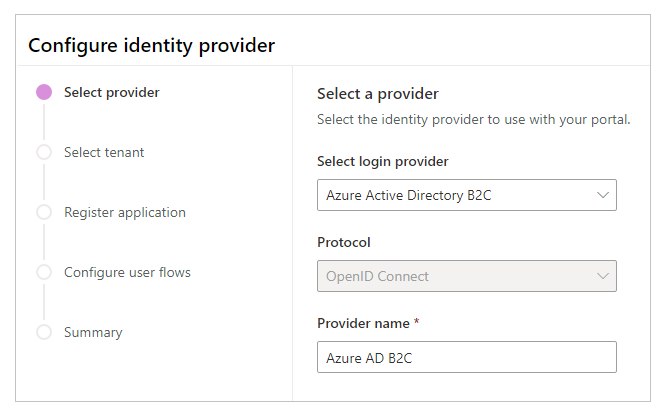

Selecione Configurar para o Azure Active Directory B2C. Mais informações: Configurar um provedor

Se necessário, atualize o nome.

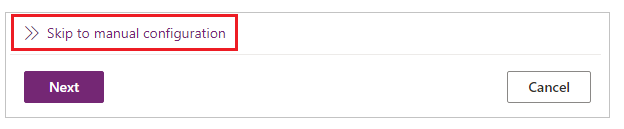

Selecione Pular para configuração manual.

Observação

Selecionar Próximo em vez de Pular para configuração manual direciona você para a configuração da Autenticação do Azure AD B2C usando a interface de portais do Power Apps.

Nesta etapa, crie o aplicativo e defina as configurações com seu provedor de identidade.

Entre em seu portal do Azure.

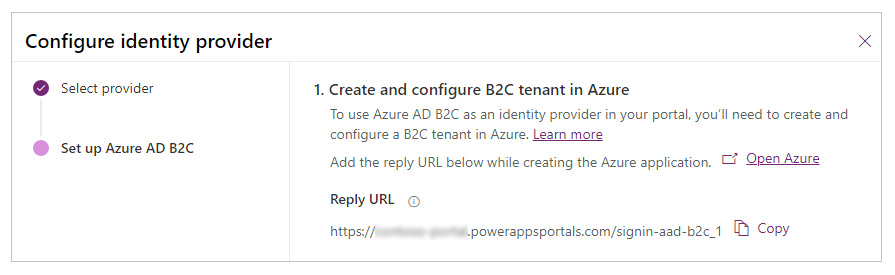

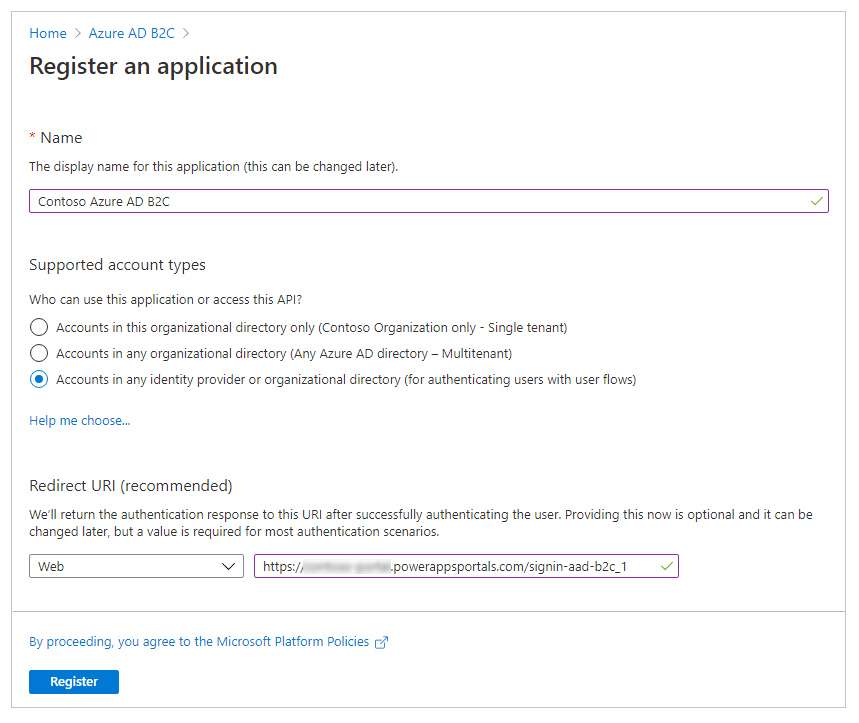

Registre um aplicativo no seu locatário.

Procure e selecione o Azure Active Directory B2C.

Em Gerenciar, selecione Registros de aplicativo.

Selecione Novo registro.

Insira um nome.

Em URI de Redirecionamento, selecione Web (se ainda não estiver selecionado).

Na caixa de texto URI de Redirecionamento, insira a URL de Resposta para o seu portal.

Exemplo:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Observação

Se você estiver usando o URL padrão do portal, copie e cole o URL de resposta conforme mostrado na seção Criar e configurar locatário B2C no Azure na tela Configurar provedor de identidade (etapa 4 acima). Se você estiver usando um nome de domínio personalizado para o portal, insira a URL personalizada. Certifique-se de usar esse valor ao configurar a URL de Redirecionamento nas configurações do portal ao configurar o provedor do Azure AD B2C.

Por exemplo, se você inserir a URL de Resposta no portal do Azure comohttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, você deve usá-la como está para a configuração do Azure AD B2C em portais.

Selecione Registrar.

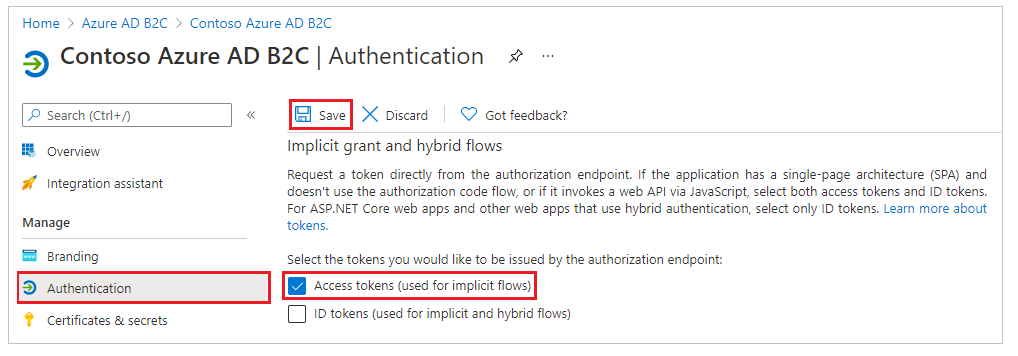

No menu esquerdo, em Gerenciar, selecione Autenticação.

Em Concessão implícita, marque a caixa de seleção Tokens de acesso (usados para fluxos implícitos).

Selecione Salvar.

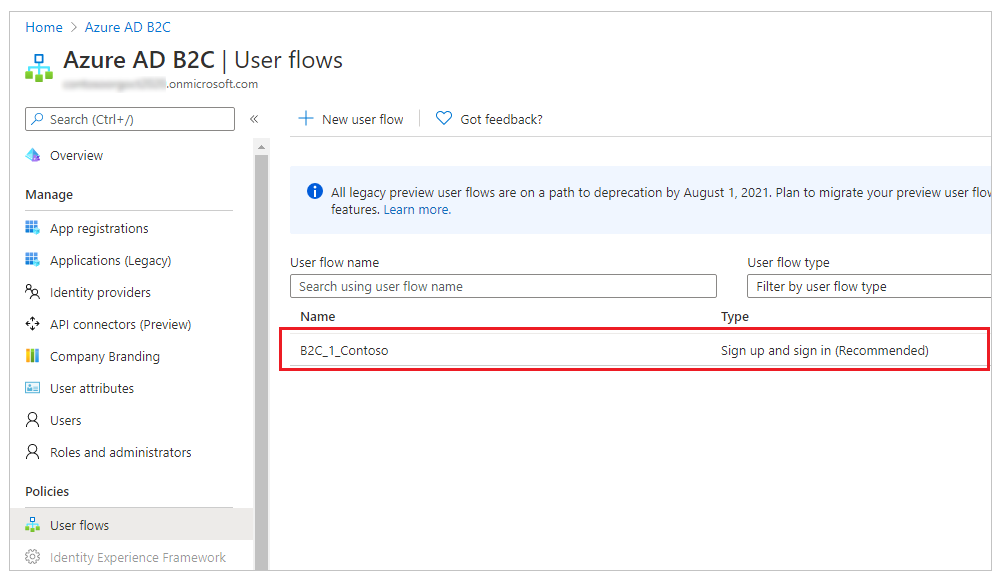

Criar um fluxo de usuário de inscrição e entrada. Se quiser, você pode criar um fluxo de usuário de redefinição de senha.

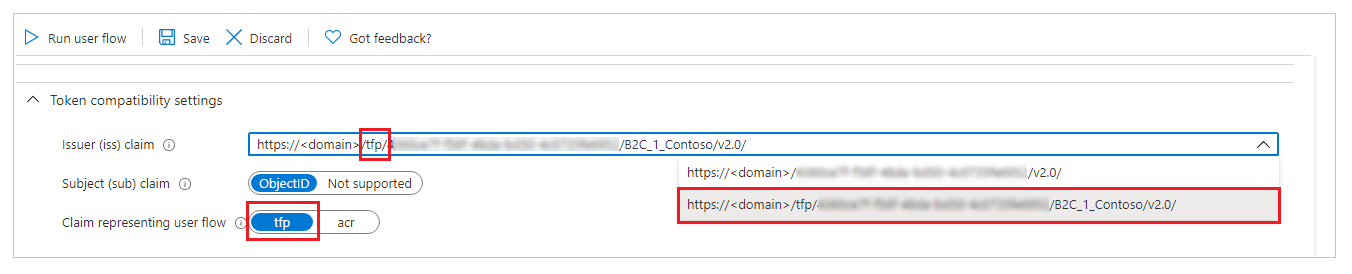

Configure a compatibilidade do token usando uma URL de Declaração do emissor (iss) que inclui tfp. Mais informações: Compatibilidade de token

Nesta etapa, insira as configurações do site e as configurações de redefinição de senha para a configuração do portal.

Na seção Definir configurações do site, insira os seguintes valores:

Autoridade: insira a URL do emissor definida nos metadados do fluxo do usuário da política de inscrição e entrada.

Para obter a URL do emissorAbra o fluxo de usuário de inscrição e entrada criado antes. Nessa etapa, você precisa acessar o locatário do Azure AD B2C no portal do Azure.

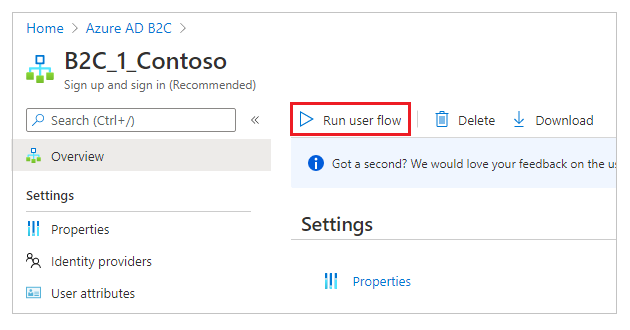

Selecione Executar o fluxo do usuário.

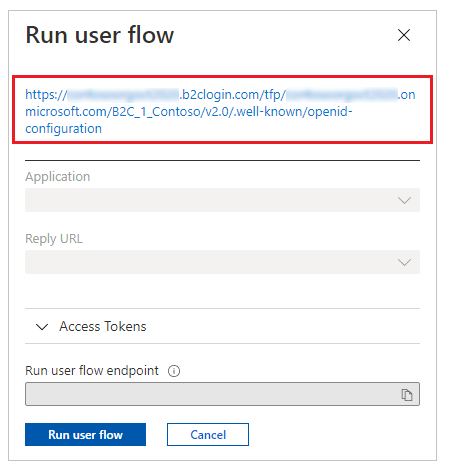

Selecione a URL de configuração do OpenID para abrir em uma nova janela ou guia do navegador.

A URL refere-se ao Documento de configuração do provedor de identidade do OpenID Connect, também conhecido como o Ponto de extremidade de configuração conhecido do OpenID.

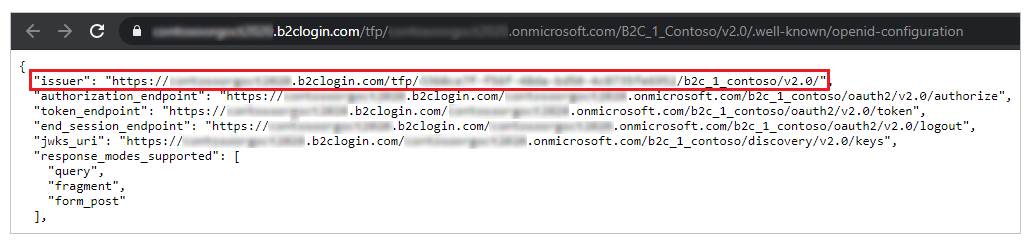

Copie o URL do Emissor da nova janela ou guia do navegador.

Certifique-se de copiar apenas a URL, sem as aspas ("").

Por exemplo,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Dica

Verifique se a URL Declaração do emissor (iss) inclui tfp.

ID do Cliente: inserir a ID do Aplicativo do aplicativo Azure AD B2C criado anteriormente.

URI de redirecionamento: insira a URL do portal.

Você só precisa alterar o URI de redirecionamento se estiver usando um nome de domínio personalizado.

Na seção Configurações de redefinição de senha, insira os seguintes valores:

ID de política padrão: insira o nome do fluxo do usuário de inscrição e entrada criado anteriormente. O nome é prefixado com o B2C_1.

ID da política de redefinição de senha: insira o nome do fluxo de usuário de redefinição de senha criado anteriormente. O nome é prefixado com o B2C_1.

Emissores válidos: insira uma lista de URLs de emissores separadas por vírgulas para o fluxo de usuário de inscrição ou entrada e o fluxo de usuário de redefinição de senha criado anteriormente.

Para obter as URLs do emissor para o fluxo do usuário de inscrição e entrada e o fluxo do usuário de redefinição de senha, abra cada fluxo e siga as etapas em Autoridade, na etapa 5 anteriormente neste artigo.

Nesta etapa, você tem a opção de definir configurações adicionais para o provedor de identidade do Azure AD B2C.

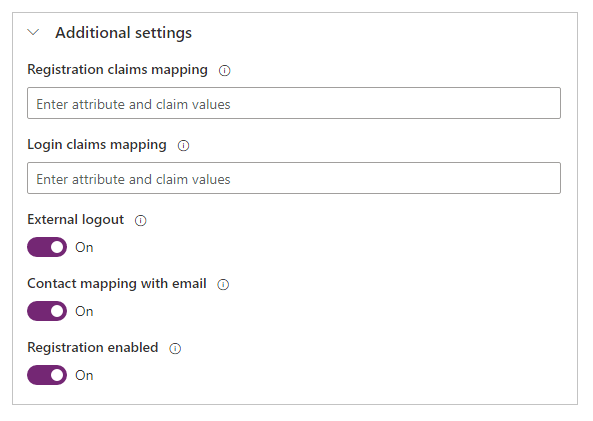

Mapeamento de reivindicações de registro: não é necessário se estiver usando os atributos email, nome ou sobrenome. Para atributos adicionais, insira uma lista de nomes lógicos/pares de declaração a serem usados para mapear os valores de declaração retornados do Azure AD B2C (criado durante a inscrição) para atributos no registro de contato.

Formato:field_logical_name=jwt_attribute_nameondefield_logical_nameé o nome lógico do campo em portais ejwt_attribute_nameé o atributo com o valor retornado do provedor de identidade.

Por exemplo, se você tiver ativado Cargo (jobTitle) e Código Postal (postalCode) como Atributos do usuário em seu fluxo de usuário e quiser atualizar os campos correspondentes Cargo (título do trabalho) e Endereço 1: CEP / código postal (address1_postalcode) da tabela Contato, insira o mapeamento de reivindicações comojobtitle=jobTitle,address1_postalcode=postalCode.Mapeamento de declarações de logon: não é necessário se estiver usando os atributos email, nome ou sobrenome. Para atributos adicionais, insira uma lista de nomes lógicos/pares de declaração a serem usados para mapear os valores de declaração retornados do Azure AD B2C depois da inscrição para atributos no registro de contato.

Formato:field_logical_name=jwt_attribute_nameondefield_logical_nameé o nome lógico do campo em portais ejwt_attribute_nameé o atributo com o valor retornado do provedor de identidade.

Por exemplo, se você tiver ativado Cargo (jobTitle) e Código Postal (postalCode) como Reivindicações do Aplicativo em seu fluxo de usuário e quiser atualizar os campos correspondentes Cargo (título do trabalho) e Endereço 1: CEP / código postal (address1_postalcode) da tabela Contato, insira o mapeamento de reivindicações comojobtitle=jobTitle,address1_postalcode=postalCode.Logoff externo: escolha se deseja habilitar ou desabilitar a saída federada:

- Selecione Ativado para redirecionar os usuários à experiência do usuário de saída federada quando eles se desconectarem do portal.

- Selecione Desativado para simplesmente desconectar os usuários do portal.

Mapeamento de contato com email: especifique se os contatos são mapeados para um email correspondente. Ative essa alternância para associar um registro de contato exclusivo a um endereço de email correspondente e, em seguida, atribua automaticamente o provedor de identidade externo ao contato depois que o usuário fizer logon com êxito.

Registro habilitado: ative ou desative o registro aberto do seu portal. Desativar essa alternância desativa e oculta o registro de conta externa.

Selecione Confirmar para ver um resumo de suas configurações e concluir a configuração do provedor de identidade.

Consulte também

Migrar provedores de identidade para o Azure AD B2C

Observação

Você pode nos falar mais sobre suas preferências de idioma para documentação? Faça uma pesquisa rápida. (Observe que esta pesquisa está em inglês)

A pesquisa levará cerca de sete minutos. Nenhum dado pessoal é coletado (política de privacidade).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de