Configurar um provedor OpenID Connect para portais com Azure AD

Observação

Desde o dia 12 de outubro de 2022, os portais do Power Apps passaram a ser Power Pages. Mais Informações: O Microsoft Power Pages já está disponível para todos (blog)

Em breve, migraremos e mesclaremos a documentação dos portais do Power Apps com a documentação do Power Pages.

Neste artigo, você aprenderá a configurar um provedor OpenID Connect para portais com o Azure Active Directory (Azure AD) e o Azure AD multilocatário.

Observação

- Portais não se limitam apenas ao Azure AD, ao Azure AD multilocatário ou ao Azure AD B2C como os provedores OpenID Connect. Você pode usar outro provedor compatível com a especificação do OpenID Connect. Alterações nas configurações de autenticação podem levar alguns minutos para serem refletidas no portal. Reinicie o portal usando as ações do portal se você desejar refletir as alterações imediatamente.

Para configurar o Azure AD como o provedor OpenID Connect usando o fluxo de concessão implícita

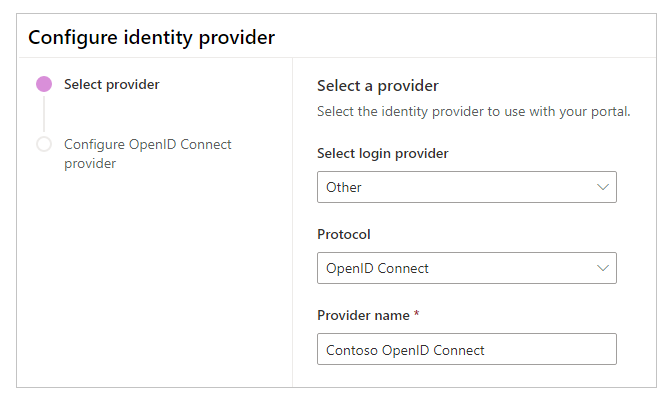

Selecione Adicionar provedor para o seu portal.

Para Provedor de login, selecione Outro.

Para Protocolo, selecione OpenID Connect.

Insira um nome de provedor.

Selecione Avançar.

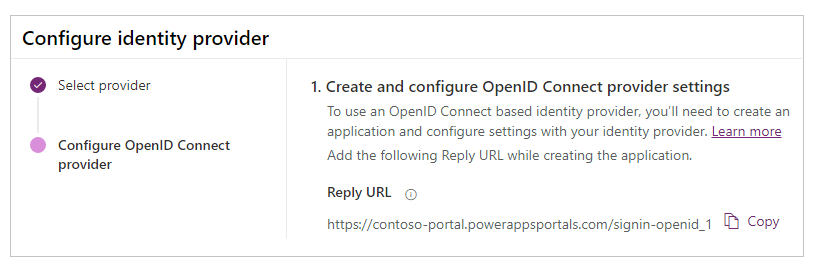

Nesta etapa, crie o aplicativo e defina as configurações com seu provedor de identidade.

Observação

- A URL de Resposta é usada pelo aplicativo para redirecionar usuários para o portal após o êxito da autenticação. Se o seu portal usa um nome de domínio personalizado, você pode ter uma URL diferente da fornecida aqui.

- Mais detalhes sobre como criar o registro do aplicativo no portal do Azure estão disponíveis no Início rápido: registre um aplicativo na plataforma de identidade da Microsoft.

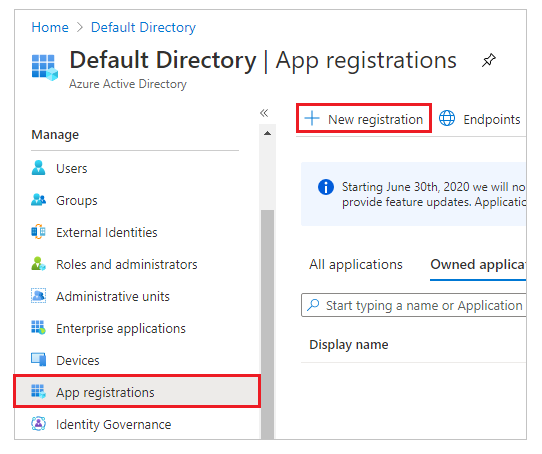

Entre no Portal do Azure.

Procure e selecione o Azure Active Directory.

Em Gerenciar, selecione Registros de aplicativo.

Selecione Novo registro.

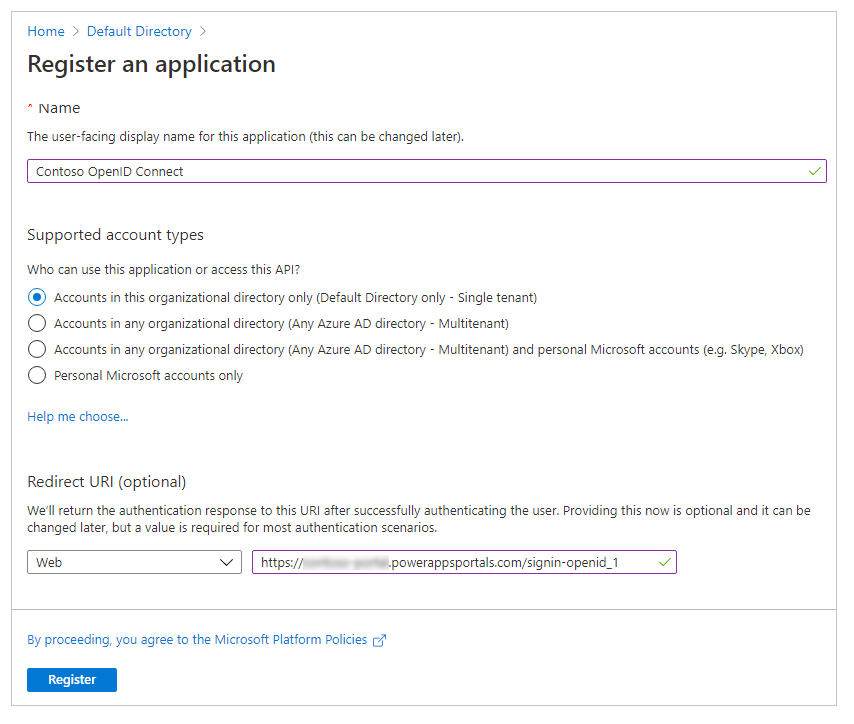

Insira um nome.

Se necessário, selecione outro Tipo de conta com suporte. Mais informações: Tipos de conta com suporte

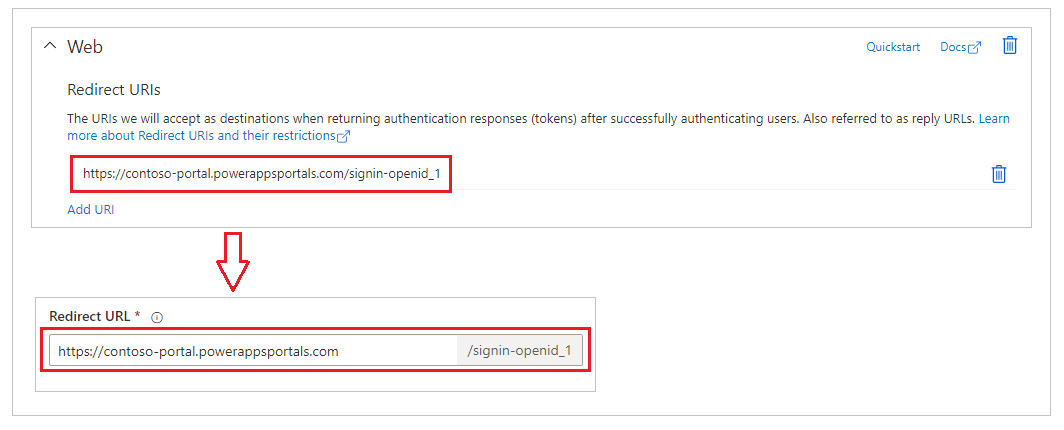

Em URI de Redirecionamento, selecione Web (se ainda não estiver selecionado).

Insira a URL de Resposta para o seu portal na caixa de texto URI de Redirecionamento.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1Observação

Se você estiver usando o URL padrão do portal, copie e cole o URL de resposta conforme mostrado na seção Criar e definir configurações do provedor OpenID Connect na tela Configurar provedor de identidade (etapa 6 acima). Se você estiver usando um nome de domínio personalizado para o portal, insira a URL personalizada. Certifique-se de usar esse valor ao configurar a URL de Redirecionamento nas configurações do portal ao configurar o provedor OpenID Connect.

Por exemplo, se você inserir a URL de Resposta no portal do Azure comohttps://contoso-portal.powerappsportals.com/signin-openid_1, você deve usá-la como está para a configuração do OpenID Connect em portais.

Selecione Registrar.

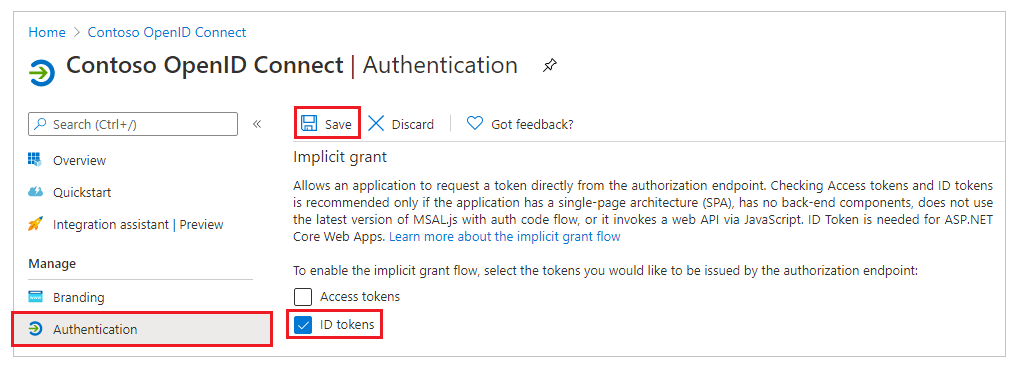

No menu esquerdo, em Gerenciar, selecione Autenticação.

Em Concessão implícita, marque a caixa de seleção Tokens de ID.

Selecione Salvar.

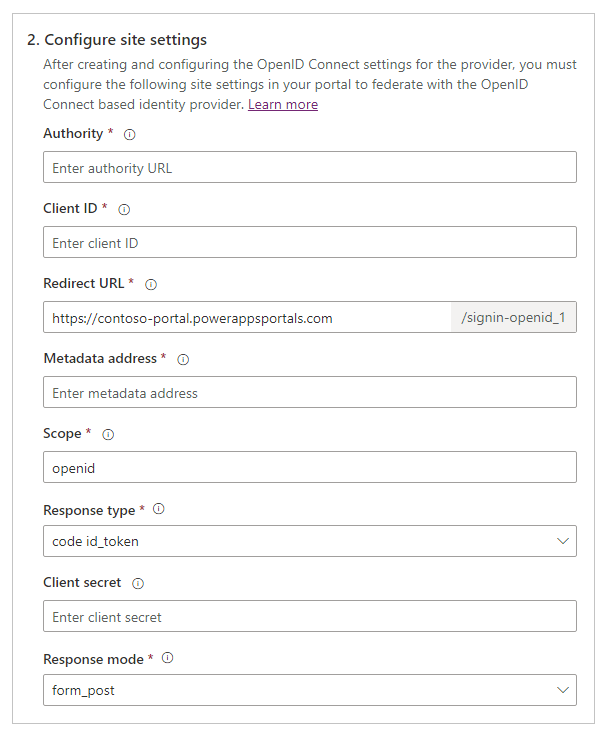

Nesta etapa, insira as configurações do site para a configuração do portal.

Dica

Se você fechou a janela do navegador depois de configurar o registro do aplicativo na etapa anterior, entre no portal do Azure novamente e vá para o aplicativo que você registrou.

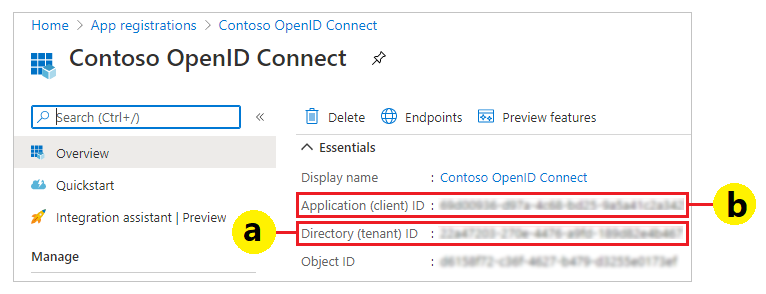

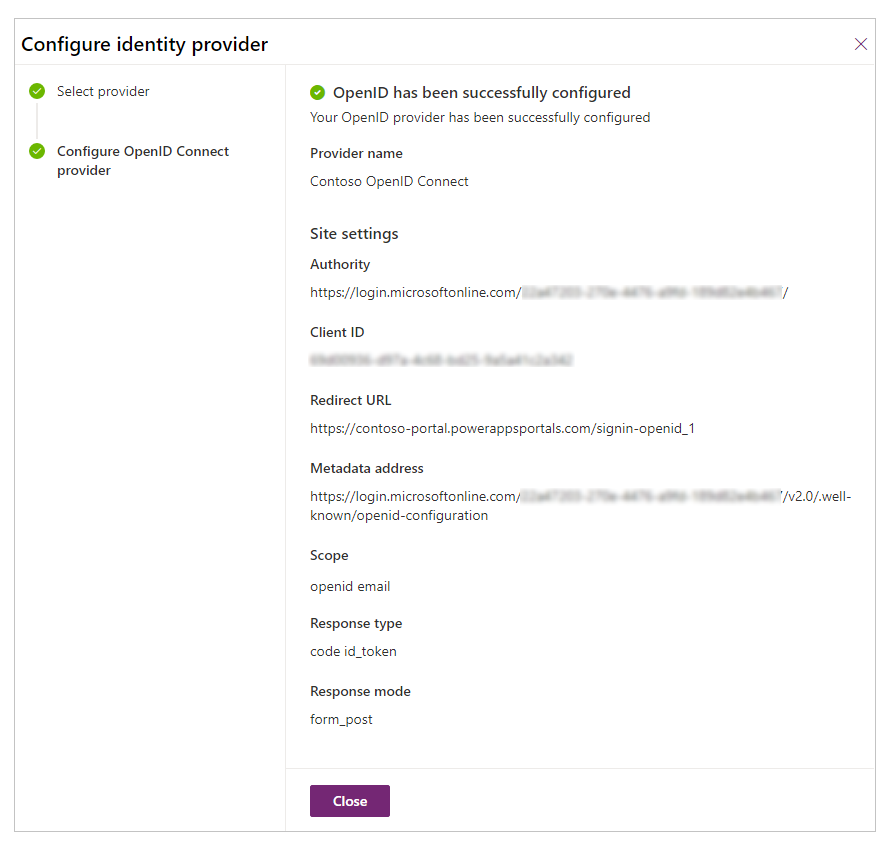

Autoridade: para configurar a URL de autoridade, use o seguinte formato:

https://login.microsoftonline.com/<Directory (tenant) ID>/Por exemplo, se a ID do diretório (locatário) no portal do Azure for

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, a URL de autoridade seráhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID do Cliente: copie a ID do aplicativo (cliente) do portal do Azure como a ID do cliente.

URL de Redirecionamento: confirme que o valor de configuração do site da URL de Redirecionamento é igual ao do URI de Redirecionamento que você definiu no portal do Azure anteriormente.

Observação

Se estiver usando a URL padrão do portal, você poderá copiar e colar a URL de Resposta como mostrado na etapa Criar e definir configurações do provedor OpenID Connect. Se você estiver usando um nome de domínio personalizado, insira manualmente a URL. Certifique-se de que o valor inserido aqui seja exatamente o mesmo que o valor inserido como URI de Redirecionamento no portal do Azure anteriormente.

Endereço de metadados: para configurar o endereço de metadados, faça o seguinte:

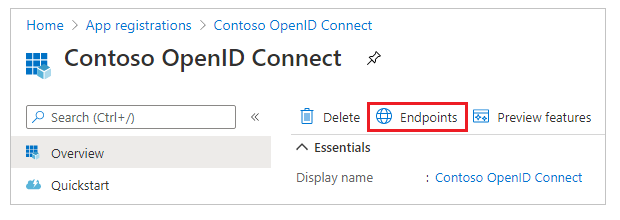

Selecione Visão geral no portal do Azure.

Selecione Pontos de extremidade.

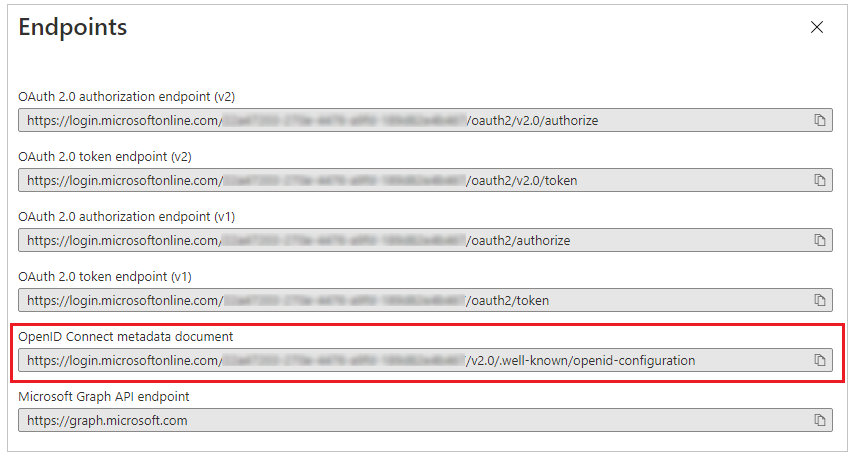

Copie a URL no documento de metadados OpenID Connect.

Cole a URL do documento copiado como o Endereço de metadados para portais.

Escopo: defina o valor de configuração de seite de Escopo como:

openid emailObservação

O valor

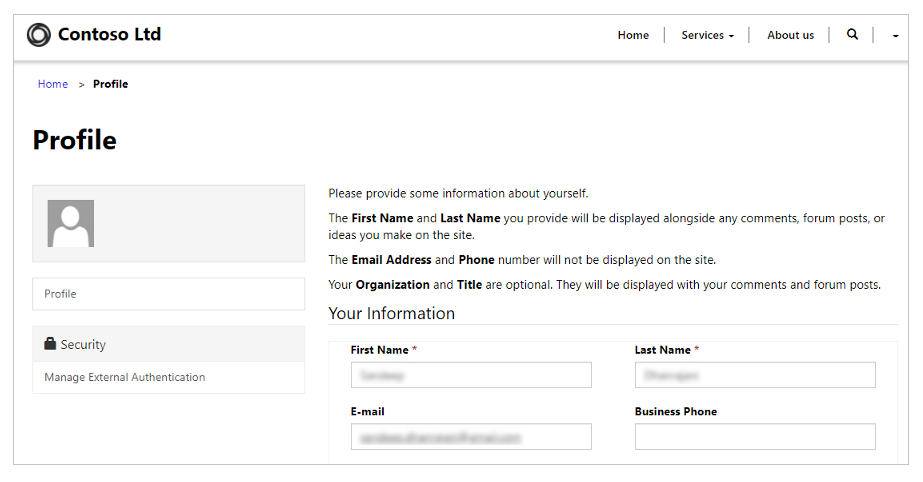

openidem Escopo é obrigatório. O valoremailé opcional; especificar o valoremailno escopo garante que o endereço de email do usuário do portal (registro de contato) seja preenchido automaticamente e mostrado na página Perfil após a entrada do usuário. Para obter informações sobre declarações adicionais, consulte Configurar declarações adicionais posteriormente neste artigo.Para Tipo de resposta, selecione código id_token.

Para Modo de resposta, selecione form_post.

Selecione Confirmar.

Selecione Fechar.

Configurar declarações adicionais

Habilite declarações opcionais no Azure AD.

Defina Escopo para incluir as declarações adicionais.

Exemplo:openid email profileDefina a configuração de site adicional Mapeamento de declarações de registro.

Exemplo:firstname=given_name,lastname=family_nameDefina a configuração de site adicional Mapeamento de declarações de logon.

Exemplo:firstname=given_name,lastname=family_name

Por exemplo, nome, sobrenome e endereços de email fornecidos com as declarações adicionais se tornarão os valores padrão na página de perfil do portal.

Habilitar uma autenticação usando um aplicativo Azure AD multilocatário

Você pode configurar seu portal para aceitar usuários do Azure AD de qualquer locatário do Azure, e não apenas de um locatário específico usando o aplicativo multilocatário registrado no Azure AD. Para habilitar o multilocatário, atualize o registro do aplicativo no aplicativo Azure AD.

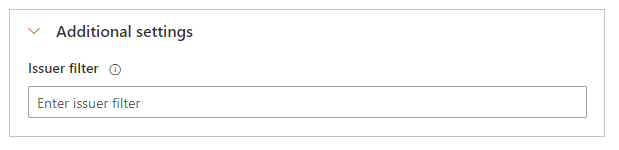

Para dar suporte à autenticação no Azure AD usando um aplicativo multilocatário, você precisa criar ou definir a configuração de site adicional Filtro do Emissor.

Esta configuração de site é um filtro baseado em curinga que corresponde a todos os emissores em todos os locatários. Exemplo: https://sts.windows.net/*/

Consulte também

Perguntas frequentes sobre como usar o OpenID Connect em portais

Observação

Você pode nos falar mais sobre suas preferências de idioma para documentação? Faça uma pesquisa rápida. (Observe que esta pesquisa está em inglês)

A pesquisa levará cerca de sete minutos. Nenhum dado pessoal é coletado (política de privacidade).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de