Segurança do Power BI

Para obter informações detalhadas sobre a segurança do Power BI, confira o white paper Segurança do Power BI.

Para planejar a segurança do Power BI, confira a série de artigos de segurança sobre o planejamento da implementação do Power BI. Ele se expande sobre o conteúdo no white paper Segurança do Power BI. Embora o white paper de segurança do Power BI se concentre em tópicos técnicos importantes, como autenticação, residência de dados e isolamento de rede, o objetivo principal da série é fornecer considerações e decisões para ajudá-lo a planejar a segurança e a privacidade.

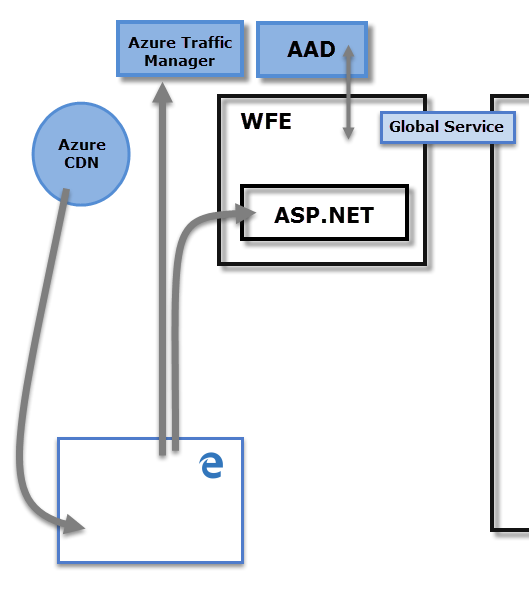

O serviço do Power BI se baseia no Azure, a plataforma e infraestrutura de computação em nuvem da Microsoft. A arquitetura do serviço do Power BI baseia-se em dois clusters:

- O cluster WFE (Front-End da Web). O cluster WFE gerencia a conexão inicial e autenticação no serviço do Power BI.

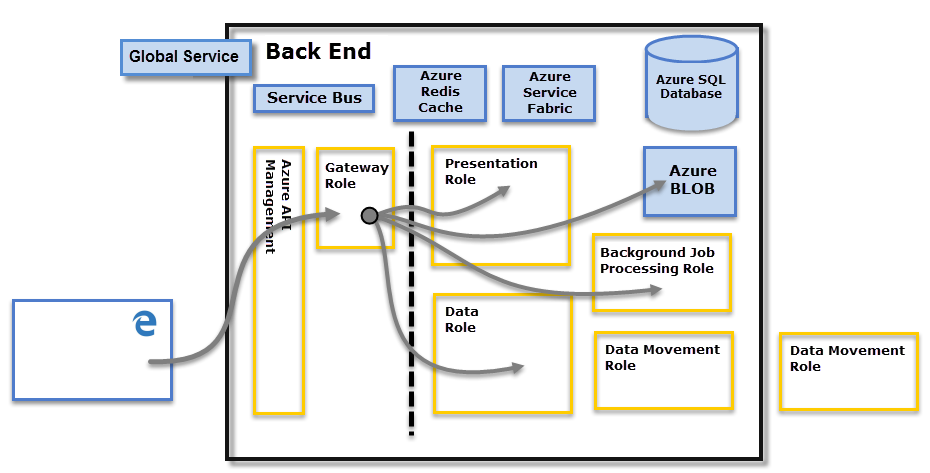

- O cluster de Back-End. Depois de autenticado, o Back-End manipula todas as interações subsequentes do usuário. O Power BI usa o Microsoft Entra ID para armazenar e gerenciar identidades de usuário. O Microsoft Entra ID também gerencia o armazenamento de dados e os metadados usando o BLOB do Azure e o Banco de Dados SQL do Azure, respectivamente.

Arquitetura do Power BI

O cluster WFE usa o Microsoft Entra ID para autenticar clientes e fornecer tokens para conexões do cliente subsequentes no serviço do Power BI. O Power BI usa o Gerenciador de Tráfego do Azure (Gerenciador de Tráfego) para direcionar o tráfego do usuário para o datacenter mais próximo. O Gerenciador de Tráfego direciona solicitações usando o registro DNS do cliente que tenta se conectar, autenticar e baixar arquivos e conteúdo estático. O Power BI usa a CDN ( Rede de Distribuição de Conteúdo ) para distribuir de modo eficiente os arquivos e o conteúdo estático necessários aos usuários, com base na localidade geográfica.

O cluster de Back-End determina como os clientes autenticados interagem com o serviço do Power BI. O cluster de Back-End gerencia visualizações, dashboards do usuário, modelos semânticos, relatórios, armazenamento de dados, conexões de dados, atualização de dados e outros aspectos de interação com o serviço do Power BI. A Função do Gateway age como um gateway entre solicitações do usuário e o serviço do Power BI. Os usuários não interagem diretamente com nenhuma função, exceto a Função do Gateway. O Gerenciamento de API do Azure eventualmente lidará com a Função do Gateway.

Importante

Apenas as funções Gerenciamento de API do Azure e Gateway podem ser acessadas por meio da Internet pública. Elas fornecem autenticação, autorização, proteção DDoS, limitação, balanceamento de carga, roteamento e outros recursos.

Segurança de Armazenamento de Dados

O Power BI usa dois repositórios primários para armazenar e gerenciar dados:

- Os dados carregados de usuários normalmente são enviados para Armazenamento de Blobs do Azure.

- Todos os metadados, incluindo itens do próprio sistema, são armazenados no Banco de Dados SQL do Azure.

A linha pontilhada mostrada no diagrama de cluster de Back-End esclarece o limite entre os dois componentes acessíveis pelos usuários mostrados à esquerda da linha pontilhada. As funções que só são acessíveis pelo sistema são mostradas à direita. Quando um usuário autenticado se conecta ao Serviço do Power BI, a conexão, e qualquer solicitação feita pelo cliente, é aceita e gerenciada pela Função do Gateway, que interage em nome do usuário com o restante do Serviço do Power BI. Por exemplo, quando um cliente tenta exibir um dashboard, a Função do Gateway aceita a solicitação e envia separadamente uma solicitação para a Função de Apresentação para recuperar os dados necessários para que o navegador mostre o dashboard. Eventualmente, as conexões e as solicitações de cliente são tratadas pelo Gerenciamento de API do Azure.

Autenticação do usuário

O Power BI usa o Microsoft Entra ID para autenticar usuários que se conectarem ao serviço do Power BI. As credenciais de entrada são necessárias sempre que um usuário tenta acessar recursos seguros. Os usuários entram no serviço do Power BI usando o endereço de email com o qual estabeleceram sua conta do Power BI. O Power BI usa as mesmas credenciais que o nome de usuário efetivo e as transmite para recursos sempre que um usuário tenta se conectar aos dados. O nome de usuário efetivo é mapeado para um Nome da Entidade de Segurança do Usuário e resolvido para a conta de domínio do Windows associada, na qual a autenticação é aplicada.

Para organizações que usaram endereços de email de trabalho para o logon do Power BI, por exemplo david@contoso.com, o nome de usuário efetivo para mapeamento da UPN será simples. Para organizações que não usaram endereços de email de trabalho, por exemplo, david@contoso.onmicrosoft.como mapeamento entre Microsoft Entra ID e credenciais locais requer que a sincronização de diretório funcione corretamente.

A segurança da plataforma para o Power BI também inclui a segurança do ambiente multilocatário, a segurança de rede e a capacidade de adicionar outras medidas de segurança baseadas no Microsoft Entra ID.

Segurança do Serviço e de Dados

Para obter mais informações, confira Central de Confiabilidade da Microsoft, Produtos e serviços executados em relação de confiança.

Conforme descrito anteriormente, os servidores locais do AD usam uma entrada do Power BI para mapear para um UPN para obter credenciais. No entanto, os usuários devem entender a confidencialidade dos dados que compartilham. Depois de se conectar com segurança a uma fonte de dados e compartilhar relatórios, dashboards ou modelos semânticos com outras pessoas, os destinatários receberão acesso ao relatório. Os destinatários não precisam entrar na fonte de dados.

Uma exceção é conectar-se ao SQL Server Analysis Services usando o Gateway de dados local. Os dashboards são armazenados em cache no Power BI, mas o acesso a relatórios ou modelos semânticos subjacentes inicia a autenticação de cada usuário que tentar acessar o relatório ou o modelo semântico. O acesso só será concedido se o usuário tiver credenciais suficientes para acessar os dados. Para obter mais informações, confira Detalhamento do gateway de dados local.

Impor o uso de versão do TLS

Administradores de rede e de TI podem impor como requisito o uso do protocolo TLS (Transport Layer Security) atual para qualquer comunicação protegida na rede. O Windows dá suporte para versões do TLS no Provedor do Microsoft Schannel. Para obter mais informações, confira Protocolos no TLS/SSL (SSP do Schannel).

Essa imposição será implementada ao definir administrativamente as chaves do Registro. Para obter detalhes de imposição, confira Gerenciar Protocolos SSL/TLS e Pacotes de Criptografia do AD FS.

O Power BI Desktop requer o protocolo TLS versão 1.2 (ou superior) para proteger seus pontos de extremidade. Os navegadores da Web e outros aplicativos cliente que usarem versões do TLS anteriores ao TLS 1.2 não poderão se conectar. Se forem necessárias as versões mais recentes do TLS, o Power BI Desktop respeita as configurações de chave do Registro descritas nesses artigos e apenas criará conexões que atendam ao requisito de versão do TLS permitida com base nessas configurações do Registro, quando existirem.

Para obter mais informações sobre como definir essas chaves do Registro, confira Configurações de Registro do TLS (Transport Layer Security).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de