Log de atividades de prevenção de perda de dados

Observação

O log de atividades para políticas de proteção contra perda de dados não está disponível atualmente em nuvens soberanas.

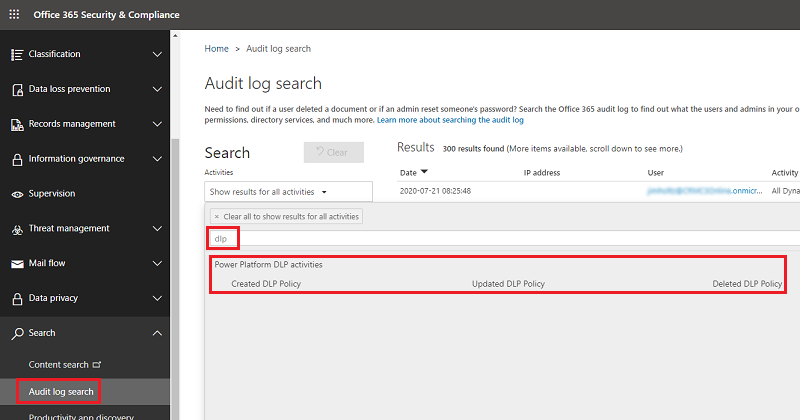

As atividades das políticas de proteção contra perda de dados (DLP) são rastreadas no Centro de Segurança e Conformidade do Microsoft 365.

Para registrar atividades de DLP, siga estas etapas:

Entre no Centro de Conformidade e Segurança como administrador de locatários.

Selecione Pesquisar>Pesquisa de logs de auditoria.

Em Pesquisar>Atividades, insira dlp. Aparece uma lista de atividades.

Selecione uma atividade, selecione fora da janela de pesquisa para fechá-la e selecione Procurar.

Na tela Pesquisa do log de auditoria, você pode pesquisar logs de auditoria em muitos serviços populares, incluindo eDiscovery, Exchange, Power BI, Microsoft Entra ID, Microsoft Teams, aplicativos do customer engagement (Dynamics 365 Sales, Dynamics 365 Customer Service, Dynamics 365 Field Service, Dynamics 365 Marketing e Dynamics 365 Project Service Automation) e Microsoft Power Platform.

Depois de acessar a Pesquisa de log de auditoria, você pode filtrar por atividades específicas, expandindo Atividades e, depois, rolando para encontrar a seção dedicada a atividades do Microsoft Power Platform.

Quais eventos DLP são auditados

A seguir estão as ações do usuário que você pode auditar:

- Política DLP criada: quando uma nova política DLP é criada

- Política DLP atualizada: quando uma política DLP existente é atualizada

- Política DLP excluída: quando uma política DLP é excluída

Esquema base para eventos de auditoria DLP

Os esquemas definem quais campos são enviados para o Centro de Conformidade e Segurança do Microsoft 365. Alguns campos são comuns para todos os aplicativos que enviam dados de auditoria ao Microsoft 365, enquanto outros são específicos das políticas de DLP. Na tabela a seguir, Nome e Informações Adicionais são as colunas específicas da política DLP.

| Nome do campo | Digitar | Obrigatório | Descrição |

|---|---|---|---|

| Date | Edm.Date | Não | Data e hora da geração do log no UTC |

| Nome do Aplicativo | Edm.String | Não | Identificador exclusivo do PowerApp |

| ID | Edm.Guid | Não | GUID exclusivo para cada linha registrada em log |

| Status do resultado | Edm.String | Não | Status da linha registrada em log. Bem-sucedido na maioria dos casos. |

| Id da Organização | Edm.Guid | Sim | Identificador exclusivo da organização na qual o log foi gerado. |

| CreationTime | Edm.Date | Não | Data e hora da geração do log no UTC |

| Operação | Edm.Date | Não | Nome da operação |

| UserKey | Edm.String | Não | Um identificador exclusivo do usuário no Microsoft Entra ID |

| UserType | Self.UserType | Não | O tipo de auditoria (administrador, normal, sistema) |

| Informações Adicionais | Edm.String | Não | Informações adicionais, se houver (por exemplo o nome do ambiente) |

Informações Adicionais

O campo Informações Adicionais é um objeto JSON que contém propriedades específicas de operações. Para uma operação de política DLP, ele contém as propriedades a seguir.

| Nome do campo | Digitar | Obrigatório? | Descrição |

|---|---|---|---|

| PolicyId | Edm.Guid | Sim | O GUID da política. |

| PolicyType | Edm.String | Sim | O tipo de política. Os valores permitidos são AllEnvironments, SingleEnvironment, OnlyEnvironments ou ExceptEnvironments. |

| DefaultConnectorClassification | Edm.String | Sim | A classificação do conector padrão. Os valores permitidos são Geral, Bloqueado ou Confidencial. |

| EnvironmentName | Edm.String | Não | O nome (GUID) do ambiente. Isso está presente apenas para políticas de SingleEnvironment. |

| ChangeSet | Edm.String | Não | Alterações feitas na política. Eles estão presentes apenas para operações de atualização. |

A seguir está um exemplo do JSON Informações Adicionais para um evento de criação ou exclusão.

{

"policyId": "eb1e0480-0fe9-434e-9ad8-df4047a666ec",

"policyType": "SingleEnvironment",

"defaultConnectorClassification": "General",

"environmentName": "8a11a4a6-d8a4-4c47-96d7-3c2a60efe2f5"

}

Este é um exemplo do JSON Informações Adicionais para uma operação de atualização que:

- Altera o nome da política de oldPolicyName para newPolicyName.

- Altera a classificação padrão de Geral para Confidencial.

- Altera o tipo de política de OnlyEnvironments para ExceptEnvironments.

- Move o conector do Armazenamento de Blobs do Azure do bucket Geral para Confidencial.

- Move o conector do Bing Mapas do bucket Geral para Bloqueado.

- Move o conector da Automação do Azure do bucket Confidencial para Bloqueado.

{

"policyId": "eb1e0480-0fe9-434e-9ad8-df4047a666ec",

"policyType": "ExceptEnvironments",

"defaultConnectorClassification": "Confidential",

"changeSet": {

"changedProperties": [

{

"name": "ApiPolicyName",

"previousValue": "oldPolicyName",

"currentValue": "newPolicyName"

},

{

"name": "DefaultConnectorClassification",

"previousValue": "General",

"currentValue": "Confidential"

},

{

"name": "DlpPolicyType",

"previousValue": "OnlyEnvironments",

"currentValue": "ExceptEnvironments"

}

],

"connectorChanges": [

{

"name": "Azure Blob Storage",

"id": "/providers/Microsoft.PowerApps/apis/shared_azureblob",

"previousValue": {

"classification": "General"

},

"currentValue": {

"classification": "Confidential"

}

},

{

"name": "Bing Maps",

"id": "/providers/Microsoft.PowerApps/apis/shared_bingmaps",

"previousValue": {

"classification": "General"

},

"currentValue": {

"classification": "Blocked"

}

},

{

"name": "Azure Automation",

"id": "/providers/Microsoft.PowerApps/apis/shared_azureautomation",

"previousValue": {

"classification": "Confidential"

},

"currentValue": {

"classification": "Blocked"

}

}

]

}

}

Confira também

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de