Usar identidades gerenciadas do Azure para se conectar ao Exchange Online PowerShell

Usando o módulo Exchange Online PowerShell V3, você pode se conectar ao Exchange Online PowerShell usando uma identidade gerenciada atribuída pelo usuário ou pelo sistema atribuído ao Azure. Para obter mais informações sobre identidades gerenciadas, consulte O que são identidades gerenciadas para recursos do Azure?.

Ao contrário de outros métodos de conexão usando o módulo Exchange Online PowerShell, você não pode executar os comandos de conexão em uma sessão Windows PowerShell em seu computador local. Em vez disso, você se conecta no contexto do recurso do Azure associado à identidade gerenciada (por exemplo, uma conta de automação do Azure ou uma Máquina Virtual do Azure).

O restante deste artigo explica como se conectar usando identidade gerenciada e os requisitos para criar e configurar os recursos adequados com identidades gerenciadas no Azure.

Observação

No PowerShell do Exchange Online, não é possível usar os procedimentos neste artigo com os seguintes cmdlets do Grupo do Microsoft 365:

Você pode usar o Microsoft Graph para substituir a maior parte da funcionalidade desses cmdlets. Para obter mais informações, consulte Trabalhar com grupos no Microsoft Graph.

As conexões de API REST no módulo V3 exigem os módulos PowerShellGet e PackageManagement. Para obter mais informações, consulte PowerShellGet para conexões baseadas em REST no Windows.

Conectar-se ao Exchange Online PowerShell usando a identidade gerenciada atribuída pelo sistema

Depois de criar e configurar uma identidade gerenciada atribuída pelo sistema, use a seguinte sintaxe para se conectar ao Exchange Online PowerShell:

Connect-ExchangeOnline -ManagedIdentity -Organization <YourDomain>.onmicrosoft.com

Por exemplo:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

O restante desta seção explica como se conectar usando recursos do Azure com suporte. Por exemplo:

- Um runbook do PowerShell na conta Automação do Azure com identidade gerenciada atribuída pelo sistema.

- Uma VM do Azure com uma identidade gerenciada atribuída pelo sistema.

Depois que o recurso estiver conectado, os cmdlets e parâmetros do PowerShell Exchange Online estão disponíveis com base na função RBAC atribuída na Etapa 5: Atribuir funções Microsoft Entra à identidade gerenciada

Conectar-se ao Exchange Online PowerShell usando contas Automação do Azure com identidade gerenciada atribuída pelo sistema

Crie um runbook do PowerShell na conta de automação. Para obter instruções, consulte Gerenciar runbooks no Automação do Azure.

O primeiro comando no runbook do PowerShell deve ser o Connect-ExchangeOnline... comando conforme descrito no início desta seção. Por exemplo:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

Depois disso, como um teste, você pode começar com um comando simples e de baixo impacto no runbook antes de passar para comandos ou scripts mais complexos. Por exemplo:

Get-AcceptedDomain | Format-Table Name

Depois de criar, salvar e publicar com êxito o runbook do PowerShell, siga as seguintes etapas para executá-lo no futuro:

- Na página Contas de Automação em https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccounts, selecione a conta de Automação.

- No flyout de detalhes que é aberto, comece a digitar "Runbooks" no

Caixa de pesquisa e, em seguida, selecione Runbooks nos resultados.

Caixa de pesquisa e, em seguida, selecione Runbooks nos resultados. - No flyout runbooks que é aberto, selecione o runbook.

- Na página de detalhes do runbook, selecione Iniciar.

Conectar-se ao Exchange Online PowerShell usando VMs do Azure com identidade gerenciada atribuída pelo sistema

Em uma janela Windows PowerShell na VM do Azure, use o comando conforme descrito no início desta seção. Por exemplo:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com

Conectar-se ao Exchange Online PowerShell usando a identidade gerenciada atribuída pelo usuário

Depois de criar e configurar uma identidade gerenciada atribuída pelo usuário, use a seguinte sintaxe para se conectar ao Exchange Online PowerShell:

Connect-ExchangeOnline -ManagedIdentity -Organization <YourDomain>.onmicrosoft.com -ManagedIdentityAccountId <UserAssignedManagedIdentityClientIdValue>

Você obtém o <valor UserAssignedManagedIdentityClientIdValue> da Etapa 3: armazene a identidade gerenciada atribuída pelo usuário em uma variável.

O restante desta seção explica como se conectar usando recursos do Azure com suporte. Por exemplo:

- Um runbook do PowerShell na conta Automação do Azure com identidade gerenciada atribuída pelo usuário.

- Uma VM do Azure com uma identidade gerenciada atribuída pelo usuário.

Depois que o recurso é conectado, os cmdlets e parâmetros do PowerShell Exchange Online estão disponíveis com base na função RBAC atribuída na Etapa 6: atribuir funções Microsoft Entra à identidade gerenciada.

Conectar-se ao Exchange Online PowerShell usando contas Automação do Azure com identidades gerenciadas atribuídas pelo usuário

Crie um runbook do PowerShell na conta de automação. Para obter instruções, consulte Gerenciar runbooks no Automação do Azure.

O primeiro comando no runbook do PowerShell deve ser o Connect-ExchangeOnline... comando conforme descrito no início desta seção. Por exemplo:

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com -ManagedIdentityAccountId bf6dcc76-4331-4942-8d50-87ea41d6e8a1

Você obtém o valor ManagedIdentityAccount da Etapa 3: armazene a identidade gerenciada atribuída pelo usuário em uma variável.

Depois disso, como um teste, você pode começar com um comando simples e de baixo impacto no runbook antes de passar para comandos ou scripts mais complexos. Por exemplo:

Get-AcceptedDomain | Format-Table Name

Depois de criar com êxito o runbook do PowerShell, faça as seguintes etapas para executá-lo no futuro:

- Na página Contas de Automação em https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccounts, selecione a conta de Automação.

- No flyout de detalhes que é aberto, comece a digitar "Runbooks" no

Caixa de pesquisa e, em seguida, selecione Runbooks nos resultados.

Caixa de pesquisa e, em seguida, selecione Runbooks nos resultados. - No flyout runbooks que é aberto, selecione o runbook.

- Na página de detalhes do runbook, selecione Iniciar.

Conectar-se ao Exchange Online PowerShell usando VMs do Azure com identidades gerenciadas atribuídas pelo sistema

Em uma janela Windows PowerShell na VM do Azure, use o comando conforme descrito no início desta seção. Por exemplo:

$MI_ID = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").ClientId

Connect-ExchangeOnline -ManagedIdentity -Organization contoso.onmicrosoft.com -ManagedIdentityAccountId $MI_ID

Criar e configurar uma identidade gerenciada atribuída pelo sistema

As etapas são:

- (Opcional) Criar um recurso com identidade gerenciada atribuída pelo sistema

- Armazene a identidade gerenciada atribuída pelo sistema em uma variável

- Adicionar o módulo Exchange Online PowerShell à identidade gerenciada

- Conceda a permissão de API do Exchange.ManageAsApp para que a identidade gerenciada chame Exchange Online

- Atribuir Microsoft Entra funções à identidade gerenciada

Depois de concluir as etapas, você estará pronto para se conectar ao Exchange Online PowerShell usando a identidade gerenciada atribuída pelo sistema.

Etapa 1: criar um recurso com identidade gerenciada atribuída pelo sistema

Se você vai usar um recurso existente que já está configurado com a identidade gerenciada atribuída pelo sistema, você pode pular para a próxima etapa. Há suporte para os seguintes tipos de recursos:

- Automação do Azure contas

- VMs (máquinas virtuais) do Azure

Criar contas Automação do Azure com identidades gerenciadas atribuídas pelo sistema

Crie uma conta de Automação configurada para a identidade gerenciada atribuída pelo sistema usando as instruções no Início Rápido: criar uma conta de Automação usando o portal do Azure.

As contas de automação estão disponíveis na página Contas de Automação em https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccounts.

Quando você cria a conta de Automação, a identidade gerenciada atribuída pelo sistema é selecionada por padrão na guia Avançado dos detalhes da conta de Automação.

Para habilitar a identidade gerenciada atribuída pelo sistema em uma conta de Automação existente, consulte Habilitar identidade gerenciada atribuída pelo sistema.

Para criar a conta de Automação com a identidade gerenciada atribuída pelo sistema em Azure PowerShell, siga as seguintes etapas:

Conecte-se ao Azure Az PowerShell executando o seguinte comando:

Connect-AzAccountSe necessário, crie um grupo de recursos do Azure para usar com a conta de Automação executando o seguinte comando:

New-AzResourceGroup -Name "<ResourceGroupName>" -Location "<Location>"- <ResourceGroupName> é o nome exclusivo do novo grupo de recursos.

- <O local> é um valor válido do comando:

Get-AzLocation | Format-Table Name.

Por exemplo:

New-AzResourceGroup -Name "ContosoRG" -Location "West US"Para obter instruções completas, consulte Criar grupos de recursos.

Use a seguinte sintaxe para criar uma conta de Automação com identidade gerenciada atribuída pelo sistema:

New-AzAutomationAccount -Name "<AutomationAccountName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>" -AssignSystemIdentity- <AutomationAccountName> é o nome exclusivo da nova conta de Automação.

- <ResourceGroupName> é o nome do grupo de recursos existente que você deseja usar. Os valores válidos ficam visíveis na saída do comando:

Get-AzResourceGroup. - <O local> é um valor válido do comando:

Get-AzLocation | Format-Table Name.

Por exemplo:

New-AzAutomationAccount -Name "ContosoAzAuto1" -ResourceGroupName "ContosoRG" -Location "West US" -AssignSystemIdentityPara obter informações detalhadas sobre sintaxe e parâmetro, consulte New-AzAutomationAccount.

Configurar VMs do Azure com identidades gerenciadas atribuídas pelo sistema

Para obter instruções, confira os seguintes artigos:

Etapa 2: armazenar a identidade gerenciada atribuída pelo sistema em uma variável

Use a sintaxe a seguir para armazenar o valor de ID (GUID) da identidade gerenciada em uma variável que você usará nas próximas etapas no Azure Az PowerShell.

$MI_ID = (Get-AzADServicePrincipal -DisplayName "<ResourceName>").Id

Em que <ResourceName> é o nome da conta Automação do Azure ou da VM do Azure. Por exemplo:

$MI_ID = (Get-AzADServicePrincipal -DisplayName "ContosoAzAuto1").Id

Para verificar se a variável foi capturada com êxito, execute o comando $MI_ID. A saída deve ser um valor GUID (por exemplo, 9f164909-3007-466e-a1fe-28d20b16e2c2).

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-AzADServicePrincipal.

Etapa 3: Adicionar o módulo Exchange Online PowerShell à identidade gerenciada

Adicione o módulo Exchange Online PowerShell a contas Automação do Azure com identidades gerenciadas atribuídas pelo sistema

Dica

Se o procedimento a seguir no portal do Azure não funcionar para você, experimente o comando New-AzAutomationModule em Azure PowerShell descrito após o procedimento de portal do Azure.

Na página Contas de Automação em https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccounts, selecione a conta de Automação.

No flyout de detalhes que é aberto, comece a digitar "Módulos" no

Caixa de pesquisa e, em seguida, selecione Módulos nos resultados.

Caixa de pesquisa e, em seguida, selecione Módulos nos resultados.No flyout módulos que é aberto, selecione

Adicione um módulo.

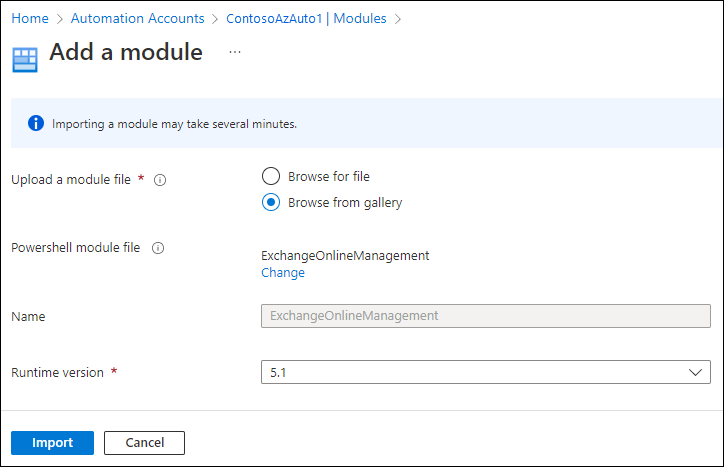

Adicione um módulo.Na página Adicionar um módulo que é aberta, configure as seguintes configurações:

- Carregar um arquivo de módulo: selecione Procurar na galeria.

- Arquivo de módulo do PowerShell: selecione Clicar aqui para navegar na galeria:

- Na página Procurar Galeria aberta, comece a digitar "ExchangeOnlineManagement" no

Caixa de pesquisa, pressione Enter e selecione ExchangeOnlineManagement nos resultados.

Caixa de pesquisa, pressione Enter e selecione ExchangeOnlineManagement nos resultados. - Na página de detalhes que é aberta, selecione Selecionar para retornar à página Adicionar um módulo .

- Na página Procurar Galeria aberta, comece a digitar "ExchangeOnlineManagement" no

- Versão do runtime: selecione 5.1 ou 7.1 (versão prévia). Para adicionar as duas versões, repita as etapas nesta seção para adicionar e selecione a outra versão de runtime para o módulo.

Quando terminar, selecione Importar.

De volta ao flyout módulos , comece a digitar "ExchangeOnlineManagement" no

Caixa de pesquisa para ver o valor status . Quando a importação do módulo for concluída, o valor estará disponível.

Caixa de pesquisa para ver o valor status . Quando a importação do módulo for concluída, o valor estará disponível.

Para adicionar o módulo à conta de Automação em Azure PowerShell, use a seguinte sintaxe:

New-AzAutomationModule -ResourceGroupName "<ResourceGroupName>" -AutomationAccountName "<AutomationAccountName>" -Name ExchangeOnlineManagement -ContentLinkUri https://www.powershellgallery.com/packages/ExchangeOnlineManagement/<LatestModuleVersion>

- <ResourceGroupName> é o nome do grupo de recursos que já está atribuído à conta de Automação.

- <AutomationAccountName> é o nome da conta de Automação.

- <LatestModuleVersion> é a versão atual do módulo ExchangeOnlineManagement. Para ver a versão mais recente de GA (Disponibilidade Geral; não Visualização) do módulo, execute o seguinte comando em Windows PowerShell:

Find-Module ExchangeOnlineManagement. Para ver a versão prévia mais recente, execute o seguinte comando:Find-Module ExchangeOnlineManagement -AllowPrerelease. - Atualmente, os procedimentos do PowerShell não oferecem uma opção para a versão de runtime (é 5.1).

Por exemplo:

New-AzAutomationModule -ResourceGroupName "ContosoRG" -AutomationAccountName "ContosoAzAuto1" -Name ExchangeOnlineManagement -ContentLinkUri https://www.powershellgallery.com/packages/ExchangeOnlineManagement/3.1.0

Para verificar se o módulo foi importado com êxito, execute o seguinte comando:

Get-AzAutomationModule -ResourceGroupName ContosoRG -AutomationAccountName ContosoAzAuto1 -Name ExchangeOnlineManagement

Durante a importação, a propriedade ProvisioningState terá o valor Criando. Quando a importação do módulo for concluída, o valor será alterado para Bem-sucedido.

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte New-AzAutomationModule.

Adicionar o módulo Exchange Online PowerShell às VMs do Azure com identidades gerenciadas atribuídas pelo sistema

Instale o módulo Exchange Online PowerShell na VM do Azure. Para obter instruções, consulte Instalar e manter o módulo Exchange Online PowerShell.

Etapa 4: conceder a permissão de API Exchange.ManageAsApp para a identidade gerenciada chamar Exchange Online

Os procedimentos nesta etapa exigem o SDK do Microsoft Graph PowerShell. Para obter instruções de instalação, consulte Instalar o SDK do Microsoft Graph PowerShell.

Execute o seguinte comando para se conectar ao Microsoft Graph PowerShell com as permissões necessárias:

Connect-MgGraph -Scopes AppRoleAssignment.ReadWrite.All,Application.Read.AllSe uma caixa de diálogo Permissões solicitadas for aberta, selecione Consentimento em nome da sua organização e clique em Aceitar.

Execute o seguinte comando para verificar se o recurso Office 365 Exchange Online está disponível no Microsoft Entra ID:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'"Se o comando não retornar resultados, a próxima etapa não funcionará. Consulte a subseção no final desta seção para corrigir o problema antes de continuar.

Execute os seguintes comandos para conceder a permissão de API exchange.ManageAsApp para a identidade gerenciada chamar Exchange Online:

$AppRoleID = "dc50a0fb-09a3-484d-be87-e023b12c6440" $ResourceID = (Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'").Id New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId $MI_ID -PrincipalId $MI_ID -AppRoleId $AppRoleID -ResourceId $ResourceID$MI_IDé o valor de ID (GUID) da identidade gerenciada que você armazenou em uma variável na Etapa 2.$AppRoleIDé o valor de ID (GUID) da permissão da API exchange.ManageAsApp que é a mesma em todas as organizações.$ResourceIDé o valor de ID (GUID) do recurso Office 365 Exchange Online em Microsoft Entra ID. O valor AppId é o mesmo em todas as organizações, mas o valor da ID é diferente em cada organização.

Para obter informações detalhadas sobre sintaxe e parâmetro, confira os seguintes artigos:

O que fazer se o recurso Office 365 Exchange Online não estiver disponível no Microsoft Entra ID

Se o comando a seguir não retornar resultados:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'"

Faça as seguintes etapas:

- Registre um aplicativo no Microsoft Entra ID conforme descrito na Etapa 1: Registre o aplicativo no Microsoft Entra ID.

- Atribua a permissão de API do Exchange.ManageAsApp > Office 365 Exchange Online ao aplicativo usando o método "Modificar o manifesto do aplicativo", conforme descrito na Etapa 2: atribuir permissões de API ao aplicativo.

Depois de executar essas etapas, execute o comando Get-MgServicePrincipal novamente para confirmar se o recurso Office 365 Exchange Online está disponível no Microsoft Entra ID.

Para obter ainda mais informações, execute o seguinte comando para verificar se a permissão de API do Exchange.ManageAsApp (dc50a0fb-09a3-484d-be87-e023b12c6440) está disponível no recurso Office 365 Exchange Online:

Get-MgServicePrincipal -Filter "AppId eq '00000002-0000-0ff1-ce00-000000000000'" | Select-Object -ExpandProperty AppRoles | Format-Table Value,Id

Agora que o recurso Office 365 Exchange Online está disponível, retorne à Etapa 4.3 nesta seção.

Etapa 5: Atribuir funções Microsoft Entra à identidade gerenciada

As funções de Microsoft Entra com suporte são descritas na seguinte lista:

- Administrador de Conformidade

- Administrador do Exchange*

- Administrador do Destinatário do Exchange

- Administrador Global*

- Leitor Global

- Administrador do Helpdesk

- Administrador de segurança*

- Leitor de Segurança

* As funções Administrador global e Administrador do Exchange fornecem as permissões necessárias para qualquer tarefa no PowerShell do Exchange Online. Por exemplo:

- Gerenciamento de destinatários.

- Recursos de proteção e segurança. Por exemplo, relatórios antispam, antimalware, antiphishing e relatórios associados.

A função Administrador de Segurança não tem as permissões necessárias para essas mesmas tarefas.

Para obter instruções gerais sobre como atribuir funções em Microsoft Entra ID, consulte Atribuir Microsoft Entra funções aos usuários.

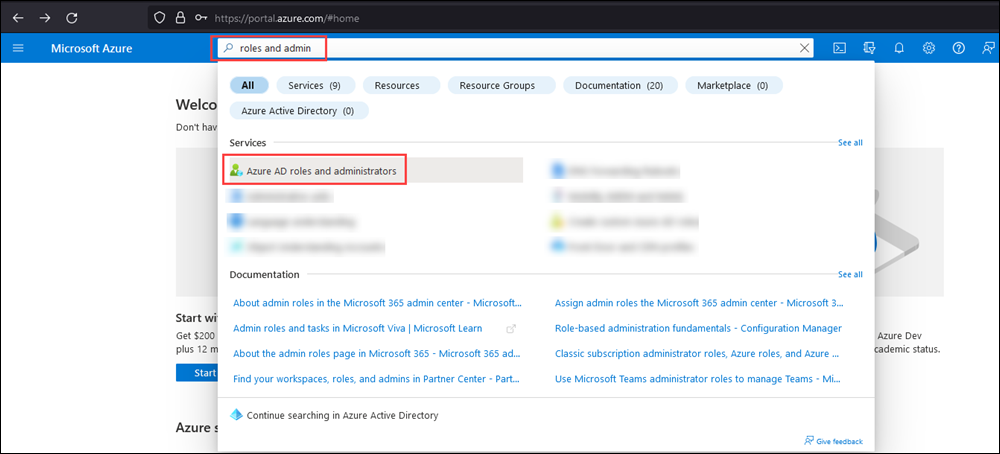

Em centro de administração do Microsoft Entra em https://portal.azure.com/, comece a digitar funções e administradores na caixa Pesquisar na parte superior da página e selecione Microsoft Entra funções e administradores na seção Serviços.

Ou, para ir diretamente para a página Microsoft Entra funções e administradores, use https://portal.azure.com/#view/Microsoft_AAD_IAM/AllRolesBlade.

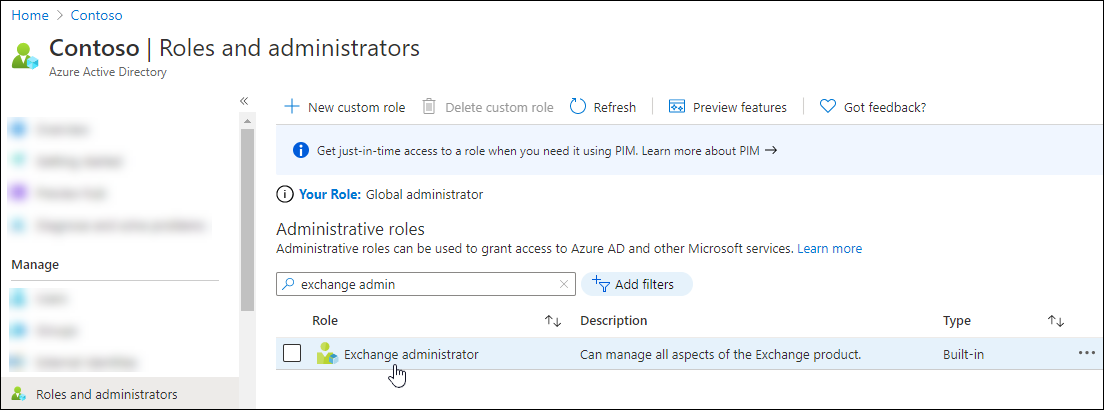

Na página Funções e administradores, localize e selecione uma das funções com suporte clicando no nome da função (não na caixa marcar) nos resultados. Por exemplo, localize e selecione a função de administrador do Exchange .

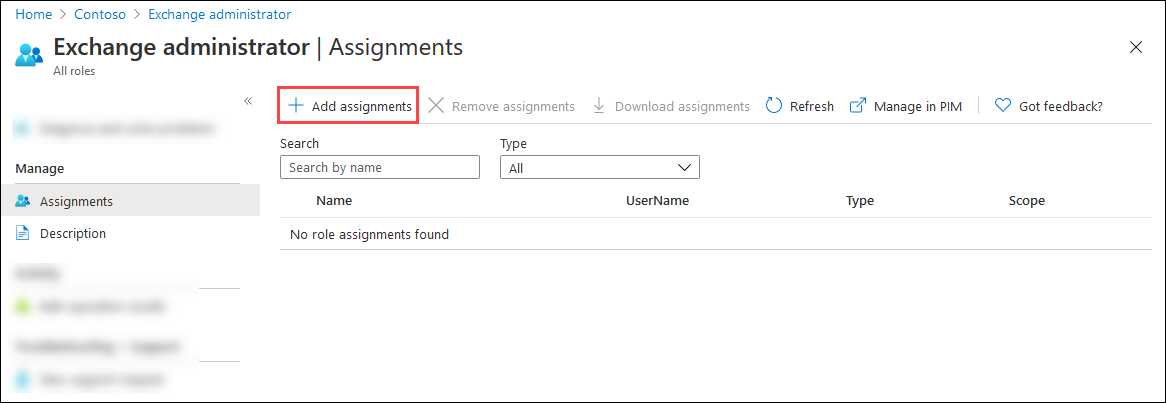

Na página Atribuições que é aberta, selecione Adicionar atribuições.

No flyout Adicionar atribuições que abre, localize e selecione a identidade gerenciada que você criou ou identificou na Etapa 1.

Ao terminar, selecione Adicionar.

De volta à página Atribuições , verifique se a função foi atribuída à identidade gerenciada.

Para atribuir uma função à identidade gerenciada no Microsoft Graph PowerShell, siga as seguintes etapas:

Execute o seguinte comando para se conectar ao Microsoft Graph PowerShell com as permissões necessárias:

Connect-MgGraph -Scopes RoleManagement.ReadWrite.DirectorySe uma caixa de diálogo Permissões solicitadas for aberta, selecione Consentimento em nome da sua organização e clique em Aceitar.

Use a seguinte sintaxe para atribuir a função Microsoft Entra necessária à identidade gerenciada:

$RoleID = (Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq '<Role Name>'").Id New-MgRoleManagementDirectoryRoleAssignment -PrincipalId $MI_ID -RoleDefinitionId $RoleID -DirectoryScopeId "/"- <Nome> da Função é o nome da função Microsoft Entra conforme listado anteriormente nesta seção.

$MI_IDé o valor de ID (GUID) da identidade gerenciada que você armazenou em uma variável na Etapa 2.

Por exemplo:

$RoleID = (Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Exchange Administrator'").Id New-MgRoleManagementDirectoryRoleAssignment -PrincipalId $MI_ID -RoleDefinitionId $RoleID -DirectoryScopeId "/"

Para obter informações detalhadas sobre sintaxe e parâmetro, confira os seguintes artigos:

Criar e configurar uma identidade gerenciada atribuída pelo usuário

As etapas são:

- (Opcional) Criar uma identidade gerenciada atribuída pelo usuário

- (Opcional) Criar um recurso com identidade gerenciada atribuída pelo usuário

- Armazene a identidade gerenciada atribuída pelo usuário em uma variável

- Adicionar o módulo Exchange Online PowerShell à identidade gerenciada

- Conceda a permissão de API do Exchange.ManageAsApp para que a identidade gerenciada chame Exchange Online

- Atribuir Microsoft Entra funções à identidade gerenciada

Depois de concluir as etapas, você estará pronto para se conectar ao Exchange Online PowerShell usando a identidade gerenciada atribuída pelo usuário.

Etapa 1: criar uma identidade gerenciada atribuída pelo usuário

Se você já tiver uma identidade gerenciada atribuída pelo usuário existente que você vai usar, você poderá pular para a próxima etapa para criar um recurso com a identidade gerenciada atribuída pelo usuário.

Caso contrário, crie a identidade gerenciada atribuída pelo usuário no portal do Azure usando as instruções em Criar uma identidade gerenciada atribuída pelo usuário.

Para criar a identidade gerenciada atribuída pelo usuário no Azure PowerShell, siga as seguintes etapas:

Conecte-se ao Azure Az PowerShell executando o seguinte comando:

Connect-AzAccountSe necessário, crie um grupo de recursos do Azure para usar com a identidade gerenciada atribuída pelo usuário executando o seguinte comando:

New-AzResourceGroup -Name "<ResourceGroupName>" -Location "<Location>"- <ResourceGroupName> é o nome exclusivo do novo grupo de recursos.

- <O local> é um valor válido do comando:

Get-AzLocation | Format-Table Name.

Por exemplo:

New-AzResourceGroup -Name "ContosoRG2" -Location "West US"Para obter instruções completas, consulte Criar grupos de recursos.

Use a seguinte sintaxe para criar uma identidade gerenciada atribuída pelo usuário:

New-AzUserAssignedIdentity -Name "<UserAssignedManagedIdentityName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>"- <UserAssignedManagedIdentityName> é o nome exclusivo da identidade gerenciada atribuída pelo usuário.

- <ResourceGroupName> é o nome do grupo de recursos existente que você deseja usar. Os valores válidos ficam visíveis na saída do comando:

Get-AzResourceGroup. - <O local> é um valor válido do comando:

Get-AzLocation | Format-Table Name.

Por exemplo:

New-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2" -Location "West US"Para obter informações detalhadas sobre sintaxe e parâmetro, consulte New-AzUserAssignedIdentity.

Etapa 2: criar um recurso com identidade gerenciada atribuída pelo usuário

Se você vai usar um recurso existente que já está configurado com a identidade gerenciada atribuída pelo usuário, você pode pular para a próxima etapa. Há suporte para os seguintes tipos de recursos:

- Automação do Azure contas

- VMs (Máquinas Virtuais do Azure)

Criar contas Automação do Azure com identidades gerenciadas atribuídas pelo usuário

Crie uma conta de Automação configurada para a identidade gerenciada atribuída pelo usuário usando as instruções no Início Rápido: criar uma conta de Automação usando o portal do Azure.

As contas de automação estão disponíveis na página Contas de Automação em https://portal.azure.com/#view/HubsExtension/BrowseResource/resourceType/Microsoft.Automation%2FAutomationAccounts.

Certifique-se de alterar a seleção de identidade gerenciada na guia Avançado para Usuário atribuído.

Para habilitar a identidade gerenciada atribuída pelo usuário em uma conta de Automação existente, consulte Adicionar identidade gerenciada atribuída pelo usuário.

Para criar a conta de Automação com a identidade gerenciada atribuída pelo usuário no Azure PowerShell, siga as seguintes etapas:

Conecte-se ao Azure Az PowerShell executando o seguinte comando:

Connect-AzAccountUse a seguinte sintaxe para criar uma conta de Automação com identidade gerenciada atribuída pelo usuário:

$UAMI = (Get-AzUserAssignedIdentity -Name "<UserAssignedMI>" -ResourceGroupName "<MIResourceGroupName>").Id New-AzAutomationAccount -Name "<AutomationAccountName>" -ResourceGroupName "<ResourceGroupName>" -Location "<Location>" -AssignUserIdentity $UAMI- <UserAssignedMI> é o nome da identidade gerenciada atribuída pelo usuário que você deseja usar.

- <MIResourceGroupName> é o nome do grupo de recursos atribuído à identidade gerenciada atribuída pelo usuário. Os valores válidos ficam visíveis na saída do comando:

Get-AzResourceGroup. - <AutomationAccountName> é o nome exclusivo da nova conta de Automação.

- <ResourceGroupName> é o nome do grupo de recursos que você deseja usar, que pode ser o mesmo valor <que MIResourceGroupName>.

- <O local> é um valor válido do comando:

Get-AzLocation | Format-Table Name.

Por exemplo:

$UAMI = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").Id New-AzAutomationAccount -Name "ContosoAzAuto2" -ResourceGroupName "ContosoRG2" -Location "West US" -AssignUserIdentity $UAMIPara obter informações detalhadas sobre sintaxe e parâmetro, consulte New-AzAutomationAccount.

Configurar VMs do Azure com identidades gerenciadas atribuídas pelo usuário

Para obter instruções, confira os seguintes artigos:

- Identidade gerenciada atribuída pelo usuário no portal do Azure

- Identidade gerenciada atribuída pelo usuário no PowerShell

Etapa 3: armazenar a identidade gerenciada atribuída pelo usuário em uma variável

Use a seguinte sintaxe no Azure Az PowerShell para armazenar o valor ClientId da identidade gerenciada atribuída pelo usuário na variável que você usará nas próximas etapas:

$MI_ID = (Get-AzUserAssignedIdentity -Name "<UserAssignedMI>" -ResourceGroupName "<MIResourceGroupName>").ClientId

- <UserAssignedMI> é o nome da identidade gerenciada atribuída pelo usuário.

- <MIResourceGroupName> é o nome do grupo de recursos associado à identidade gerenciada atribuída pelo usuário.

Por exemplo:

$MI_ID = (Get-AzUserAssignedIdentity -Name "ContosoMI1" -ResourceGroupName "ContosoRG2").ClientId

Para verificar se a variável foi capturada com êxito, execute o comando $MI_ID. A saída deve ser um valor GUID (por exemplo, bf6dcc76-4331-4942-8d50-87ea41d6e8a1).

Para obter informações detalhadas sobre sintaxe e parâmetro, consulte Get-AzUserAssignedIdentity.

Etapa 4: Adicionar o módulo Exchange Online PowerShell à identidade gerenciada

As etapas para a identidade gerenciada atribuída pelo usuário são as mesmas da Etapa 3 da identidade gerenciada atribuída pelo sistema.

Observação

Use os valores corretos para o nome do grupo de recursos e o nome da conta de automação!

Etapa 5: conceder a permissão de API Exchange.ManageAsApp para a identidade gerenciada chamar Exchange Online

As etapas para a identidade gerenciada atribuída pelo usuário são as mesmas da Etapa 4 da identidade gerenciada atribuída pelo sistema.

Embora os valores de identidade gerenciada tenham sido obtidos de forma diferente para o usuário atribuído versus atribuído pelo sistema, estamos usando o mesmo nome de variável no comando ($MI_ID), portanto, o comando funciona para ambos os tipos de identidades gerenciadas.

Etapa 6: Atribuir funções Microsoft Entra à identidade gerenciada

As etapas para a identidade gerenciada atribuída pelo usuário são basicamente as mesmas da Etapa 5 da identidade gerenciada atribuída pelo sistema.

No portal do Azure, selecione a identidade gerenciada atribuída pelo usuário como a identidade gerenciada para atribuir a função Microsoft Entra (e não a própria conta de automação).

O comando do PowerShell funciona para identidades gerenciadas atribuídas pelo usuário e atribuídas pelo sistema. Embora os valores de identidade gerenciada tenham sido obtidos de forma diferente para atribuídos pelo usuário versus atribuídos pelo sistema, estamos usando o mesmo nome de variável no comando ($MI_ID).

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de