Configurar pontos de extremidade em uma máquina virtual do Windows usando o modelo de implantação clássico

Importante

As VMs clássicas serão desativadas em 1º de março de 2023.

Se você usa os recursos de IaaS do ASM, realize a migração até 1º de março de 2023. Recomendamos que faça a migração o quanto antes para aproveitar as inúmeras melhorias feitas no Azure Resource Manager.

Para mais informações, confira Migrar os recursos de IaaS para o Azure Resource Manager até 1º de março de 2023.

As máquinas virtuais do Windows (VMs) que você cria no Azure usando o modelo de implantação clássico podem se comunicar automaticamente por um canal de rede privada com outras VMs no mesmo serviço de nuvem ou rede virtual. No entanto, os computadores na Internet ou outras redes virtuais exigem pontos de extremidade para direcionar o tráfego de rede de entrada para uma VM.

Você também pode configurar pontos de extremidade na máquinas virtuais Linux.

Importante

O Azure tem dois modelos de implantação diferentes para criar e trabalhar com recursos: Resource Manager e clássico. Este artigo aborda o modelo de implantação clássico. A Microsoft recomenda que a maioria das implantações novas use o modelo do Gerenciador de Recursos.

A partir de 15 de novembro de 2017, as máquinas virtuais estarão disponíveis somente no portal do Azure.

No modelo de implantação do Resource Manager, os pontos de extremidade são configurados usando Network Security Groups (NSGs). Para obter mais informações, consulte Permitir acesso externo à sua VM usando o portal do Azure.

Quando você cria uma VM do Windows no portal do Azure, os pontos de extremidade comuns, como pontos de extremidade da Área de Trabalho Remota e do Windows PowerShell, geralmente são criados automaticamente para você. Você pode configurar pontos de extremidade adicionais posteriormente conforme necessário.

Cada ponto de extremidade tem uma porta pública e uma porta privada:

- A porta pública é usada pelo balanceador de carga do Azure para ouvir o tráfego de entrada da internet com destino à máquina virtual.

- A porta privada é usada pela máquina virtual para ouvir o tráfego de entrada normalmente com destino a um aplicativo ou serviço em execução na máquina virtual.

Os valores padrão para o protocolo IP e as portas TCP ou UDP para protocolos conhecidos são fornecidos quando você cria pontos de extremidade com o portal do Azure. Para pontos de extremidade personalizados, especifique o protocolo IP correto (TCP ou UDP) e as portas públicas e privadas. Para distribuir o tráfego de entrada aleatoriamente entre várias máquinas virtuais, crie um conjunto com balanceamento de carga composto de vários pontos de extremidade.

Depois de criar um ponto de extremidade, você pode usar uma lista de controle de acesso (ACL) para definir regras que permitam ou neguem o tráfego de entrada na porta pública do ponto de extremidade com base em seu endereço IP de origem. No entanto, se a máquina virtual estiver em uma rede virtual do Azure, use grupos de segurança de rede. Para saber mais, confira Sobre grupos de segurança de rede.

Observação

A configuração de firewall para máquinas virtuais do Azure é feita automaticamente para as portas associadas com pontos de extremidade de conectividade remota que o Azure configura automaticamente. Para portas especificadas para todos os outros pontos de extremidade, nenhuma configuração é feita automaticamente para o firewall da máquina virtual. Ao criar um ponto de extremidade para a máquina virtual, garanta que o firewall da máquina virtual também permita tráfego para o protocolo e a porta privada correspondente à configuração do ponto de extremidade. Para configurar o firewall, consulte a documentação ou a Ajuda online para o sistema operacional em execução na máquina virtual.

Criar um ponto de extremidade

Entre no portal do Azure.

Selecione Máquinas virtuaise, em seguida, selecione a máquina virtual que você deseja configurar.

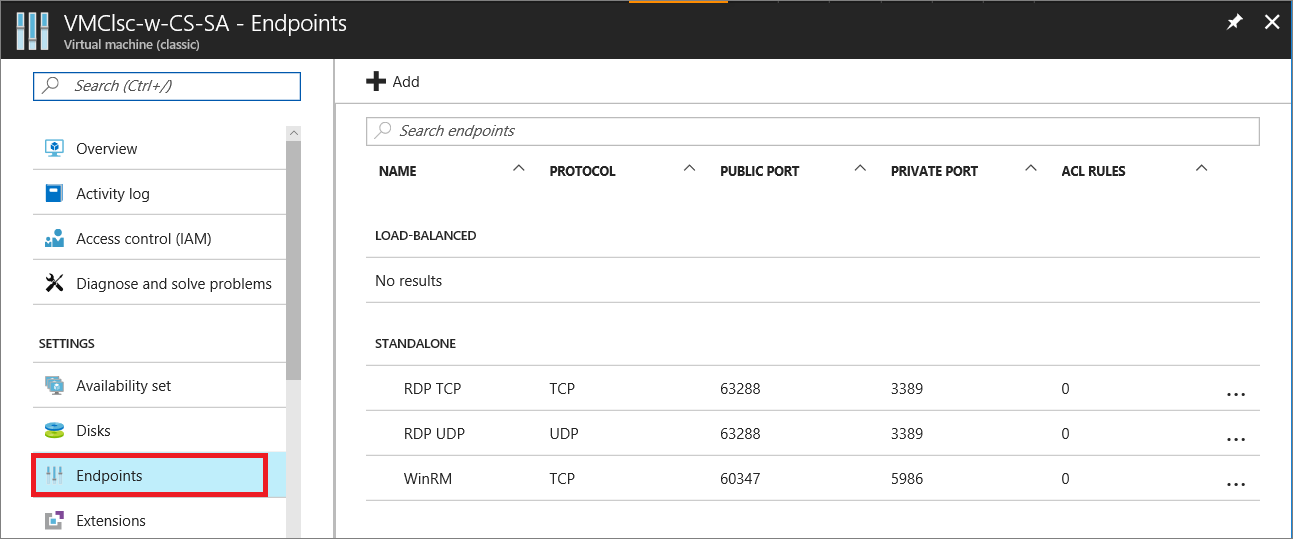

Selecione Pontos de extremidade no grupo Configurações. A página Pontos de Extremidade é exibida e lista todos os pontos de extremidade atuais para a máquina virtual. (Este exemplo é para uma VM do Windows. Por padrão, uma VM linux mostrará um ponto de extremidade para SSH.)

Na barra de comandos acima das entradas de ponto de extremidade, selecione Adicionar. A página Adicionar ponto de extremidade é exibida.

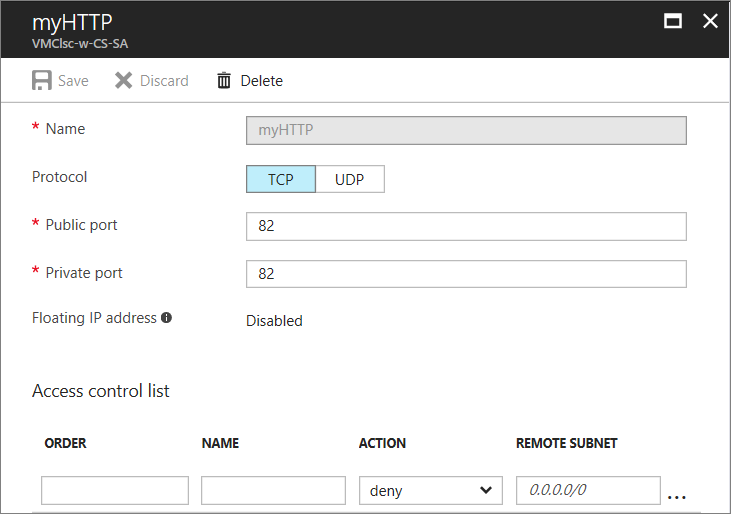

Em Nome, insira um nome para o ponto de extremidade.

Em Protocolo, escolha TCP ou UDP.

Em Porta pública, insira o número de porta para o tráfego de entrada da internet.

Em Porta privada, insira o número da porta em que a máquina virtual está escutando. Os números de porta pública e privada podem ser diferentes. Certifique-se de que o firewall na máquina virtual tenha sido configurado para permitir o tráfego correspondente para o protocolo e a porta privada.

Selecione OK.

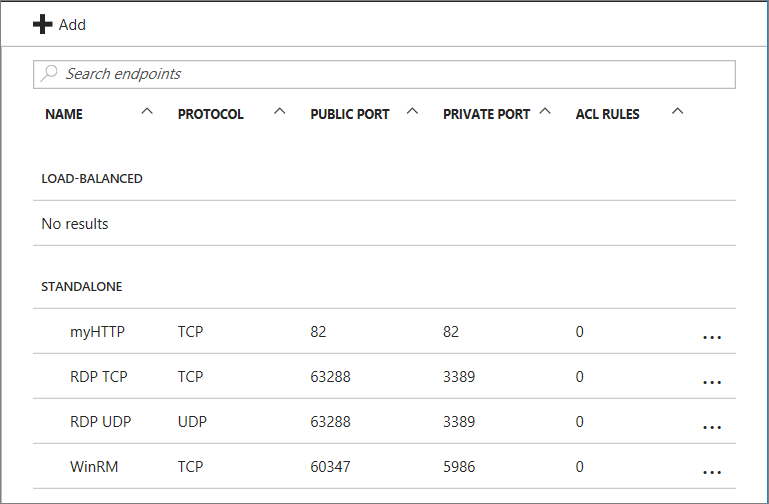

O novo ponto de extremidade é listado na página Pontos de extremidade.

Gerenciar a ACL em um ponto de extremidade

Para definir o conjunto de computadores que pode enviar tráfego, a ACL em um ponto de extremidade pode restringir o tráfego com base no endereço IP de origem. Siga estas etapas para adicionar, modificar ou remover uma ACL em uma empresa.

Observação

se o ponto de extremidade é parte de um conjunto com balanceamento de carga, quaisquer alterações feitas na ACL em um ponto de extremidade são aplicadas a todos os pontos de extremidade no conjunto.

Se a máquina virtual estiver em uma rede virtual do Azure, use grupos de segurança de rede de ACLs. Para saber mais, confira Sobre grupos de segurança de rede.

Entre no portal do Azure.

Selecione Máquinas virtuais e, em seguida, selecione nome da máquina virtual que você deseja configurar.

Selecione Pontos de extremidade. Na lista de pontos de extremidade, selecione o ponto de extremidade apropriado. A lista ACL é na parte inferior da página.

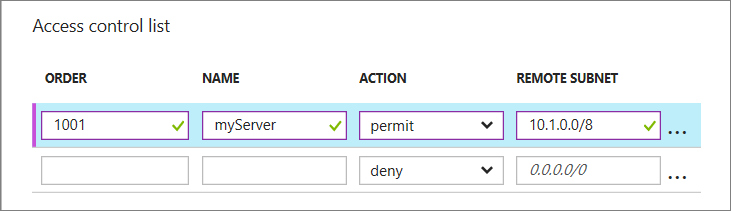

Use linhas na lista para adicionar, excluir ou editar regras de uma ACL e alterar sua ordem. O valor de SUB-REDE REMOTA é um intervalo de endereços IP para o tráfego de entrada da internet que o balanceador de carga do Azure usa a fim de permitir ou negar o tráfego com base no endereço IP de origem. Especifique o intervalo de endereços IP no formato CIDR (Roteamento entre Domínios sem Classificação), também conhecido como formato de prefixo de endereço. Por exemplo,

10.1.0.0/8.

Você pode usar regras para permitir somente o tráfego de computadores específicos correspondentes aos seus computadores na internet ou negar o tráfego de intervalos de endereços específicos e conhecidos.

As regras são avaliadas em ordem, começando com a primeira regra e terminando com a última regra. Portanto, as regras devem ser ordenadas das menos restritivas para as mais restritivas. Para obter mais informações, veja O que é uma Lista de Controle de Acesso de Rede.

Próximas etapas

- Para usar um cmdlet do Azure PowerShell para configurar um ponto de extremidade de VM, consulte Add-AzureEndpoint.

- Para usar um cmdlet do Azure PowerShell para gerenciar uma ACL em um ponto de extremidade, consulte Como gerenciar ACLs (listas de controle de acesso) para pontos de extremidade usando o PowerShell.

- Se você criou uma máquina virtual no modelo de implantação do Resource Manager, é possível usar o Azure PowerShell para criar grupos de segurança de rede a fim de controlar o tráfego para a VM.