Configurar uma conexão de alta disponibilidade do local para o gateway de VPN da CloudSimple

Os administradores de rede podem configurar uma conexão VPN site a site IPsec de alta disponibilidade do ambiente local para um gateway de VPN da CloudSimple.

Este guia apresenta as etapas para configurar um firewall local para uma conexão de alta disponibilidade de VPN site a site IPsec. As etapas detalhadas são específicas ao tipo de firewall local. Como exemplo, o guia apresenta as etapas para dois tipos de firewalls: Cisco ASA e Palo Alto Networks.

Antes de começar

Conclua as tarefas a seguir antes de configurar o firewall local.

- Verifique se sua organização provisionou os nós necessários e criou pelo menos uma nuvem privada da CloudSimple.

- Configure um gateway de VPN site a site entre a rede local e a nuvem privada da CloudSimple.

Confira na Visão geral de gateways de VPN as propostas de fase 1 e de fase 2 com suporte.

Configurar o firewall do Cisco ASA local

As instruções nesta seção se aplicam ao Cisco ASA versão 8.4 e posterior. No exemplo de configuração, a versão 9.10 do software Cisco Adaptive Security Appliance é implantada e configurada no modo IKEv1.

Para que a VPN site a site funcione, você precisa permitir o UDP 500/4500 e o ESP (protocolo IP 50) do IP público primário e secundário (IP do par) da CloudSimple na interface externa do gateway de VPN do Cisco ASA local.

1. Configurar a fase 1 (IKEv1)

Para habilitar a fase 1 (IKEv1) na interface externa, insira o comando da CLI a seguir no firewall do Cisco ASA.

crypto ikev1 enable outside

2. Criar uma política IKEv1

Crie uma política IKEv1 que defina os algoritmos e os métodos a serem usados para hash, autenticação, grupo Diffie-Hellman, tempo de vida e criptografia.

crypto ikev1 policy 1

authentication pre-share

encryption aes-256

hash sha

group 2

lifetime 28800

3. Criar um grupo de túnel

Crie um grupo de túnel com os atributos do IPsec. Configure o endereço IP do par e a chave pré-compartilhada do túnel, definida ao configurar o gateway de VPN site a site.

tunnel-group <primary peer ip> type ipsec-l2l

tunnel-group <primary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

tunnel-group <secondary peer ip> type ipsec-l2l

tunnel-group <secondary peer ip> ipsec-attributes

ikev1 pre-shared-key *****

4. Configurar a fase 2 (IPsec)

Para configurar a fase 2 (IPsec), crie uma ACL (lista de controle de acesso) que define o tráfego a ser criptografado e transmitido pelo túnel. No exemplo a seguir, o tráfego de interesse vai do túnel originário da sub-rede local (10.16.1.0/24) para a sub-rede remota da nuvem privada (192.168.0.0/24). A ACL poderá conter várias entradas se houver várias sub-redes entre os sites.

No Cisco ASA versões 8.4 e posteriores, objetos ou grupos de objetos podem ser criados para servir como contêineres para as redes, as sub-redes, os endereços IP de host ou vários objetos. Crie um objeto para a rede local e um para as sub-redes remotas e use-os para a ACL de criptografia e as instruções de NAT.

Definir uma sub-rede local como um objeto

object network AZ_inside

subnet 10.16.1.0 255.255.255.0

Definir a sub-rede remota da CloudSimple como um objeto

object network CS_inside

subnet 192.168.0.0 255.255.255.0

Configurar uma lista de acesso para o tráfego de interesse

access-list ipsec-acl extended permit ip object AZ_inside object CS_inside

5. Configurar o conjunto de transformação

Configure o TS (conjunto de transformação), que deve envolver a palavra-chave ikev1. Os atributos de criptografia e de hash especificados no TS devem corresponder aos parâmetros listados em Configuração padrão para gateways de VPN da CloudSimple.

crypto ipsec ikev1 transform-set devtest39 esp-aes-256 esp-sha-hmac

6. Configurar o mapa de criptografia

Configure o mapa de criptografia, que contém estes componentes:

- Endereço IP do par

- ACL definida que contém o tráfego de interesse

- Conjunto de transformação

crypto map mymap 1 set peer <primary peer ip> <secondary peer ip>

crypto map mymap 1 match address ipsec-acl

crypto map mymap 1 set ikev1 transform-set devtest39

7. Aplicar o mapa de criptografia

Aplique o mapa de criptografia na interface externa:

crypto map mymap interface outside

8. Confirmar as regras NAT aplicáveis

Esta é a regra NAT que é usada. Verifique se o tráfego da VPN não está sujeito a nenhuma outra regra NAT.

nat (inside,outside) source static AZ_inside AZ_inside destination static CS_inside CS_inside

Exemplo de saída estabelecida da VPN site a site IPsec do Cisco ASA

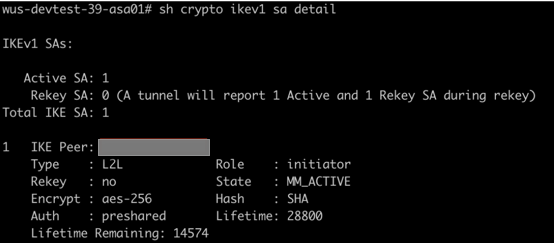

Saída da fase 1:

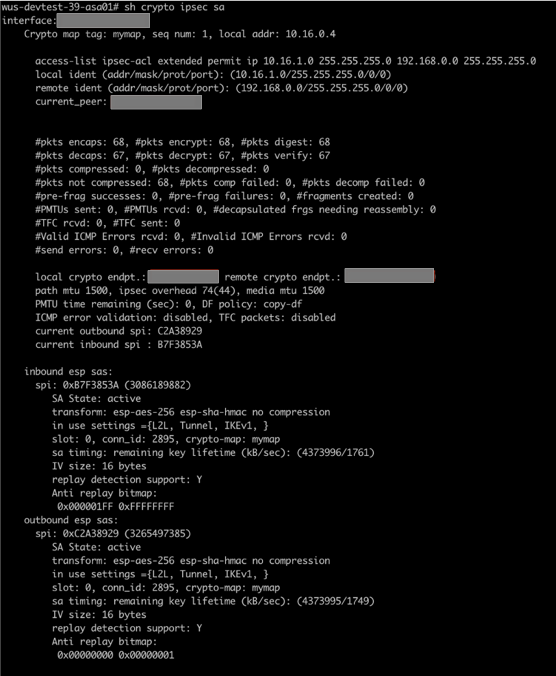

Saída da fase 2:

Configurar firewall local do Palo Alto Networks

As instruções nesta seção se aplicam ao Palo Alto Networks versão 7.1 e posterior. Neste exemplo de configuração, o software Palo Alto Networks VM-Series versão 8.1.0 é implantado e configurado no modo IKEv1.

Para que a VPN site a site funcione, você precisa permitir o UDP 500/4500 e o ESP (protocolo IP 50) do IP público primário e secundário (IP do par) da CloudSimple na interface externa do gateway do Palo Alto Networks local.

1. Criar interfaces de túnel primária e secundária

Entre no firewall do Palo Alto, selecione Rede>Interfaces>Túnel>Adicionar, configure os campos a seguir e clique em OK.

- Nome da Interface. O primeiro campo é populado automaticamente com a palavra-chave 'tunnel'. No campo adjacente, insira qualquer número entre 1 e 9999. Essa interface será usada como uma interface de túnel primária para transportar o tráfego site a site entre o datacenter local e a nuvem privada.

- Comentário. Insira comentários para facilitar a identificação da finalidade do túnel

- Perfil do NetFlow. Mantenha o padrão.

- Config. Atribuir Interface a: Roteador Virtual: Selecione padrão. Zona de Segurança: selecione a zona para o tráfego de LAN confiável. Neste exemplo, o nome da zona para o tráfego de LAN é 'Trust'.

- IPv4. Clique em Adicionar e adicione qualquer endereço IP /32 não utilizado e sem sobreposição em seu ambiente, que será atribuído à interface de túnel primária e usado para monitorar os túneis (explicado posteriormente).

Como essa configuração é para uma VPN de alta disponibilidade, são necessárias duas interfaces de túnel: uma primária e uma secundária. Repita as etapas anteriores para criar a interface de túnel secundária. Selecione uma ID de túnel diferente e um endereço IP /32 não utilizado diferente.

2.Configurar rotas estáticas para sub-redes da nuvem privada a serem acessadas pela VPN site a site

As rotas são necessárias para que as sub-redes locais cheguem às sub-redes de nuvem privada da CloudSimple.

Selecione Rede>Roteadores Virtuais>padrão>Rotas Estáticas>Adicionar, configure os campos a seguir e clique em OK.

- Nome. Insira qualquer nome para facilitar a identificação da finalidade da rota.

- Destino. Especifique as sub-redes da nuvem privada da CloudSimple a serem acessadas pelas interfaces de túnel S2S do local

- Interface. Selecione a interface de túnel primária criada na etapa 1 (Seção 2) na lista suspensa. Neste exemplo, é tunnel.20.

- Próximo Salto. Selecione Nenhum.

- Distância do Administrador. Mantenha o padrão.

- Métrica. Insira qualquer valor de 1 a 65535. O principal é inserir uma métrica mais baixa para a rota correspondente à interface de túnel primária em comparação com a interface de túnel secundária correspondente, tornando a primeira rota a preferida. Se tunnel.20 tiver um valor de métrica igual a 20, em oposição a um valor de métrica igual a 30 para tunnel.30, tunnel.20 terá preferência.

- Tabela de Rotas. Mantenha o padrão.

- Perfil de BFD. Mantenha o padrão.

- Monitoramento de caminho. Deixe essa opção desmarcada.

Repita as etapas anteriores para criar outra rota para as sub-redes da nuvem privada usarem como uma rota secundária/de backup por meio da interface de túnel secundária. Desta vez, selecione uma ID de túnel diferente e uma métrica mais alta do a da rota primária.

3. Definir o perfil criptográfico

Defina um perfil criptográfico que especifique os protocolos e os algoritmos para identificação, autenticação e criptografia a serem usados para configurar os túneis da VPN na Fase 1 de IKEv1.

Selecione Rede>Expandir Perfis de Rede>Criptografia IKE>Adicionar, configure os campos a seguir e clique em OK.

- Nome. Insira qualquer nome para o perfil de criptografia IKE.

- Grupo DH. Clique em Adicionar e selecione o grupo DH apropriado.

- Criptografia. Clique em Adicionar e selecione o método de criptografia adequado.

- Autenticação. Clique em Adicionar e selecione o método de autenticação adequado.

- Tempo de vida da chave. Mantenha o padrão.

- Autenticação IKEv2 Múltipla. Mantenha o padrão.

4. Definir gateways IKE

Defina os gateways IKE para estabelecer a comunicação entre os pares em cada extremidade do túnel de VPN.

Selecione Rede>Expandir Perfis de Rede>Gateways IKE>Adicionar, configure os campos a seguir e clique em OK.

Guia Geral.

- Nome. Insira o nome do gateway IKE a ser emparelhado com o par VPN primário da CloudSimple.

- Versão. Selecione modo somente IKEv1.

- Tipo de Endereço. Selecione IPv4.

- Interface. Selecione a interface voltada para o público ou para o exterior.

- Endereço IP Local. Mantenha o padrão.

- Tipo de Endereço IP do Par. Selecione IP.

- Endereço de par. Insira o endereço IP do par VPN primário da CloudSimple.

- Autenticação. Selecione Chave Pré-compartilhada.

- Chave Pré-compartilhada / Confirmar Chave Pré-compartilhada. Insira a chave pré-compartilhada correspondente à chave do gateway de VPN da CloudSimple.

- Identificação Local. Insira o endereço IP público do firewall do Palo Alto local.

- Identificação do Par. Insira o endereço IP do par VPN primário da CloudSimple.

Guia Opções Avançadas:

- Habilitar Modo Passivo. Deixe essa opção desmarcada.

- Habilitar Passagem NAT. Deixe desmarcado se o firewall do Palo Alto local não estiver atrás de nenhum dispositivo NAT. Caso contrário, marque a caixa de seleção.

IKEv1:

- Modo de Transferência. Selecione main.

- Perfil de Criptografia IKE. Selecione o perfil de Criptografia IKE criado anteriormente. Deixe a caixa Habilitar Fragmentação desmarcada.

- Detecção de Par Inativo. Deixe a caixa desmarcada.

Repita as etapas anteriores para criar o gateway IKE secundário.

5. Definir perfis de Criptografia IPSEC

Selecione Rede>Expandir Perfis de Rede>Criptografia IPsec>Adicionar, configure os campos a seguir e clique em OK.

- Nome. Insira um nome para o perfil de criptografia IPsec.

- Protocolo IPsec. Selecione ESP.

- Criptografia. Clique em Adicionar e selecione o método de criptografia adequado.

- Autenticação. Clique em Adicionar e selecione o método de autenticação adequado.

- Grupo DH. Selecione no-pfs.

- Tempo de vida. Defina como 30 minutos.

- Habilitar. Deixe a caixa desmarcada.

Repita as etapas anteriores para criar outro perfil de criptografia IPsec, que será usado como o par da VPN da CloudSimple secundária. O mesmo perfil de criptografia IPsec também pode ser usado para os túneis IPsec primário e secundário (confira o procedimento a seguir).

6. Definir perfis de monitor para o monitoramento de túnel

Selecione Rede>Expandir Perfis de Rede>Monitor>Adicionar, configure os campos a seguir e clique em OK.

- Nome. Insira qualquer nome do perfil de Monitor a ser usado para monitoramento de túnel para reação proativa à falha.

- Ação. Selecione Fazer Failover.

- Intervalo. Insira o valor 3.

- Limite. Insira o valor 7.

7. Configurar túneis IPsec primário e secundário.

Selecione Rede>Túneis IPsec>Adicionar, configure os campos a seguir e clique em OK.

Guia Geral.

- Nome. Insira qualquer nome para o túnel IPsec primário a ser emparelhado com o par de VPN da CloudSimple primário.

- Interface de túnel. Selecione a interface de túnel primária.

- Digite. Mantenha o padrão.

- Tipo de Endereço. Selecione IPv4.

- Gateway IKE. Selecione o gateway IKE primário.

- Perfil de Criptografia IPsec. Selecione o perfil IPsec primário. Selecione Mostrar opções avançadas.

- Habilitar Proteção contra Reprodução. Mantenha o padrão.

- Copiar Cabeçalho de TOS. Deixe a caixa desmarcada.

- Monitor de túnel. Marque a caixa.

- IP de Destino. Insira qualquer endereço IP pertencente à sub-rede da nuvem privada da CloudSimple que seja permitido pela conexão site a site. Verifique se as interfaces de túnel (como tunnel.20 –10.64.5.2/32 e tunnel.30 – 10.64.6.2/32) no Palo Alto têm permissão para alcançar o endereço IP da nuvem privada da CloudSimple pela VPN site a site. Veja as ID de proxy na configuração a seguir.

- Perfil. Selecione o perfil do monitor.

Guia IDs de Proxy: clique em IPv4>Adicionar e configure o seguinte:

- ID de Proxy. Insira qualquer nome para o tráfego de interesse. Pode haver várias IDs de Proxy transportadas dentro de um túnel IPsec.

- Local. Especifique as sub-redes locais que têm permissão para se comunicar com sub-redes de nuvem privada pela VPN site a site.

- Remoto. Especifique as sub-redes remotas da nuvem privada que têm permissão para se comunicar com as sub-redes locais.

- Protocolo. Selecione qualquer.

Repita as etapas anteriores para criar outro túnel IPsec a ser usado para o par de VPN da CloudSimple secundário.

Referências

Configurando NAT no Cisco ASA:

Guia de Configuração do Cisco ASA 5500 Series

Atributos de IKEv1 e IKEv2 com suporte no Cisco ASA:

Guia de Configuração da CLI da Cisco ASA Series

Configurando VPN site a site IPsec no Cisco ASA com a versão 8.4 e posteriores:

Configurar túneis site a site IPsec de IKEv1 com o ASDM ou a CLI no ASA

Configurando o Cisco Adaptive Security Appliance virtual (ASAv) no Azure:

Guia de início rápido do Cisco Adaptive Security Virtual Appliance (ASAv)

Configurando a VPN site a site com IDs de proxy no Palo Alto:

Configurando o monitor de túnel:

Configurar o monitoramento de túnel

Operações de túnel IPsec ou gateway IKE:

Habilitar/desabilitar, atualizar ou reiniciar um gateway IKE ou túnel IPsec