Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Observação

Existe uma nova versão do analisador de proteção de informações. Para obter mais informações, consulte Atualizar o Proteção de Informações do Microsoft Purview scanner.

Utilize as informações nesta secção para saber mais sobre o Proteção de Informações do Microsoft Purview scanner e, em seguida, como instalar, configurar, executar e, se necessário, resolvê-lo com êxito.

Este scanner é executado como um serviço no Windows Server e permite-lhe detetar, classificar e proteger ficheiros nos seguintes arquivos de dados:

Caminhos UNC para partilhas de rede que utilizam os protocolos SMB ou NFS (Pré-visualização).

Bibliotecas e pastas de documentos do SharePoint para SharePoint Server 2019 através do SharePoint Server 2013.

Para classificar e proteger os seus ficheiros, o analisador utiliza etiquetas de confidencialidade configuradas no portal do Microsoft Purview.

Descrição geral do scanner

O analisador de proteção de informações pode inspecionar quaisquer ficheiros que o Windows possa indexar. Se configurar etiquetas de confidencialidade para aplicar a classificação automática, o scanner pode etiquetar os ficheiros detetados para aplicar essa classificação e, opcionalmente, aplicar ou remover a proteção. Para obter informações sobre os tipos de informações confidenciais (SITs) suportados pelo analisador de proteção de informações, veja Tipos de Informações Confidenciais suportados por Proteção de Informações do Microsoft Purview scanner.

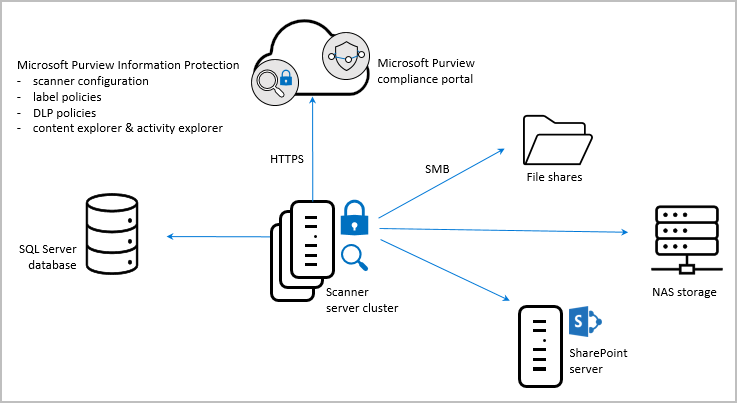

A imagem seguinte mostra a arquitetura do scanner, onde o scanner deteta ficheiros nos seus servidores do SharePoint e no local.

Para inspecionar os seus ficheiros, o scanner utiliza IFilters instalados no computador. Para determinar se os ficheiros precisam de etiquetagem, o analisador utiliza tipos de informações confidenciais e padrões de deteção de padrões ou padrões regex.

O scanner utiliza o cliente Proteção de Informações do Microsoft Purview e pode classificar e proteger os mesmos tipos de ficheiros que o cliente. Para obter mais informações, veja Tipos de ficheiro suportados.

Efetue um dos seguintes procedimentos para configurar as suas análises conforme necessário:

- Execute o scanner no modo de deteção apenas para criar relatórios que marcar para ver o que acontece quando os seus ficheiros são etiquetados.

- Execute o scanner para detetar ficheiros com informações confidenciais, sem configurar etiquetas que apliquem a classificação automática.

- Execute o scanner automaticamente para aplicar etiquetas conforme configurado.

- Defina uma lista de tipos de ficheiro para especificar ficheiros específicos a analisar ou excluir.

Observação

O scanner não deteta nem etiqueta em tempo real. Pesquisa sistematicamente através de ficheiros em arquivos de dados que especificar. Configure este ciclo para ser executado uma vez ou repetidamente.

Dica

O scanner suporta clusters de scanner com vários nós, permitindo que a sua organização aumente horizontalmente, alcançando tempos de análise mais rápidos e âmbito mais amplo.

Implemente vários nós desde o início ou comece com um cluster de nó único e adicione nós adicionais mais tarde à medida que cresce. Implemente vários nós com o mesmo nome de cluster e base de dados para o cmdlet Install-Scanner .

O processo de análise

Ao analisar ficheiros, o detetor de proteção de informações executa os seguintes passos:

1. Determine se os ficheiros estão incluídos ou excluídos para análise.

2. Inspecionar e etiquetar ficheiros.

3. Etiquetar ficheiros que não podem ser inspecionados.

Para obter mais informações, consulte Ficheiros não etiquetados pelo scanner.

1. Determinar se os ficheiros estão incluídos ou excluídos para análise

O scanner ignora automaticamente os ficheiros excluídos da classificação e proteção, como ficheiros executáveis e ficheiros do sistema. Para obter mais informações, veja Tipos de ficheiro excluídos.

O scanner também considera todas as listas de ficheiros explicitamente definidas para análise ou excluir da análise. As listas de ficheiros aplicam-se a todos os repositórios de dados por predefinição e também podem ser definidas apenas para repositórios específicos.

Para definir listas de ficheiros para análise ou exclusão, utilize a definição Tipos de ficheiro para analisar na tarefa de análise de conteúdos. Por exemplo:

Para obter mais informações, consulte Implementar o scanner para classificar e proteger ficheiros automaticamente.

2. Inspecionar e etiquetar ficheiros

Depois de identificar os ficheiros excluídos, o detetor de proteção de informações filtra novamente para identificar os ficheiros suportados para inspeção.

Estes filtros são os mesmos utilizados pelo sistema operativo para o Windows Search e indexação e não necessitam de configuração adicional. O Windows IFilter também é utilizado para analisar tipos de ficheiro que são utilizados por Word, Excel e PowerPoint e para documentos PDF e ficheiros de texto.

Para obter uma lista completa dos tipos de ficheiro suportados para inspeção e outras instruções para configurar filtros para incluir .zip e .tiff ficheiros, consulte Tipos de ficheiro suportados para inspeção.

Após a inspeção, os tipos de ficheiro suportados são etiquetados com as condições especificadas para as etiquetas. Se estiver a utilizar o modo de deteção, estes ficheiros podem ser comunicados para conter as condições especificadas para as etiquetas ou comunicados para conter quaisquer tipos de informações confidenciais conhecidos.

Processos do scanner parados

Se o scanner parar antes de concluir a análise de um grande número de ficheiros no seu repositório, poderá ter de aumentar o número de portas dinâmicas para o sistema operativo que aloja os ficheiros.

Por exemplo, a proteção do servidor para o SharePoint é um dos motivos pelos quais o scanner excederia o número de ligações de rede permitidas e, portanto, parava.

Para marcar se a proteção do servidor para o SharePoint é a causa da paragem do scanner, marcar para a seguinte mensagem de erro nos registos do scanner em %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (vários registos são comprimidos num ficheiro zip):

Unable to connect to the remote server ---> System.Net.Sockets.SocketException: Only one usage of each socket address (protocol/network address/port) is normally permitted IP:port

Para obter mais informações sobre como ver o intervalo de portas atual e auscê-lo, se necessário, veja Definições que podem ser modificadas para melhorar o desempenho da rede.

Dica

Para grandes farms do SharePoint, poderá ter de aumentar o limiar da vista de lista, que tem uma predefinição de 5000.

Para obter mais informações, consulte Gerir listas e bibliotecas grandes no SharePoint.

3. Etiquetar ficheiros que não podem ser inspecionados

Para quaisquer tipos de ficheiro que não possam ser inspecionados, o scanner aplica a etiqueta predefinida da política de etiqueta de confidencialidade ou a etiqueta predefinida configurada para o scanner.

Ficheiros não etiquetados pelo scanner

O scanner não consegue etiquetar ficheiros nas seguintes circunstâncias:

Quando o tipo de ficheiro não suporta etiquetas sem encriptação. Para obter uma lista dos tipos de ficheiro suportados para esta configuração de etiqueta, veja Etiquetas de confidencialidade sem encriptação.

Quando a etiqueta aplica encriptação, mas o scanner não suporta o tipo de ficheiro.

Por predefinição, o scanner encripta apenas os tipos de ficheiros do Office e os ficheiros PDF quando estão protegidos através da norma ISO para encriptação PDF.

Outros tipos de ficheiros podem ser adicionados para encriptação quando altera os tipos de ficheiros a proteger.

Exemplo: depois de inspecionar .txt ficheiros, o scanner não pode aplicar uma etiqueta que não aplique encriptação, porque o tipo de ficheiro .txt não suporta etiquetas de confidencialidade sem encriptação.

No entanto, se a etiqueta estiver configurada para aplicar a encriptação e o tipo de ficheiro .txt estiver incluído para o scanner proteger, o scanner pode etiquetar o ficheiro.

Próximas etapas

Para obter mais informações sobre a implementação do scanner, consulte os seguintes artigos:

- Pré-requisitos de implementação do scanner

- Configurar e instalar o scanner

- Executar análises com o scanner

Também pode utilizar o PowerShell para classificar e proteger interativamente ficheiros do seu computador de secretária. Para obter mais informações sobre este e outros cenários que utilizam o PowerShell, veja Configurar o cliente de proteção de informações com o PowerShell.