Etapa 4. Responder a um incidente usando o Microsoft Sentinel e o Microsoft Defender XDR

Este artigo fornece um conjunto geral de etapas e procedimentos para resolver um incidente usando o Microsoft Sentinel e o Microsoft Defender XDR, que inclui triagem, investigação e resolução. Compartilhamento do Microsoft Sentinel e do Microsoft Defender XDR:

- As atualizações sobre o ciclo de vida (status, proprietário, classificação) são compartilhadas entre os produtos.

- As evidências coletadas durante uma investigação são mostradas no incidente do Microsoft Sentinel.

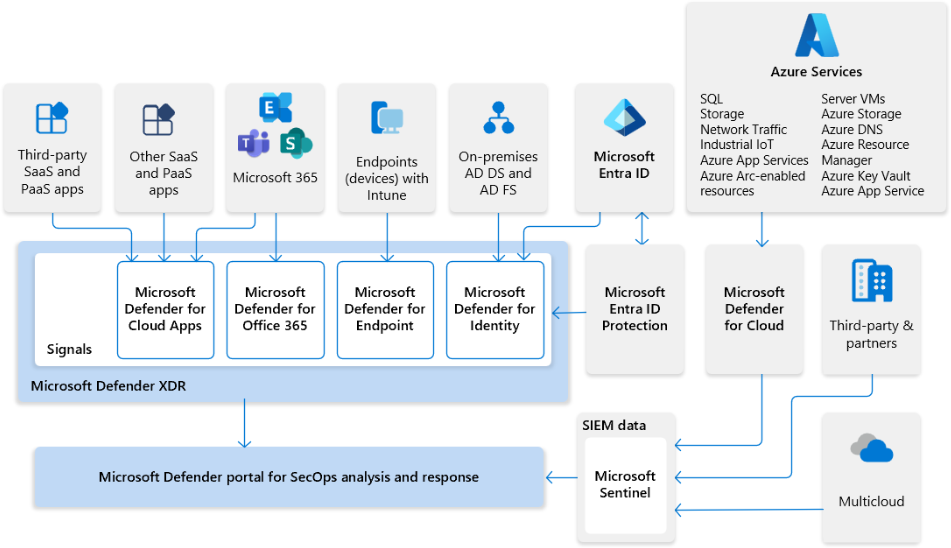

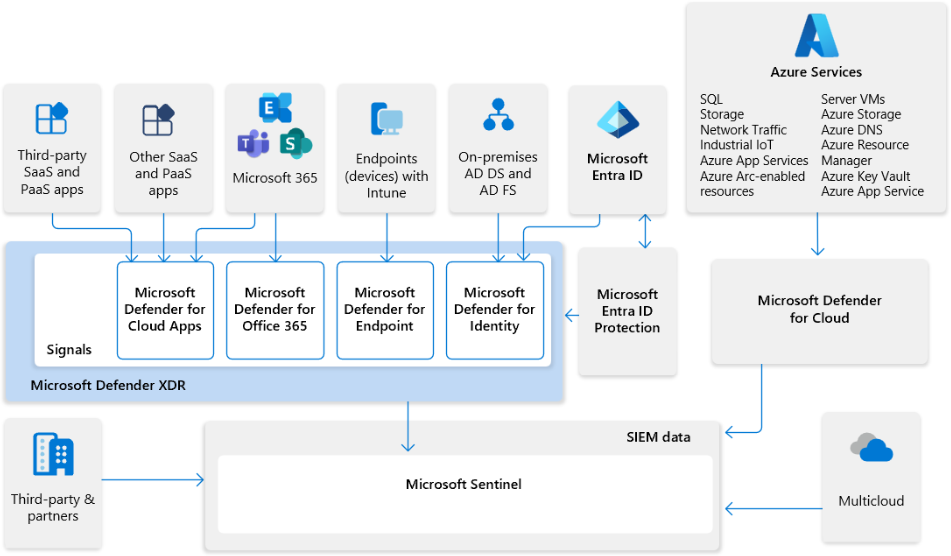

As ilustrações a seguir mostram como a solução de XDR (detecção e resposta estendida) da Microsoft se integra perfeitamente ao Microsoft Sentinel, dependendo se você integrou seu workspace do Microsoft Sentinel à plataforma de operações de segurança unificada no portal do Microsoft Defender.

A ilustração a seguir mostra como a solução de XDR da Microsoft se integra perfeitamente ao Microsoft Sentinel com a plataforma de operações de segurança unificada.

Neste diagrama:

- Insights de sinais em toda a sua organização alimentam o Microsoft Defender XDR e o Microsoft Defender para Nuvem.

- O Microsoft Sentinel dá suporte a ambientes multinuvem e se integra a aplicativos e parceiros de terceiros.

- Os dados do Microsoft Sentinel são ingeridos junto com os dados da sua organização no portal do Microsoft Defender.

- Em seguida, as equipes do SecOps podem analisar e responder às ameaças identificadas pelo Microsoft Sentinel e pelo Microsoft Defender XDR no portal do Microsoft Defender.

Processo de resposta a incidentes

O processo de resposta a incidentes para resolver um incidente usando o Microsoft Sentinel e o Microsoft Defender XDR são distintos, dependendo se você integrou seu workspace à plataforma de operações de segurança unificada e pode acessar o Microsoft Sentinel no portal do Defender.

Use o portal do Defender para fazer a triagem do possível incidente, que inclui entender os detalhes do incidente e executar ações imediatas.

Continue a investigação no portal do Defender, incluindo:

- Entendimento do incidente e seu escopo e revisão dos cronogramas dos ativos.

- Revisão de ações pendentes de auto-recuperação, correção manual de entidades, execução de resposta ao vivo.

- Adicionando medidas de prevenção.

Use a área do Microsoft Sentinel do portal do Defender para aprofundar sua investigação, incluindo:

- Entender como funciona o escopo do incidente, correlacionando-o com os 3P (processos de segurança, políticas e procedimentos).

- Executar ações de investigação e correção automatizadas dos 3P e criar guias estratégicos personalizados de SOAR (orquestração, automação e resposta de segurança).

- Registro de evidências para gerenciamento de incidentes.

- Adicionando medidas personalizadas.

Resolver o incidente e fazer o acompanhamento apropriado na sua equipe de segurança.

Para saber mais, veja:

Seja qual for o portal usado, aproveite a funcionalidade de regras de automação e guia estratégico do Microsoft Sentinel:

Um guia estratégico é uma coleção de ações de investigação e correção que podem ser executadas no portal do Microsoft Sentinel como uma rotina. Os guias estratégicos podem ajudar a automatizar e orquestrar a resposta a ameaças. Eles podem ser executados manualmente, sob demanda, em incidentes, entidades e alertas, ou configurados para serem executados automaticamente em resposta a alertas ou incidentes específicos, quando acionados por uma regra de automação. Para mais informações, confira Automatizar a resposta a ameaças com guias estratégicos.

As regras de automação são uma forma de gerenciar centralmente a automação no Microsoft Sentinel, permitindo que você defina e coordene um pequeno conjunto de regras que pode ser aplicado em diferentes cenários. Para mais informações, confira Automatizar a resposta a ameaças no Microsoft Sentinel com regras de automação.

Depois de integrar seu workspace do Microsoft Sentinel à plataforma de operações de segurança unificada, observe que há diferenças na maneira como a automação funciona no seu workspace. Para obter mais informações, confira Automação com a plataforma de operações de segurança unificada.

Etapa 1: Fazer a triagem do incidente

Use essas etapas como um método geral para fazer a triagem do incidente com o Microsoft Sentinel e o Microsoft Defender XDR. Se você integrou seu workspace à plataforma de operações de segurança unificada, use o portal do Defender. Caso contrário, use o portal do Azure.

Para investigar incidentes do Microsoft Sentinel no portal do Defender:

No portal do Defender, selecione Investigação e resposta > Incidentes e alertas > Incidentes e localize o incidente suspeito. Filtre suas Fontes de serviço/detecção para o Microsoft Sentinel para ajudar a restringir a lista de incidentes para aqueles provenientes do Microsoft Sentinel.

Selecione a linha de incidentes para exibir as informações básicas no painel de resumo de incidentes.

Escolha Gerenciar incidente para atualizar detalhes como nome, gravidade, status e classificação ou adicionar comentários. Selecione Salvar para salvar as alterações.

Selecione Abrir página de incidentes para continuar a investigação.

Etapa 2: Investigar o incidente

Se o workspace estiver integrado à plataforma de operações de segurança unificada, você permanecerá no portal do Defender durante toda esta etapa. Caso contrário, comece no portal do Azure. Você acessará o portal do Defender para uma investigação e, em seguida, voltará ao portal do Azure.

No portal do Defender, na guia História de ataque da página de detalhes do incidente, considere as seguintes etapas para seu próprio fluxo de trabalho de resposta a incidentes:

Visualize a história de ataque do incidente para entender seu escopo, gravidade, origem de detecção e quais entidades são afetadas.

Analise os alertas do incidente para entender sua origem, escopo e gravidade com a história do alerta dentro do incidente.

Conforme necessário, reúna informações sobre dispositivos, usuários e caixas de correio afetados com o gráfico. Selecione qualquer entidade para abrir um submenu com todos os detalhes.

Veja como o Microsoft Defender XDR resolveu automaticamente alguns alertas com a guia Investigações.

Conforme necessário, use as informações no conjunto de dados para o incidente na guia Evidência e resposta.

Na guia Ativos, visualize as entidades envolvidas no incidente. Escolha uma conta de usuário, um nome do host, um endereço IP ou um recurso do Azure para continuar investigando mais na página de detalhes da entidade. Por exemplo, se você escolheu um usuário, no painel de detalhes do usuário, selecione Ir para a página de usuário para abrir a página de detalhes da entidade do usuário.

Na página de detalhes da entidade, selecione Eventos do Sentinel para exibir informações detalhadas da linha do tempo sobre a entidade selecionada e os insights da entidade.

Etapa 3: Resolver o incidente

Quando a investigação for concluída e você tiver corrigido o incidente nos portais, resolva o incidente definindo o status do incidente como Fechado.

Ao marcar o status de um incidente como Fechado, selecione uma classificação, incluindo opções de verdadeiro, benigno ou falso positivo.

Por exemplo:

Para obter mais informações, confira Resolver um incidente no portal do Defender.

Conforme necessário, relate o incidente ao cliente potencial de resposta a incidentes para possível acompanhamento a fim de determinar mais ações. Por exemplo:

- Informe seus analistas de segurança de Camada 1 para detectar melhor o ataque com antecedência.

- Pesquise o ataque na Análise de Ameaças do Microsoft Defender XDR e na comunidade de segurança para obter uma tendência do ataque de segurança.

- Conforme necessário, registre o fluxo de trabalho usado para resolver o incidente e atualize seus fluxos de trabalho, processos, políticas e playbooks padrão.

- Determine se as alterações na configuração de segurança são necessárias e implemente-as.

- Crie um guia estratégico de orquestração para automatizar e orquestrar sua resposta às ameaças em relação a um risco semelhante no futuro. Para saber mais, confira Automatizar a resposta a ameaças com guias estratégicos no Microsoft Sentinel.

Treinamento recomendado

A seguir estão os módulos de treinamento recomendados para esta etapa. O conteúdo de treinamento tem como foco os recursos em disponibilidade geral e, portanto, não inclui o conteúdo da plataforma de operações de segurança unificada, que está em versão prévia.

Gerenciamento de incidentes de segurança no Microsoft Sentinel

| Treinamento | Gerenciamento de incidentes de segurança no Microsoft Sentinel |

|---|---|

| Neste módulo, você investigará o gerenciamento de incidentes do Microsoft Sentinel, aprenderá sobre eventos e entidades do Microsoft Sentinel e descobrirá maneiras de resolver incidentes. |

Aprimore sua confiabilidade com práticas de operações modernas: Resposta a incidentes

| Treinamento | Treinamento Aprimore sua confiabilidade com práticas de operações modernas: Resposta a incidentes |

|---|---|

| Aprenda os conceitos básicos de resposta a incidentes eficiente e as ferramentas do Azure que as tornam possíveis. |

Fundamentos do gerenciamento de incidentes de segurança do Microsoft 365

| Treinamento | Fundamentos do gerenciamento de incidentes de segurança do Microsoft 365 |

|---|---|

| Saiba como Microsoft 365 investiga, gerencia e responde a questões de segurança para proteger os clientes e o ambiente de nuvem do Microsoft 365. |

Próximas etapas

- Consulte Navegar e investigar incidentes no Microsoft Sentinel e Resposta a incidentes com o Microsoft Defender XDR para obter mais detalhes sobre os processos de resposta a incidentes nos portais do Microsoft Sentinel e do Microsoft Defender.

- Consulte Visão geral de resposta a incidentes para conhecer as práticas recomendadas de segurança da Microsoft.

- Consulte Guias estratégicos de resposta a incidentes para obter fluxos de trabalho e listas de verificação para responder a ataques cibernéticos comuns.

Referências

Use estes recursos para saber mais sobre os vários serviços e tecnologias mencionados neste artigo:

- Integração do Microsoft Defender XDR com o Microsoft Sentinel

- Guia interativo unificado de recursos SIEM e XDR

- Automatizar a resposta a ameaças com guias estratégicos no Microsoft Sentinel

- Automatizar a resposta a ameaças com guias estratégicos

- Automatizar a resposta a ameaças no Microsoft Sentinel com regras de automação

- Análise de Ameaças do Microsoft Defender XDR

Use estes recursos para saber mais sobre a resposta a incidentes: