Começando a usar o verificador de modernização do SharePoint

Usando o verificador de modernização do SharePoint, é possível preparar a modernização dos seus sites clássicos. O verificador ajudará você a se preparar para os seguintes esforços de modernização:

- Otimizar o uso da lista moderna e bibliotecas

- Conectando esses sites a um grupo Microsoft 365

- Modernizar as páginas de wiki e da web part com a criação de sites modernos

- Recriar clássicos portais de publicação como modernos portais de publicação

- Entendendo o uso das páginas de blog clássicas

Este verificador é uma ferramenta fundamental para usar se quiser se preparar para modernizar seus sites clássicos porque vai te enviar dados reais sobre como é fácil modernizar seus sites. Usando os painéis gerados pelo verificador você poderá detalhar "prontidão de modernização" de seus sites e planejar a reparação necessária trabalhar quando necessário.

Observação

- A avaliação das utilizações do fluxo de trabalho 2013 e do InfoPath Forms Services deve ser feita com a ferramenta de Avaliação do Microsoft 365. Esta ferramenta substituirá passo a passo as funcionalidades ainda relevantes do analisador de modernização

- O verificador de modernização do SharePoint só tem suporte se for executado no SharePoint Online. Para verificar o Microsoft Office SharePoint Online local, você pode considerar o uso da Ferramenta de Avaliação de Migração do SharePoint (SMAT) ou a versão de software livre do Serviços de consultoria da Microsoft do verificador de fluxo de trabalho local.

Importante

As ferramentas de modernização e todos os outros componentes PnP são ferramentas de código aberto, sustentadas por uma comunidade ativa que fornece suporte a eles. Não há SLA para suporte de ferramentas de código aberto a partir dos canais oficiais de suporte da Microsoft.

Etapa 1: Obter a versão mais recente do verificador de modernização do SharePoint

Como o SharePoint Online evolui continuamente e são adicionados recursos cada vez mais modernos, é importante sempre fazer o download da versão mais recente do scanner. Baixe o executável do verificador de modernização do SharePoint e comece a trabalhar. Esta página e as outras páginas vinculadas a ela contêm todas as informações para você começar, e também todos os detalhes do relatório e uma seção de Perguntas Frequentes.

Etapa 2: Preparar uma verificação

Como uma verificação típica precisa ser capaz de examinar todos os conjuntos de sites, é recomendável usar uma entidade de segurança somente no aplicativo com permissões de escopo do locatário para a varredura. Essa abordagem garantirá que o scanner sempre tenha acesso, se você utilizar uma conta (por exemplo, sua conta de administrador de locatário do SharePoint), o scanner poderá acessar apenas os sites aos quais esse usuário também tem acesso. Você pode usar um aplicativo do Azure AD ou uma entidade de segurança do aplicativo SharePoint para acesso somente no aplicativo e os links abaixo descrevem a abordagem manual para configurar as coisas. Como a abordagem recomendada é Apenas a Aplicação do Azure AD, pode facilitar a configuração da sua aplicação do Azure AD com o cmdlet PnP do PowerShellInitialize-PnPPowerShellAuthentication . Consulte o capítulo Usando o Initialize PnPPowerShellAuthentication para configurar Somente no Aplicativo Azure AD para mais detalhes.

Importante

Se você optar por somente no aplicativo Azure AD, as instruções acima mencionadas concederão ao aplicativo a permissão Sites.FullControl.All, que é necessária se você deseja executar todos os componentes de verificação. Se você não estiver interessado na verificação do fluxo de trabalho, também poderá usar Sites.Read.All como uma permissão (a partir da versão 2.6). Se você quiser fazer um relatório em um conjuntos de sites que têm uma equipe do Teams vinculada, também é necessário adicionar a permissão Group.Read.All (a partir da versão 2.7).

Depois que o trabalho de preparação estiver concluído, vamos continuar fazendo uma verificação.

Usando Initialize-PnPPowerShellAuthentication para configurar Somente no Aplicativo Azure AD

Para configurar Somente no Aplicativo Azure AD usando o PnP PowerShell, siga estas etapas:

- Instale o PnP PowerShell ou atualize-o para abril de 2020 ou para uma versão mais recente

- Use o cmdet

Initialize-PnPPowerShellAuthenticationpara configurar um aplicativo Azure AD:

Initialize-PnPPowerShellAuthentication -ApplicationName ModernizationScannerApp -Tenant contoso.onmicrosoft.com -Scopes "SPO.Sites.FullControl.All","MSGraph.Group.Read.All" -OutPath c:\temp -CertificatePassword (ConvertTo-SecureString -String "password" -AsPlainText -Force)

- Você será solicitado a se autenticar, assegure-se de se autenticar com um usuário que seja administrador de locatário

- O cmdlet configurará um aplicativo Azure AD e aguardará 60 segundos para dar tempo ao Azure AD para lidar com a criação do Aplicativo

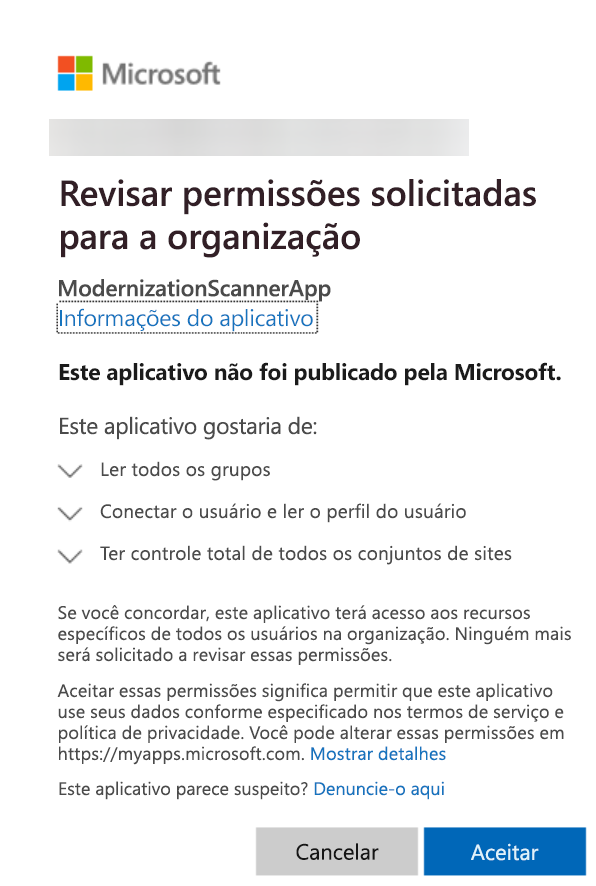

- Você será solicitado a autorizar as permissões concedidas ao aplicativo Azure AD criado:

- Primeiro, você será solicitado a fazer login novamente, por isso utilize uma conta que seja administrador de locatários

- Em seguida, a caixa de diálogo de autorização é mostrada com as permissões solicitadas (veja a captura de tela abaixo). Clique em Aceitar

- Armazene em algum lugar seguro o AzureAppId, o arquivo PFX e a senha criada. Você precisará utiliza-lo conforme descrito no capítulo Autenticar somente pelo aplicativo Azure AD

Etapa 3: Inicie uma verificação usando a opção de interface de usuário

A abordagem mais fácil é simplesmente iniciar SharePoint.Modernization.Scanner.exe enquanto o verificador faz uma interface de usuário. Como alternativa, você pode começar um prompt de comando (no PowerShell) e navegar até a pasta para que você possa usar o scanner por meio da linha de comando. Este capítulo apresentará a opção de interface do usuário fazendo uma típica verificação completa. Comece iniciando o SharePoint.Modernization.Scanner.exe.

Página 1: Configuração de autenticação do Scanner

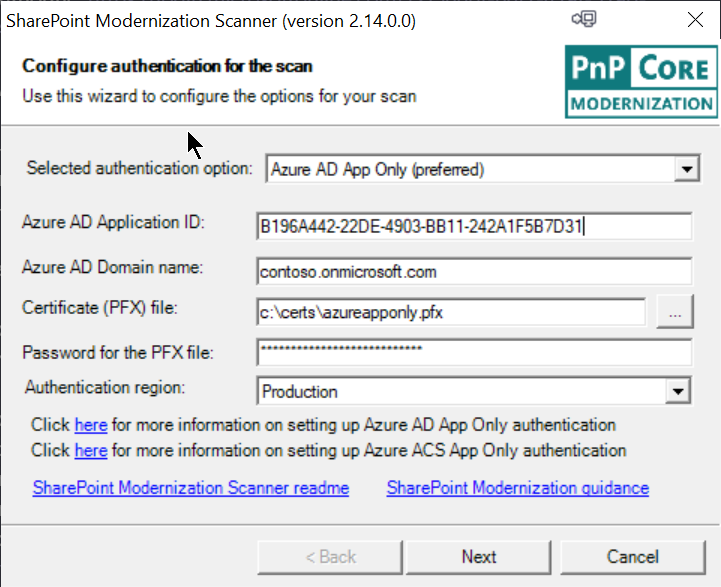

Autenticação por meio do Azure AD somente aplicativo

A primeira página do assistente de verificação de modernização solicita informações de autenticação. O scanner suporta quatro opções, selecione o que precisa e preencha como informações necessárias, como descrito abaixo. O ideal é utilizar o modelo somente no aplicativo, pois isso garante que o scanner tenha acesso a todos os sites necessários para a verificação.

Se você configurou o acesso Somente no Aplicativo Azure AD, você criou um Aplicativo Azure e configurou um certificado para acessá-lo. Essas informações devem ser fornecido para a ferramenta:

- Azure AD Application ID: ID do aplicativo criado em seu ambiente do Azure AD

- Azure AD Domain name: o domínio padrão do seu ambiente do Azure AD. Você pode encontrar isso na página de visão geral do centro de administração do Azure AD. Normalmente, este domínio está formatado como *.onmicrosoft.com, por exemplo, contoso.onmicrosoft.com.

- Certificate file: o certificado que você concedeu acesso somente aplicativo para o aplicativo Azure AD, isso precisa ser apresentado como um arquivo PFX protegido por senha

- Password for the PFX file: a senha usada para proteger o arquivo PFX fornecido anteriormente

- Região de autenticação: se o locatário estiver localizado no ambiente de nuvem do governo americano (ITAR), na Alemanha ou na China, selecione a respectiva região

Observação

Você também pode optar por instalar o certificado no seu computador e referenciá-lo através dos parâmetros da linha de comando -w. Para referenciar o certificado, você usaria esse valor para o parâmetro -w "My|CurrentUser|1FG498B468AV3895E7659C8A6F098FB701C8CDB1". Você pode usar My/Root e CurrentUser/LocalMachine para identificar a loja. O último argumento é a impressão digital do certificado. Esta opção está disponível a partir da versão 2.7. Se você estiver usando LocalMachine, esteja ciente de que precisará garantir que o scanner tenha permissões para ler na loja LocalMachine. Você pode fazer isso executando o processo do scanner sob privilégios administrativos ou alternativamente (e melhor), conceder, a conta que está usando para executar as permissões de verificação de modernização, as permissões para ler a chave privada do certificado armazenado no armazenamento LocalMachine.

Importante

- As instruções padrão mencionadas para conceder ao aplicativo Azure AD a permissão Sites.FullControl.All, que será necessária para executar todos os componentes da varredura. Se não tiver interesse na verificação de fluxo de trabalho, você também pode usar o Sites.Read.All como uma permissão a partir da versão 2.6 do Scanner de Modernização do SharePoint.

- Azure AD somente aplicativo é a única opção de autenticação com suporte para locatários no ambiente de nuvem norte-americano (ITAR), Alemanha ou China.

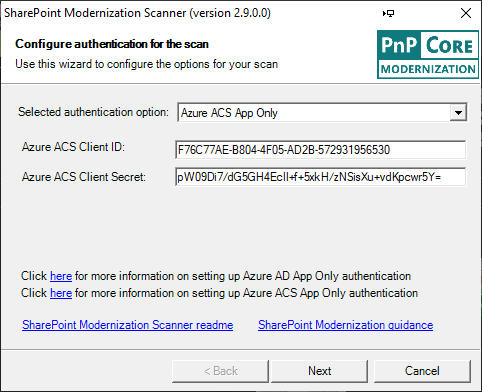

Autenticação por meio do SharePoint somente aplicativo

Caso você usou a abordagem “clássica” do SharePoint App-Only é necessário especificar:

- Azure ACS Client ID: a ID da entidade de segurança do somente aplicativo criado

- Azure ACS Client Secret: o segredo obtido quando você criou a entidade de segurança do aplicativo

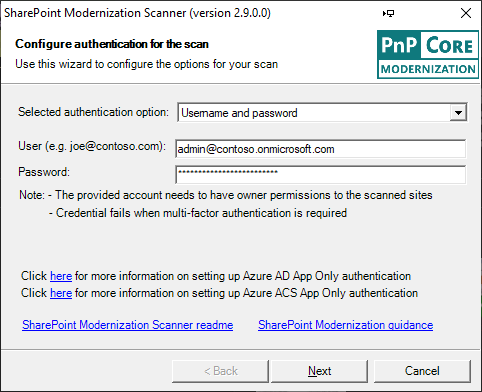

Autenticação por meio de credenciais

O uso de uma combinação regular de usuário/senha também funciona bem, supondo que o usuário fornecido tenha as permissões necessárias. A partir da versão 2.9 do scanner, a autenticação baseada em usuário/senha não depende mais da autenticação herdada ser habilitada no locatário verificado. A única razão pela qual esse tipo de autenticação não funcionaria é quando a conta usada requer autenticação multifator. Se for esse o caso, use a opção Autenticação Multifator introduzida na versão 2.9.

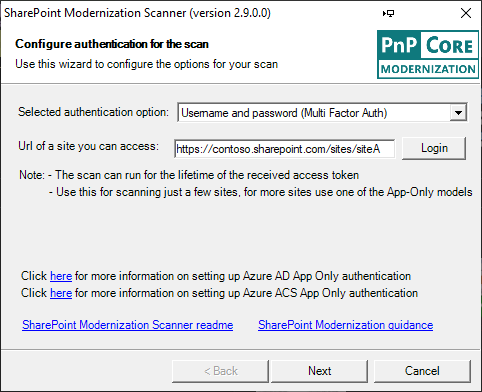

Autenticar via autenticação multifator (a partir da versão 2.9)

Dependendo do locatário e da conta em que você está usando seu administrador, pode ser necessária uma autenticação multifator para fazer login no SharePoint Online. Nesse caso, você precisará usar esta opção se desejar usar o scanner por meio das credenciais do usuário. Ainda é recomendável usar uma abordagem apenas no aplicativo, mas se você não tiver as permissões necessárias para configurá-la, essa abordagem permitirá que você verifique os conjuntos de sites para os quais você tem permissão. Para usar isso, você precisará:

- Digite o URL do site que você deseja verificar (qualquer site você tenha acesso ficará bem)

- Clique no botão Login que acionará o fluxo de autenticação multifatorial

Observação

A autenticação multifatorial fornecerá ao scanner um token de acesso após o logon bem-sucedido. Como um token de acesso tem vida útil limitada (normalmente 1 hora), isso significa que a verificação só poderá acessar sites do SharePoint enquanto o token ainda estiver válido.

Página 2: Configuração de escopo do site do verificador

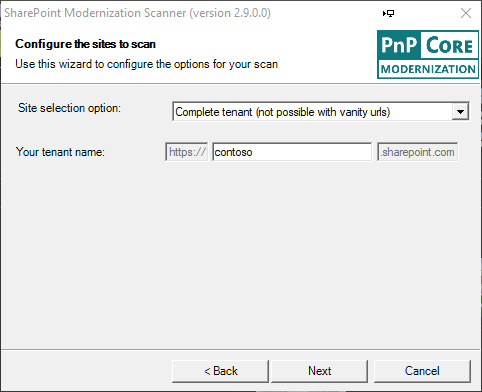

Verificar o locatário completo

Essa página permite definir quais locais são verificados. O scanner dá suporte a verificação de locatário completo até os conjuntos de sites individualmente selecionados.

A verificação de locatário completo geralmente é a abordagem recomendada que dará relatórios de modernização para todos. Se for sua escolha, basta preencher o nome do locatário. Essa abordagem não funcionará se seu locatários estiverem usando URLs que não terminam no sharepoint.com, se for esse o caso, você precisará usar uma das duas opções abaixo.

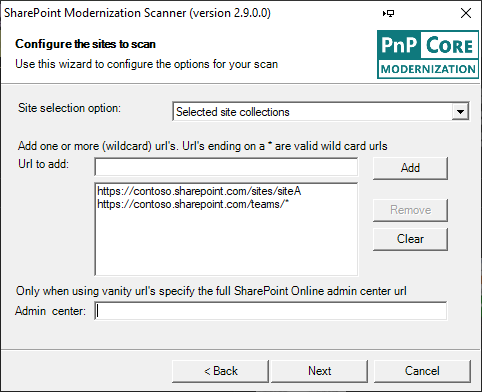

Verificar uma lista de conjuntos de sites definidos

Nessa opção é possível selecionar um ou mais conjuntos de sites, fornecendo

- The fully qualified URL de uma ou mais coleções do site que precisam ou não precisam ser verificadas

- Um URL curinga: adicionando um URL que termina com uma estrela, você incluirá todos os sites que correspondem a esse filtro. Terminar apenas em uma estrela curinga compatível

Se estiver a utilizar URLs que não terminam em sharepoint.com (os chamados URLs personalizados), também terá de especificar o URL do site do centro de administração do inquilino (por exemplo, https://contoso-admin.contoso.com).

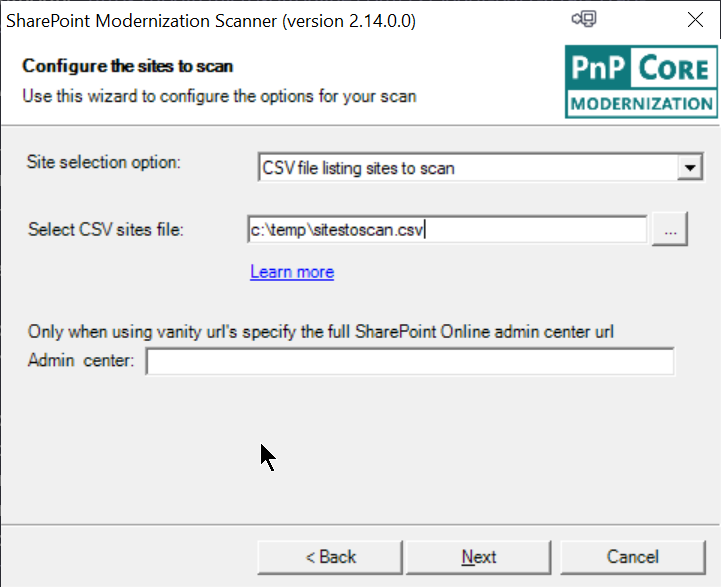

Verificar uma lista de conjuntos de sites definido em um arquivo CSV

Como uma terceira opção, você pode fornecer o verificador com um arquivo CSV listando os conjuntos de sites para examinar. Esse arquivo CSV é uma lista simples de conjuntos de sites. O arquivo não possui um cabeçalho, como mostrado neste exemplo:

https://contoso.sharepoint.com/sites/hrteam

https://contoso.sharepoint.com/sites/funatwork

https://contoso.sharepoint.com/sites/opensourcerocks

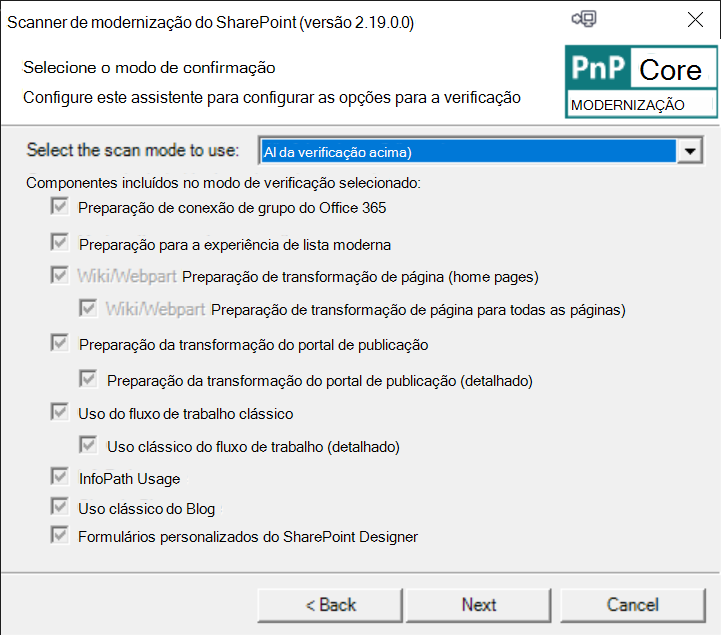

Página 3: Configuração do modo Scanner

O scanner de modernização do SharePoint oferece suporte a vários modos. Dependendo do seu modo de modernização, você pode querer estender a verificação a uma determinada área ou, alternativamente, executar uma verificação completa.

Selecione a opção desejada na lista suspensa e, em seguida, as caixa de seleção mostra quais componentes serão incluídos na verificação. O componente "Prontidão de conexão de grupo Microsoft 365" é o componente principal que será incluído em todos os modos de verificação.

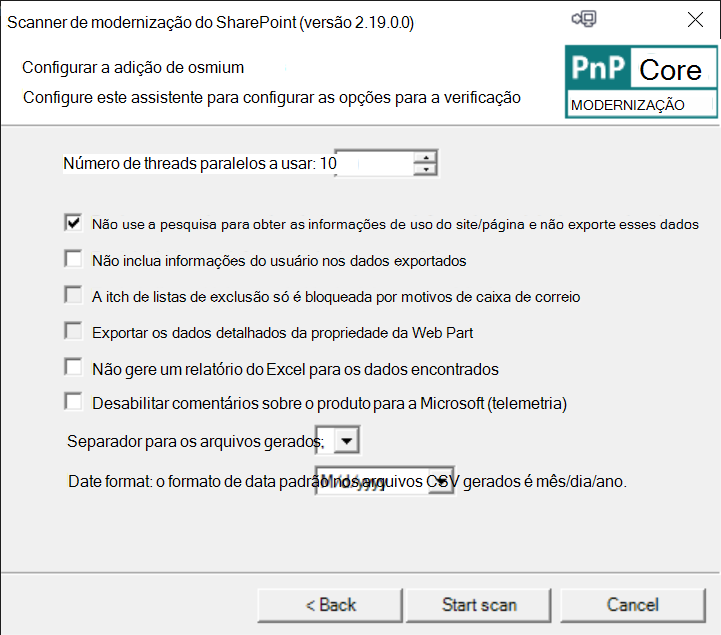

Página 4: Opções de verificação

Como a última etapa, você pode ajustar opções de verificação. Dependendo do modo de scanner escolhido anteriormente, algumas opções podem estar desativadas.

As opções de verificação a seguir estão disponíveis:

- Number of threads: a imagem digitalizada é multithread, o padrão é 10, mas para análises maiores com 20 a 30 threads oferecem um melhor desempenho de verificação (seu velocidade pode variar)

- Não use a pesquisa: se estiver interessado nas informações de uso da página/site, você poderá desmarcar essa opção. Como isso adiciona uma consulta de pesquisa por conjunto de sites, tornará a verificação um pouco mais lenta

- Não inclua informações do usuário: marque esta caixa se não estiver interessado em ver as informações do usuário (nomes de usuário) como parte dos dados produzidos.

- Excluir listas: Para a verificação "Experiência moderna em listas e bibliotecas", você pode excluir listas que estão bloqueadas apenas devido a um motivo OOB

- Exportar detalhes da página: Por padrão, a verificação não está exportando informações detalhadas sobre as Web Parts (propriedades das Web Parts), pois esse conjunto de dados pode ser enorme. Marque esta caixa se desejar obter os dados completos das opções da Web Part

- Não gere relatórios: por padrão, você obtém painéis baseados no Excel como saída de verificação, mas pode ignorá-los se estiver interessado apenas nos arquivos CSV brutos

- Desativar feedback: o scanner enviará um feedback à Microsoft para ajudar a melhorá-lo. Se você não gosta disso, fique à vontade para marcar esta caixa

- Separator: o separador padrão para arquivos CSV gerados é uma vírgula, mas você pode alterar isso para por ponto e vírgula, se preferir

- Date format: o formato de data padrão nos arquivos CSV gerados é mês/dia/ano. Opcionalmente, você pode mudar para o dia/mês/ano

Etapa 3 (opção alternativa): Inicie uma verificação usando a linha de comando

A opção abaixo é o uso padrão da ferramenta para a maioria dos clientes: você especifica o modo, seu nome de locatário, o ID de cliente e o segredo criados:

SharePoint.Modernization.Scanner.exe -t <tenant> -i <clientid> -s <clientsecret>

Um exemplo da vida real:

SharePoint.Modernization.Scanner.exe -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

O uso acima irá executar todas as opções de verificação, mas você também pode direcionar a verificação através do Mode parâmetro (-m):

SharePoint.Modernization.Scanner.exe -m <mode> -t <tenant> -i <clientid> -s <clientsecret>

Um exemplo da vida real:

SharePoint.Modernization.Scanner.exe -m GroupifyOnly -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Modos de verificador compatíveis

| Modo | Descrição |

|---|---|

Full |

Todos os componentes serão incluídos, omitindo -m que tem o mesmo resultado |

GroupifyOnly |

Use apenas o componente de prontidão de conexão de grupo Microsoft 365, esse componente faz parte de cada verificação |

ListOnly |

Inclui uma profunda verificação de lista e o componente de prontidão de conexão de grupo Microsoft 365 |

HomePageOnly |

Inclui uma verificação a partir das páginas wiki e web part páginas iniciais, e o componente de preparação para conexão de grupo Microsoft 365 |

PageOnly |

Inclui uma verificação a partir das páginas wiki e web parts, e o componente de preparação para conexão de grupo do Microsoft 365 |

PublishingOnly |

Inclui uma verificação clássica do portal de publicação no site e o nível da web, e o componente de preparação para conexão de grupo Microsoft 365 |

PublishingWithPagesOnly |

Inclui uma verificação clássica do portal de publicação no site, no nível da página e na web, e o componente de preparação para conexão de grupo Microsoft 365 |

InfoPathOnly |

Inclui a verificação do InfoPath e o componente de prontidão de conexão de grupo do Microsoft 365 |

BlogOnly |

Inclui a verificação de blog e o componente de prontidão de conexão de grupo Microsoft 365 |

CustomizedFormsOnly |

Inclui a verificação de Formulários Personalizados e o componente de preparação de conexão de grupo do Microsoft 365 |

Observação

A avaliação do uso do fluxo de trabalho de 2013 deve ser feita usando a Ferramenta de Avaliação do Microsoft 365

Visão geral do parâmetro da linha de comando

SharePoint PnP Modernization scanner 2.19.0.0

Copyright (C) 2020 SharePoint PnP

==========================================================

See the sp-dev-modernization repo for more information at:

https://github.com/SharePoint/sp-dev-modernization/tree/master/Tools/SharePoint.Modernization

Let the tool figure out your urls (works only for SPO MT):

==========================================================

Using Azure AD app-only:

SharePoint.Modernization.Scanner.exe -t <tenant> -i <your client id> -z <Azure AD domain> -f <PFX file> -x <PFX file

password>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -i e5808e8b-6119-44a9-b9d8-9003db04a882 -z conto.onmicrosoft.com

-f apponlycert.pfx -x pwd

Using app-only:

SharePoint.Modernization.Scanner.exe -t <tenant> -i <your client id> -s <your client secret>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s

eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Using credentials:

SharePoint.Modernization.Scanner.exe -t <tenant> -u <your user id> -p <your user password>

e.g. SharePoint.Modernization.Scanner.exe -t contoso -u spadmin@contoso.onmicrosoft.com -p pwd

Specifying url to your sites and tenant admin (needed for SPO with vanity urls):

================================================================================

Using Azure AD app-only:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -i <your client id> -z <Azure AD

domain> -f <PFX file> -x <PFX file password>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -i e5808e8b-6119-44a9-b9d8-9003db04a882 -z conto.onmicrosoft.com -f apponlycert.pfx

-x pwd

Using app-only:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -i <your client id> -s <your client

secret>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -i 7a5c1615-997a-4059-a784-db2245ec7cc1 -s

eOb6h+s805O/V3DOpd0dalec33Q6ShrHlSKkSra1FFw=

Using credentials:

SharePoint.Modernization.Scanner.exe -r <wildcard urls> -a <tenant admin site> -u <your user id> -p <your user

password>

e.g. SharePoint.Modernization.Scanner.exe -r "https://teams.contoso.com/sites/*,https://my.contoso.com/personal/*" -a

https://contoso-admin.contoso.com -u spadmin@contoso.com -p pwd

-i, --clientid Client ID of the app-only principal used to scan your site collections

-s, --clientsecret Client Secret of the app-only principal used to scan your site collections

-u, --user User id used to scan/enumerate your site collections

-p, --password Password of the user used to scan/enumerate your site collections

-z, --azuretenant Azure tenant (e.g. contoso.microsoftonline.com)

-y, --azureenvironment (Default: Production) Azure environment (only works for Azure AD Cert

auth!). Possible values: Production, USGovernment, Germany, China

-f, --certificatepfx Path + name of the pfx file holding the certificate to authenticate

-x, --certificatepfxpassword Password of the pfx file holding the certificate to authenticate

-a, --tenantadminsite Url to your tenant admin site (e.g. https://contoso-admin.contoso.com): only

needed when your not using SPO MT

-t, --tenant Tenant name, e.g. contoso when your sites are under

https://contoso.sharepoint.com/sites. This is the recommended model for

SharePoint Online MT as this way all site collections will be scanned

-r, --urls List of (wildcard) urls (e.g.

https://contoso.sharepoint.com/*,https://contoso-my.sharepoint.com,https://co

ntoso-my.sharepoint.com/personal/*) that you want to get scanned. Ignored if

-t or --tenant are provided.

-o, --includeod4b (Default: False) Include OD4B sites in the scan

-v, --csvfile CSV file name (e.g. input.csv) which contains the list of site collection

urls that you want to scan

-h, --threads (Default: 10) Number of parallel threads, maximum = 100

-e, --separator (Default: ,) Separator used in output CSV files (e.g. ";")

-m, --mode (Default: Full) Execution mode. Use following modes: Full, GroupifyOnly,

ListOnly, PageOnly, HomePageOnly, PublishingOnly, PublishingWithPagesOnly,

WorkflowOnly, WorkflowWithDetailsOnly, InfoPathOnly, BlogOnly or CustomizedFormsOnly. Omit or use

full for a full scan

-b, --exportwebpartproperties (Default: False) Export the web part property data

-c, --skipusageinformation (Default: False) Don't use search to get the site/page usage information and

don't export that data

-j, --skipuserinformation (Default: False) Don't include user information in the exported data

-k, --skiplistsonlyblockedbyoobreaons (Default: False) Exclude lists which are blocked due to out of the box

reasons: base template, view type of field type

-d, --skipreport (Default: False) Don't generate an Excel report for the found data

-g, --exportpaths List of paths (e.g. c:\temp\636529695601669598,c:\temp\636529695601656430)

containing scan results you want to add to the report

-n, --disabletelemetry (Default: False) We use telemetry to make this a better tool...but you're

free to disable that

-q, --dateformat (Default: M/d/yyyy) Date format to use for date export in the CSV files. Use

M/d/yyyy or d/M/yyyy

-w, --storedcertificate (Default: ) Path to stored certificate in the form of

StoreName|StoreLocation|Thumbprint. E.g.

My|LocalMachine|3FG496B468BE3828E2359A8A6F092FB701C8CDB1

--help Display this help screen.