Configurar redes criptografadas na SDN usando o VMM

Este artigo explica como criptografar as redes VM na SDN (rede definida pelo software) usando o System Center Virtual Machine Manager (VMM).

O tráfego de rede pode ser criptografado pelo sistema operacional convidado ou por um aplicativo usando tecnologias como IPSec e TLS. No entanto, essas tecnologias são difíceis de implementar devido à sua complexidade inerente e aos desafios relacionados à interoperabilidade entre sistemas devido à natureza da implementação.

Usando o recurso de redes criptografadas no VMM, a criptografia de ponta a ponta pode ser facilmente configurada nas redes VM usando o NC (Controlador de Rede). Essa criptografia impede que o tráfego entre duas VMs na mesma rede VM e na mesma sub-rede seja lido e manipulado.

O controle da criptografia está no nível da sub-rede e a criptografia pode ser habilitada/desabilitada para cada sub-rede da rede VM.

Esse recurso é gerenciado por meio do NC (Controlador de Rede) SDN. Se você ainda não tiver uma infraestrutura de SDN (Rede Definida pelo Software) com um NC, para obter mais informações, consulte implantar SDN.

Observação

Atualmente, esse recurso fornece proteção contra administradores que não são da Microsoft e de rede e não oferece nenhuma proteção contra administradores de malha.

Antes de começar

Verifique se os seguintes pré-requisitos foram atendidos:

- Pelo menos dois hosts para VMs de locatário para validar a criptografia.

- Rede VM baseada em HNV com criptografia habilitada e um certificado, que pode ser criado e distribuído pelo administrador de malha.

Observação

O certificado, juntamente com sua chave privada, deve ser armazenado no repositório de certificados local de todos os hosts em que as VMs (dessa rede) residem.

Procedimento - configurar redes criptografadas

Siga estas etapas para configurar redes criptografadas:

Crie um certificado e coloque-o no repositório de certificados local de todos os hosts em que você planeja colocar as VMs de locatário para essa validação.

Você pode criar um certificado autoassinado ou obter um certificado de uma autoridade de certificação. Para obter informações sobre como gerar certificados autoassinados e colocá-los nos locais apropriados de cada host que você usará, consulte Configurar criptografia para uma sub-rede virtual.

Observação

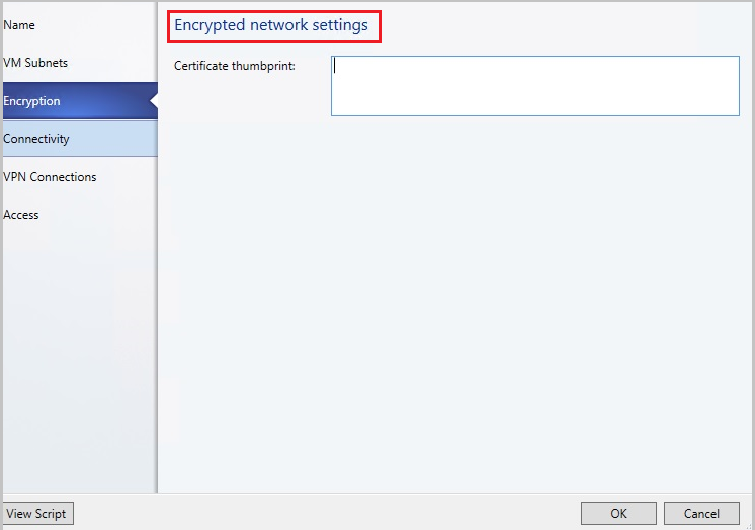

Anote a impressão digital do certificado que você gera. No artigo acima, na etapa 2, você não precisa executar as ações detalhadas em Criando uma credencial de certificado e Configurando uma rede virtual para criptografia. Você definirá essas configurações usando o VMM nas etapas a seguir.

Configure uma rede de provedor de HNV para conectividade de VM de locatário, que será gerenciada pelo NC. Saiba mais.

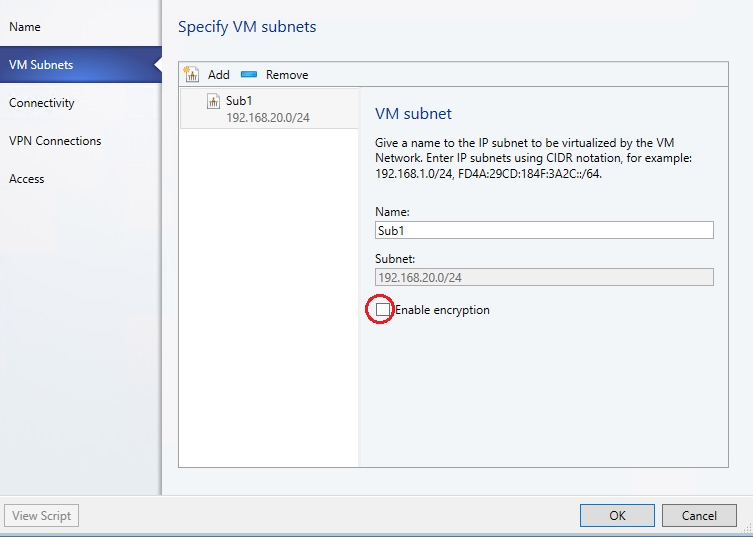

Crie uma rede VM de locatário e uma sub-rede. Ao criar a sub-rede, selecione Habilitar Criptografia em Sub-redes de VM. Saiba mais.

Na próxima etapa, cole a impressão digital do certificado que você criou.

Crie duas VMs em dois hosts físicos separados e conecte-as à sub-rede acima. Saiba mais.

Anexe qualquer aplicativo de detecção de pacotes nos dois adaptadores de rede dos dois hosts em que as VMs do locatário são colocadas.

Envie tráfego, ping, HTTP ou quaisquer outros pacotes entre os dois hosts e verifique os pacotes no aplicativo de detecção de pacotes. Os pacotes não devem ter nenhum texto simples discernível, como os parâmetros de uma solicitação HTTP.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de