Exercício – Gerenciar a segurança e o Microsoft Defender para Nuvem

Neste exercício, você confirmará que o Microsoft Defender para Nuvem está habilitado e vai explorar alguns dos recursos de cada uma das funcionalidades mencionadas na unidade anterior.

Configurar o Microsoft Defender para Nuvem

No portal do Azure, acesse o servidor lógico do Banco de Dados SQL do Azure.

No painel esquerdo, em Segurança, selecione Microsoft Defender para Nuvem. Selecione o link Configurar, próximo ao Status de Habilitação.

Examine as seleções feitas para o servidor lógico do Banco de Dados SQL do Azure. No mesmo painel, há informações sobre a Avaliação de Vulnerabilidade e a Proteção Avançada contra Ameaças.

Esta conta de armazenamento foi implantada como parte do script de implantação do seu banco de dados SQL do Azure. Analise as opções e adicione o seu endereço de email se deseja receber os resultados do exame recorrente semanal. Desmarque a seleção Também enviar notificação por email aos administradores e aos proprietários da assinatura.

Assim como você pode configurar quem recebe exames de Avaliação de Vulnerabilidades, pode configurar quem recebe alertas de Proteção Avançada contra Ameaças. Em sua assinatura da área restrita, você não tem acesso para definir as configurações de email no nível da assinatura, portanto, você não poderá Adicionar seus detalhes de contato às configurações de email da assinatura na Central de Segurança do Azure.

Depois de atualizar todas as suas configurações, selecione Salvar.

Ao definir essas configurações, você poderá concluir algumas das outras etapas nesta atividade. Você aprenderá mais sobre a Avaliação de Vulnerabilidades e a Proteção Avançada contra Ameaças posteriormente.

Descoberta e Classificação de Dados

Voltar para o banco de dados

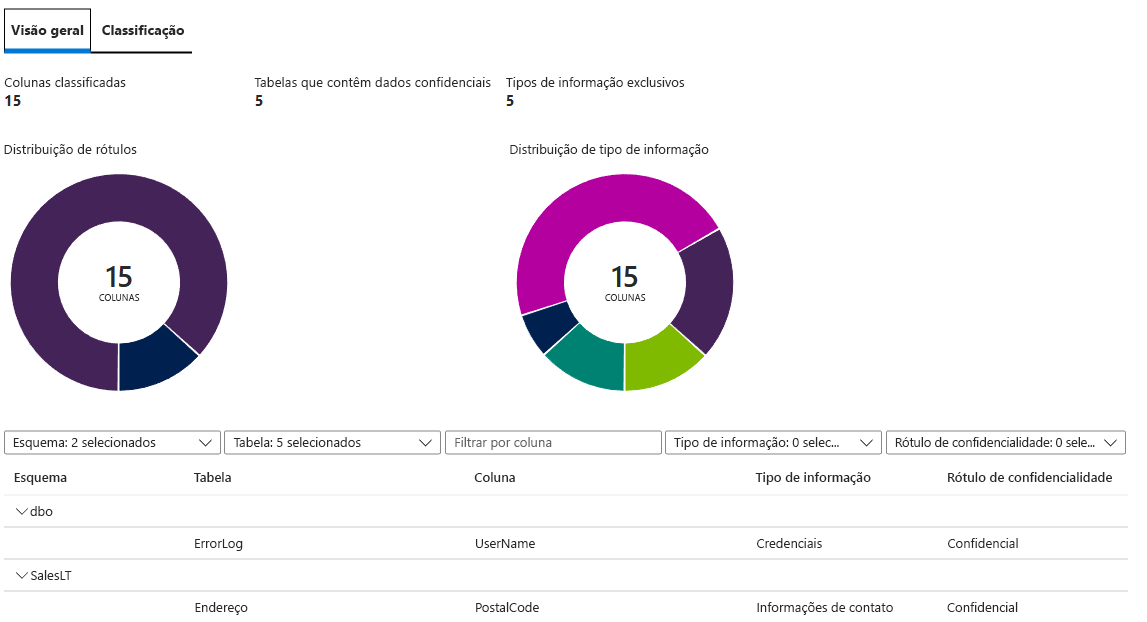

AdventureWorksno portal do Azure. No painel à esquerda, em Segurança, selecione Descoberta e Classificação de Dados.Examine a Descoberta e Classificação de Dados, que fornece as funcionalidades avançadas para descobrir, classificar, rotular e relatar os dados confidenciais no seu banco de dados.

Esse tipo de exibição do assistente é de modo semelhante (mas não idêntico) à ferramenta de Descoberta e Classificação de Dados no SQL Server atual, através do SQL Server Management Studio (SSMS). Não há suporte para o uso do assistente SSMS para o Banco de Dados SQL do Azure. Você pode obter funcionalidades semelhantes usando o portal do Azure, que tem suporte para o Banco de Dados SQL do Azure.

Você pode usar o Transact-SQL em todas as opções de implantação para adicionar ou remover as classificações de coluna e para recuperá-las.

Selecione a guia Classificação.

A Descoberta e Classificação de Dados tenta identificar possíveis dados confidenciais com base nos nomes de coluna nas suas tabelas. Examine alguns dos rótulos sugeridos e, em seguida, selecione Selecionar todos>Aceitar as recomendações selecionadas.

Selecione Salvar perto da parte superior esquerda do menu.

Por fim, selecione a guia Visão geral para exibir o painel de visão geral e examinar as classificações que você adicionou.

Avaliação de Vulnerabilidade

Selecione a guia Microsoft Defender para Nuvem em Segurança para exibir o painel do Microsoft Defender para Nuvem para seu banco de dados

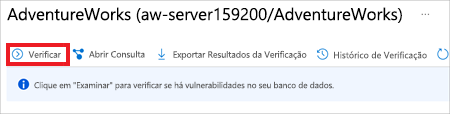

AdventureWorks.Para começar a examinar as funcionalidades de Avaliação de Vulnerabilidade, em Descobertas da avaliação de vulnerabilidade, selecione Exibir descobertas adicionais na Avaliação de Vulnerabilidade.

Selecione Examinar para obter os resultados mais atuais da Avaliação de Vulnerabilidade. Esse processo levará alguns minutos, enquanto a Avaliação de Vulnerabilidade examina todos os bancos de dados no seu servidor lógico do Banco de Dados SQL do Azure.

O modo de exibição resultante não será exato, mas deve ser semelhante ao que é mostrado aqui:

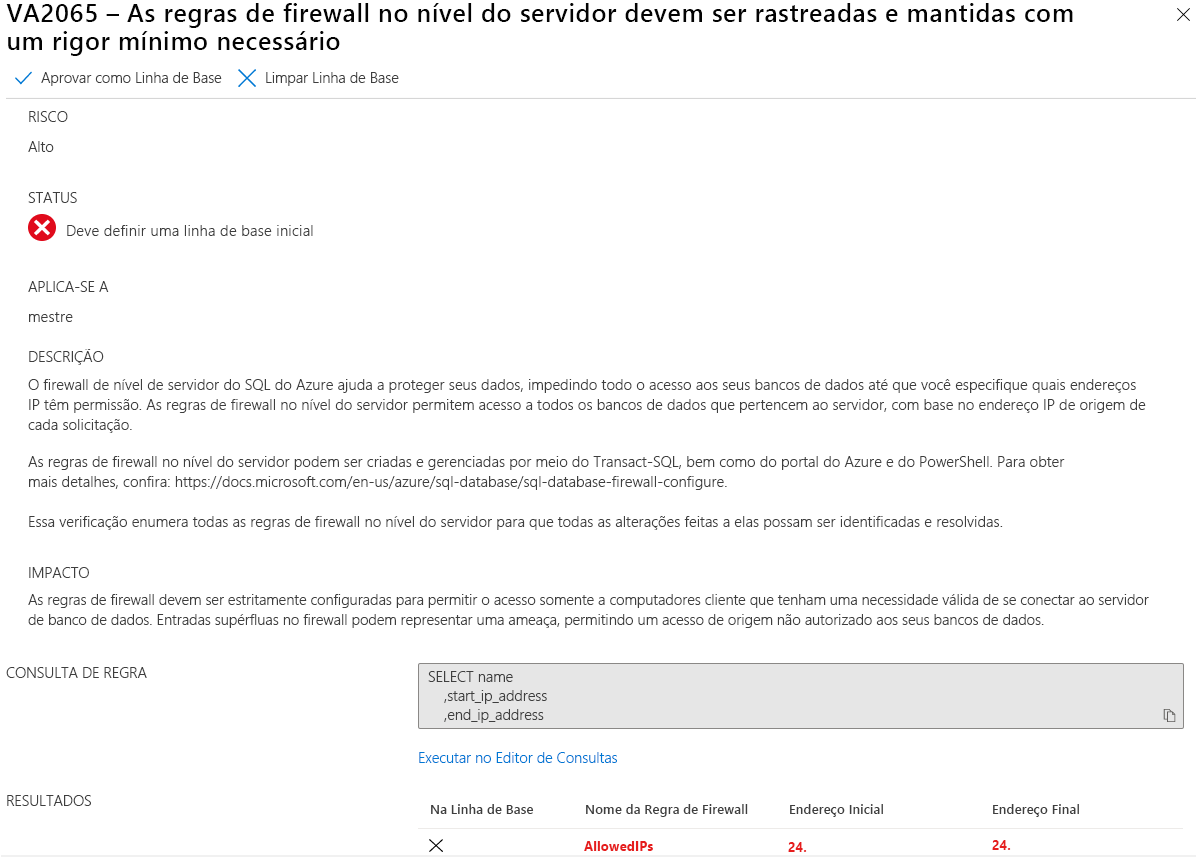

Cada risco de segurança tem um nível de risco (alto, médio ou baixo) e informações adicionais. As regras em vigor se baseiam em parâmetros de comparação fornecidos pelo Centro de Segurança da Internet. Na guia Descobertas, selecione uma vulnerabilidade. Em nosso exemplo, nós selecionamos a ID de verificação de segurança VA2065 para obter uma exibição detalhada semelhante à mostrada na imagem a seguir. Examine o status e outras informações disponíveis.

Observação

Se o VA2065 não falhar, você poderá executar um exercício semelhante mais tarde, dependendo de quais verificações de segurança com falha ocorrerem.

Nessa imagem, a Avaliação de Vulnerabilidade sugere que você configure uma linha de base de quais regras de firewall foram definidas. Quando você tiver uma linha de base, poderá monitorar e avaliar as alterações.

Dependendo da verificação de segurança, haverá exibições e recomendações alternativas. Examine as informações fornecidas. Para essa verificação de segurança, você pode selecionar o botão Adicionar todos os resultados como linha de base e, em seguida, selecionar Sim para definir a linha de base. Agora que uma linha de base está em vigor, essa verificação de segurança falhará em qualquer verificação futura em que os resultados são diferentes da linha de base. Selecione o X no canto superior direito para fechar o painel da regra específica.

Em nosso exemplo, nós concluímos outra verificação selecionando Verificar e podemos confirmar que agora a VA2065 está aparecendo como uma verificação de segurança aprovada.

Se selecionar a verificação de segurança aprovada anterior, você deverá ver a linha de base configurada. Se algo mudar no futuro, os exames de Avaliação de Vulnerabilidade detectarão essa mudança e a verificação de segurança falhará.

Proteção Avançada contra Ameaças

Selecione o X no canto superior direito para fechar o painel de Avaliação de Vulnerabilidade e retornar ao painel Microsoft Defender para Nuvem para o seu banco de dados. Em Alertas de segurança e incidentes, você não deve ver nenhum item. Isso significa que a Proteção Avançada contra Ameaças não detectou nenhum problema. A Proteção Avançada contra Ameaças detecta atividades anômalas que indicam tentativas incomuns e potencialmente prejudiciais de acessar ou explorar os bancos de dados.

Provavelmente, você não verá nenhum alerta de segurança nesta fase. Na próxima etapa, você executará um teste que vai disparar um alerta, para que você possa examinar os resultados na Proteção Avançada contra Ameaças.

É possível usar a Proteção Avançada contra Ameaças para identificar ameaças e alertar você quando suspeitar que ocorram eventos como os seguintes:

- Injeção de SQL

- Vulnerabilidade de injeção de SQL

- Exfiltração dos dados

- Ação não segura

- Força bruta

- Logon de cliente anômalo

Nesta seção, você aprenderá como um alerta de Injeção de SQL pode ser disparado por meio do SSMS. Os alertas de Injeção de SQL destinam-se a aplicativos gravados de modo personalizado e não a ferramentas padrão como o SSMS. Portanto, para disparar um alerta por meio do SSMS como um teste para uma Injeção de SQL, você precisa definir o Nome do Aplicativo, que é uma propriedade de conexão para clientes que se conectam ao SQL Server ou ao SQL do Azure.

Para obter a experiência completa nesta seção, você precisará acessar o endereço de email fornecido para os alertas da Proteção Avançada contra Ameaças na primeira parte deste exercício (o que não pode ser feito nesta área restrita). Se você precisar atualizá-lo, faça isso antes de continuar.

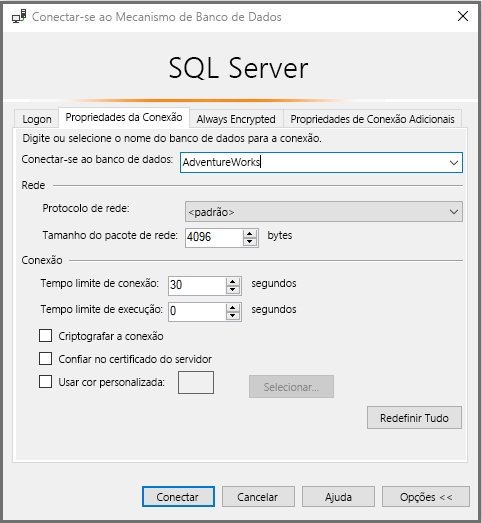

No SSMS, selecione Arquivo>Novo>Consulta do Mecanismo de Banco de Dados para criar uma consulta usando uma nova conexão.

Na janela de logon principal, faça logon no AdventureWorks normalmente, com a autenticação do SQL. Antes de se conectar, selecione Opções>>>Propriedades de Conexão. Digite AdventureWorks para a opção Conectar-se ao banco de dados.

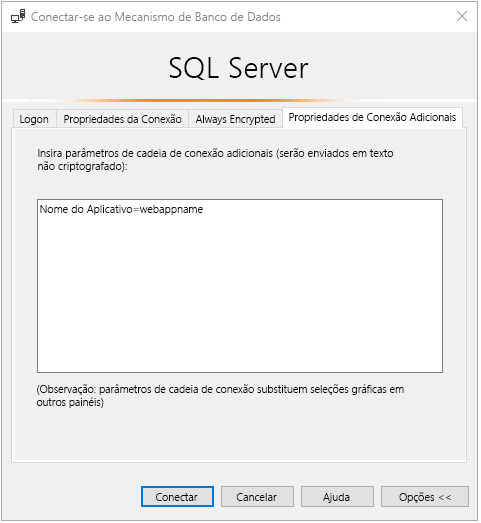

Selecione a guia Parâmetros de Conexão Adicionais e insira a seguinte cadeia de conexão na caixa de texto:

Application Name=webappnameSelecione Conectar.

Na nova janela de consulta, cole a seguinte consulta e selecione Executar:

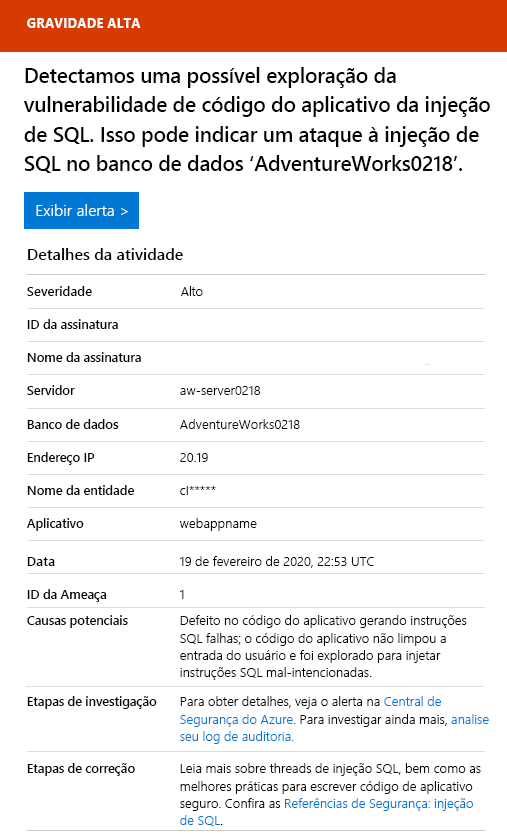

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Em alguns minutos, se você conseguir definir as configurações de email (o que não é possível fazer na área restrita), receberá uma mensagem de email semelhante à seguinte:

No portal do Azure, acesse o banco de dados AdventureWorks. No painel esquerdo, em Segurança, selecione Microsoft Defender para Nuvem.

Em Alertas e incidentes de segurança, selecione Exibir alertas adicionais em outros recursos no Defender para Nuvem.

Agora você pode ver os alertas de segurança gerais.

Selecione Possível injeção de SQL para exibir alertas mais específicos e receber as etapas de investigação.

Como uma etapa de limpeza, considere fechar todos os editores de consulta no SSMS e remover todas as conexões para que elas não disparem acidentalmente alertas adicionais no próximo exercício.

Nesta unidade, você aprendeu a configurar e aplicar alguns dos recursos de segurança do Banco de Dados SQL do Azure. Na próxima unidade, você expandirá o que aprendeu combinando vários recursos de segurança em um cenário completo.