Segurança

Organizações de saúde armazenam dados de clientes potencialmente confidenciais e pessoais. Instituições financeiras armazenam números de conta, saldos e históricos de transações. Varejistas armazenam histórico de compras, informações de conta e detalhes demográficos dos clientes. Um incidente de segurança expõe dados confidenciais, o que poderia causar prejuízo financeiro ou constrangimento pessoal. Como você garante a integridade dos dados de seus clientes e garante a segurança de seus sistemas?

Nesta unidade, você aprende sobre os elementos importantes do pilar da segurança.

O que é segurança?

A segurança é, fundamentalmente, a proteção dos dados que sua organização usa, armazena e transmite. Os dados que sua organização armazena ou manipula são a essência dos ativos protegíveis. Podem ser dados confidenciais sobre clientes, informações financeiras sobre sua organização ou dados de linha de negócios críticos que apoiam sua organização. Proteger a infraestrutura em os dados existem, bem como as identidades usadas para acessá-los, também é extremamente importante.

Seus dados podem estar sujeitos a requisitos legais e regulatórios mais rigorosos. Esses requisitos adicionais dependendo de onde você está localizado, do tipo de dados que você está armazenando e do setor em que o aplicativo opera.

Por exemplo, no setor de serviços de saúde nos Estados Unidos, há uma lei chamada HIPAA (Health Insurance Portability and Accountability Act). No setor financeiro, o Padrão de Segurança de Dados do Setor de Cartões de Pagamento regula a manipulação de dados de cartão de crédito. As organizações que armazenam dados aos quais essas leis e padrões se aplicam devem garantir que determinadas medidas de segurança estejam em vigor para a proteção desses dados. Na Europa, o GDPR (Regulamento Geral sobre a Proteção de Dados) determina as regras de proteção de dados pessoais e define os direitos dos indivíduos com relação aos dados armazenados. Alguns países/regiões exigem que determinados tipos de dados não saiam de suas fronteiras.

Uma violação de segurança pode ter um efeito considerável na reputação e nas finanças tanto das organizações quanto dos clientes. Uma violação de segurança abala a confiança que os clientes estão dispostos a ter em sua organização e pode afetar sua integridade de longo prazo.

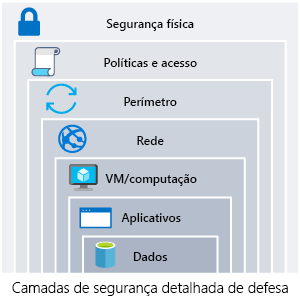

Proteção completa

Uma abordagem de várias camadas para proteger o ambiente aumenta sua postura de segurança. Geralmente conhecida como proteção completa, podemos dividir as camadas da seguinte maneira:

- Dados

- Aplicativos

- VM/computação

- Rede

- Perímetro

- Políticas e acesso

- Segurança física

Cada camada se concentra em uma área diferente em que ataques podem ocorrer e cria uma profundidade de proteção caso uma camada falhe ou um invasor a ignore. Se você se concentrasse em apenas uma camada, um invasor teria acesso irrestrito ao seu ambiente caso conseguisse ultrapassá-la.

Lidar com a segurança em camadas aumenta o trabalho que um invasor precisa ter para obter acesso a seus sistemas e dados. Cada camada tem controles de segurança, tecnologias e funcionalidades diferentes. Na hora de escolher as proteções a serem usadas, o custo costuma ser uma preocupação. É preciso equilibrar o custo com os requisitos e o risco geral para a empresa.

Não há nenhum sistema de segurança, controle ou tecnologia que proteja totalmente a arquitetura. A segurança é mais do que apenas tecnologia, também envolve pessoas e processos. Criar um ambiente que examina de maneira holística a segurança e a transforma em um requisito por padrão ajuda a garantir que sua organização esteja o mais segura possível.

Proteger contra ataques comuns

Em cada camada, há alguns ataques comuns contra os quais você quer se proteger. Esta lista não é completa, mas pode dar uma ideia de como cada camada pode ser atacada e quais tipos de proteção você pode precisar.

Camada de dados: expor uma chave de criptografia ou usar criptografia fraca pode deixar seus dados vulneráveis caso ocorra um acesso não autorizado.

Camada de aplicativo: a injeção e a execução de código mal-intencionado são as marcas dos ataques contra a camada de aplicativo. Os ataques comuns incluem injeção de SQL e XSS (script entre sites).

Camada de VM/computação: o malware é um método comum de ataque a um ambiente, que envolve a execução de código mal-intencionado para comprometer um sistema. Uma vez que o malware está presente em um sistema, mais podem ocorrer ataques, levando à exposição de credenciais e ao movimento lateral em todo o ambiente.

Camada de rede: aproveitar portas abertas desnecessárias para a Internet é um método comum de ataque. Portas abertas também podem incluir deixar os protocolos SSH ou RDP abertos para máquinas virtuais. Quando abertos, esses protocolos podem permitir ataques de força bruta contra seus sistemas enquanto os invasores tentam obter acesso.

Camada de perímetro: ataques de DoS (negação de serviço) costumam ocorrer nesta camada. Esses ataques tentam sobrecarregar os recursos de rede, forçando-os a entrar no modo offline ou tornando-os incapazes de responder a solicitações legítimas.

Camada de acesso e políticas: essa camada é o local em que ocorre a autenticação para o aplicativo. Pode incluir protocolos de autenticação modernos, como OpenID Connect, OAuth ou autenticação baseada em Kerberos, como Active Directory. A exposição de credenciais é um risco nessa camada e é importante limitar as permissões das identidades. Também é recomendado ter monitoramento em vigor para detectar contas possivelmente comprometidas, como logons provenientes de locais incomuns.

Camada física: o acesso não autorizado a instalações por meio de métodos como portas abertas e roubo de crachás de segurança pode ocorrer nesta camada.

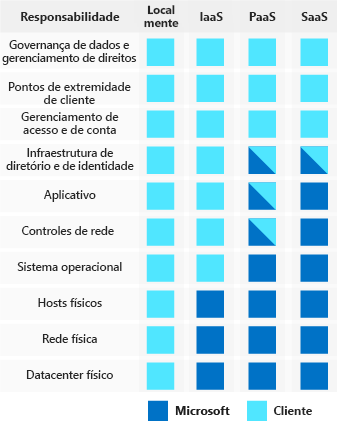

Responsabilidade de segurança compartilhada

Revisitando o modelo de responsabilidade compartilhada, podemos reformular esse modelo no contexto de segurança. Dependendo do tipo de serviço selecionado, algumas proteções de segurança são integradas ao serviço, enquanto outras permanecem sob sua responsabilidade. Uma avaliação cuidadosa das tecnologias e dos serviços selecionados é necessária para garantir que você tenha os controles de segurança apropriados para sua arquitetura.