Criar uma linha de base de rede

Por design, os serviços de rede do Azure maximizam a flexibilidade, a disponibilidade, a resiliência, a segurança e a integridade. A conectividade de rede é possível entre recursos localizados no Azure, entre recursos locais e aqueles hospedados no Azure e entre aqueles com origem e destino na Internet e no Azure.

Recomendações de segurança de rede do Azure

As seções a seguir descrevem as recomendações de rede do Azure que estão presentes no CIS Microsoft Azure Foundations Security Benchmark v. 1.3.0. As etapas básicas a serem concluídas no portal do Azure estão incluídas em cada recomendação. Conclua essas etapas para sua assinatura e usando seus recursos para validar cada recomendação de segurança. Tenha em mente que as opções de Nível 2 podem restringir alguns recursos ou atividades, portanto, considere cuidadosamente quais opções de segurança você decide impor.

Restringir o acesso por RDP e SSH da Internet – Nível 1

É possível acessar as VMs do Azure usando o protocolo RDP e o protocolo SSH (Secure Shell). Você pode usar esses protocolos para gerenciar VMs de locais remotos. Os protocolos são padrão na computação do datacenter.

O problema de segurança em potencial ao usar protocolos RDP e SSH pela Internet é que os invasores podem usar técnicas de força bruta para obter acesso às VMs do Azure. Depois que os invasores tiverem acesso, eles poderão usar sua VM como ponto de partida para comprometer outras máquinas na rede virtual ou até mesmo atacar dispositivos em rede fora do Azure.

É recomendável desabilitar o acesso direto por RDP e SSH da Internet para suas VMs do Azure. Conclua as etapas a seguir para cada VM em sua assinatura do Azure.

Entre no portal do Azure. Pesquise por Máquinas virtuais e selecione essa opção.

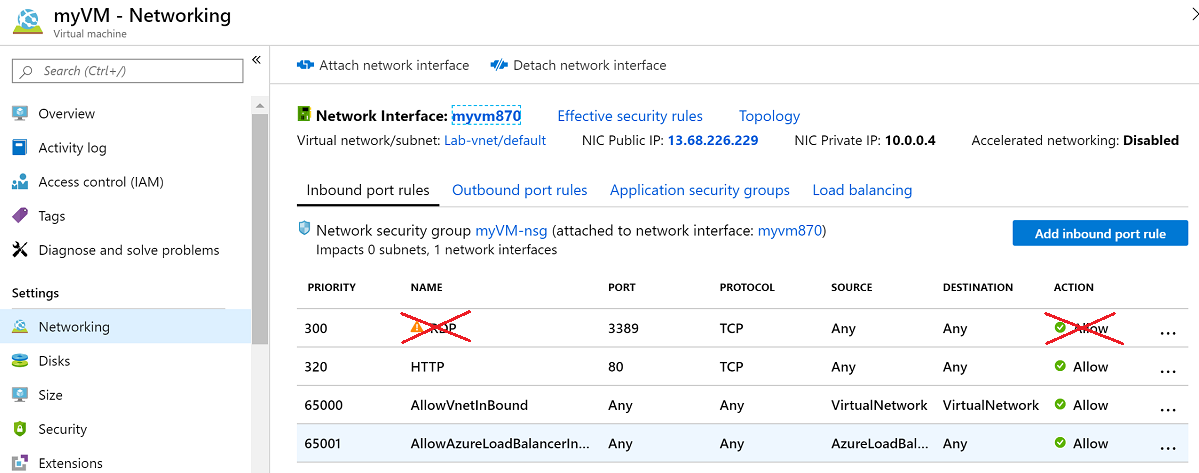

No menu à esquerda, em Configurações, selecione Rede.

No painel Rede, verifique a guia Regras da porta de entrada não tem uma regra para RDP, por exemplo:

port=3389, protocol = TCP, Source = Any or Internet.Verifique se a guia Regras da porta de entrada não tem uma regra para SSH, por exemplo:

port=22, protocol = TCP, Source = Any or Internet.

Quando o acesso RDP e SSH direto pela Internet for desabilitado, você terá outras opções para acessar essas VMs para gerenciamento remoto:

- VPN ponto a site

- VPN site a site

- Azure ExpressRoute

- Host do Azure Bastion

Restringir o acesso ao SQL Server da Internet – Nível 1

Os sistemas de Firewall ajudam a impedir o acesso não autorizado aos recursos do computador. Se um firewall estiver ativado, mas não estiver configurado corretamente, tentativas de conexão com o SQL Server poderão ser bloqueadas.

Para acessar uma instância do SQL Server por meio de um firewall, você precisa configurar o firewall no computador que está executando o SQL Server. Permitir a entrada para o intervalo IP 0.0.0.0/0 (IP inicial de 0.0.0.0 e IP final de 0.0.0.0) permite o acesso aberto a qualquer e todo o tráfego, potencialmente tornando o SQL Server vulnerável a ataques. Certifique-se de que se nenhum banco de dados do SQL Server permita a entrada da Internet. Conclua as etapas a seguir para cada instância do SQL Server.

Entre no portal do Azure. Pesquise e selecione servidores SQL.

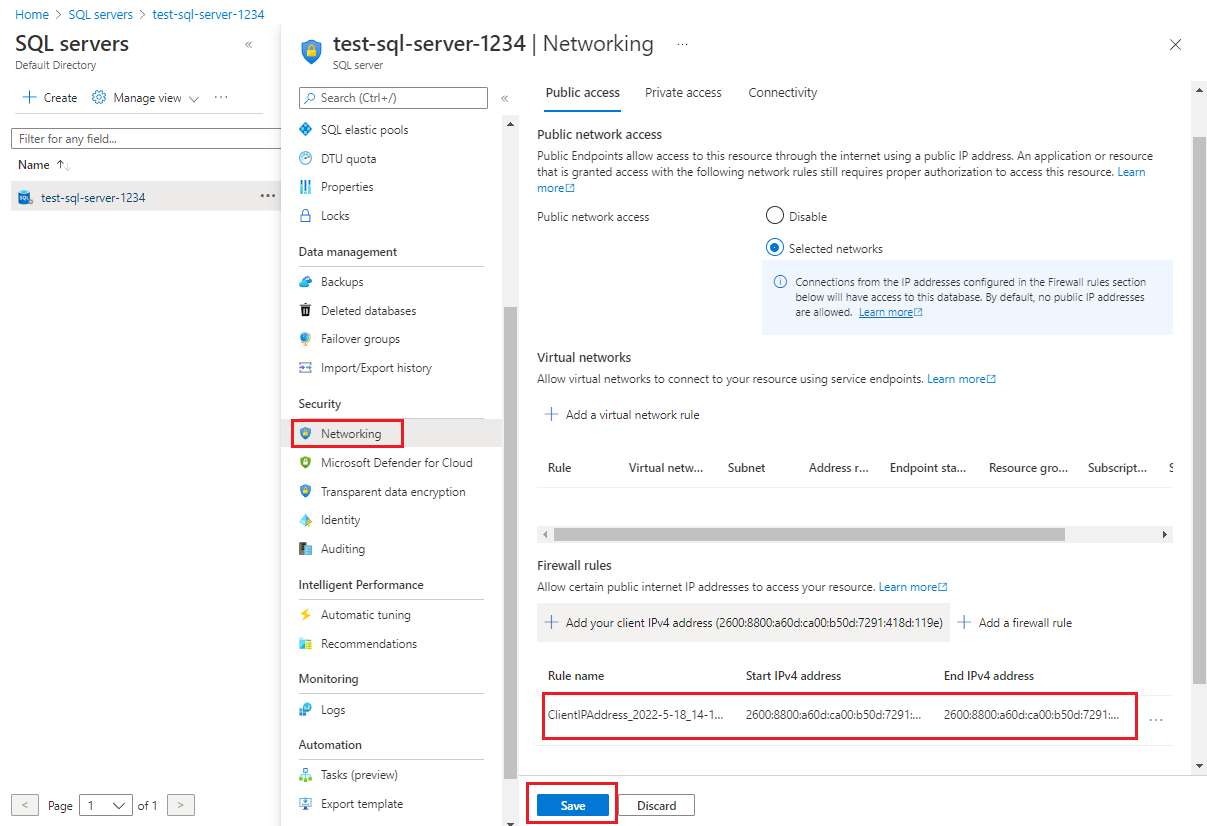

No painel de menus, em Segurança, selecione Rede.

No painel Rede, na guia Acesso público, verifique se existe uma regra de firewall. Garanta que nenhuma regra tenha um IP Inicial de

0.0.0.0e um IP Final de0.0.0.0ou outras combinações que permitam o acesso a intervalos de IP públicos mais amplos.Se alterar configurações, selecione Salvar.

Habilitar o Observador de Rede – Nível 1

Os logs de fluxo do NSG são um recurso do Observador de Rede do Azure que fornece informações sobre o tráfego IP de entrada e de saída por meio de um NSG. Os logs de fluxo são gravados no formato JSON e mostram:

- Fluxos de entrada e saída por regra.

- O NIC (adaptador de rede) a que o fluxo se aplica.

- Informações de 5 tuplas sobre o fluxo: endereços IP de origem e destino, portas de origem e destino e o protocolo usado.

- Indica se o tráfego foi permitido ou negado.

- Na versão 2, informações de taxa de transferência, como bytes e pacotes.

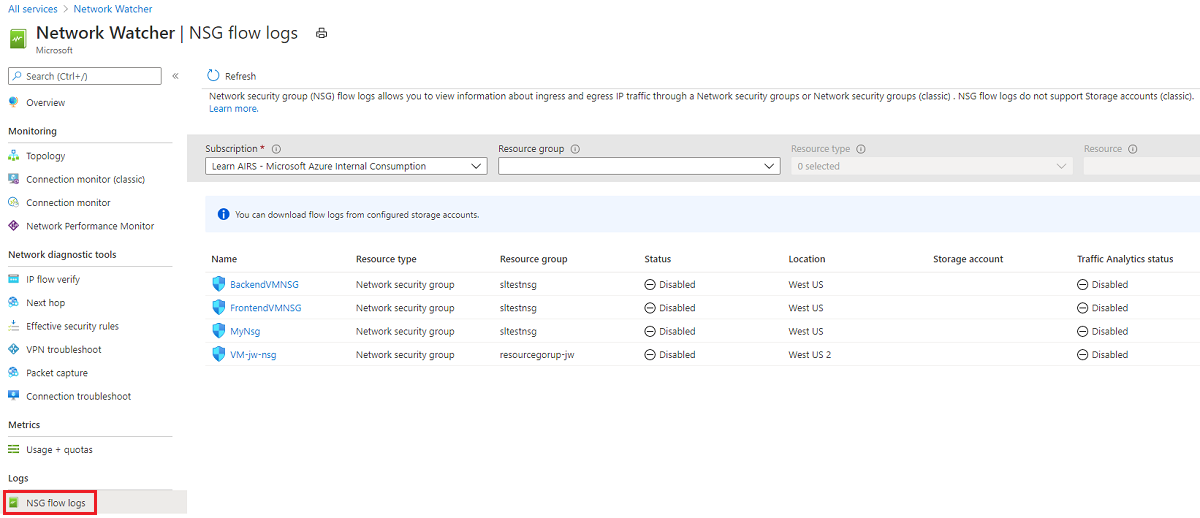

Entre no portal do Azure. Procure e selecione Observador de Rede.

Selecione Observador de Rede para a assinatura e o local.

Se nenhum log de fluxo de NSG existir para sua assinatura, crie um.

Definir o período de retenção do log de fluxo de NSG para mais de 90 dias – Nível 2

Quando você cria ou atualiza uma rede virtual em sua assinatura, o Observador de Rede é habilitado automaticamente na região de sua rede virtual. Seus recursos não são afetados e nenhuma cobrança é avaliada quando Observador de Rede é habilitado automaticamente.

Você pode usar logs de fluxo de NSG para verificar anomalias e obter insights sobre violações suspeitas.

Entre no portal do Azure. Procure e selecione Observador de Rede.

No menu à esquerda, em Logs, selecione Logs de fluxo de NSG.

Selecione um log de fluxo de NSG.

Garanta que a Retenção (dias) seja maior do que 90 dias.

Se alterar as configurações, na barra de menus, selecione Salvar.