Usar o Microsoft Defender para Identidade para identificar ataques

Como analista de segurança da sua organização, você entende que os ataques podem ser direcionados especificamente para identidades no ambiente da sua organização. Sua organização tem muitos usuários e dispositivos e, portanto, você precisa ser capaz de monitorar esses ataques. Aqui, você aprenderá a usar o Microsoft Defender para Identidade para ajudá-lo a detectar ameaças às identidades da sua organização.

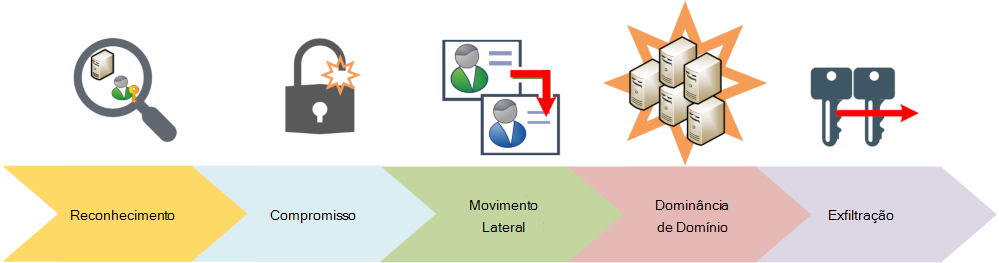

As tentativas dos invasores de obter informações de identidade de sua organização geralmente são indicadas observando processos e solicitações que executam algumas ou todas as seguintes tarefas:

- Reconhecimento ou investigação do sistema para obter informações de segurança e identidade.

- Tentativas de comprometer as credenciais de usuários, computadores ou serviços.

- Coleta de informações, como contas de usuário e identidades, de um serviço relativamente aberto e de baixo privilégio para possível uso em ativos de valor mais alto.

- Tentativas de modificar as chaves e a estrutura de diretório de um domínio.

- Exfiltração inesperada de dados confidenciais de um serviço ou computador.

Os invasores geralmente executam essas tarefas em uma série de fases. Por exemplo, a fase de Reconhecimento geralmente é o ponto de partida para um invasor, seguido pela fase de Comprometimento para obter uma base em seu sistema obtendo acesso a um computador, serviço ou conta de usuário fracamente protegido. Neste ponto, a conta comprometida pode ser usada pelo invasor na fase de Coleta para investigar e explorar outras partes do seu sistema coletando informações sobre outras contas e ativos mais valiosos em seu ambiente.

Um invasor pode adotar uma abordagem incremental, aproveitando os caminhos de movimento lateral para obter acesso a contas com privilégios crescentes até obter direitos sobre todo o domínio. Neste ponto, o invasor pode modificar a estrutura de segurança do domínio, substituir chaves de criptografia, conceder e negar direitos aos usuários e ler ou gravar dados no domínio. Esse estágio é conhecido como a fase de Controle do domínio. Depois que um invasor tiver controle, ele poderá transferir a conta e os dados de segurança (chaves, senhas e assim por diante) para um local externo para uso subsequente. Este estágio é a fase de Exfiltração. Em algum momento no futuro, essas informações podem ser usadas para iniciar um ataque maior no sistema ou roubar dados da organização.

Detectar atividades maliciosas

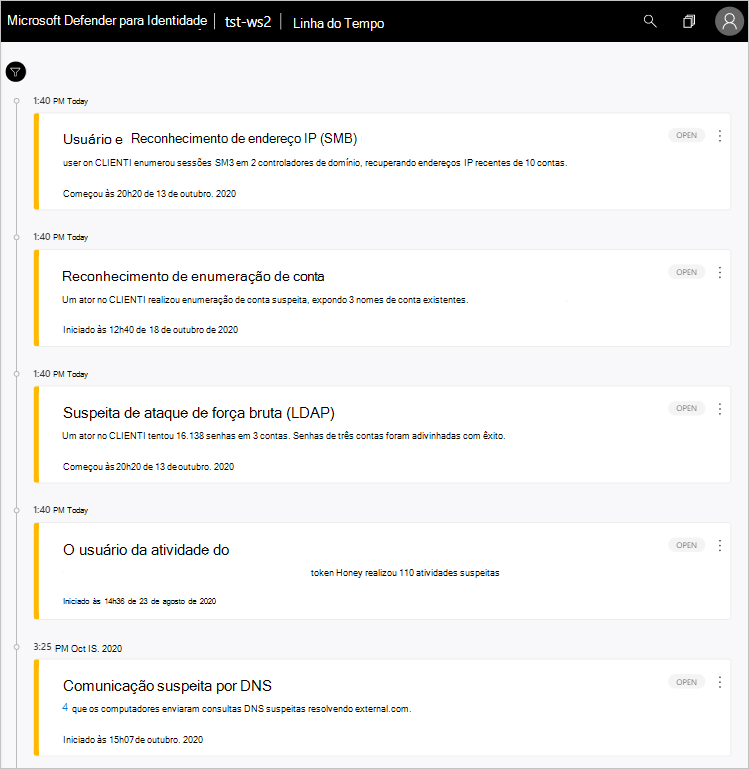

Você pode usar o Microsoft Defender para Identidade para detectar muitos dos eventos associados às ações dos invasores durante suas tarefas e gerar alertas que capturam os dados das atividades observadas. Um administrador em sua organização pode investigar essas atividades mais detalhadamente.

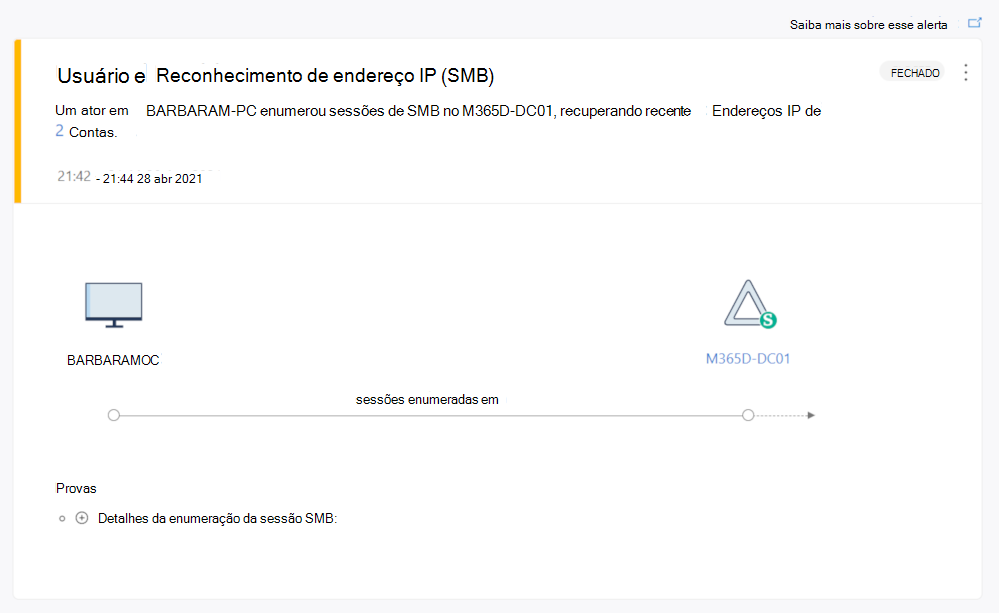

Detectar atividade de reconhecimento

Você pode usar o Microsoft Defender para Identidade para detectar atividades de reconhecimento. A atividade de reconhecimento pode assumir várias formas diferentes. Por exemplo, um invasor pode montar um processo de reconhecimento de conta que tenta adivinhar os nomes de usuário dos usuários em seu domínio enviando solicitações de entrada para ver quais credenciais funcionam.

Outros tipos de atividade de reconhecimento incluem:

- Verificação do Active Directory. Um invasor pode tentar acessar seu diretório para obter informações sobre seu domínio, como sua estrutura, contas de usuário, computadores, dispositivos, associação de grupo, conexões com outros domínios e assim por diante. Um ataque LDAP também pode direcionar entidades de segurança armazenadas no diretório para identificar contas e serviços privilegiados.

- Mapeamento de rede. Nesse tipo de reconhecimento, um invasor envia consultas DNS (Servidor de Nomes de Domínio) para tentar estabelecer a estrutura da rede e os nomes e o endereço dos dispositivos na rede.

Detectar tentativas de comprometer credenciais

Uma estratégia comum usada por invasores é o ataque de força bruta, em que seu ambiente é atingido repetidamente com solicitações de entrada até que uma combinação válida de nome de usuário e senha seja encontrada. Essas credenciais podem ser salvas pelo invasor para uso posterior. Apesar do nome, um invasor também pode executar um ataque de força bruta de maneira sutil em uma tentativa de reduzir a suspeita, fazendo com que suas ações sigam um padrão semelhante a ações seguidas por usuários legítimos. Por exemplo, um processo que tenta adivinhar uma senha geralmente pode ficar oculto em um grande volume de atividade de entrada real se seu ambiente normalmente experimenta uma grande escala de entradas. Com o Microsoft Defender para Identidade, você pode monitorar esses tipos de ataques.

Detectar possíveis ataques de movimento lateral

Um ataque de movimentação lateral ocorre quando as credenciais roubadas obtidas de uma conta de menor prioridade ou menos protegida (usuário ou servidor) e essas credenciais são usadas para obter acesso a mais contas e serviços confidenciais da sua organização. Depois que um invasor tiver obtido acesso à sua rede, ele poderá usar várias ferramentas e técnicas para se aprofundar no ambiente comprometido, obtendo cada vez mais privilégios e infiltrando mais servidores confidenciais da sua organização.

Essa forma de ataque geralmente é possível se as duas contas compartilham recursos. Por exemplo, as credenciais com hash para um usuário confidencial podem ser armazenadas no dispositivo de um usuário menos confidencial. Um invasor pode ser capaz de recuperar essas credenciais para acessar outros recursos disponíveis para o usuário confidencial. O vínculo entre as duas contas é chamado de caminho de movimentação lateral.

Detectar o fluxo de saída de itens confidenciais

Você também pode usar o Microsoft Defender para Identidade para detectar o banco de dados do Active Directory que está sendo copiado de um controlador de domínio e detectar a exfiltração de dados observando a comunicação por seu DNS.