Descrever o panorama de ameaças

Agora você aprendeu sobre ataques, criminosos e segurança cibernéticos. Mas você também precisará entender os meios que os criminosos cibernéticos podem usar para realizar ataques e atingir seus objetivos. Para isso, você aprenderá sobre conceitos como o panorama de ameaças, vetores de ataque, violações de segurança e muito mais.

O que é o panorama de ameaças?

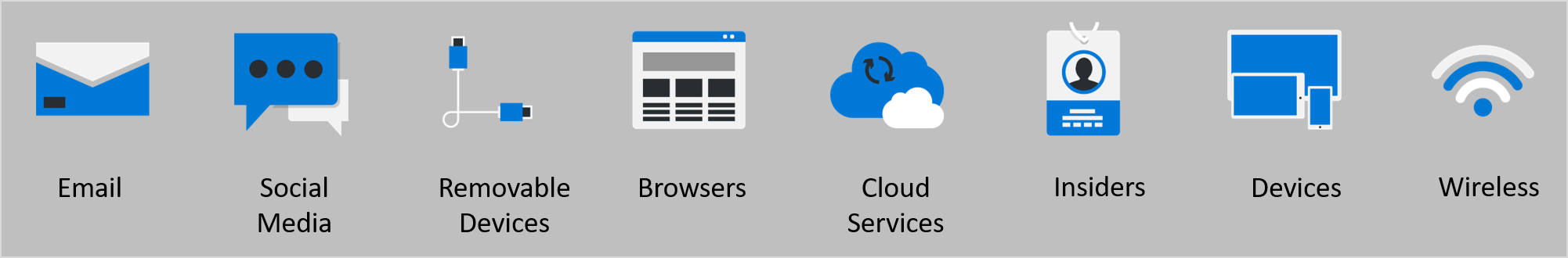

Independentemente de uma organização ser grande ou pequena, todo o cenário digital com o qual ela interage representa um ponto de entrada para um ataque cibernético. Isso inclui:

- Contas de email

- Contas de mídia social

- Dispositivos móveis

- A infraestrutura de tecnologia da organização

- Serviços de nuvem

- Pessoas

Coletivamente, são chamados de panorama de ameaças. Observe que o panorama de ameaças pode abranger mais do que apenas computadores e telefones celulares. Ele pode incluir quaisquer elementos que sejam de propriedade ou gerenciados por uma organização ou alguns que não são. Como você aprenderá a seguir, os criminosos usarão todos os meios que puderem para montar e realizar um ataque.

O que são vetores de ataque?

Um vetor de ataque é uma rota ou ponto de entrada para um invasor obter acesso a um sistema.

O email é talvez o vetor de ataque mais comum. O criminosos cibernéticos enviarão emails aparentemente legítimos que resultam na execução de ações pelos usuários. Pode incluir o download de um arquivo ou a seleção de um link que comprometerá seu dispositivo. Outro vetor de ataque comum é por meio de redes sem fio. Pessoas mal-intencionadas geralmente buscam redes sem fio não protegidas em aeroportos ou cafeterias, procurando vulnerabilidades nos dispositivos de usuários que acessam a rede sem fio. Monitorar contas de redes sociais ou até mesmo acessar dispositivos que estejam sem segurança são outras rotas usadas com frequência em ataques cibernéticos. No entanto, você deve saber que os invasores não precisam depender de nenhum deles. Eles podem usar vários vetores de ataque menos óbvios. Estes são alguns exemplos:

- Mídia removível. Um invasor pode usar mídias como unidades USB, cabos inteligentes, cartões de armazenamento e outros para comprometer um dispositivo. Por exemplo, os invasores podem carregar código mal-intencionado em dispositivos USB que são fornecidos posteriormente aos usuários como um brinde gratuito ou deixados em espaços públicos para serem encontrados. Quando eles forem conectados, o dano estará feito.

- Navegador. Os invasores podem usar sites ou extensões de navegador mal-intencionados para fazer com que os usuários baixem softwares mal-intencionados em seus dispositivos ou alterem as configurações do navegador do usuário. O dispositivo pode, então, ficar comprometido, fornecendo um ponto de entrada para o sistema ou rede mais amplo.

- Serviços de nuvem. As organizações confiam mais e mais em serviços de nuvem para processos e negócios do dia a dia. Os invasores podem comprometer recursos ou serviços mal protegidos na nuvem. Por exemplo, um invasor pode comprometer uma conta em um serviço de nuvem e obter controle de todos os recursos ou serviços acessíveis por essa conta. Ele também pode obter acesso a outra conta com ainda mais permissões.

- Pessoas internas. Os funcionários de uma organização podem servir como um vetor de ataque cibernético, seja intencional ou não. Um funcionário pode se tornar vítima de um criminoso cibernético que os representa como uma pessoa de autoridade para obter acesso não autorizado a um sistema. Essa é uma forma de ataque de engenharia social. Nesse cenário, o funcionário serve como um vetor de ataque não intencional. Em alguns casos, no entanto, um funcionário com acesso autorizado pode usá-lo para intencionalmente roubar ou causar danos.

O que são violações de segurança?

Qualquer ataque que resulte em alguém recebendo acesso não autorizado a dispositivos, serviços ou redes é considerado uma violação de segurança. Imagine uma violação de segurança como algo semelhante a um arrombamento, em que um intruso (invasor) entra com êxito em um edifício (um dispositivo, aplicativo ou rede).

As violações de segurança são apresentadas em diferentes formas, incluindo as seguintes:

Ataques de engenharia social

É comum pensar em violações de segurança como a exploração de alguma falha ou vulnerabilidade em um serviço de tecnologia ou equipamento. Da mesma forma, você pode acreditar que as violações de segurança só acontecem por causa de vulnerabilidades na tecnologia. Mas esse não é o caso. Os invasores podem usar ataques de engenharia social para explorar ou manipular usuários para conceder a eles acesso não autorizado a um sistema.

Na engenharia social, os ataques de representação acontecem quando um usuário não autorizado (o invasor) tem como objetivo ganhar a confiança de um usuário autorizado, fingindo ser uma pessoa com autoridade para acessar um sistema para realizar alguma atividade prejudicial. Por exemplo, um criminoso cibernético pode fingir ser um engenheiro de suporte para induzir um usuário a revelar sua senha para acessar os sistemas da organização.

Ataques ao navegador

Seja no desktop, no laptop ou no telefone, os navegadores são uma ferramenta importante de acesso à Internet. Vulnerabilidades de segurança em navegadores podem ter um impacto significativo por eles serem muito utilizados. Por exemplo, suponha que um usuário esteja trabalhando em um projeto importante com um prazo final se aproximando. Ele deseja descobrir como resolver um problema específico para o projeto. Ele encontra um site que acredita fornecer uma solução.

O site solicita que o usuário faça algumas alterações nas configurações do navegador para que ele possa instalar um complemento. O usuário segue as instruções no site. Sem ele saber, o navegador agora está comprometido. Esse é um ataque de modificador de navegador, um dos muitos tipos diferentes usados pelos criminosos cibernéticos. O invasor agora pode usar o navegador para roubar informações, monitorar o comportamento do usuário ou comprometer um dispositivo.

Ataques de senha

Um ataque de senha é quando alguém tenta usar a autenticação de uma conta protegida por senha para obter acesso não autorizado a um dispositivo ou sistema. Os invasores geralmente usam software para acelerar o processo de violação e adivinhação de senhas. Por exemplo, suponha que um invasor, de alguma forma, descobriu o nome de usuário de alguém em uma conta corporativa.

O invasor tenta um grande número de combinações de senha possíveis para acessar a conta do usuário. A senha só precisa estar correta uma vez para que o invasor obtenha acesso. Isso é conhecido como um ataque de força bruta e é uma das muitas maneiras em que o criminoso cibernético pode usar ataques de senha.

O que são violações de dados?

Uma violação de dados é quando um invasor obtém acesso ou controle de dados com êxito. Usando o exemplo de intruso, seria semelhante a uma pessoa que está acessando ou roubando documentos e informações vitais dentro do edifício:

Quando um invasor consegue uma violação de segurança, geralmente deseja direcionar os dados, pois eles representam informações vitais. A segurança de dados ruim pode resultar em um invasor obtendo acesso e controle dos dados. Isso pode levar a sérias consequências para a vítima, seja uma pessoa, organização ou até mesmo um governo. Esse tipo de coisa ocorre porque os dados da vítima podem ser utilizados de várias maneiras. Por exemplo, eles podem ser sequestrados para solicitar um pedido de resgate ou usados para causar danos financeiros ou na reputação.