Descreva o Microsoft Entra ID Protection

Com a ferramenta Identity Protection, as organizações podem executar três tarefas importantes:

- Automatizar a detecção e a correção de riscos baseados em identidade.

- Investigar os riscos usando os dados no portal.

- Exportar os dados de detecção de riscos a utilitários de terceiros para análise adicional.

A Microsoft analisa trilhões de sinais por dia para identificar possíveis ameaças. Esses sinais vêm dos aprendizados que a Microsoft adquiriu com sua posição em organizações com o Microsoft Entra ID, no espaço do consumidor com o Microsoft Accounts e em jogos com o Xbox.

Os sinais gerados por esses serviços são distribuídos para o Identity Protection. Esses sinais podem ser usados por ferramentas como o Acesso Condicional, que os utiliza para tomar decisões de acesso. Os sinais também são enviados para ferramentas de SIEM (gerenciamento de eventos e informações de segurança), como o Microsoft Sentinel, para uma investigação mais aprofundada.

Detectar riscos

Com o Identity Protection, o risco pode ser detectado no nível do usuário e da entrada, pode ser categorizado como baixo, médio ou alto e pode ser calculado em tempo real ou offline.

Um risco de entrada representa a probabilidade de uma determinada solicitação de autenticação não estar autorizada pelo proprietário da identidade. Veja alguns exemplos de riscos de entradas que o Identity Protection no Microsoft Entra ID consegue identificar:

- Endereço IP anônimo. Esse tipo de evento de risco indica uma entrada de um endereço IP anônimo; por exemplo, um navegador Tor e VPNs anônimos.

- Viagem atípica. Esse tipo de evento de risco identifica duas entradas provenientes de locais geograficamente distantes, onde pelo menos um deles também pode ser atípico para o usuário, considerando seu comportamento anterior.

- Propriedades de entrada desconhecidas. Esse tipo de detecção de risco considera o histórico de entrada anterior para procurar por entradas anormais. O sistema armazena informações sobre os locais anteriores usados por um usuário e considera esses locais "familiares". A detecção de risco é disparada quando a entrada ocorre de um local que ainda não está na lista de locais familiares.

- Inteligência contra Ameaças do Microsoft Entra. Esse tipo de detecção de risco indica uma atividade de conexão incomum para o usuário determinado ou consistente com padrões de ataque conhecidos com base nas fontes de inteligência contra ameaças internas e externas da Microsoft.

Um risco de usuário representa a probabilidade de que uma determinada identidade ou conta esteja comprometida. Veja alguns exemplos de usuários suspeitos que o Identity Protection no Microsoft Entra consegue identificar:

- Atividade anômala do usuário. Essa detecção de riscos define a linha de base do comportamento normal do usuário administrativo no Microsoft Entra e identifica padrões anômalos de comportamento, como alterações suspeitas no diretório.

- O usuário relatou uma atividade suspeita. Essa detecção de risco é relatada por um usuário que negou um prompt de MFA (autenticação multifator) e o relatou como atividade suspeita. Um prompt de MFA que não foi iniciado pelo usuário pode significar que as credenciais do usuário foram comprometidas.

- Credenciais vazadas. Essa detecção de risco indica que as credenciais válidas do usuário foram vazadas. Quando criminosos cibernéticos comprometem senhas válidas de usuários legítimos, geralmente compartilham essas credenciais. Geralmente, esse compartilhamento é feito postando publicamente na deep web ou em paste sites, ou então negociando e vendendo as credenciais no mercado ilegal. Quando o serviço de credenciais vazadas da Microsoft adquire credenciais de usuário da dark Web, de sites de colagem ou de outras pessoas, elas são verificadas em relação às credenciais válidas atuais dos usuários do Microsoft Entra para encontrar correspondências válidas.

- Inteligência contra Ameaças do Microsoft Entra. Esse tipo de detecção de risco indica a atividade do usuário que é incomum para o usuário determinado ou é consistente com padrões de ataque conhecidos com base nas fontes de inteligência contra ameaças internas e externas da Microsoft.

A Proteção de Identidade gera apenas detecções de risco quando as credenciais corretas são usadas na solicitação de autenticação. Se um usuário inserir credenciais incorretas, isso não será sinalizado pelo Identity Protection, pois não há risco de comprometimento de credenciais, a menos que um ator mal-intencionado use as credenciais corretas. As detecções de risco podem disparar ações como: exigir que os usuários forneçam autenticação multifator, redefinir a senha ou bloquear o acesso até que um administrador entre em ação.

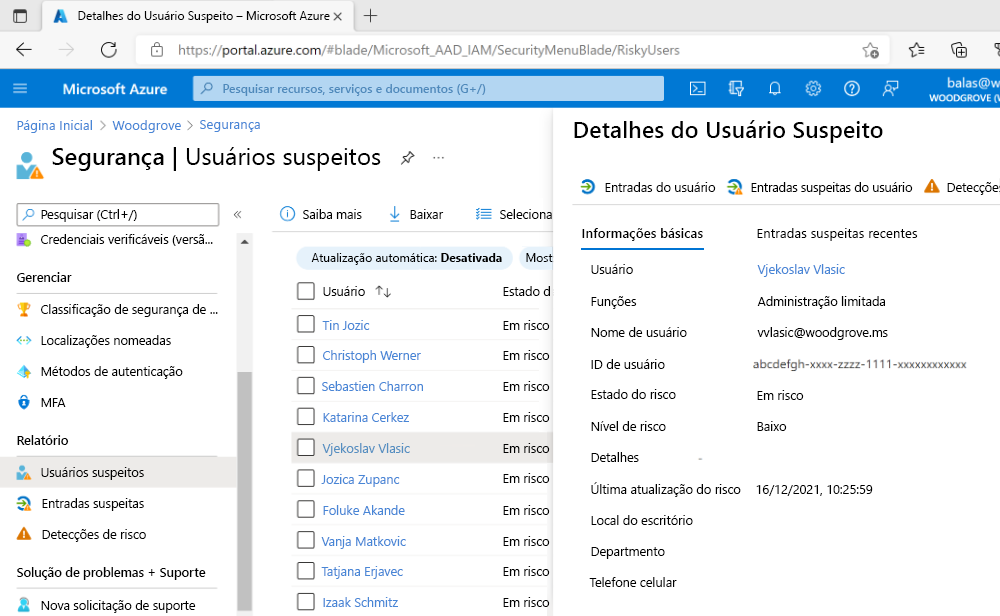

Investigar os riscos

O Identity Protection fornece às organizações três relatórios que elas podem usar para investigar os riscos de identidade nos ambientes. Esses relatórios são os usuários suspeitos, as entradas suspeitas e as detecções de risco. A investigação de eventos é essencial para a compreensão e identificação dos pontos fracos em sua estratégia de segurança.

- Detecções de risco: cada risco detectado é relatado como uma detecção de risco.

- Entradas arriscadas: uma entrada arriscada é relatada quando há uma ou mais detecções de risco relatadas para essa entrada.

- Usuários suspeitos: Um usuário suspeito é relatado quando um ou ambos os itens a seguir são verdadeiros:

- O usuário tem uma ou mais Entradas suspeitas.

- Uma ou mais detecções de risco foram relatadas.

Corrigir

Depois de concluir uma investigação, os administradores deverão tomar medidas para corrigir o risco ou desbloquear os usuários. As organizações podem habilitar a correção automatizada usando suas políticas de risco. Por exemplo, as políticas de Acesso Condicional baseadas em risco podem ser habilitadas para exigir controles de acesso, como fornecer um método de autenticação forte, executar autenticação multifator ou redefinir uma senha segura com base no nível de risco detectado. Se o usuário concluir com êxito o controle de acesso, o risco será automaticamente corrigido.

Quando a correção automatizada não estiver habilitada, o administrador deverá analisar manualmente os riscos identificados nos relatórios por meio do portal, da API ou do Microsoft Defender XDR. Os administradores podem executar ações manuais para ignorar, confirmar a segurança ou confirmar o comprometimento dos riscos.

Exportar

Os dados do Identity Protection podem ser exportados para outras ferramentas para arquivamento, investigação adicional e correlação. As APIs baseadas no Microsoft Graph permitem que as organizações coletem esses dados para processamento posterior em ferramentas como o SIEM. Os dados também podem ser enviados para um workspace do Log Analytics, dados arquivados em uma conta de armazenamento, transmitidos para Hubs de Eventos ou soluções.

Identidade de carga de trabalho

Historicamente, o Microsoft Entra ID Protection tem protegido os usuários na detecção, investigação e correção de riscos baseados em identidade. Agora estamos estendendo esses recursos para identidades de carga de trabalho para proteger aplicativos e entidades de serviço.

Uma identidade de carga de trabalho é uma identidade que permite que uma entidade de serviço ou aplicativo tenha acesso aos recursos. Essas identidades de carga de trabalho diferem das contas de usuário tradicionais pois:

- Não podem executar a autenticação multifator.

- Não têm nenhum processo formal de ciclo de vida.

- Precisa armazenar suas credenciais ou segredos em algum lugar.

Essas diferenças dificultam o gerenciamento de identidades de carga de trabalho e as colocam em maior risco de comprometimento.

O Microsoft Entra ID Protection ajuda as organizações a gerenciar esse risco, fornecendo detecções de risco de identidade de carga de trabalho entre o comportamento de entrada e outros indicadores de comprometimento.