Explorar o modelo de Confiança Zero

A confiança zero pressupõe que tudo está em uma rede aberta e não confiável, até mesmo os recursos por trás dos firewalls de rede corporativa. O modelo de confiança zero opera no princípio de “não confiar em ninguém e verificar tudo”.

A capacidade dos invasores de ignorar os controles de acesso convencionais é eliminar qualquer ilusão de que as estratégias de segurança tradicionais sejam suficientes. Por não confiar mais na integridade da rede corporativa, a segurança é reforçada.

Na prática, isso significa que não presumimos mais que uma senha seja suficiente para validar um usuário, mas sim adicionar a autenticação multifator para fornecer verificações adicionais. Em vez de conceder acesso a todos os dispositivos na rede corporativa, os usuários têm permissão para acessar apenas os aplicativos ou dados específicos de que precisam.

Este vídeo apresenta a metodologia de confiança zero:

Princípios de orientação de confiança zero

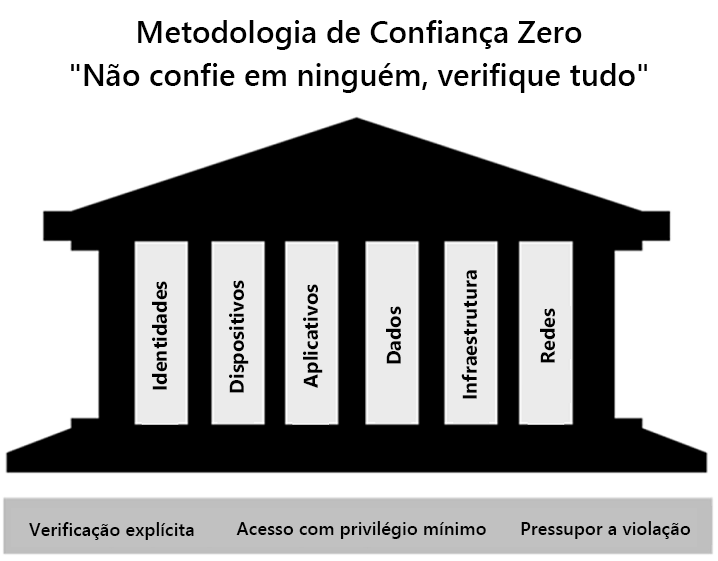

O modelo de confiança zero tem três princípios que orientam e sustentam como a segurança deve ser implementada. São eles: verificação explícita, acesso com privilégio mínimo e pressuposição de violação.

- Verificação explícita. Sempre autentique e autorize com base nos pontos de dados disponíveis, incluindo a identidade do usuário, o local, o dispositivo, o serviço ou a carga de trabalho, a classificação de dados e as anomalias.

- Acesso com privilégio mínimo. Limite o acesso do usuário com acesso just-in-time e just-enough (JIT/JEA), políticas adaptáveis baseadas em risco e proteção de dados para proteger os dados e a produtividade.

- Pressuposição de violação. Segmento de acesso por rede, usuário, dispositivos e aplicativo. Use a criptografia para proteger dados e use a análise para obter visibilidade, detectar ameaças e melhorar sua segurança.

Seis pilares fundamentais

No modelo de confiança zero, todos os elementos funcionam em conjunto para fornecer segurança de ponta a ponta. Esses seis elementos são os pilares fundamentais do modelo de confiança zero:

- As identidades podem ser usuários, serviços ou dispositivos. Quando uma identidade tenta acessar um recurso, ela deve ser verificada com autenticação forte e seguir os princípios de acesso com privilégios mínimos.

- Os dispositivos criam uma grande superfície de ataque como fluxos de dados de dispositivos para cargas de trabalho locais e para a nuvem. O monitoramento de dispositivos para integridade e conformidade é um aspecto importante da segurança.

- Os aplicativos são a maneira como os dados são consumidos. Isso inclui a descoberta de todos os aplicativos que estão sendo usados, o que às vezes é chamado de TI sombra, pois nem todos os aplicativos são gerenciados centralmente. Esse pilar também inclui o gerenciamento de permissões e o acesso.

- Os dados devem ser classificados, rotulados e criptografados com base em seus atributos. Os esforços de segurança são basicamente sobre a proteção de dados, garantindo que eles permaneçam seguros quando saem de dispositivos, aplicativos, infraestrutura e redes que a organização controla.

- A infraestrutura, seja local ou baseada na nuvem, representa um vetor de ameaça. Para melhorar a segurança, você avalia a versão, a configuração e o acesso JIT e usa a telemetria para detectar ataques e anomalias. Isso permite que você bloqueie ou sinalize automaticamente comportamentos arriscados e tome ações de proteção.

- As redes devem ser segmentadas, incluindo a micro segmentação na rede mais profunda. Além disso, a proteção contra ameaças em tempo real, criptografia de ponta a ponta, monitoramento e análise devem ser empregadas.

Uma estratégia de segurança que emprega os três princípios do modelo Confiança Zero nos seis pilares fundamentais ajuda as empresas a fornecer e reforçar a segurança em toda a organização.