Criar uma arquitetura conceitual com modelos de implantação de nuvem privada e híbrida

Para cargas de trabalho classificadas, os clientes podem usar os serviços do Azure para proteger cargas de trabalho de destino, reduzindo os riscos identificados. O Azure, com o Azure Stack Hub e o Azure Stack Edge, pode dar suporte a modelos de implantação de nuvem híbrida e privada e é adequado para muitas diferentes cargas de trabalho do governo que envolvem dados classificados e não classificados. A seguinte taxonomia de classificação de dados é usada nesta unidade: confidencial, secreto e ultrassecreto. Os dados não classificados estão fora dessa taxonomia, pois não exigem proteção adicional. Em muitos países/regiões, há esquemas de classificação de dados semelhantes.

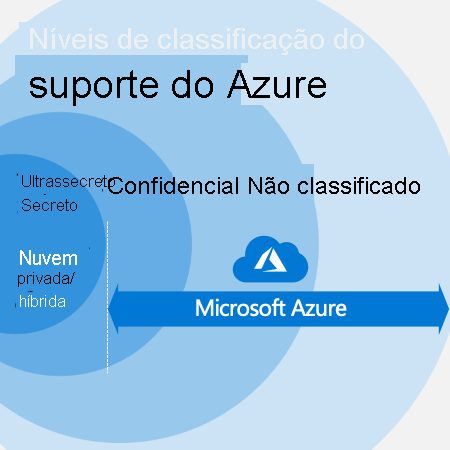

O infográfico mostra uma série de anéis concêntricos, que correspondem aos níveis de classificação com suporte no Azure. O hub do gráfico é rotulado “Ultrassecreto – Nuvem privada/híbrida”. O segundo anel partindo do centro é rotulado “Secreto”, o terceiro é rotulado “Confidencial” e o quarto “Não classificado”. Abrangendo o segundo, o terceiro e o quarto anéis (rotulados “Secreto”, “Confidencial” e “Não classificado”, respectivamente) há uma seta rotulada “Microsoft Azure”. Acima da seta há um ícone do Microsoft Azure.

Implantar cargas de trabalho e dados confidenciais

As principais tecnologias e os principais serviços de habilitação que os clientes podem achar úteis ao implantar cargas de trabalho e dados confidenciais no Azure são listados abaixo:

- Todas as tecnologias recomendadas usadas para dados não classificados, especialmente serviços como a Rede Virtual, o Microsoft Defender para Nuvem e o Azure Monitor.

- Os endereços IP públicos são desabilitados, permitindo apenas o tráfego por meio de conexões privadas, incluindo o ExpressRoute e o gateway de VPN (Rede Virtual Privada).

- A criptografia de dados em repouso e em trânsito é recomendada com CMK (chaves gerenciadas pelo cliente) no Azure Key Vault com suporte de HSMs (módulos de segurança de hardware) multilocatário que tenham validação do FIPS 140-2 Nível 2.

- Somente os serviços que dão suporte às opções de Integração VNET estão habilitados. A VNet do Azure permite que os clientes coloquem recursos do Azure em uma rede roteável que não seja da Internet, que poderá ser conectada à rede local do cliente por meio de tecnologias de VPN. A Integração VNET dá acesso aos recursos na rede virtual para os aplicativos Web.

- Os clientes podem usar o Link Privado do Azure para acessar os serviços de PaaS do Azure em um ponto de extremidade privado na VNet. O link garante que o tráfego entre a VNet e o serviço seja encaminhado pela rede de backbone global da Microsoft, o que elimina a necessidade de expor o serviço à Internet pública.

- Com o Sistema de Proteção de Dados do Cliente para o Azure, os clientes podem aprovar/negar solicitações de acesso elevado para dados do cliente em cenários de suporte. Ele é uma extensão do fluxo de trabalho JIT (Just-In-Time) que vem com o log de auditoria completo habilitado.

Os recursos de nuvem pública multilocatário do Azure permitem que os clientes alcancem o nível de isolamento, segurança e confiança necessário para armazenar dados confidenciais. Os clientes devem usar o Microsoft Defender para Nuvem e o Azure Monitor para obter visibilidade dos ambientes do Azure, incluindo a postura de segurança.

Implantar cargas de trabalho e dados secretos

As principais tecnologias e os principais serviços de habilitação que os clientes podem achar úteis ao implantar cargas de trabalho e dados confidenciais no Azure são listados abaixo:

- Todas as tecnologias recomendadas usadas para dados confidenciais.

- Use o HSM gerenciado do Azure Key Vault, que fornece um HSM totalmente gerenciado, altamente disponível e de locatário único como um serviço que usa HSMs validados pelo FIPS 140-2 Nível 3. Cada instância do HSM Gerenciado é associada a um domínio de segurança separado e controlado pelo cliente, além de isolada de modo criptográfico das instâncias que pertencem a outros clientes.

- O Host Dedicado do Azure fornece servidores físicos que podem hospedar uma ou mais VMs do Azure e são dedicados a uma assinatura do Azure. Os clientes podem provisionar hosts dedicados em uma região, uma zona de disponibilidade e um domínio de falha. Em seguida, as VMs podem ser colocadas diretamente em hosts provisionados por meio de qualquer configuração que melhor atenda às necessidades. O Host Dedicado fornece isolamento de hardware no nível do servidor físico, permitindo que os clientes coloquem as VMs do Azure em um servidor físico isolado e dedicado que executa apenas as cargas de trabalho da organização para atender aos requisitos de conformidade corporativa.

- A rede acelerada do FPGA com base no Azure SmartNICs permite que os clientes descarreguem a rede do host em um hardware dedicado, habilitando o túnel para VNets, a segurança e o balanceamento de carga. O descarregamento do tráfego de rede em um chip dedicado impede ataques de temporização na CPU principal.

- A computação confidencial do Azure oferece criptografia de dados enquanto eles estão em uso, garantindo que os dados estejam sempre sob o controle do cliente. Os dados são protegidos dentro de um TEE (Ambiente de Execução Confiável) baseado em hardware (também conhecido como enclave), e não há como exibir dados ou operações fora do enclave.

- O acesso JIT (Just-In-Time) à VM (máquina virtual) pode ser usado para bloquear o tráfego de entrada em VMs do Azure pela criação de regras de NSG (grupo de segurança de rede). O cliente seleciona as portas na VM para as quais o tráfego de entrada será bloqueado. Quando um usuário solicita acesso a uma VM, o Microsoft Defender para Nuvem verifica se o usuário tem as permissões do RBAC (controle de acesso baseado em função) adequadas.

Para acomodar dados secretos na nuvem multilocatário pública do Azure, os clientes podem implantar outras tecnologias e serviços além daqueles usados para dados confidenciais. Eles também podem limitar os serviços provisionados aos que fornecem isolamento suficiente. Esses serviços oferecem opções de isolamento no runtime e dão suporte à criptografia de dados inativos. Eles usam chaves gerenciadas pelo cliente em HSMs de locatário único dedicado que estão apenas sob controle do cliente.

Implantar cargas de trabalho e dados ultrassecretos

Importantes produtos de habilitação que os clientes podem achar úteis ao implantar cargas de trabalho e dados altamente confidenciais são listados abaixo:

- Use todas as tecnologias recomendadas para dados secretos.

- O Azure Stack Hub permite que os clientes executem cargas de trabalho usando a mesma arquitetura e as APIs do Azure, tendo uma rede fisicamente isolada para os dados de classificação mais alta.

- O Azure Stack Edge permite o armazenamento e o processamento dos dados de classificação mais alta, mas também permite que os clientes carreguem informações ou modelos resultantes diretamente no Azure. Essa abordagem cria um caminho para o compartilhamento de informações entre domínios que o torna mais fácil e seguro.

- O Tactical Azure Stack Hub lida com implantações de borda tática para conectividade limitada ou inexistente, requisitos totalmente móveis, condições adversas que exigem soluções de especificação militar etc.

- Os HSMs (módulos de segurança de hardware) fornecidos pelo usuário permitem que os clientes armazenem chaves de criptografia e outros segredos em HSMs implantados no local e controlados exclusivamente pelos clientes.

A acomodação de dados altamente confidenciais normalmente exige um ambiente desconectado, algo que é fornecido pelo Azure Stack Hub. O Azure Stack Hub pode ser operado desconectado do Azure ou da Internet. Embora as redes isoladas fisicamente não aumentem necessariamente a segurança, muitos governos podem ficar relutantes em armazenar dados com essa classificação em um ambiente conectado à Internet. O Azure oferece uma variedade incomparável de modelos de implantação de nuvem pública, privada e híbrida para atender às preocupações de cada cliente com relação ao controle dos dados.

Agora, vamos examinar o que você aprendeu com uma verificação de conhecimentos.