Design para os workspaces dos Logs (Log Analytics) do Azure Monitor

O Azure Monitor armazena dados de log em um workspace dos Logs (Log Analytics) do Azure Monitor. Um workspace é um recurso do Azure que serve como um limite administrativo ou local geográfico para armazenamento de dados. O workspace também é um contêiner em que você coleta e agrega dados.

Embora você possa implantar um ou mais workspaces em sua assinatura do Azure, há várias considerações que você deve entender para garantir que sua implantação inicial siga as diretrizes da Microsoft. O workspace deve fornecer uma implantação econômica, gerenciável e escalonável que atenda às necessidades da sua organização.

Tópicos importantes sobre workspaces de Logs do Azure Monitor

Examine essas características dos workspaces de Logs do Azure Monitor e considere como eles podem contribuir para sua solução de monitoramento para a Tailwind Traders.

Em um workspace, você pode isolar dados concedendo a diferentes usuários direitos de acesso de acordo com as estratégias de design recomendadas pela Microsoft.

Os dados em um workspace de Logs do Azure Monitor são organizados em tabelas. Cada tabela armazena diferentes tipos de dados e tem o próprio conjunto exclusivo de propriedades com base no recurso que está gerando os dados. A maioria das fontes de dados grava nas próprias tabelas em um workspace de Logs do Azure Monitor.

Um workspace permite que você defina configurações como tipo de preço, retenção e limite de dados com base em limites administrativos ou locais geográficos.

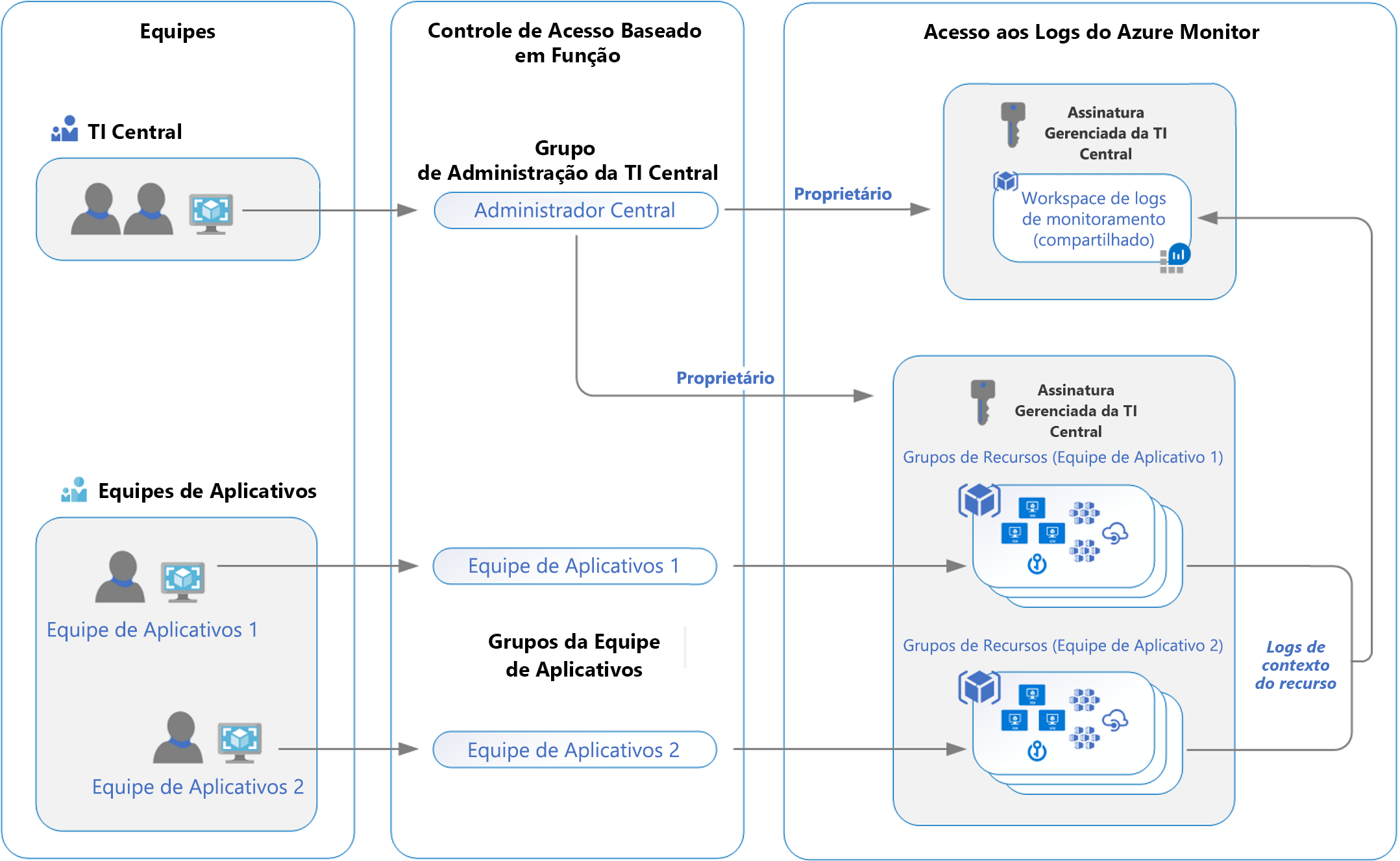

Com o Azure RBAC (controle de acesso baseado em função), você pode conceder aos usuários e grupos, apenas o nível de acesso de que precisam para trabalhar com dados de monitoramento em um espaço de trabalho. Você pode alinhar o controle de acesso do usuário com o modelo operacional da organização de TI, usando um único espaço de trabalho para armazenar os dados coletados habilitados em todos os recursos.

Os espaços de trabalho são hospedados em clusters físicos. Por padrão, o sistema cria e gerencia esses clusters. Se o sistema ingerir mais de 500 GB de dados por dia, você criará os próprios clusters dedicados para seus workspaces para dar suporte a um maior controle e maior taxa de ingestão.

Tópicos importantes sobre o uso de workspaces de Logs do Azure Monitor

Agora você está pronto para examinar as considerações para criar com os workspaces de Logs do Azure Monitor na arquitetura da Tailwind Traders.

Considere sua estratégia de controle de acesso. Conforme você planeja os workspaces que deseja usar na organização Tailwind Traders, considere estes requisitos potenciais:

- Sua organização é uma empresa global? Você precisa de dados de log armazenados em regiões específicas por motivos de conformidade ou soberania de dados?

- Sua arquitetura usa o Azure? Você deseja evitar encargos de transferência de dados de saída com um workspace na mesma região que os recursos do Azure que ele gerencia?

- O sistema dá suporte a vários departamentos ou grupos empresariais? Cada grupo deve acessar seus dados, e não os dados de outros. Além disso, não há nenhum requisito de negócio para uma visualização consolidada entre departamentos ou grupos de negócios.

Considere as opções de modelo de implantação. A maioria das organizações de TI usa um modelo centralizado, descentralizado ou híbrido para a arquitetura delas. Considere esses modelos comuns de implantação de workspace e como eles podem funcionar para a organização Tailwind Traders:

Implantação Descrição Centralizado Todos os logs são armazenados em um workspace central e administrados por uma única equipe. O Azure Monitor fornece acesso diferenciado por equipe. Nesse cenário, é fácil de gerenciar e pesquisar os vários recursos e logs de maneira cruzada. O workspace pode aumentar significativamente dependendo da quantidade de dados coletados de vários recursos em sua assinatura. Uma sobrecarga administrativa extra é necessária para manter o controle de acesso a diferentes usuários. Esse modelo é conhecido como hub e spoke. Descentralizados Cada equipe tem o próprio workspace criado em um grupo de recursos que ela tem e gerencia. Os dados de log são segregados por recurso. Nesse cenário, o espaço de trabalho pode ser mantido seguro e o controle de acesso é consistente com o acesso aos recursos. Uma desvantagem deste módulo é que pode ser difícil correlacionar logs. Os usuários que precisam de uma visão ampla de muitos recursos não podem analisar os dados de forma profunda. Híbridos Uma abordagem híbrida pode ser complicada pelos requisitos de conformidade de auditoria de segurança. Muitas organizações implementam os dois modelos de implantação em paralelo. Esse design híbrido normalmente resulta em uma configuração complexa, cara e difícil de manter, com lacunas na cobertura de logs. Considere o modo de acesso. Planeje como os usuários podem acessar os workspaces dos Logs do Azure Monitor e definir o escopo dos dados que podem acessar. Os usuários da Tailwind Traders têm duas opções para acessar os dados deles:

Modo de acesso Descrição Contexto do workspace Um usuário pode examinar todos os logs no workspace para o qual tem permissão. As consultas têm o escopo definido para todos os dados em todas as tabelas do espaço de trabalho. Os logs são acessados com o workspace como o escopo selecionando Logs no menu do Azure Monitor no portal do Azure. Contexto do recurso Um usuário acessa o workspace para um recurso específico, um grupo de recursos ou uma assinatura. Ao selecionar Logs em um menu de recursos no portal do Azure, eles podem exibir logs somente para recursos em todas as tabelas para as quais têm acesso. As consultas têm como escopo somente os dados associados a esse recurso. Esse modo também habilita o RBAC granular do Azure. Considere o RBAC e os workspaces do Azure. Controle quais usuários têm acesso a quais recursos de acordo com as associações de workspace deles. Você pode permitir acesso à equipe responsável pelos serviços de infraestrutura da Tailwind Traders hospedados nas Máquinas Virtuais do Azure. Você pode permitir à equipe acesso somente aos logs gerados pelas Máquinas Virtuais. Essa abordagem segue o novo modelo de log de contexto de recurso. A base desse modelo é que para cada registro de log emitido por um recurso do Azure, ele é automaticamente associado a esse recurso. Os logs são encaminhados para um espaço de trabalho central que respeita o escopo e o RBAC do Azure com base nos recursos.

Considere o limite da taxa de volume de dimensionamento e consumo. O Azure Monitor é um serviço de dados de grande escala que atende milhares de clientes que enviam terabytes de dados por mês em um ritmo cada vez maior. Os workspaces não são limitados em seu espaço de armazenamento e podem crescer até petabytes de dados. Não é necessário dividir espaços de trabalho devido à escala.

Recomendações

Ao considerar suas opções para implementar workspaces de Logs do Azure Monitor e o controle de acesso em sua solução de monitoramento e registro em log, examine essas recomendações. Esse cenário mostra um design recomendado para um único workspace na assinatura da sua organização de TI.

O workspace não é restrito pela soberania de dados nem pela conformidade regulatória. Ele não precisa ser mapeado para as regiões em que seus recursos são implantados. As equipes de segurança e administração de TI da sua organização podem aproveitar a integração aprimorada com o gerenciamento de acesso do Azure e um controle de acesso mais seguro.

Todos os recursos, soluções de monitoramento e insights como o Application Insights e insights de máquina virtual são configurados para encaminhar os dados de log coletados para o espaço de trabalho compartilhado centralizado da organização de TI. Os dados de log da infraestrutura de suporte e aplicativos mantidos por equipes diferentes também são enviados para o workspace compartilhado centralizado.

Os usuários de cada equipe recebem acesso a logs para os recursos que eles podem acessar.

Depois de implantar a arquitetura do workspace, você pode aplicar esse mesmo modelo nos recursos do Azure com o Azure Policy. Você pode definir políticas e garantir a conformidade com os recursos do Azure para que eles enviem todos os seus logs de recursos para um workspace específico. Usando as máquinas virtuais ou os conjuntos de dimensionamento de máquinas virtuais do Azure, você pode usar políticas que avaliam a conformidade do workspace e os resultados do relatório ou personalizam para corrigir se não houver conformidade.