Configurar o acesso condicional e a autenticação multifator para o Microsoft Teams

Quando os usuários se conectam ao sistema Teams usando um dispositivo, eles podem apresentar inadvertidamente problemas de segurança devido aos aplicativos e configurações presentes no dispositivo. Uma abordagem para evitar essas falhas é definir políticas que testem dispositivos e usuários e decidam o nível de acesso com base nos resultados. Você pode implementar essa abordagem usando o Acesso Condicional no Microsoft Teams.

Acesso Condicional

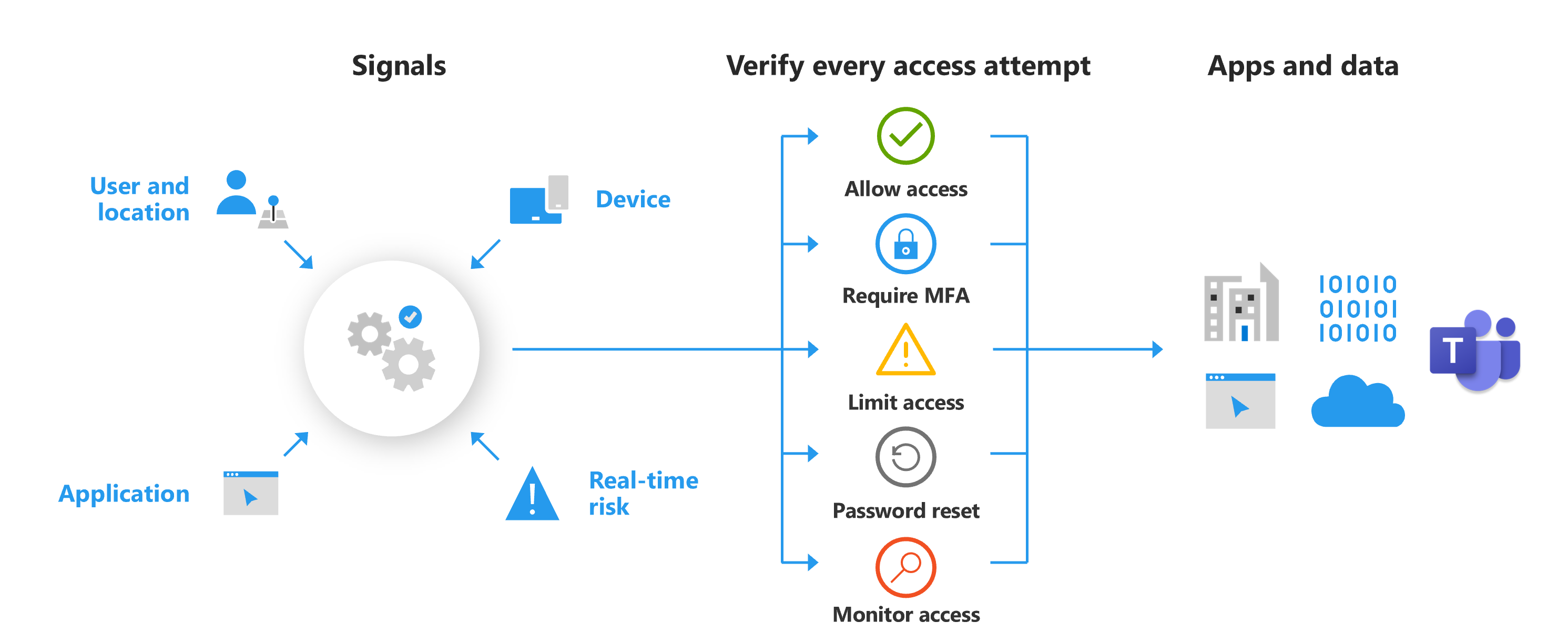

O Acesso Condicional é um recurso de segurança do Azure Active Directory. O Acesso Condicional usa vários sinais para determinar se um usuário ou dispositivo é confiável. Use políticas do Access Condicional para determinar a confiabilidade de algo.

Políticas de Acesso Condicional são instruções if-then que permitem que profissionais de segurança forneçam proteção abrangente e são impostas após a conclusão da autenticação primeiro fator. O Microsoft Teams tem suporte separadamente como um aplicativo de nuvem nas políticas de Acesso Condicional do Azure Active Directory.

Uma política de Acesso Condicional é feita de instruções se-então Atribuições e do Access. A parte de atribuição da política controla quem, o que e onde da política de Acesso Condicional. A parte de acesso da política controla como ela é imposta. Com base nas atribuições, ela poderá conceder acesso, bloquear acesso ou conceder acesso desde que uma ou mais condições adicionais seja atendida.

.

.

Autenticação de vários fatores

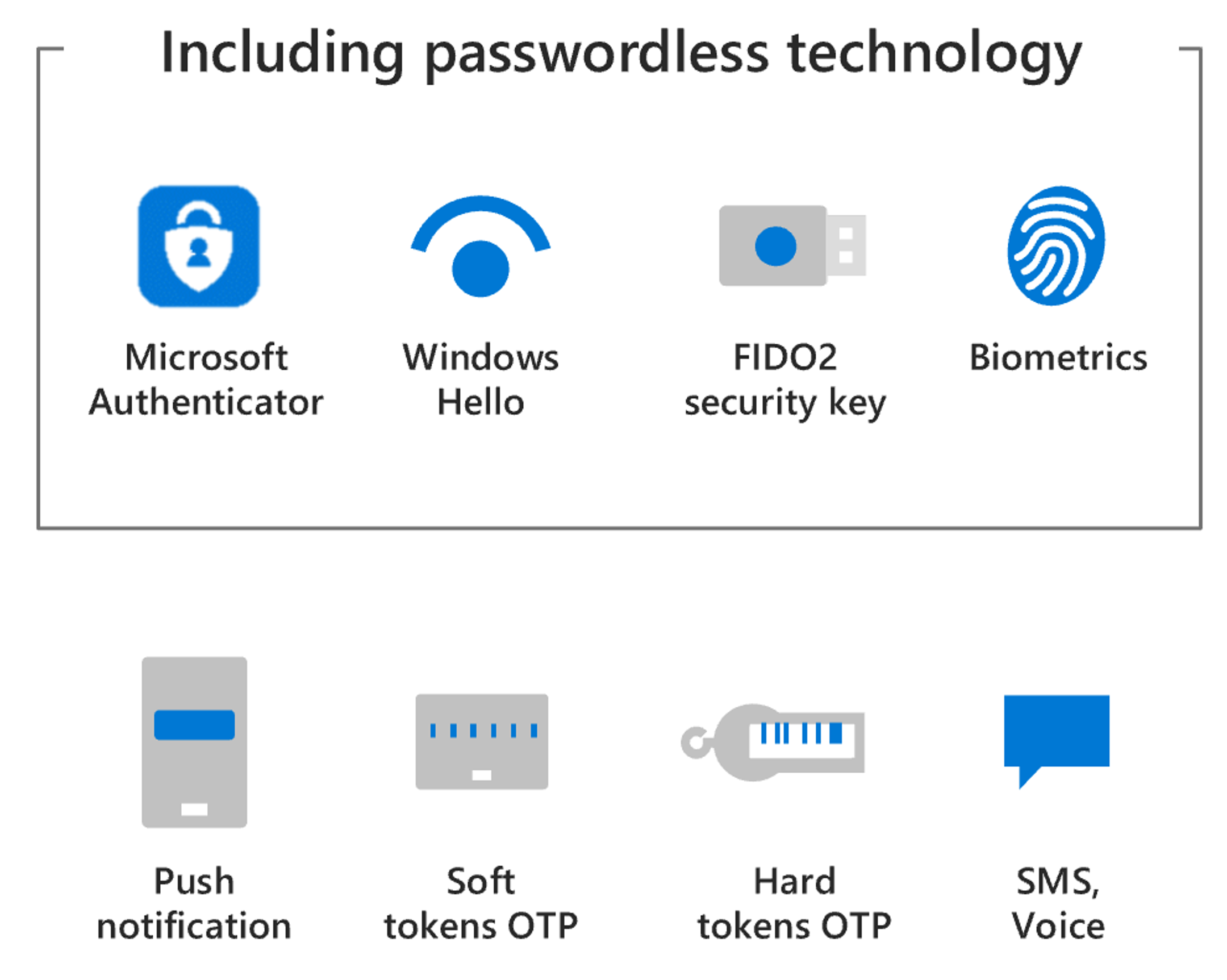

A autenticação multifator (MFA) é o processo de solicitar a um usuário formas adicionais de identificação durante o logon. Eles podem ser solicitados a inserir um código em seu telefone celular ou fornecer uma leitura de impressão digital. O MFA diminui drasticamente a chance de comprometimento de contas de usuários. A exigência de MFA para todos os usuários aumentará significativamente a segurança da identidade de sua organização.

Imposição da política de Acesso Condicional

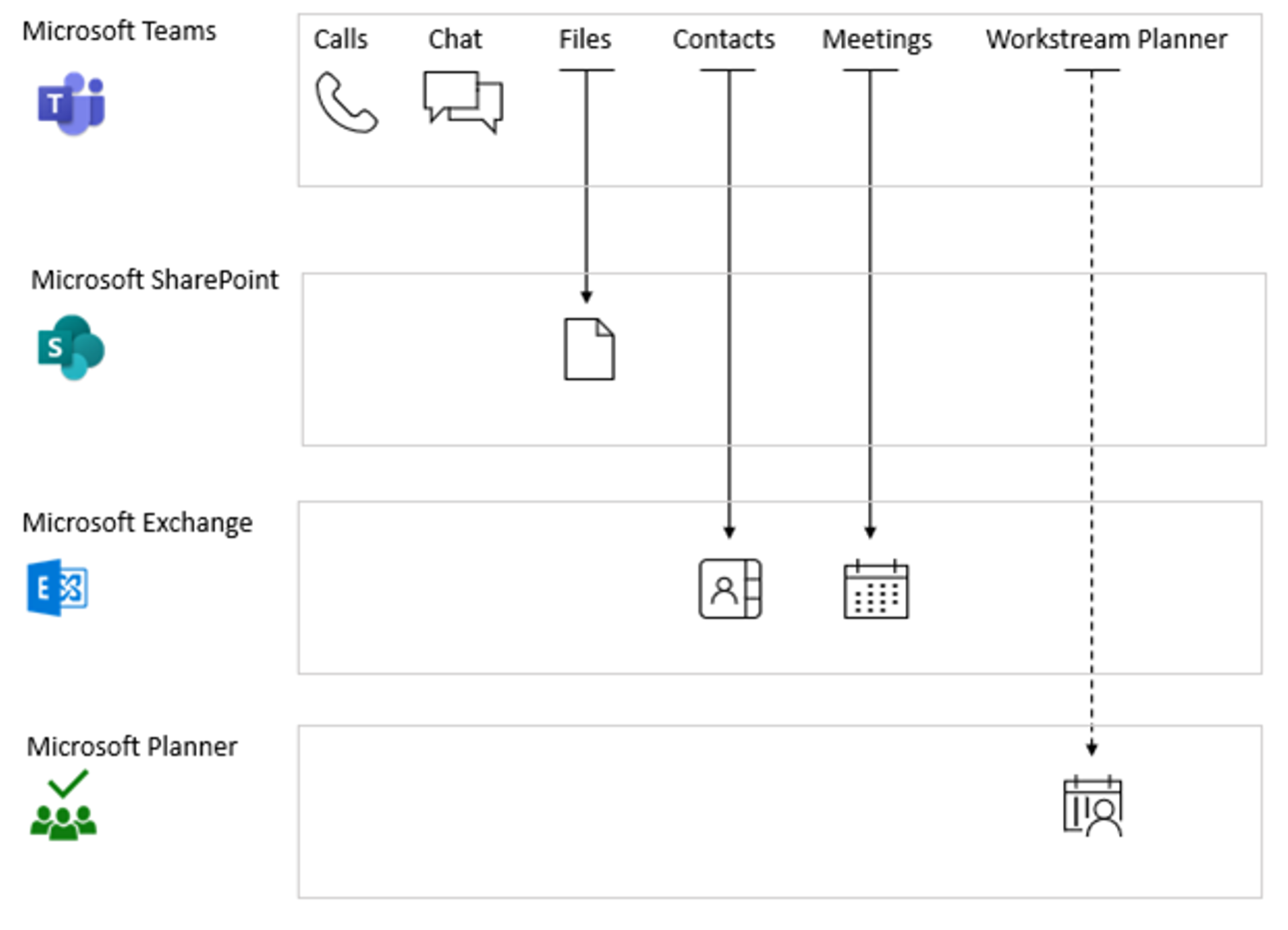

Políticas de Acesso Condicional podem ser definidas para Equipes. No entanto, o Teams está integrado a outros aplicativos da Microsoft para implementar recursos como reuniões, calendários, chats interop e compartilhamento de arquivos. As políticas de Acesso Condicional também podem ser definidas para esses aplicativos. Quando um usuário entrar no Microsoft Teams, em qualquer cliente, as políticas de Acesso Condicional definidas para o Teams e qualquer um dos aplicativos de nuvem integrados serão aplicadas. É importante observar que, embora as políticas de Acesso Condicional possam estar configuradas para o Teams, sem as políticas corretas em outros aplicativos, como o Exchange Online e o SharePoint, os usuários ainda poderão acessar os recursos diretamente. Se você tiver uma dependência de serviço configurada, a política poderá ser aplicada usando imposição previamente vinculada ou atrasada:

A imposição da política anterior significa que um usuário deve atender à política de serviço dependente antes de acessar o aplicativo de chamada. Por exemplo, um usuário deve atender à política do SharePoint antes de entrar no Teams.

A imposição da Política de associação tardia ocorre depois que o usuário entra no aplicativo de chamada. A imposição é adiada quando o aplicativo de chamada solicita um token para o serviço downstream, como o teams acessando o Planner.

O diagrama abaixo ilustra as dependências de serviço do Teams. Setas sólidas indicam imposição inicial; a seta tracejada para o Planner indica imposição latejada.

Configurar a autenticação multifator do Teams

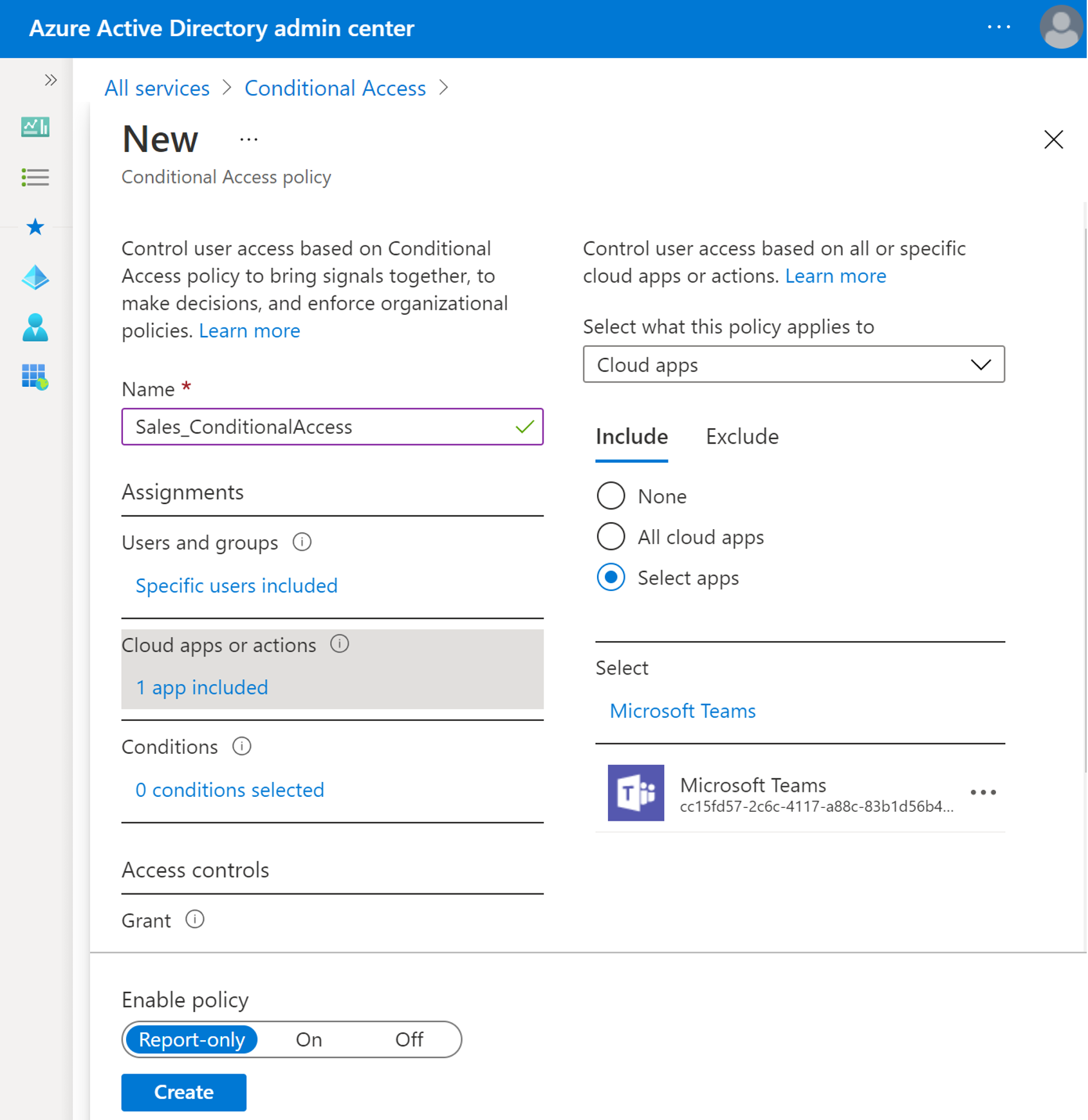

A seguir estão as etapas de exemplo para criar uma política de Acesso Condicional aos usuários no Departamento de Vendas ao usar o Microsoft Teams com base nas condições especificadas:

Entre no Centro de administração do Azure Active Directory como Administrador Global.

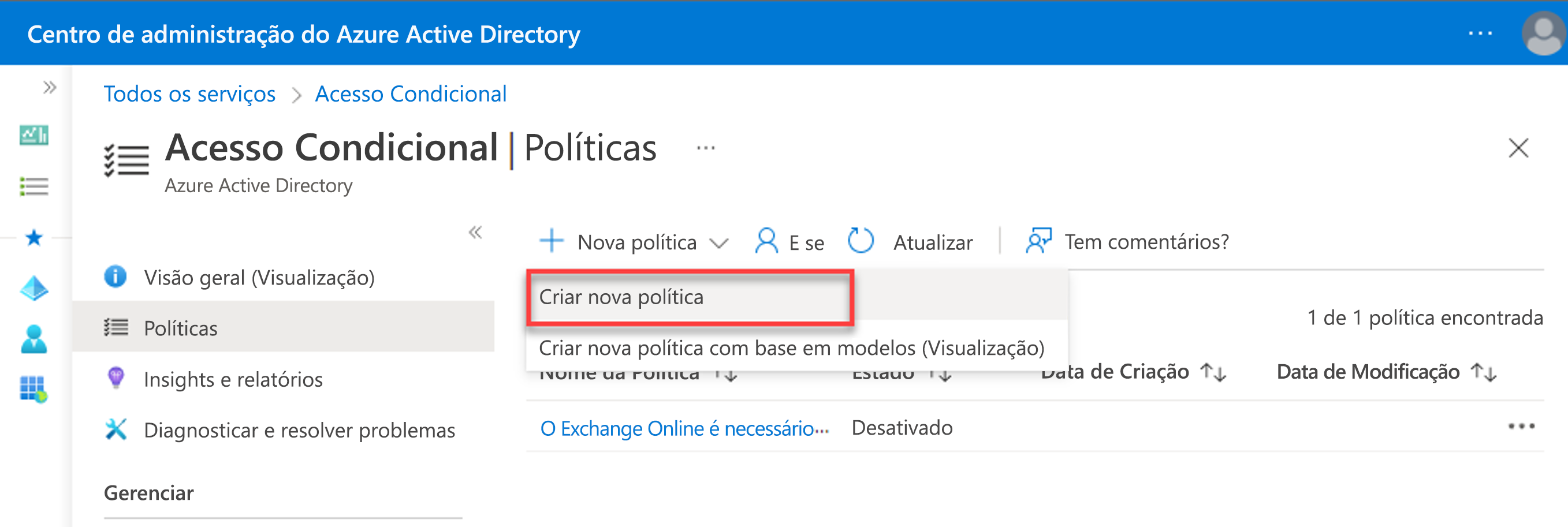

No painel esquerdo, selecione Todos os serviços e pesquise por Acesso condicional e selecione Acesso Condicional do Azure AD.

Na página Acesso Condicional - Políticas, selecione + Nova Política > Criar Nova política.

.

.Na página Novo, insira as seguintes informações nos campos correspondentes nas seções do menu de navegação à esquerda:

No campo Nome, digite o nome da política, por exemplo "Sales_ConditionalAccess".

Na seção Atribuição, configure as seguintes configurações:

Selecione Usuários e grupos aos quais você quer aplicar essa política, por exemplo, grupo de Vendas.

Selecione Aplicativos ou ações na nuvem aos quais você quer aplicar a política e, na lista dos aplicativos, escolha Microsoft Teams.

Selecione Condições que você quer incluir na política, como o nível de risco de entrada, plataforma de dispositivo, locais físicos, aplicativos cliente e estado do dispositivo.

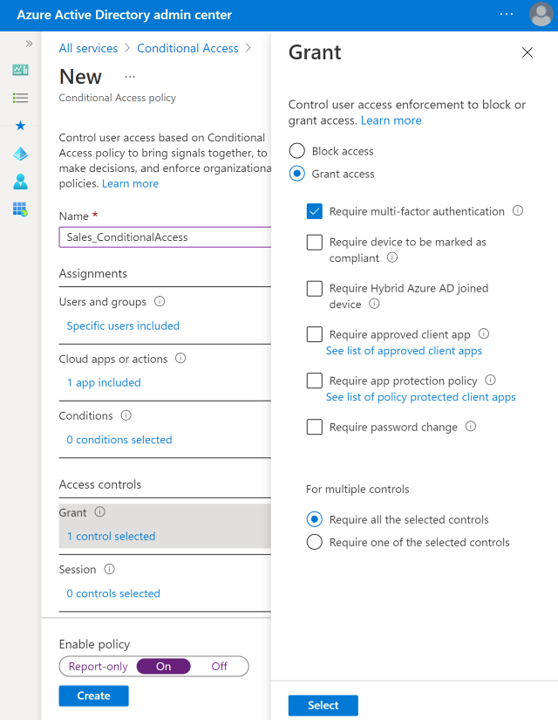

Escolha qual tipo de Controle de Acesso você quer implantar nas configurações definidas na seção Atribuições.

Selecione Conceder para escolher quais controles serão impostos, como a autenticação multifator.

Selecione Sessão se você precisar configurar uma experiência limitada em um aplicativo na nuvem, como restrição imposta pelo aplicativo.

Habilite a política selecionando Ativado na seção Habilitar política e clique em Criar.