Recursos essenciais do Microsoft Entra ID

Sua empresa deseja aprimorar a maneira como fornece serviços a médicos e como colabora com organizações de saúde externas. É solicitado que você investigue quais outras funcionalidades e serviços o Microsoft Entra ID poderia fornecer à organização.

Aqui, exploramos alguns recursos essenciais do Microsoft Entra ID e como usá-los. Especificamente, examinamos o Microsoft Entra B2B, o Microsoft Entra B2C, o Microsoft Entra Domain Services (AD DS) e o Microsoft Entra ID Protection. São recursos que você pode usar para ajudar a aprimorar o modo como gerencia aplicativos no Microsoft Entra ID.

Microsoft Entra B2B

Use o Microsoft Entra ID para convidar usuários externos para seu locatário. Sua organização pode colaborar com membros da equipe de parceiros externos de saúde por meio da Colaboração B2B do Microsoft Entra.

Por exemplo, sua empresa trabalha com parceiros externos do setor de saúde. Você pode convidar esses parceiros como usuários convidados para o locatário. Quando o trabalho for concluído, você poderá revogar o acesso desses parceiros externos até que ele seja necessário novamente.

Este é o processo de colaboração B2B:

- O usuário externo recebe um convite por email que inclui um link de resgate ou recebe um link direto.

- O usuário seleciona o link de resgate para acessar os aplicativos aos quais foi convidado.

- Se a autenticação multifator estiver configurada, o usuário receberá um código de verificação pelo telefone.

- O usuário fornece o código recebido.

- Ele poderá, então, acessar o aplicativo, seja no local ou na nuvem.

Esse recurso está disponível para todas as camadas de licenciamento no Microsoft Entra ID.

Azure AD B2C

Você também pode usar o Azure AD B2C para gerenciar as identidades e o acesso dos clientes. As contas dos seus médicos devem ter acesso protegido a recursos e serviços. Use o Azure AD B2C para autenticar com segurança os médicos por meio dos provedores de identidade preferenciais deles.

O AD B2C também ajuda a monitorar ameaças como ataques de força bruta e de negação de serviço nas contas de usuário dos médicos. Para usar o Azure AD B2C, primeiro você registrará os aplicativos. Em seguida, configure os fluxos do usuário para configurar o percurso do usuário a fim de acessar um aplicativo.

Por exemplo, um fluxo no processo de entrada pode ser assim:

- No navegador ou no telefone celular, o usuário vai até o aplicativo que deseja acessar.

- O usuário precisa preencher o formulário de entrada.

- Se as credenciais forem verificadas e a autenticação multifator for habilitada, o usuário receberá um código de verificação no próprio telefone.

- O usuário fornece o código recebido.

- O usuário recebe acesso ao aplicativo.

Esse recurso está disponível de maneira pré-paga.

Serviços de Domínio do Microsoft Entra

O Microsoft Entra Domain Services permite adicionar máquinas virtuais a um domínio sem precisar de controladores de domínio. Os usuários da equipe interna podem acessar máquinas virtuais usando suas credenciais empresariais do Microsoft Entra.

Use esse serviço para reduzir a complexidade da migração de aplicativos locais para o Azure. Uma organização também poderá usar o Microsoft Entra Domain Services para lidar com a infraestrutura dela se ela executar aplicativos localmente e na nuvem. O processo pode ser semelhante ao seguinte:

- A organização implanta seus aplicativos e servidores em uma rede virtual no Azure.

- O Microsoft Entra Connect sincroniza as informações de identidade entre a instância local do Active Directory e o locatário da organização no Microsoft Entra ID.

- A empresa habilita o Microsoft Entra Domain Services em seu locatário do Microsoft Entra.

- Os aplicativos e servidores no Azure podem usar recursos como o ingresso no domínio e a autenticação Kerberos.

Esse recurso está disponível de maneira pré-paga, com base no número total de objetos em seu domínio gerenciado pelo Microsoft Entra Domain Services. Os objetos podem incluir usuários, grupos e computadores ingressados no domínio.

Gerenciamento de aplicativos

Sua empresa pode fornecer muitos aplicativos dos quais usuários internos e externos dependem. Talvez os usuários queiram acessar esses aplicativos de diferentes dispositivos e locais. Você pode usar o Microsoft Entra ID como uma solução baseada em nuvem para gerenciar o acesso do usuário a todos esses aplicativos.

Você pode gerenciar diferentes categorias de aplicativos no Microsoft Entra ID:

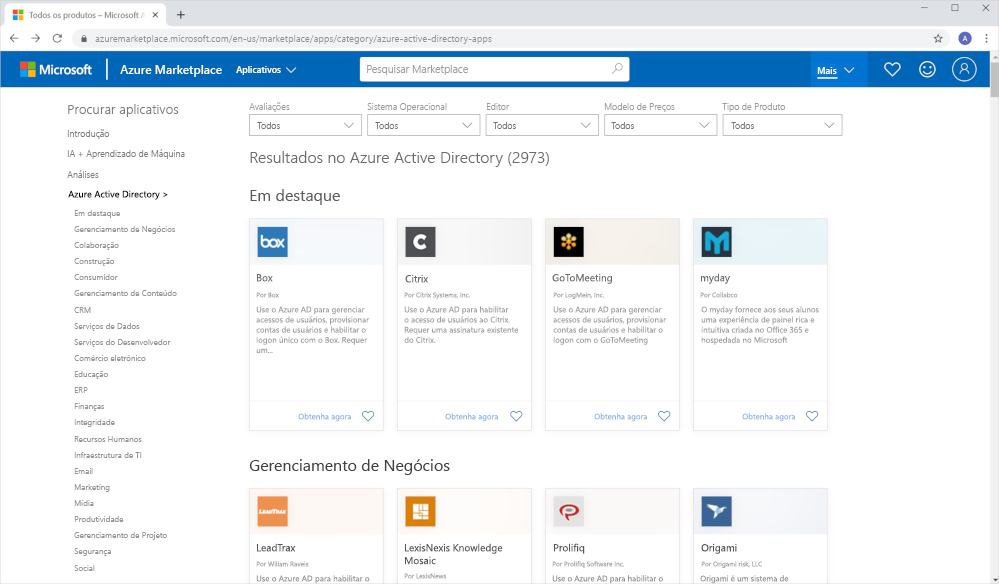

Aplicativos da Galeria de Aplicativos do Microsoft Entra. Milhares de aplicativos SaaS são integrados ao Microsoft Entra ID. Encontre esses aplicativos no Azure Marketplace.

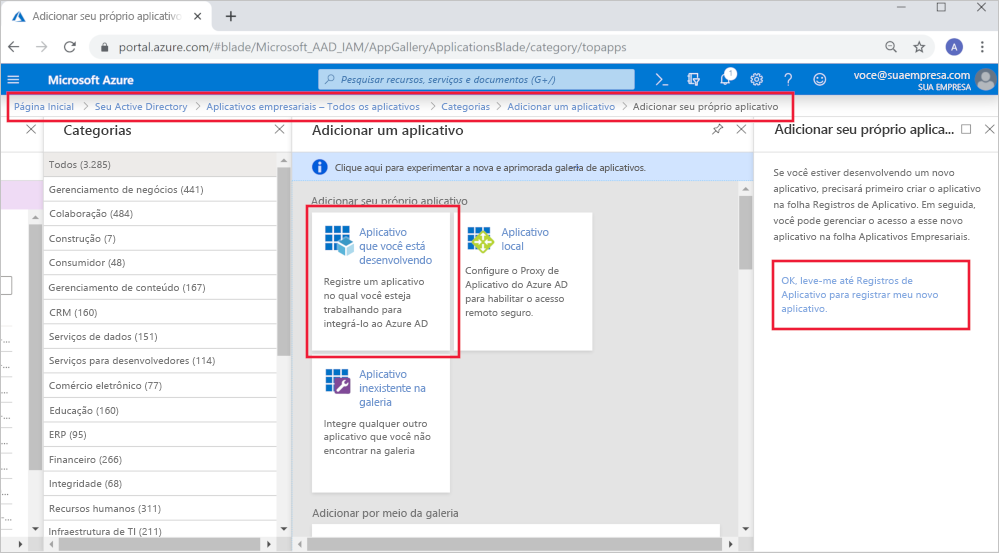

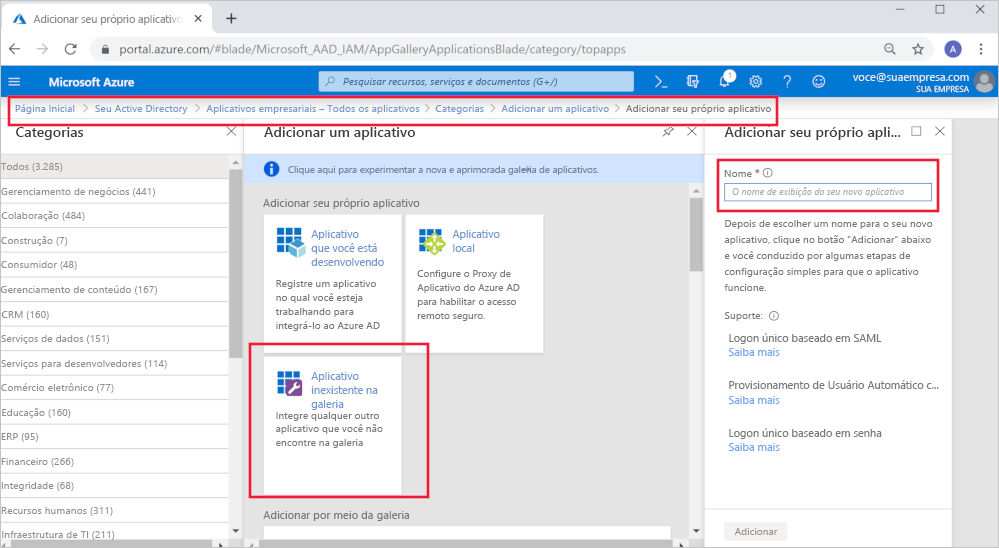

Aplicativos personalizados. Você pode registrar seus aplicativos criados pela empresa com o Microsoft Entra ID. Em seguida, você pode controlar e monitorar a autenticação nesses aplicativos.

Aplicativos que não estão na galeria. Você pode adicionar manualmente aplicativos que não estão listados na galeria.

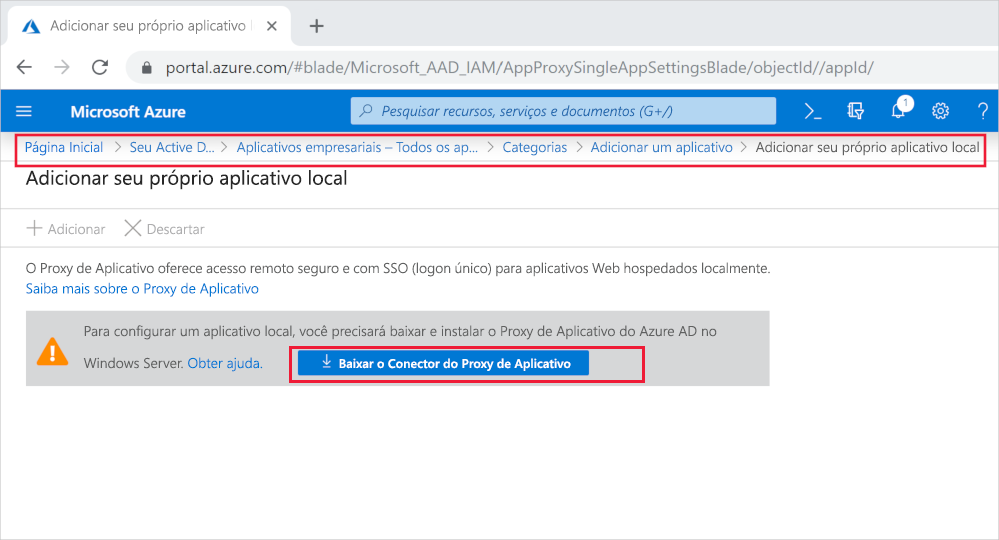

Aplicativos locais. Você pode adicionar aplicativos locais configurando o proxy de aplicativo do Microsoft Entra. Esse processo cria acesso remoto seguro para os aplicativos locais. Para conectá-los, baixe e instale o conector do Proxy de Aplicativo no local.

Nas seções a seguir, você aprenderá sobre outros recursos do Microsoft Entra que pode usar para beneficiar os aplicativos.

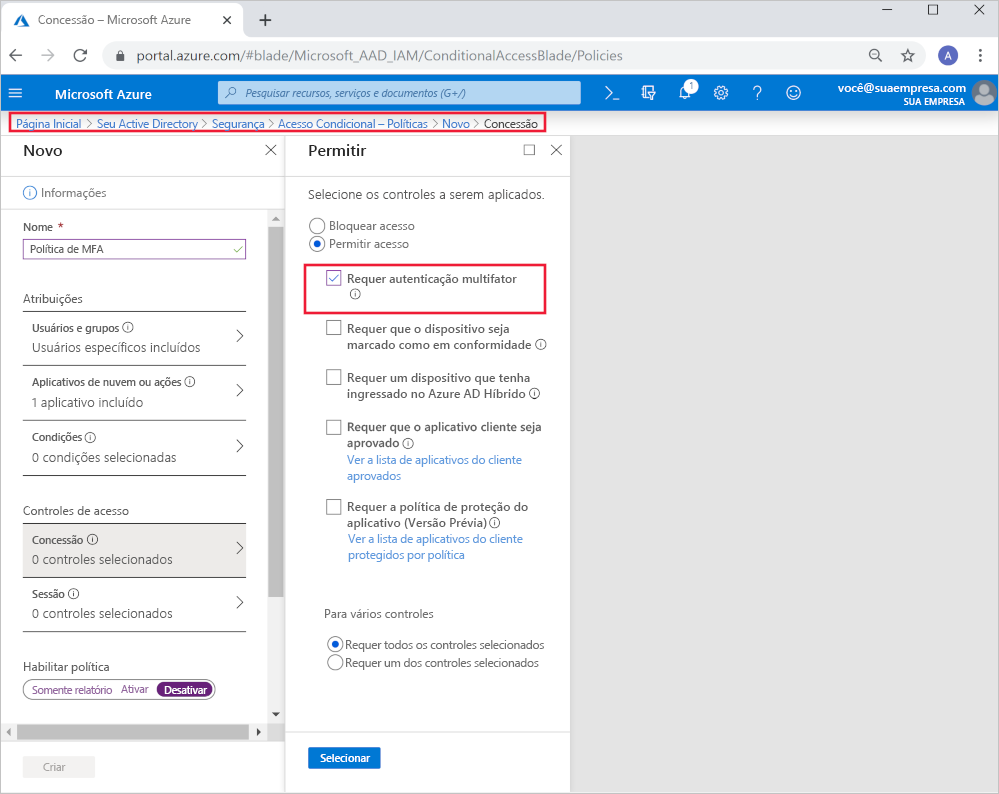

Proteger aplicativos com políticas de acesso condicional

Use políticas de acesso condicional para exigir que os usuários passem por desafios de autenticação adicionais antes de acessar um aplicativo. Por exemplo, você pode configurar uma política de acesso condicional para exigir que os usuários cumpram um desafio de autenticação multifator depois de suas credenciais serem verificadas e antes de acessarem o aplicativo.

As políticas de acesso condicional estão disponíveis para as camadas de licença Premium P1 e Premium P2.

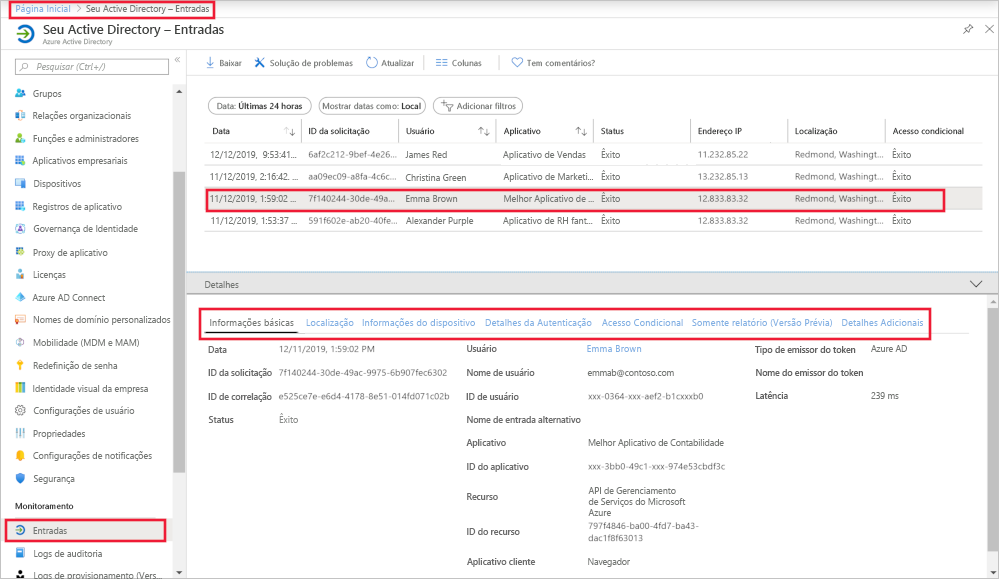

Monitorar o acesso ao aplicativo

O Microsoft Entra ID pode ajudar a monitorar as entradas de aplicativo que você faz gerando relatórios que abrangem datas de entrada, detalhes do usuário, aplicativos que um usuário usou, detecção de risco, localização e muito mais. Acesse esses relatórios por meio do portal do Azure ou de APIs específicas para uso programático.

Os relatórios estão disponíveis para todas as camadas de licenciamento.

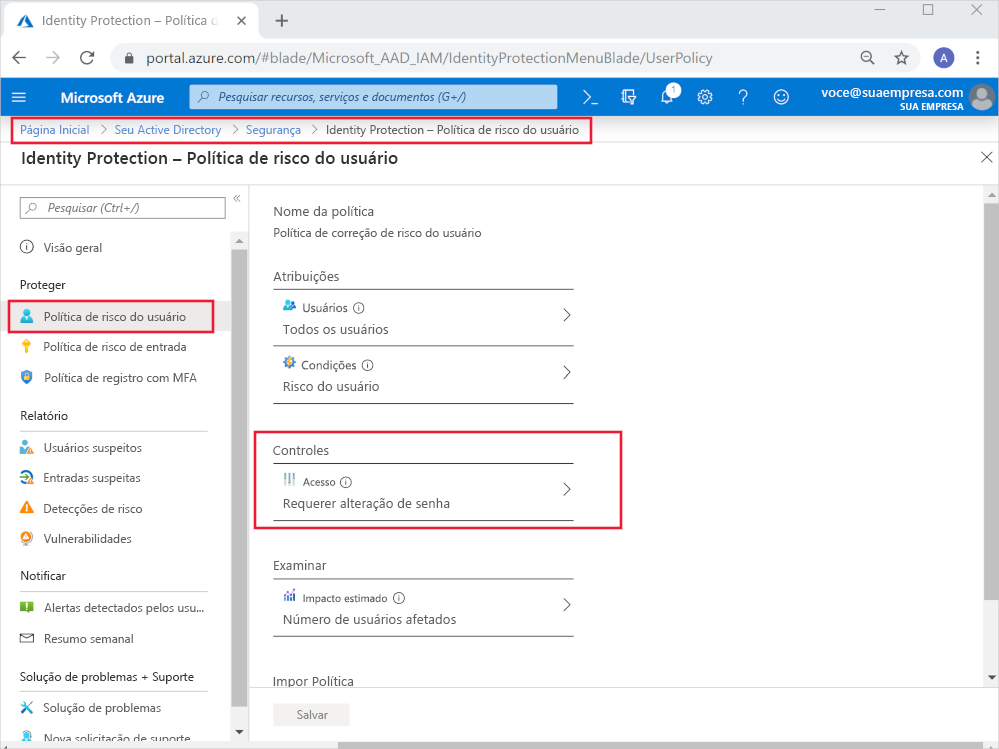

Proteção de Identidade do Microsoft Entra

O Microsoft Entra ID Protection ajuda você a detectar, investigar e corrigir automaticamente riscos baseados em identidades para os usuários. O Identity Protection também permite exportar todas as informações coletadas sobre os riscos. Você pode exportar as informações para ferramentas e soluções de terceiros (não Microsoft) para que você possa analisá-las ainda mais.

O Identity Protection usa políticas de risco para detectar ameaças automaticamente e responder a elas. Você pode configurar uma política de risco para configurar como o Identity Protection deve responder a um tipo específico de risco. Use políticas dessa maneira para economizar tempo e ter tranquilidade.

Primeiro, o administrador configura as políticas de risco usando a detecção de risco e a correção automatizadas com o Identity Protection. Em seguida, as políticas monitoram os riscos de identidade. Quando um risco é detectado, as políticas impõem medidas para corrigi-lo. Por exemplo, uma política pode exigir que um usuário redefina a senha dele em resposta a um risco detectado. Em seguida, o usuário redefine a senha e o risco é corrigido.

Você pode configurar as políticas de risco por meio do portal do Azure. Por exemplo, a política de risco a seguir detecta os riscos do usuário e os corrige exigindo que o usuário redefina sua senha.

O Identity Protection está disponível para o nível de licenciamento Premium P2.