Introdução ao Microsoft Entra ID

Sua organização decide usar o Microsoft Entra ID para gerenciar o acesso seguro. Os usuários incluem médicos, parceiros externos do setor de saúde e todos os membros da equipe interna. Foi solicitado que você examine como implementar o acesso em sua organização.

Aqui, você aprende a adotar uma abordagem em fases para implantar o Microsoft Entra ID em sua organização. Você aprende a estabelecer uma base, implantar o Microsoft Entra ID criando um locatário e associar uma assinatura a ele.

Implantar em fases

Uma boa maneira de implantar o Microsoft Entra ID é em fases. Sua implantação é dividida em vários estágios. Cada estágio aborda um aspecto fundamental do Microsoft Entra ID. Uma fase inclui tarefas que você precisa concluir antes de passar para o próximo estágio. Essa abordagem estabelece uma base segura para sua instância do Microsoft Entra.

Estágio 1: Criar uma base segura

No primeiro estágio, você cria uma base de segurança para o Microsoft Entra ID. Todos os médicos, membros da equipe interna e parceiros de saúde externos precisam do acesso mais seguro que você pode fornecer. Configure os recursos de segurança de linha de base antes de adicionar ou criar contas de usuário. O trabalho que você faz aqui ajuda a garantir que sua instância do Microsoft Entra esteja em um estado seguro desde o início. A tabela a seguir descreve suas tarefas.

| Tarefa | Descrição | Licença necessária |

|---|---|---|

| Atribuir mais de um administrador global | Dê a pelo menos duas contas do Microsoft Entra a função de administrador global. Não use essas contas diariamente. Verifique se as contas têm senhas longas e complicadas. | Gratuita |

| Usar funções administrativas regulares sempre que possível | Administradores que não são administradores globais jamais devem ter mais permissões do que o necessário para realizar o trabalho deles. Use essas funções de administrador regular por padrão. Evite usar as funções de administrador global, a menos que seja necessário. | Gratuita |

| Configurar o PIM (Privileged Identity Management) para controlar os administradores | Use o PIM para monitorar como as funções de administrador são usadas. Essa ação ajuda a aprimorar a governança e a conformidade. | Microsoft Entra ID P2 |

| Configurar a redefinição de senha por autoatendimento | Permita que os usuários internos redefinam suas senhas por meio das políticas que você configurar. Essa ação reduz o número de tíquetes de suporte técnico para redefinições de senha. | Gratuita |

| Criar uma lista de senhas banidas | Use esta lista para impedir que os usuários usem senhas que são frases ou palavras comuns em sua organização. A lista pode incluir o nome da empresa ou o local da sede, por exemplo. | Microsoft Entra ID P1 |

| Avisar aos usuários que não reutilizem credenciais | Quando alguém reutiliza as mesmas credenciais em várias plataformas, um invasor poderá usá-las para acessar todas essas plataformas se apenas uma plataforma estiver comprometida. | Gratuita |

| Definir senhas para nunca expirar para contas de usuário baseadas em nuvem | A redefinição de senha de rotina incentiva os usuários a incrementar as senhas existentes. Por exemplo, eles podem alterar a senha de R4ndom1Strong para R4ndom2Strong e assim por diante. Nesse caso, como a maior parte da senha permanece igual, isso aumenta o risco de usar credenciais já expostas para obter acesso a uma conta. |

Gratuita |

| Impor a autenticação multifator através de políticas de Acesso Condicional | Configure políticas de acesso condicional para exigir que os usuários passem por vários desafios de autenticação antes que possam acessar um aplicativo. | Microsoft Entra ID P1 |

| Configurar o Microsoft Entra ID Protection (AADIP) | Sinalize e bloqueie entradas suspeitas e credenciais de usuário comprometidas para os usuários de sua organização. Também é possível usar o AADIP para disparar automaticamente a autenticação multifator ou uma redefinição de senha, dependendo da gravidade do risco detectado. | Microsoft Entra ID P2 |

Fase 2: Adicionar usuários, gerenciar dispositivos e configurar a sincronização

Agora, você pode adicionar usuários e planejar como lidar com o acesso de usuário convidado externo. A tabela a seguir descreve suas tarefas neste estágio.

| Tarefa | Descrição | Licença necessária |

|---|---|---|

| Instalar e configurar o Microsoft Entra Connect | Use o Microsoft Entra Connect para sincronizar usuários de sua instância local do Active Directory com o Azure. | Gratuita |

| Usar a sincronização de hash de senha | Você pode sincronizar alterações de senha e detectar e corrigir senhas inadequadas. Você recebe relatórios sobre credenciais de usuário vazadas. | Gratuita |

| Usar write-back de senha | Configure o write-back de senha para que as alterações nas senhas no Azure sejam gravadas em sua instância local do Active Directory. | Microsoft Entra ID P1 |

| Microsoft Entra Connect Health | Use o Microsoft Entra Connect Health para monitorar as estatísticas de integridade do seu ambiente do Microsoft Entra Connect. | Microsoft Entra ID P1 |

| Fornecer aos usuários as licenças de que precisam no nível do grupo | Ao atribuir licenças no nível do grupo, você controla o licenciamento para muitos usuários simultaneamente. Essa ação economiza tempo da organização e reduz a complexidade. | Gratuita |

| Usar a Colaboração do Microsoft Entra B2B para acesso de usuário convidado | Use esse recurso para garantir que os usuários do parceiro externo do setor de saúde possam usar as próprias identidades de trabalho ou sociais para acessar seus aplicativos e serviços. Você não precisa gerenciar credenciais para eles. | As licenças necessárias dependem de quais recursos você deseja que os usuários convidados acessem |

| Preparar uma estratégia de gerenciamento de dispositivo | Elabore um plano com base em quais dispositivos sua empresa permite. Por exemplo, você permitirá o BYOD (Traga seu próprio dispositivo) ou a empresa está aceitando apenas seus próprios dispositivos dados aos usuários? | Gratuita |

| Fornecer métodos de autenticação que não exigem senhas | Torne a autenticação mais conveniente. Por exemplo, se os usuários instalarem o Microsoft Authenticator nos telefones deles, eles poderão receber uma notificação com um código para ser inserido ao entrar, juntamente com um PIN ou um atributo biométrico, como a impressão digital deles. | Microsoft Entra ID P1 |

Fase 3: Gerenciar seus aplicativos

Agora você pode integrar seus aplicativos ao Microsoft Entra ID. A tabela a seguir descreve suas tarefas neste estágio.

| Tarefa | Descrição | Licença necessária |

|---|---|---|

| Identificar aplicativos | Investigue os aplicativos em sua organização. Sua organização poderia, por exemplo, ter aplicativos locais ou aplicativos SaaS (software como serviço) na nuvem. Escolha aplicativos que você deseja gerenciar no Microsoft Entra ID. | N/D |

| Usar aplicativos SaaS na galeria do Microsoft Entra | Sua organização provavelmente usa aplicativos SaaS que já estão na galeria e que você pode encontrar no portal do Azure. Use esses aplicativos da galeria sempre que possível. Você pode economizar tempo integrando seus aplicativos e o Microsoft Entra ID. | Gratuita |

| Integrar aplicativos locais usando o Proxy de Aplicativo | Você pode permitir que os usuários do Microsoft Entra entrem em seus aplicativos locais usando sua conta do Microsoft Entra. | Gratuita |

Estágio 4: Monitorar seus administradores, fazer revisões de acesso e automatizar ciclos de vida do usuário

Agora, você pode tratar da quantidade de privilégios que os administradores devem ter e pode realizar revisões de acesso. Nesse estágio, você também configura como automatizar tarefas comuns de ciclo de vida do usuário. A tabela a seguir descreve suas tarefas neste estágio.

| Tarefa | Descrição | Licença necessária |

|---|---|---|

| Usar o PIM para controlar o acesso de administrador | Certifique-se de que os administradores possam usar suas contas somente após serem aprovados em um desafio de autenticação multifator ou receberem aprovação de um aprovador aceito. | Microsoft Entra ID P2 |

| Revisões de acesso completas para funções de diretório do Microsoft Entra no PIM | Configure políticas de revisão de acesso no PIM para que você possa revisar regularmente o acesso administrativo com base nos requisitos de sua organização para funções com privilégios. | Microsoft Entra ID P2 |

| Configurar políticas de associação de grupo dinâmica | Economize tempo e esforços adicionando usuários automaticamente a grupos específicos com base nas informações conhecidas do perfil, como departamento ou região. Por exemplo, você pode adicionar automaticamente todos os usuários que fazem parte do departamento de Recursos Humanos a um grupo de usuários chamado Recursos Humanos. | Microsoft Entra ID P1 ou P2 |

| Usar a atribuição de aplicativos baseada em grupo | Use o gerenciamento de acesso baseado em grupo para conceder a todos os membros de um grupo acesso a um aplicativo. Quando você usa grupos dinâmicos, os usuários que são removidos de um grupo perdem automaticamente o acesso ao aplicativo. Essa ação ajuda a manter seus aplicativos seguros. | Gratuita |

| Configurar provisionamento e desativação automatizados de conta de usuário | Crie automaticamente contas específicas do aplicativo para permitir que os usuários usem aplicativos SaaS, com base em usuários e grupos existentes do Microsoft Entra. Você também pode desprovisionar automaticamente a conta do usuário quando um usuário sai da organização. Isso mantém a organização protegida contra acesso não autorizado. | Gratuita |

Criar um locatário

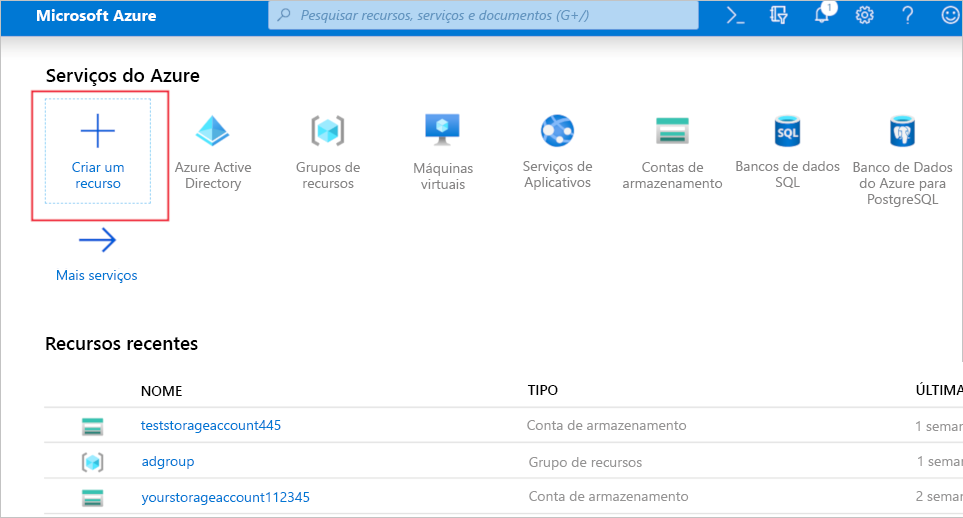

Após ter estabelecido as bases para sua instância do Microsoft Entra ID, você poderá começar a configurá-la e usá-la. Você precisa criar um locatário, que é considerado um recurso no Azure.

Use o portal do Azure para criar um locatário e um novo recurso do Microsoft Entra.

Use um formulário no portal do Azure para criar seu diretório do Microsoft Entra.

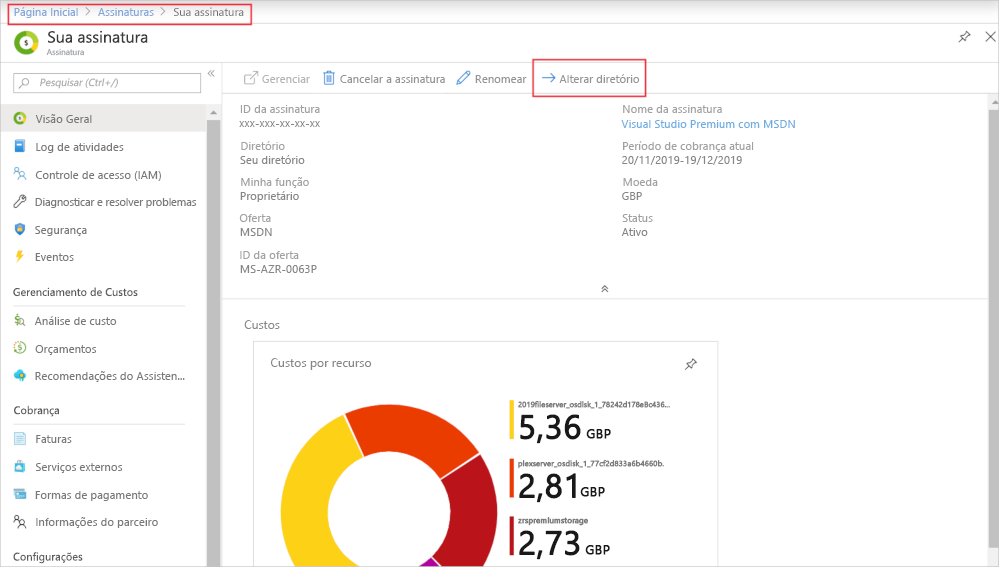

Associar uma assinatura

Depois de criar seu locatário, associe-o a uma assinatura. No portal do Azure, acesse sua assinatura e altere-a para o novo diretório.