Definir a administração de privilégios mínimos

Uma empresa de especialistas em segurança de TI está trabalhando na Contoso. Eles acabaram de produzir um relatório para o conselho principal. O relatório identifica que a maioria das violações de segurança ou incidentes de perda de dados recentes na Contoso e que foram resultado de erro humano, atividade mal-intencionada ou ambos.

O relatório forneceu vários exemplos, incluindo a entrada com privilégios administrativos e a execução de tarefas de usuário padrão. Em um exemplo citado, um usuário se conectou com direitos de administrador corporativo e abriu um anexo de email que executou código mal-intencionado. Esse código teve direitos administrativos totais em toda a Contoso porque o usuário que abriu o email tinha direitos administrativos totais.

Visão geral

O privilégio mínimo é o conceito de restringir os direitos de acesso apenas aos direitos necessários para a execução de uma tarefa ou função de trabalho específica. Você pode aplicar esse princípio em:

- Contas de usuário.

- Contas de serviço.

- Processos de computação.

Embora esse princípio seja fácil de entender, pode ser complexo implementá-lo. Como resultado, em muitos casos, os privilégios mínimos não são adotados.

O princípio determina que todos os usuários devem entrar com uma conta de usuário que tenha as permissões mínimas necessárias para concluir a tarefa atual e nada mais. Esse princípio fornece proteção contra códigos mal-intencionados, entre outros ataques. Ele se aplica aos computadores e aos usuários desses computadores.

Claramente o problema acontece porque os administradores normalmente não querem entrar com uma conta de usuário padrão para suas tarefas diárias e depois sair e entrar novamente como administrador quando precisam redefinir a senha do usuário. Isso é demorado e é um incômodo. Para resolver esse problema, encontre uma maneira de identificar os riscos de segurança típicos. Em seguida, planeje uma política de privilégios mínimos menos invasiva.

Identificar entidades de segurança

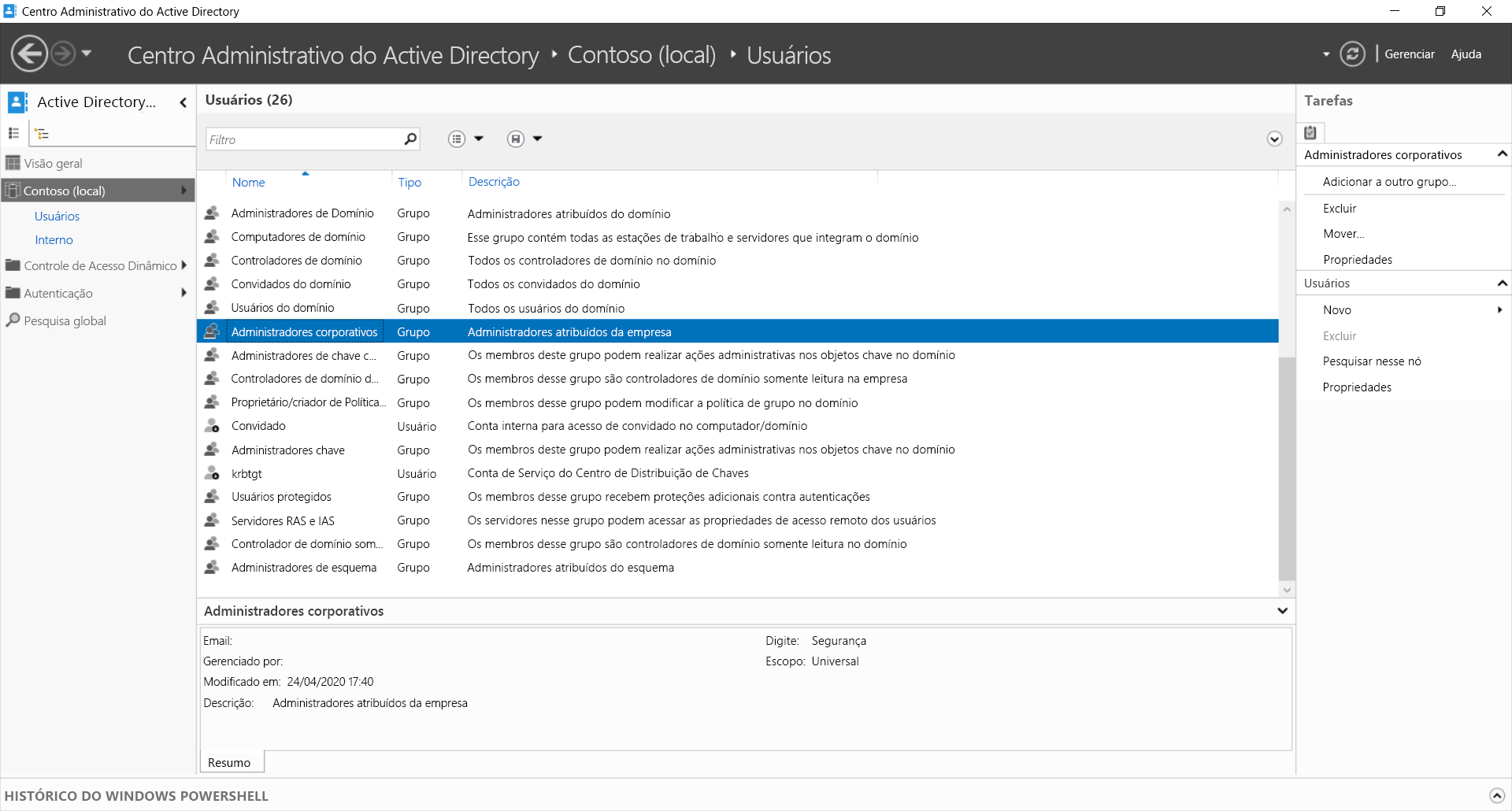

Em um ambiente local, determine quais entidades de segurança (usuários e grupos) pertencem a grupos administrativos. No AD DS (Active Directory Domain Services), há vários grupos administrativos confidenciais. Eles são descritos na tabela a seguir.

| Grupo | Descrição |

|---|---|

| Administrador corporativo | Esse grupo de segurança universal reside na pasta usuários do domínio raiz da floresta AD DS. Os membros podem executar todas as tarefas administrativas em qualquer lugar da floresta. Há algumas tarefas de gerenciamento que exigem associação ao grupo de Administradores Corporativos. Por padrão, somente a conta de usuário administrador do domínio raiz da floresta pertence ao Administradores Corporativos. |

| Administradores do domínio | Esse grupo de segurança global reside na pasta usuários de cada domínio em sua floresta AD DS. Os membros podem executar todas as tarefas administrativas em qualquer domínio local. Por padrão, somente a conta de usuário administrador do domínio local pertence ao Administradores de Domínio. |

| Administradores de esquemas | Esse grupo de segurança universal reside na pasta usuários do domínio raiz da floresta. Os membros podem modificar as propriedades do esquema de AD DS. As alterações de esquema não são frequentes, mas têm um efeito muito significativo. Por padrão, somente a conta de usuário administrador do domínio raiz da floresta pertence ao Administradores de Esquemas. |

| Administradores | Esse grupo de segurança do domínio local reside na pasta BUILTIN em AD DS. O grupo local de administradores também existe em todos os computadores em sua floresta AD DS. Os administradores têm acesso completo e irrestrito ao domínio ou computador. Normalmente, os grupos Administradores Corporativos e Administradores de Domínio são adicionados aos grupos de Administradores em todos os computadores na sua floresta. |

Observação

O esquema AD DS é uma coleção de objetos e suas propriedades, às vezes também chamadas de classes e atributos.

Outros grupos internos que têm privilégios de segurança incluem:

- Operadores de contas.

- Operadores de Servidor.

- Administradores chave.

- Administradores chave corporativos.

Modificar associações do grupo

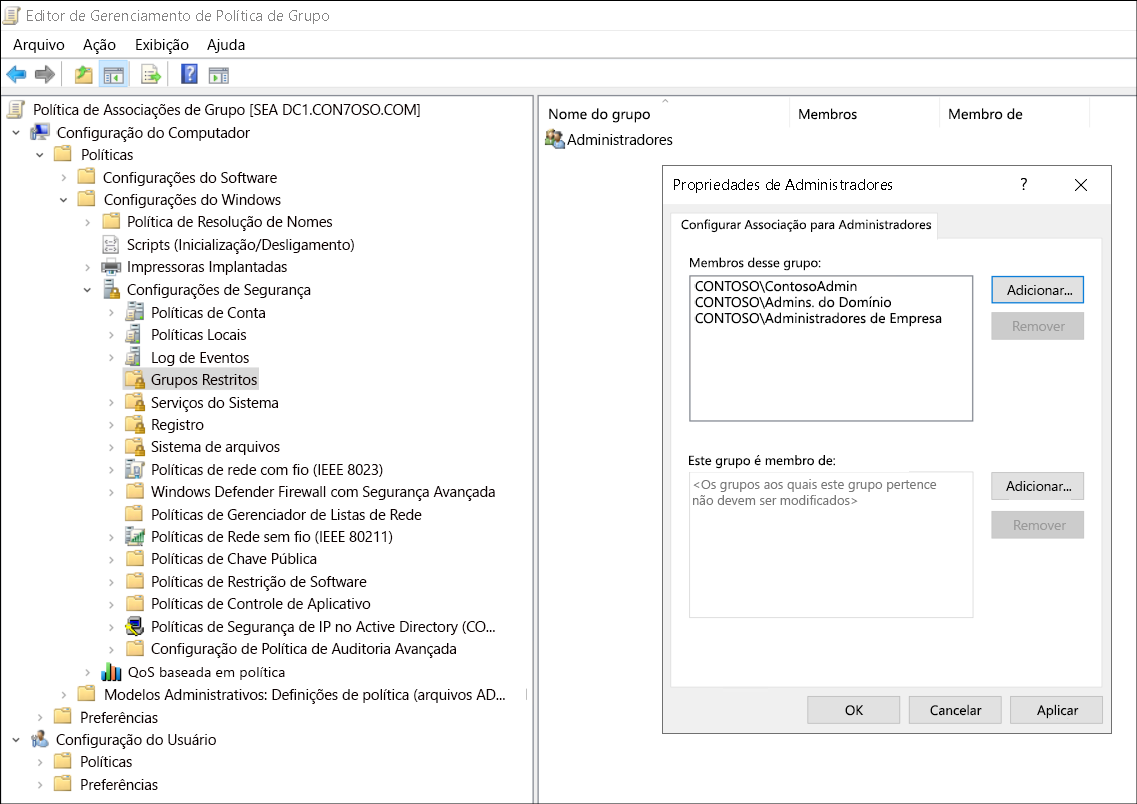

Depois de determinar quais usuários e grupos pertencem aos grupos administrativos, você pode fazer as alterações necessárias. Você pode usar GPOs (objetos de Política de Grupo) em um ambiente do AD DS para agilizar esse processo. Use o recurso Grupos Restritos para controlar a associação de grupos em todos os computadores afetados pelo GPO. Use este procedimento:

- Abra o Gerenciamento de Política de Grupo, e crie e vincule um GPO ao objeto de domínio.

- Abra o GPO para edição.

- Localize a Configuração do Computador, Políticas, Configurações do Windows, Configurações de Segurança e Grupos Restritos.

- Clique com o botão direito do mouse ou ative o menu de contexto para Grupos Restritos e selecione Adicionar Grupo.

- Na caixa de diálogo Adicionar Grupo, adicione o grupo necessário.

- Adicione os membros ao grupo ou adicione o grupo a outro grupo como um membro.

- Selecione OK para concluir o processo.

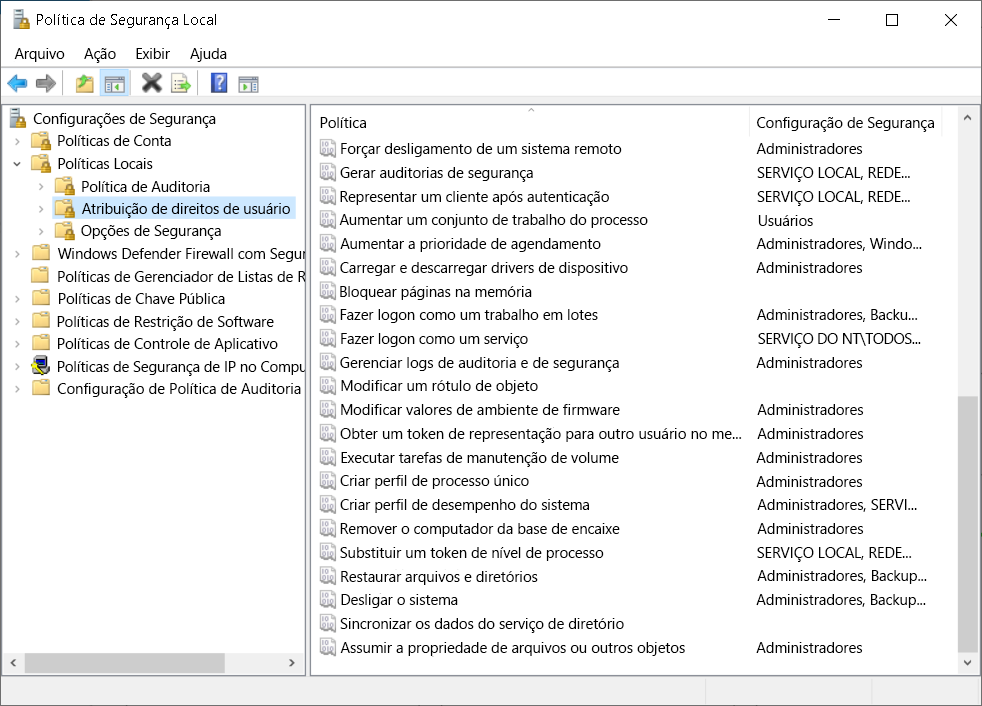

Determinar direitos atribuídos no momento

Depois de modificar as entidades de segurança em seu ambiente, determine quais direitos essas entidades já têm. Mas, claro, se um usuário pertencer a um grupo administrativo confidencial, como o de administradores, esse usuário poderá executar tarefas e exercer direito no computador ou domínio em que o grupo existe.

Observação

Um direito é a capacidade de executar uma tarefa administrativa. Uma permissão é a capacidade de acessar um objeto no sistema de arquivos, no AD DS ou em outro lugar.

No entanto, um usuário pode pertencer a outros grupos aos quais foram atribuídos direitos ou privilégios. Também pode ser o caso em que um direito é atribuído diretamente a um usuário.

Você pode usar o console de Política de Segurança Local para determinar quais direitos são atribuídos. Use este procedimento:

- Selecione Iniciare selecione Ferramentas Administrativas do Windows.

- Selecione Política de Segurança Local.

- Em Política de Segurança Local, expandir Políticas Locais e emAtribuição de Direitos do Usuário.

- Examine e, se necessário, edite o valor Configuração de Segurança para cada Política listada.

Dica

Sempre atribua uma política a um grupo e não diretamente a um usuário. Isso ajuda no gerenciamento contínuo. Quando a função de trabalho de alguém é alterada, você só precisa alterar suas associações de grupo em vez de revisitar todas as atribuições de direitos de usuário atribuídas à sua conta de usuário.

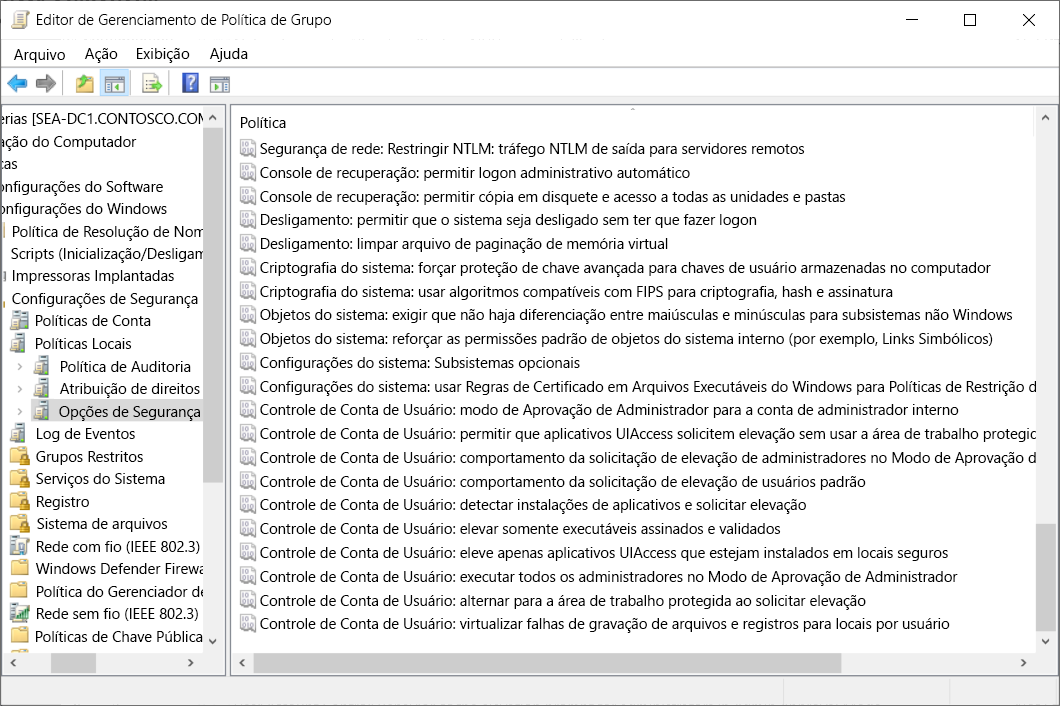

Implementar Controle de Conta de Usuário

O UAC (controle de conta de usuário) é um recurso de segurança que fornece uma maneira para os usuários limitarem o status de sua conta administrativa para a de uma conta de usuário padrão. No entanto, quando o usuário deseja executar uma tarefa que requer capacidade administrativa, conhecida como elevação, o usuário é solicitado a confirmar essa elevação. Por padrão, o UAC solicita ao usuário quando ele tenta a elevação, da seguinte maneira:

- Se o usuário for um administrador, ele será solicitado a confirmar a elevação.

- Se o usuário for um usuário padrão, ele será solicitado a fornecer credenciais administrativas.

Você pode controlar as solicitações e o comportamento do UAC usando GPOs.

- Abra um GPO vinculado apropriadamente para edição e acesse Configuração do Computador, Políticas, Configurações do Windows, Configurações de Segurança, Políticas Locais e Opções de Segurança.

- Para contas administrativas, abra o controle de conta de usuário: configuração do comportamento da solicitação de elevação para administradores no modo de Aprovação de Administrador, selecione Definir essa configuração de políticae selecione a configuração necessária.

- Para usuários padrão, abra o Controle de Conta de Usuário: configuração do comportamento da solicitação de elevação para usuários padrão, selecione Definir essa configuração de políticae selecione a configuração necessária.

Implementar Administração Suficiente

A JEA (administração suficiente) é uma tecnologia administrativa que permite que você aplique princípios de RBAC (controle de acesso baseado em função) por meio de sessões remotas do Windows PowerShell. Em vez de permitir funções gerais de usuários que geralmente permitem que eles executem tarefas que não estão diretamente relacionadas a seus requisitos de trabalho, o JEA permite que você configure pontos de extremidade especiais do Windows PowerShell para fornecer a funcionalidade necessária para executar uma tarefa específica.

O JEA permite que você bloqueie sessões administrativas para que apenas um conjunto específico de tarefas possa ser executado por meio de uma sessão remota do Windows PowerShell. O JEA aumenta a segurança limitando as tarefas que podem ser executadas. Você configura o JEA criando e modificando arquivos de capacidade de função e arquivos de configuração de sessão.

Importante

O JEA dá suporte apenas à comunicação remota do Windows PowerShell.