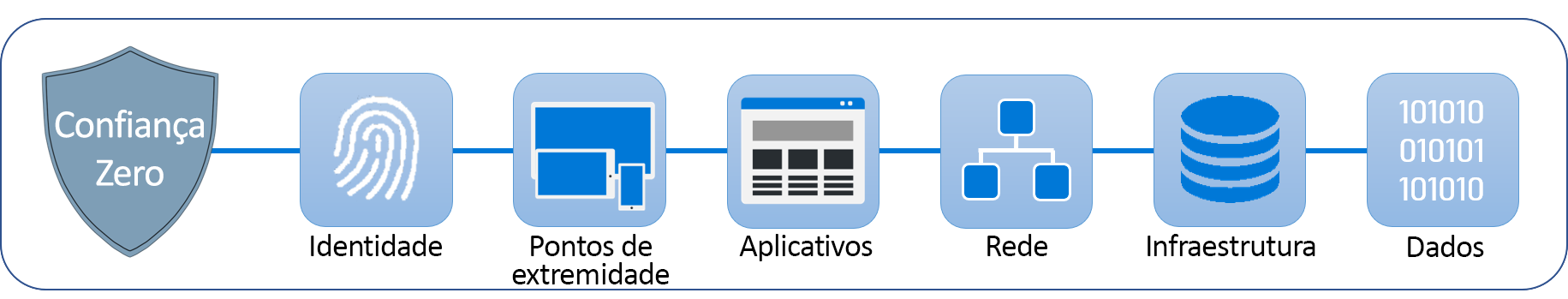

Modelo de segurança de Confiança Zero

Confiança Zero é uma estratégia de segurança de ponta a ponta que monitora e controla os seis pilares principais da segurança: identidade, pontos de extremidade, aplicativos, rede, infraestrutura e dados.

A abordagem Confiança Zero apresenta as preocupações de segurança que surgem devido ao cenário digital em evolução. Hoje, quase todas as organizações têm uma força de trabalho móvel, remota ou híbrida, aplicativos de nuvem, dados armazenados em ambientes diferentes e dispositivos registrados de vários locais. Na ausência de um modelo de segurança robusto, todos esses fatores podem inadvertidamente levar a uma grande violação de segurança.

Na prática, a regra "não confiar em ninguém e verificar tudo" sugere que todas as solicitações, dispositivos ou usuários não devem ser confiáveis e devem ser tratadas como uma possível ameaça até serem verificadas por métodos de autenticação fortes, antes de permitir o acesso à rede. Isso também significa que os usuários e dispositivos somente têm permissão de acesso aos aplicativos ou dados específicos de que precisam.

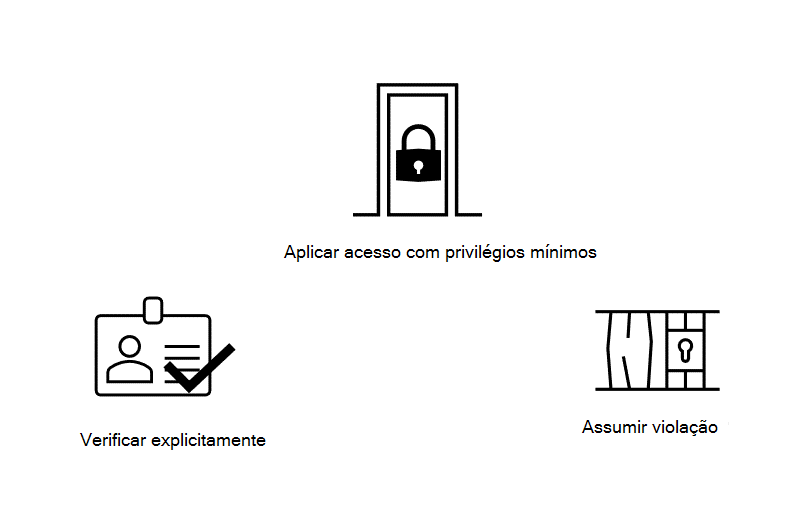

Princípios de Confiança Zero

A estrutura de segurança de Confiança Zero opera em princípios-chave para fornecer várias camadas de defesa:

- Verifique explicitamente: a Confiança Zero requer verificação de identidade estrita para cada usuário e dispositivo que está tentando acessar recursos. Com a Confiança Zero, a verificação de identidade de usuários e dispositivos é um processo contínuo, geralmente em vários níveis. Isso garante o monitoramento constante e a validação de quem pode acessar o quê.

- Use o acesso de privilégios mínimos: o princípio do acesso de privilégios mínimos garante que o acesso do usuário seja minimizado com JIT (Just-In-Time) e JEA (Just-Enough-Access). Isso significa conceder acesso apenas a sistemas e aplicativos a usuários autorizados para tarefas específicas por um tempo mínimo.

- Pressupor violação: esse princípio pressupõe que os invasores já estejam em sua rede e estejam procurando mover-se lateralmente e obter mais informações. Ele incorpora uma abordagem negar tudo e usa o monitoramento em tempo real para avaliar cada solicitação em relação a comportamentos conhecidos para limitar e controlar o acesso. Suponha que a violação seja a mentalidade de criar a segregação de acesso necessária para conter os danos a uma pequena área e, ao fazer isso, minimizar o impacto em seus negócios.