Implantar OMA-URIs para direcionar um CSP por meio de Intune e uma comparação com o local

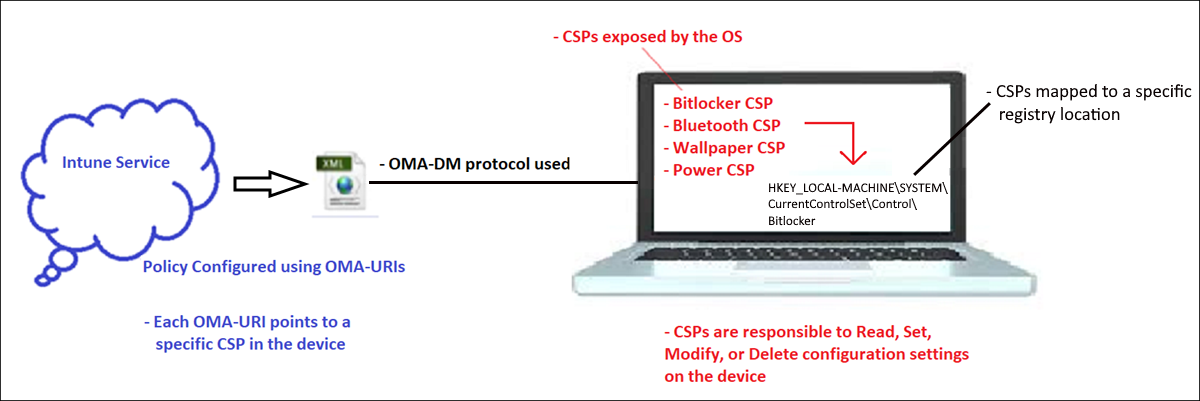

Este artigo descreve o significado dos CSPs (Provedores de Serviços de Configuração do Windows), Open Mobile Alliance – Uniform Resources (OMA-URIs) e como as políticas personalizadas são entregues a um dispositivo baseado em Windows 10 com Microsoft Intune.

Intune fornece uma interface conveniente e fácil de usar para configurar essas políticas. No entanto, nem todas as configurações estão necessariamente disponíveis no centro de administração Microsoft Intune. Embora muitas configurações possam ser potencialmente configuradas em um dispositivo Windows, não é viável ter todas elas no centro de administração. Além disso, à medida que os avanços são feitos, não é incomum ter um certo grau de atraso antes que uma nova configuração seja adicionada. Nesses cenários, implantar um perfil OMA-URI personalizado que usa um CSP (Provedor de Serviços de Configuração do Windows) é a resposta.

Escopo CSP

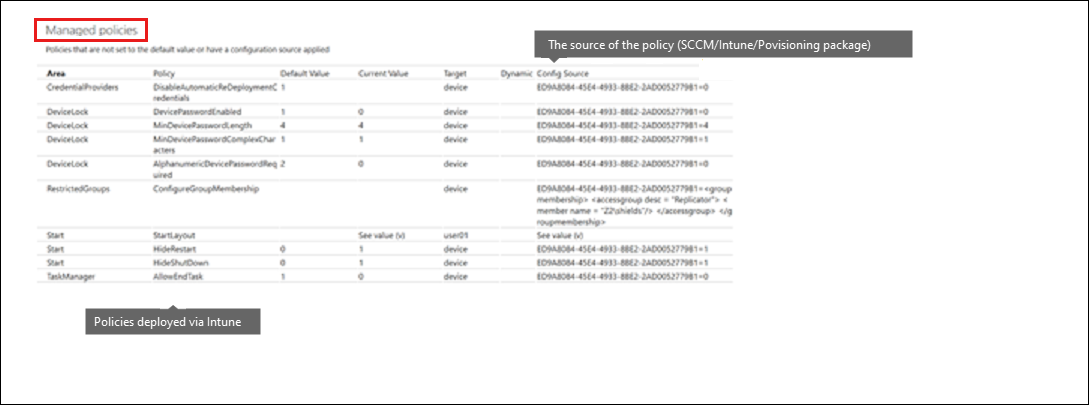

Os CSPs são uma interface usada por provedores de MDM (gerenciamento de dispositivo móvel) para ler, definir, modificar e excluir configurações no dispositivo. Normalmente, ele é feito por meio de chaves e valores no Registro do Windows. As políticas CSP têm um escopo que define o nível em que uma política pode ser configurada. É semelhante às políticas disponíveis no centro de administração Microsoft Intune. Algumas políticas só podem ser configuradas no nível do dispositivo. Essas políticas se aplicam independentemente de quem está conectado ao dispositivo. Outras políticas podem ser configuradas no nível do usuário. Essas políticas se aplicam apenas a esse usuário. O nível de configuração é ditado pela plataforma, não pelo provedor MDM. Ao implantar uma política personalizada, você pode procurar aqui para encontrar o escopo do CSP que deseja usar.

O escopo do CSP é importante porque ele ditará a sintaxe da cadeia de caracteres OMA-URI que você deve usar. Por exemplo:

Escopo do usuário

./User/Vendor/MSFT/Policy/Config/AreaName/PolicyName para configurar a política. ./User/Vendor/MSFT/Policy/Result/AreaName/PolicyName para obter o resultado.

Escopo do dispositivo

./Device/Vendor/MSFT/Policy/Config/AreaName/PolicyName para configurar a política. ./Device/Vendor/MSFT/Policy/Result/AreaName/PolicyName para obter o resultado.

OMA-URIs

O OMA-URI é um caminho para uma configuração específica com suporte por um CSP.

O OMA-URI: é uma cadeia de caracteres que representa a configuração personalizada de um dispositivo baseado em Windows 10. A sintaxe é determinada pelos CSPs no cliente. Você pode encontrar detalhes sobre cada CSP aqui.

Uma política personalizada: ela contém a OMA-URIs a ser implantada. Ele está configurado em Intune.

Intune: depois que uma política personalizada é criada e atribuída a dispositivos cliente, Intune se torna o mecanismo de entrega que envia o OMA-URIs para esses clientes Windows. Intune usa o protocolo OMA-DM (Open Mobile Alliance Gerenciamento de Dispositivos) para fazer isso. É um padrão pré-definido que usa o SyncML baseado em XML para enviar as informações para o cliente.

CSPs: depois que o OMA-URIs chegar ao cliente, o CSP os lê e configura a plataforma Windows de acordo. Normalmente, ele faz isso adicionando, lendo ou alterando valores de registro.

Para resumir: o OMA-URI é a carga, a política personalizada é o contêiner, Intune é o mecanismo de entrega desse contêiner, OMA-DM é o protocolo usado para entrega e o CSP do Windows lê e aplica as configurações configuradas na carga OMA-URI.

Esse é o mesmo processo usado por Intune para fornecer as políticas de configuração de dispositivo padrão que já estão internas na interface do usuário. Quando OMA-URIs usar a interface do usuário Intune, elas ficam ocultas atrás de interfaces de configuração amigáveis ao usuário. Isso torna o processo mais fácil e intuitivo para o administrador. Use as configurações de política internas sempre que possível e use políticas OMA-URI personalizadas apenas para opções que de outra forma não estão disponíveis.

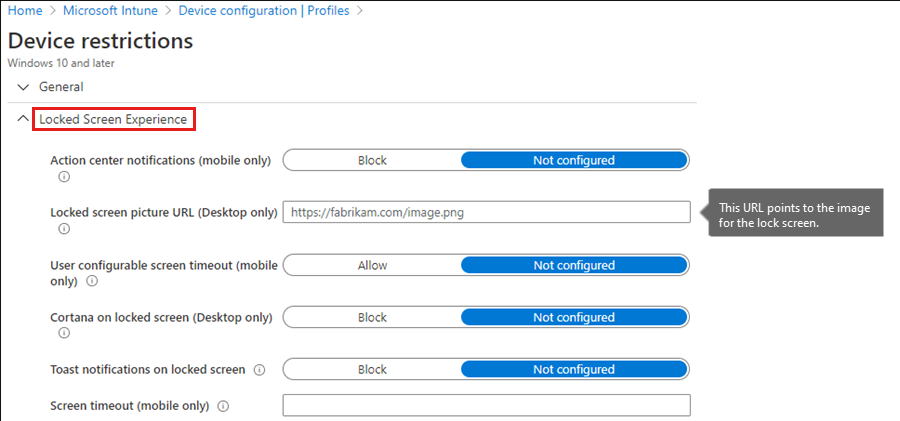

Para demonstrar esse processo, você pode usar uma política interna para definir a imagem da tela de bloqueio em um dispositivo. Você também pode implantar um OMA-URI e direcionar o CSP relevante. Ambos os métodos alcançam o mesmo resultado.

OMA-URIs do centro de administração Microsoft Intune

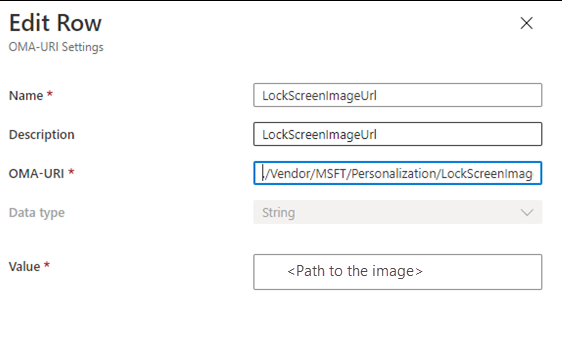

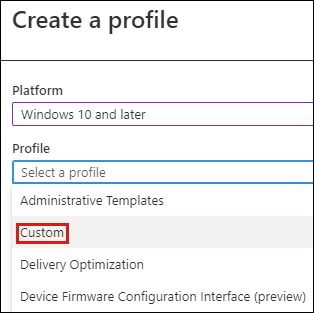

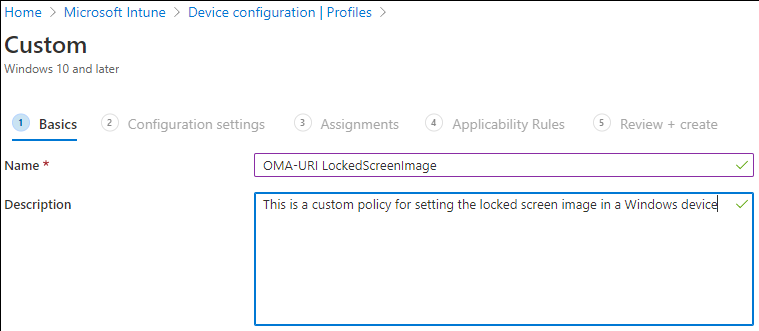

Usar uma política personalizada

A mesma configuração pode ser definida diretamente usando o seguinte OMA-URI:

./Vendor/MSFT/Policy/Config/DeviceLock/EnforceLockScreenAndLogonImage

Ela está documentada na referência CSP do Windows. Depois de determinar o OMA-URI, crie uma política personalizada para ela.

Não importa qual método você use, o resultado final é idêntico.

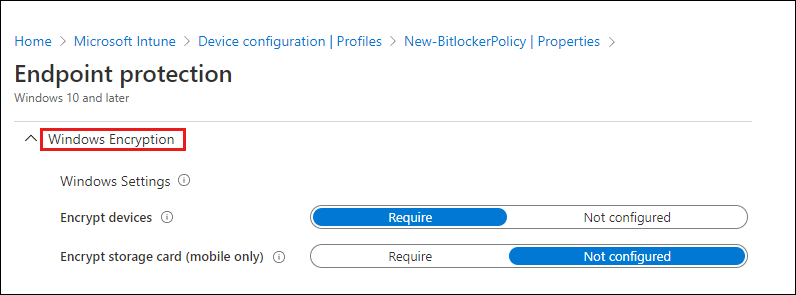

Este é outro exemplo que usa o BitLocker.

Usar uma política personalizada do centro de administração Microsoft Intune

Usando uma política personalizada

Relacionar OMA-URIs personalizadas ao mundo local

Você pode usar suas configurações de Política de Grupo existentes como referência ao criar sua configuração de política de MDM. Se sua organização quiser migrar para o MDM para gerenciar dispositivos, recomendamos que você se prepare analisando as configurações atuais Política de Grupo para ver o que é necessário para fazer a transição para o gerenciamento de MDM.

A MMAT (Ferramenta de Análise de Migração de MDM) determina quais Políticas de Grupo foram definidas para um usuário ou computador de destino. Em seguida, ele gera um relatório que lista o nível de suporte para cada configuração de política em equivalentes de MDM.

Aspectos do seu Política de Grupo antes e depois de migrar para a nuvem

A tabela a seguir mostra os diferentes aspectos do Política de Grupo antes e depois de migrar para a nuvem usando o MMAT.

| No local | Nuvem |

|---|---|

| Política de grupo | MDM |

| Controladores de Domínio | Servidor MDM (serviço Intune) |

| Pasta Sysvol | Intune banco de dados/MSUs |

| Extensão do lado do cliente para processar GPO | CSPs para processar a política de MDM |

| Protocolo SMB usado para comunicação | Protocolo HTTPS usado para comunicação |

.pol

|

.ini arquivo (geralmente é a entrada) |

SyncML é a entrada para os dispositivos |

Notas importantes sobre o comportamento da política

Se a política for alterada no servidor MDM, a política atualizada será enviada por push para o dispositivo e a configuração será configurada para o novo valor. No entanto, a remoção da atribuição da política do usuário ou dispositivo pode não reverter a configuração para o valor padrão. Há alguns perfis que são removidos após a remoção da atribuição ou o perfil é excluído, como perfis de Wi-Fi, perfis vpn, perfis de certificado e perfis de email. Como esse comportamento é controlado por cada CSP, você deve tentar entender o comportamento do CSP para gerenciar suas configurações corretamente. Para obter mais informações, consulte Referência do CSP do Windows.

Juntar tudo

Para implantar um OMA-URI personalizado para direcionar um CSP em um dispositivo Windows, crie uma política personalizada. A política deve conter o caminho para o caminho OMA-URI junto com o valor que você deseja alterar no CSP (habilitar, desabilitar, modificar ou excluir).

Depois que a política for criada, atribua-a a um grupo de segurança para que ela entre em vigor.

Solução de problemas

Ao solucionar problemas de políticas personalizadas, você descobrirá que a maioria dos problemas se encaixa nas seguintes categorias:

- A política personalizada não atingiu o dispositivo cliente.

- A política personalizada chegou ao dispositivo cliente, mas o comportamento esperado não é observado.

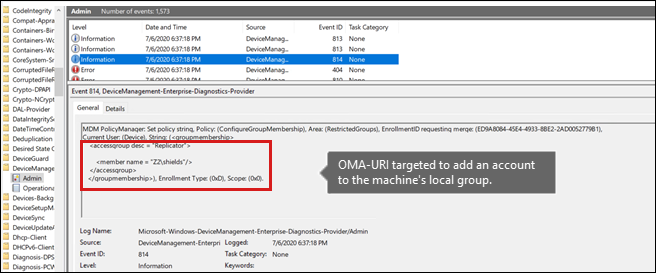

Se você tiver uma política que não está funcionando conforme o esperado, verifique se a política chegou mesmo ao cliente. Há dois logs para marcar para verificar sua entrega.

Logs de diagnóstico MDM

O log de eventos do Windows

Ambos os logs devem conter uma referência à política personalizada ou à configuração OMA-URI que você está tentando implantar. Se você não vir essa referência, é provável que a política não tenha sido entregue ao dispositivo. Verifique se a política está configurada corretamente e é direcionada para o grupo correto.

Se você verificar se a política está atingindo o cliente, marcar no DeviceManagement-Enterprise-Diagnostics-Provider > Admin Event log cliente para obter erros. Você pode ver uma entrada de erro que contém informações adicionais sobre por que a política não se aplicou. As causas variam, mas há frequentemente um problema na sintaxe da cadeia de caracteres OMA-URI configurada na política personalizada. Marcar a referência CSP e verifique se a sintaxe está correta.