Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este documento fornece as etapas para restaurar as definições de configuração de pc de núcleo seguro no cenário em que um cliente Enterprise refazer a imagem de um computador de núcleo seguro e, posteriormente, precisa reabilitar todos os recursos de pc de núcleo seguro. Em suma, este documento abordará as etapas para habilitar os seguintes recursos de pc de núcleo seguro, que também podem ser encontrados na página da Web Windows 10 PCs de núcleo seguro:

- Modern Standby

- Proteção do SMM (Modo de Gerenciamento do Sistema)

- Proteção de Acesso à Memória habilitada

- Capacidade de segurança de entrada aprimorada

- Integridade de memória (HVCI) habilitada

- Trusted Platform Module 2.0

- Manutenção de dispositivo moderno

- Inicialização Segura UEFI habilitada

- Firmware Virtualization habilitado

Gerenciando configurações de computador de núcleo seguro

Em geral, as configurações de um computador de núcleo seguro podem ser divididas em duas categorias: aquelas que podem ser definidas por meio do Windows e aquelas que são configuradas por meio do firmware UEFI do dispositivo. No entanto, mesmo nessas categorias, algumas das configurações do Windows exigem que o firmware do dispositivo tenha configurações específicas. Este documento explicará como gerenciar essas configurações dessas duas perspectivas e chamará todas as configurações de firmware necessárias para dar suporte a essas configurações.

Configurações do Windows

proteção do Windows Defender System Guard e do SMM

Para proteger recursos críticos, como a pilha de autenticação do Windows, tokens de logon único, a pilha biométrica Windows Hello e o Módulo de Plataforma Confiável Virtual, o firmware e o hardware de um sistema devem ser confiáveis. Windows Defender System Guard (WDSG) reorganiza os recursos de integridade do sistema Windows 10 existentes sob um mesmo teto e configura o próximo conjunto de investimentos em segurança do Windows. Ele foi projetado para fazer essas garantias de segurança:

- Proteger e manter a integridade do sistema conforme ele é iniciado

- Valide se a integridade do sistema foi realmente mantida por meio de atestado local e remoto

Além disso, o WDSG também protege contra ataques do SMM (Modo de Gerenciamento do Sistema). O SMM é um modo de CPU de finalidade especial em microcontroladores x86 que manipula o gerenciamento de energia, a configuração de hardware, o monitoramento térmico e qualquer outra coisa que o fabricante considerar útil. Sempre que uma dessas operações do sistema é solicitada, uma SMI (interrupção não mascarada) é invocada em runtime, que executa o código SMM instalado pelo BIOS. O código SMM é executado no nível de privilégio mais alto e é invisível para o sistema operacional, o que o torna um destino atraente para atividades mal-intencionadas. Mesmo que System Guard Inicialização Segura seja usada para inicialização tardia, o código SMM poderá acessar a memória do hipervisor e alterar o hipervisor.

Para se defender disso, são usadas duas técnicas:

- Proteção contra paginação para impedir o acesso inadequado a código e dados

- Atestado e supervisão de hardware do SMM

A proteção contra paginação pode ser implementada para bloquear determinadas tabelas de código a serem somente leitura para evitar adulterações. Isso impede o acesso a qualquer memória que não tenha sido atribuída especificamente.

Um recurso de processador imposto por hardware conhecido como manipulador SMI de supervisor pode monitorar o SMM e garantir que ele não acesse nenhuma parte do espaço de endereço que ele não deve acessar.

A proteção do SMM é criada com base na tecnologia de Inicialização Segura e exige que ela funcione. No futuro, Windows 10 também medirá o comportamento desse manipulador SMI e atestará que nenhuma memória de propriedade do sistema operacional foi adulterada.

A nova proteção do WDSG pode ser feita de várias maneiras. Por exemplo, para habilitar a proteção do WDSG usando o GPO, você implantaria o modelo "Ativar Segurança Baseada em Virtualização" e definiria a Configuração de Inicialização Segura:

Mais informações sobre as maneiras de habilitar System Guard Inicialização Segura são abordadas abaixo:

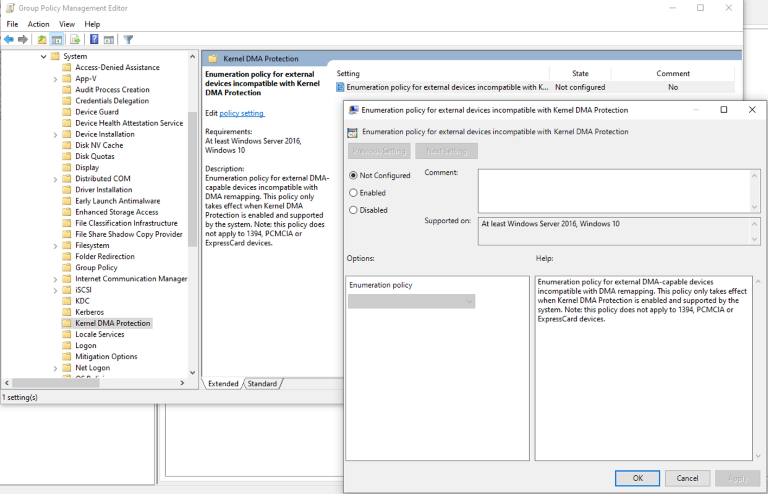

Proteção de Acesso à Memória

O Windows aproveita a IOMMU (Unidade de Gerenciamento de Memória de Entrada/Saída) do sistema para impedir que periféricos externos iniciem e executem o AMD, a menos que os drivers desses periféricos ofereçam suporte ao isolamento de memória (como o remapeamento de DMA). Periféricos com drivers compatíveis com remapeamento de DMA serão automaticamente enumerados, iniciados e autorizados a executar o remapeamento de DMA para suas regiões de memória atribuídas.

Por padrão, periféricos com drivers incompatíveis de Remapeamento de DMA serão impedidos de iniciar e executar o AMD até que um usuário autorizado entre no sistema ou desbloqueie a tela. Os administradores de TI podem garantir que esse comportamento padrão seja aplicado a dispositivos com drivers incompatíveis de Remapeamento de DMA usando as políticas de MDM do DMAGuard e selecionando se a política está habilitada.

ESS (Segurança de Entrada Aprimorada)

O Windows Hello permite que um usuário se autentique usando sua biometria ou um PIN eliminando a necessidade de uma senha. A autenticação biométrica usa reconhecimento facial ou impressão digital para provar a identidade de um usuário de maneira segura, pessoal e conveniente. A Segurança de Entrada Aprimorada fornece um nível adicional de segurança aproveitando componentes especializados de hardware e software, como vbs (segurança baseada em virtualização) e módulo de plataforma confiável para isolar e proteger os dados de autenticação de um usuário e proteger o canal pelo qual esses dados são comunicados.

Para habilitar o ESS em uma imagem personalizada, você precisará garantir que:

- Autenticação facial

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics está definido como 1

- O driver de Câmera Segura do OEM está instalado

- Autenticação por impressão digital

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureBiometrics está definido como 1

- HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\SecureFingerprint está definido como 1

- O driver de Impressão Digital Segura do OEM está instalado.

Integridade de memória (HVCI)

A integridade da memória, também conhecida como HVCI (integridade de código Hypervisor-Protected), é um recurso de VBS (segurança baseada em virtualização) que fornece proteção crítica e proteção do kernel do Windows. Ele usa a virtualização para isolar a função de tomada de decisão de INTEGRidade de Código (CI) do restante do sistema operacional Windows, gerenciando com segurança a memória do kernel e os processos executados nesse ambiente de alto privilégio. Para habilitar o HVCI em dispositivos Windows 10 com hardware de suporte em toda a empresa, use qualquer uma destas opções:

- Segurança do Windows aplicativo

- Microsoft Intune (ou outro provedor de MDM)

- Política de Grupo

- Microsoft Endpoint Configuration Manager

- Registro

Trusted Platform Module

A tecnologia TPM foi desenvolvida para fornecer funções relacionadas à segurança com base em hardware. Um chip TPM é um processador de criptografia seguro projetado para desempenhar as operações de criptografia. O chip inclui vários mecanismos de segurança física para torná-lo resistente a adulterações nas funções de segurança do TPM por software mal-intencionado. Algumas das principais vantagens de usar um TPM são:

- Gerar, armazenar e limitar o uso de chaves de criptografia.

- Use a tecnologia TPM para autenticação de dispositivo de plataforma usando a chave RSA exclusiva do TPM.

- Ajudar a garantir a integridade da plataforma, executando e armazenando medidas de segurança.

As funções mais comuns do TPM são para medições de integridade do sistema e uso e criação de chaves. Durante o processo de inicialização de um sistema, o código de inicialização que é carregado (incluindo firmware e componentes do sistema operacional) pode ser medido e gravado no TPM. As medidas de integridade podem ser usadas como prova de como um sistema foi iniciado e como garantia de que uma chave baseada no TPM só foi usada com o software correto para inicializar o sistema.

Examine As informações de configuração do TPM Política de Grupo configurações para obter detalhes sobre como configurar TPMs por meio do GPO. Além disso, você pode utilizar os cmdlets do TPM para configurar o TPM.

Ambos exigem que o TPM seja habilitado no firmware do dispositivo.

Manutenção de dispositivo moderno

Windows Update dá suporte à Manutenção moderna de dispositivos, e o OEM do dispositivo fornecerá Windows Update com os drivers e firmware apropriados. Os administradores corporativos só precisam garantir que seus dispositivos possam ser atendidos por Windows Update.

Configurações de firmware UEFI

Ao fazer uma nova imagem do sistema operacional, as configurações de UEFI não são modificadas; no entanto, no cenário em que os usuários podem ter modificado as próprias configurações de UEFI antes de uma nova imagem, o seguinte ajudará a determinar se as configurações estão corretas.

Ferramentas de Implantação de Configurações de Firmware do OEM

Como várias configurações de computador de núcleo seguro do Windows exigem a habilitação de configurações de firmware específicas, um Administrador Corporativo precisará defini-las diretamente no dispositivo de destino ou implantando configurações de firmware por meio das Ferramentas de Implantação do OEM.

Essas ferramentas estão disponíveis diretamente do OEM e estão fora do escopo deste documento. A Microsoft fornece informações sobre como fazer isso para o dispositivo Microsoft Surface em Gerenciar e implantar atualizações de driver e firmware do Surface.

Inicialização segura da UEFI

A inicialização segura é um padrão de segurança desenvolvido por membros do mercado de PCs para certificar-se de que um dispositivo seja iniciado usando apenas o software de confiança do OEM (Fabricante de Equipamento Original). Quando o PC é iniciado, o firmware verifica a assinatura de cada parte do software de inicialização, incluindo drivers de firmware UEFI (também conhecidos como ROMs opcionais), aplicativos EFI e o sistema operacional. Se as assinaturas forem válidas, o PC será inicializado e o firmware dará controle ao sistema operacional.

O OEM pode usar as instruções do fabricante do firmware para criar chaves de inicialização segura e armazená-las no firmware do PC. Os administradores corporativos precisarão usar suas ferramentas de distribuição de configuração de firmware OEM para implantar as configurações necessárias de firmware de Inicialização Segura. Para obter uma descrição genérica de como habilitar e desabilitar a Inicialização Segura no firmware, examine Habilitando a inicialização segura.

Virtualização de firmware

Para dar suporte à execução de Máquinas Virtuais e vários serviços de segurança do Windows, o dispositivo deve ter a virtualização habilitada no firmware do dispositivo. As opções no firmware dependem se o dispositivo tem uma plataforma Intel ou AMD. Para dispositivos que usam a plataforma Intel, você precisará habilitar a "Intel VT (Tecnologia de Virtualização Intel)" e, para dispositivos que usam a plataforma AMD, você precisará habilitar a tecnologia "AMD-V (AmD-V)".