Controlar o acesso aos dados organizacionais com os Serviços de Federação do Active Directory (AD FS)

Este documento fornece uma visão geral do controle de acesso com AD FS em cenários locais, híbridos e de nuvem.

AD FS e Acesso Condicional a recursos locais

Desde a introdução dos Serviços de Federação do Active Directory (AD FS), as políticas de autorização estão disponíveis para restringir ou permitir o acesso de usuários aos recursos com base nos atributos da solicitação e do recurso. Como o AD FS mudou entre as versões, a forma como essas políticas são implementadas alterou. Para obter informações detalhadas sobre os recursos de controle de acesso por versão, consulte:

- Políticas de controle de acesso no AD FS no Windows Server 2016

- Controle de acesso no AD FS no Windows Server 2012 R2

AD FS e Acesso Condicional em uma organização híbrida

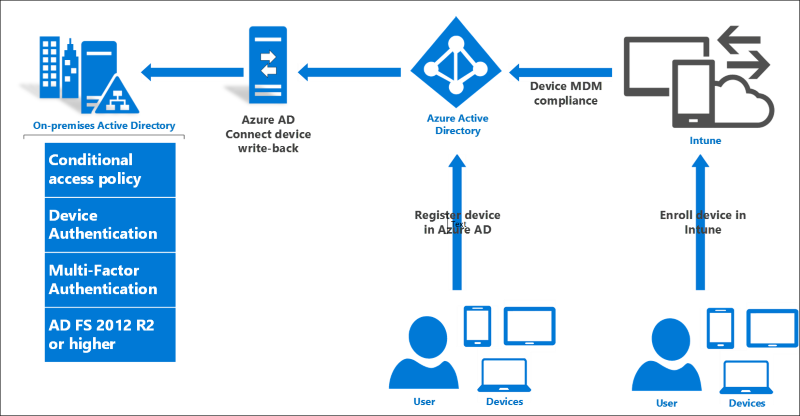

O AD FS fornece o componente local da política de acesso condicional em um cenário híbrido. As regras de autorização baseadas no AD FS devem ser usadas para recursos não Microsoft Entra como os aplicativos locais federados diretamente para AD FS. O componente de nuvem é fornecido pelo Acesso condicional do Microsoft Entra. O Microsoft Entra Connect fornece o plano de controle conectando os dois.

Por exemplo, quando você registra os dispositivos com o Microsoft Entra ID para acesso condicional a recursos da nuvem, a funcionalidade de write-back do dispositivo do Microsoft Entra Connect disponibiliza as informações de registro do dispositivo local para consumo e imposição das políticas do AD FS. Dessa forma, você tem uma abordagem consistente para políticas de controle de acesso para recursos locais e da nuvem.

A evolução das políticas de acesso do cliente para o Office 365

Muitos usuários estão utilizando as políticas de acesso do cliente com o AD FS para limitar o acesso ao Office 365 e outros do Microsoft Online Services com base em fatores como a localização do cliente e o tipo de aplicativo cliente que está sendo usado.

- Políticas de acesso do cliente no AD FS do Windows Server 2012 R2

- Políticas de acesso do cliente no AD FS 2.0

Alguns exemplos dessas políticas incluem:

- Bloquear todo o acesso do cliente extranet ao Office 365

- Bloquear todos os acessos de clientes extranet ao Office 365, exceto para dispositivos que acessam o Exchange Online para Exchange Active Sync

Muitas vezes, a necessidade por trás dessas políticas é reduzir o risco de vazamento de dados, garantindo que apenas clientes autorizados, aplicativos que não armazenam dados em cache ou dispositivos que podem ser desabilitados remotamente possam obter o acesso aos recursos.

Embora as políticas documentadas acima para AD FS funcionem nos cenários específicos documentados, elas têm limitações porque dependem de dados do cliente que não estão disponíveis de forma consistente. Por exemplo, a identidade do aplicativo cliente está disponível apenas para os serviços baseados no Exchange Online e não para recursos como o SharePoint Online, em que os mesmos dados poderão ser acessados por meio do navegador ou de um "cliente grosso" como Word ou Excel. Além disso, o AD FS não tem conhecimento do recurso no Office 365 que está sendo acessado, como o SharePoint Online ou o Exchange Online.

Para lidar com essas limitações e fornecer uma maneira mais robusta de usar políticas para gerenciar o acesso a dados corporativos no Office 365, ou em outros recursos baseados no Microsoft Entra ID, a Microsoft introduziu o Acesso Condicional do Microsoft Entra. As políticas de Acesso Condicional do Microsoft Entra podem ser configuradas para um recurso específico, qualquer recurso ou todos os recursos do Office 365, SaaS ou aplicativos personalizados no Microsoft Entra ID. Essas políticas giram em torno da confiança, localização e outros fatores do dispositivo.

Para saber mais sobre o Acesso Condicional do Microsoft Entra, consulte Acesso Condicional do Microsoft Entra ID.

Uma alteração importante que habilita esses cenários é a autenticação moderna, uma nova maneira de autenticar usuários e dispositivos que funciona da mesma forma em clientes do Office, Skype, Outlook e navegadores.

Próximas etapas

Para obter mais informações sobre como controlar o acesso na nuvem e no local, consulte: