Introdução à LAPS do Windows e o Windows Server Active Directory

Saiba como começar a usar a Solução de Senha de Administrador Local do Windows (Windows LAPS) e o Windows Server Active Directory. O artigo descreve os procedimentos básicos para usar a LAPS do Windows para fazer backup de senhas para o Windows Server Active Directory e como recuperá-las.

Requisitos de versão do SO do controlador de domínio e nível funcional do domínio

Se o domínio estiver configurado com o DFL (Nível Funcional de Domínio) abaixo de 2016, você não poderá habilitar o período de criptografia de senha da LAPS do Windows. Sem criptografia de senha, os clientes só podem ser configurados para armazenar senhas em texto limpo (protegido por ACLs do Active Directory) e os DCs não podem ser configurados para gerenciar sua conta DSRM local.

Depois que o domínio atingir o DFL 2016, você poderá habilitar a criptografia de senha da LAPS do Windows. No entanto, se você ainda estiver executando DCs WS2016, esses DCs WS2016 não dão suporte à LAPS do Windows e, portanto, não poderão usar o recurso de gerenciamento de conta DSRM.

Não há problemas em usar sistemas operacionais com suporte anteriores ao WS2016 em seus controladores de domínio, desde que você esteja ciente dessas limitações.

A tabela a seguir resume os vários cenários com suporte ou não:

| Detalhes do domínio | Suporte ao armazenamento de senha de texto não criptografado | Suporte ao armazenamento de senha criptografada (para clientes ingressados no domínio) | Suporte ao gerenciamento de conta DSRM (para DCs) |

|---|---|---|---|

| Abaixo do DFL 2016 | Sim | Não | Não |

| DFL 2016 com um ou mais DCs WS2016 | Sim | Sim | Sim, mas apenas para DCs WS2019 e posteriores |

| DFL 2016 apenas com DCs WS2019 e posteriores | Sim | Sim | Sim |

A Microsoft recomenda fortemente a atualização do cliente para o sistema operacional mais recente disponível em clientes, servidores e controladores de domínio para aproveitar os recursos e aprimoramentos de segurança mais recentes.

Atualizar o esquema de Windows Server Active Directory

O esquema do Windows Server Active Directory deve ser atualizado antes de usar a LAPS do Windows. Essa ação é executada usando o cmdlet Update-LapsADSchema. É uma operação única para toda a floresta. Essa operação pode ser realizada em um controlador de domínio atualizado com a LAPS do Windows para o Windows Server 2022 ou o Windows Server 2019, e também pode ser realizada em um controlador que não seja de domínio, desde que seja compatível com o módulo do Windows PowerShell da LAPS.

PS C:\> Update-LapsADSchema

Dica

Passe o parâmetro -Verbose para ver informações detalhadas sobre o que o cmdlet Update-LapsADSchema (ou qualquer outro cmdlet no módulo do PowerShell da LAPS) está fazendo.

Conceder permissão ao dispositivo gerenciado para atualizar sua senha

O dispositivo gerenciado precisa receber permissão para atualizar sua senha. Essa ação é executada definindo permissões herdáveis na UO (Unidade Organizacional) em que o dispositivo está. O Set-LapsADComputerSelfPermission é usado para essa finalidade, por exemplo:

PS C:\> Set-LapsADComputerSelfPermission -Identity NewLaps

Name DistinguishedName

---- -----------------

NewLAPS OU=NewLAPS,DC=laps,DC=com

Dica

Se você preferir definir as permissões herdáveis na raiz do domínio, especifique toda a raiz de domínio usando a sintaxe DN. Por exemplo, especifique 'DC=laps,DC=com' para o parâmetro -Identity.

Consultar permissões de Direitos Estendidos

Alguns usuários ou grupos já podem receber permissão de Direitos Estendidos na UO do dispositivo gerenciado. Essa permissão é problemática porque concede a capacidade de ler atributos confidenciais (todos os atributos de senha da LAPS do Windows são marcados como confidenciais). Uma maneira de verificar quem recebe essas permissões é usando o cmdlet Find-LapsADExtendedRights. Por exemplo:

PS C:\> Find-LapsADExtendedRights -Identity newlaps

ObjectDN ExtendedRightHolders

-------- --------------------

OU=NewLAPS,DC=laps,DC=com {NT AUTHORITY\SYSTEM, LAPS\Domain Admins}

Na saída neste exemplo, apenas entidades confiáveis (SYSTEM e Administradores de Domínio) têm o privilégio. Nenhuma ação adicional é necessária.

Configurar a política do dispositivo

Conclua algumas etapas para configurar a política do dispositivo.

Escolher um mecanismo de implantação de política

A primeira etapa é escolher como aplicar a política aos seus dispositivos.

A maioria dos ambientes usa a Política de Grupo da LAPS do Windows para implantar as configurações necessárias em seus dispositivos ingressados no domínio do Windows Server Active Directory.

Se seus dispositivos também tiverem ingresso híbrido no Microsoft Entra ID, você poderá implantar a política usando o Microsoft Intune com o CSP (provedor de serviços de configuração) da LAPS do Windows.

Configurar as políticas específicas

No mínimo, defina a configuração do BackupDirectory para o valor 2 (senhas de backup para o Windows Server Active Directory).

Caso não defina a configuração AdministratorAccountName, a LAPS do Windows usará como padrão o gerenciamento da conta de administrador local interna padrão. Essa conta interna é identificada automaticamente usando o RID (identificador relativo) conhecido e nunca deverá ser identificada pelo nome. O nome da conta de administrador local interna varia dependendo da localidade padrão do dispositivo.

Caso queira configurar uma conta de administrador local personalizada, defina a configuração AdministratorAccountName com o nome dessa conta.

Importante

Caso configure a LAPS do Windows para gerenciar uma conta de administrador local personalizada, deverá garantir que a conta seja criada. A LAPS do Windows não cria a conta. É recomendável usar o CSP RestrictedGroups para criar a conta.

Defina outras configurações, como PasswordLength, conforme necessário para sua organização.

Quando você não define uma determinada configuração, o valor padrão é aplicado. Certifique-se de compreender esses padrões. Por exemplo, se você habilitar a criptografia de senha, mas não definir a configuração ADPasswordEncryptionPrincipal, a senha será criptografada para que somente os administradores do domínio possam descriptografá-la. Você pode configurar ADPasswordEncryptionPrincipal com uma configuração diferente caso queira que administradores que não sejam do domínio possam descriptografar.

Atualizar uma senha no Windows Server Active Directory

A LAPS do Windows processa a política ativa no momento periodicamente (a cada hora) e responde a Política de Grupo notificações de alteração. Ele responde com base na política e nas notificações de alteração.

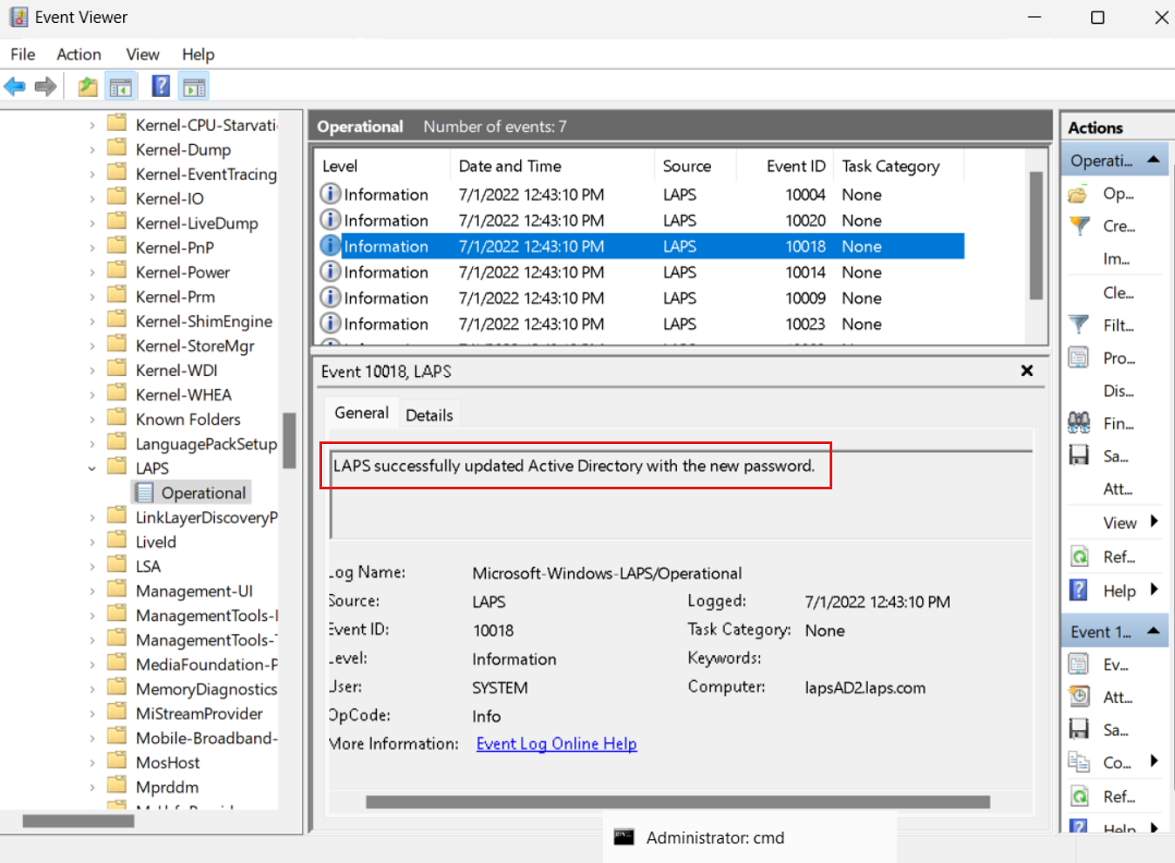

Para verificar se a senha foi atualizada com êxito no Windows Server Active Directory, procure no log de eventos o evento 10018:

Para evitar esperar depois de aplicar a política, execute o cmdlet Invoke-LapsPolicyProcessing do PowerShell.

Recuperar uma senha do Windows Server Active Directory

Use o cmdlet Get-LapsADPassword para recuperar senhas de Windows Server Active Directory. Por exemplo:

PS C:\> Get-LapsADPassword -Identity lapsAD2 -AsPlainText

ComputerName : LAPSAD2

DistinguishedName : CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com

Account : Administrator

Password : Zlh+lzC[0e0/VU

PasswordUpdateTime : 7/1/2022 1:23:19 PM

ExpirationTimestamp : 7/31/2022 1:23:19 PM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : LAPS\Domain Admins

Esse resultado de saída indica que a criptografia de senha está habilitada (consulte Source). A criptografia de senha requer que seu domínio esteja configurado para Windows Server 2016 Nível Funcional de Domínio ou posterior.

Girar a senha

A LAPS do Windows faz a leitura do tempo de expiração da senha de Windows Server Active Directory durante cada ciclo de processamento de política. Se a senha tiver expirado, uma nova senha será gerada e armazenada imediatamente.

Em algumas situações (por exemplo, após uma violação de segurança ou para teste ad hoc), talvez você queira girar a senha antecipadamente. Para forçar manualmente uma rotação de senha, use o cmdlet Reset-LapsPassword.

Use o cmdlet Set-LapsADPasswordExpirationTime para definir o tempo de expiração da senha agendada, conforme armazenado em Windows Server Active Directory. Por exemplo:

PS C:\> Set-LapsADPasswordExpirationTime -Identity lapsAD2

DistinguishedName Status

----------------- ------

CN=LAPSAD2,OU=NewLAPS,DC=laps,DC=com PasswordReset

Na próxima vez que a LAPS do Windows acordar para processar a política atual, ele visualizará o tempo de expiração da senha modificada e girará a senha. Caso não queira esperar, poderá executar o cmdlet Invoke-LapsPolicyProcessing.

Use o cmdlet Reset-LapsPassword para forçar localmente uma rotação imediata da senha.

Confira também

- Introdução à Solução de Senha de Administrador Local do Windows no Microsoft Entra ID

- Solução de senha do administrador local do Windows no Microsoft Entra ID

- RestrictedGroups CSP

- Microsoft Intune

- Microsoft Intune suporte para o Windows LAPS

- CSP da LAPS do Windows

- Diretrizes de solução de problemas do Windows LAPS

Próximas etapas

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de