Novidades no Windows Server 2016

Este artigo descreve alguns dos novos recursos do Windows Server 2016 que têm maior probabilidade de causar o maior impacto enquanto você trabalha com esta versão.

Computação

A Área de virtualização inclui produtos e recursos de virtualização para que profissionais de TI possam projetar, implantar e manter o Windows Server.

Geral

Máquinas físicas e virtuais beneficiam-se de maior precisão de tempo devido a melhorias no tempo de Win32 e nos Serviços de sincronização de tempo do Hyper-V. O Windows Server pode hospedar serviços que são compatíveis com futuras regulamentações que exigem uma precisão de 1ms em relação ao UTC.

Hyper-V

A Virtualização de Rede Hyper-V (HNV) é um apoio fundamental da solução SDN (Software Defined Networking) atualizada da Microsoft e está totalmente integrada à pilha SDN. O Windows Server 2016 inclui as seguintes alterações no Hyper-V:

O Windows Server 2016 agora inclui um comutador Hyper-V programável. O Controlador de Rede da Microsoft envia políticas HNV para um Agente de Host em execução em cada host usando o protocolo OVSDB (Open vSwitch Database Management Protocol) como a SBI (SouthBound Interface). O Agente de Host armazena essa política usando uma personalização do esquema VTEP e programa regras de fluxo complexas em um mecanismo de fluxo de desempenho no comutador Hyper-V. O mecanismo de fluxo no comutador Hyper-V é o mesmo que uado no Azure. Todo a SDN é empilhada no controlador de rede, e o provedor de recursos de rede também é consistente com o Azure, tornando seu desempenho comparável à nuvem pública do Azure. Dentro do mecanismo de fluxo da Microsoft, o comutador Hyper-V vem equipado para lidar com as regras de fluxo sem monitoração de estado e com monitoração de estado por meio de um mecanismo de ação de correspondência simples que define como os pacotes devem ser processados no comutador.

A HNV agora oferece suporte ao encapsulamento do protocolo VXLAN (Virtual eXtensible Local Area Network). A HNV usa o protocolo VXLAN no modo de distribuição MAC no Controlador de Rede da Microsoft para mapear endereços IP de rede que usam excessivamente locatários em endereços IP de rede subjacentes físicas. Os descarregamentos de tarefas NVGRE e VXLAN suportam drivers de terceiros para melhorar o desempenho.

O Windows Server 2016 inclui um SLB (Software Load Balancer) com suporte total para tráfego de rede virtual e interação contínua com a HNV. O mecanismo de fluxo de desempenho implementa o SLB no v-Switch do plano de dados e, em seguida, o controlador de rede o controla para mapeamentos de IP Virtual (VIP) ou IP Dinâmico (DIP).

A HNV implementa cabeçalhos Ethernet L2 corretos para garantir a interoperabilidade com dispositivos virtuais e físicos de terceiros que dependem de protocolos padrão do setor. A Microsoft garante que todos os pacotes transmitidos tenham valores compatíveis em todos os campos para garantir a interoperabilidade. A HNV requer suporte para Jumbo Frames (MTU > 1780) na rede física L2 para dar conta da sobrecarga de pacotes introduzida por protocolos de encapsulamento como NVGRE e VXLAN. O suporte a Jumbo Frame garante que as Máquinas Virtuais convidadas conectadas a uma Rede Virtual HNV mantenham uma MTU 1514.

O suporte a Contêiner do Windows adiciona melhorias de desempenho, gerenciamento de rede simplificado e suporte aos contêineres do Windows no Windows 10. Para obter mais informações, confira a Documentação de contêineres do Windows e Contêineres: Docker, Windows e Tendências.

O Hyper-V agora é compatível com o Modo de Espera Conectado. Ao instalar a função Hyper-V em um computador que usa o modelo de energia AOAC (Sempre ativo/conectado), agora você pode configurá-lo para usar o estado de energia Modo de Espera Conectado.

Com a atribuição de dispositivo dedicado, você pode conceder a uma máquina virtual (VM) acesso direto e exclusivo a determinados dispositivos de hardware PCIe. Esse recurso ignora a pilha de virtualização do Hyper-V, o que resulta em acesso mais rápido. Para obter mais informações, confira Atribuição de dispositivo dedicado e Atribuição de dispositivo dedicado - Descrição e histórico.

O Hyper-V agora dá suporte à criptografia de unidade BitLocker para discos do sistema operacional em VMs de geração 1. Esse método de proteção substitui TPMs (Trusted Platform Modules) virtuais, que só estão disponíveis em VMs de geração 2. Para descriptografar o disco e iniciar a VM, o host Hyper-V deve fazer parte de uma malha protegida autorizada ou ter a chave privada de um dos guardiões da VM. O armazenamento de chaves requer uma VM versão 8. Para obter mais informações, confira Fazer upgrade da versão da máquina virtual no Hyper-V no Windows ou Windows Server.

A proteção de recursos do host impede que as VMs usem muitos recursos do sistema, rastreando níveis excessivos de atividade. Quando o monitoramento detecta um nível de atividade excepcionalmente alto em uma VM, ele limita a quantidade de recursos que a VM consome. Você pode habilitar esse recurso executando o cmdlet Set-VMProcessor no PowerShell.

Agora você pode usar a adição ou remoção automáticas para adicionar ou remover adaptadores de rede enquanto a VM está em execução sem tempo de inatividade em VMs de geração 2 que executam sistemas operacionais Linux ou Windows. Você também pode ajustar a quantidade de memória atribuída a uma VM enquanto ela está em execução, mesmo que não tenha habilitado a Memória Dinâmica nas VMs de geração 1 e 2 que executam o Windows Server 2016 e posterior ou o Windows 10 e posterior.

O Gerenciador do Hyper-V agora dá suporte aos seguintes recursos:

Credenciais alternativas, que permitem usar um conjunto diferente de credenciais no Gerenciador do Hyper-V ao se conectar a outro host remoto do Windows Server 2016 ou Windows 10. Você também pode salvar essas credenciais para facilitar o login.

Agora você pode gerenciar o Hyper-V em computadores que executam o Windows Server 2012 R2, Windows Server 2012, Windows 8.1 e Windows 8.

O Gerenciador do Hyper-V agora se comunica com hosts Hyper-V remotos usando o protocolo WS-MAN, que permite a autenticação CredSSP, Kerberos e NTLM. Ao usar o CredSSP para se conectar a um host Hyper-V remoto, você pode executar uma migração dinâmica sem habilitar a delegação restrita no Active Directory. O WS-MAN também facilita a habilitação de hosts para gerenciamento remoto. O WS-MAN se conecta pela porta 80, que é aberta por padrão.

As atualizações dos serviços de integração para convidados do Windows agora são distribuídas por meio do Windows Update. Os provedores de serviços e hosts de nuvem privada podem dar aos locatários que possuem as VMs controle sobre a aplicação de atualizações. Os locatários do Windows agora podem atualizar as VMs com todas as atualizações mais recentes por meio de um único método. Para obter mais informações sobre como os locatários do Linux podem usar os serviços de integração, confira Máquinas virtuais do Linux e FreeBSD com suporte para Hyper-V no Windows Server e Windows.

Importante

O Hyper-V para Windows Server 2016 não inclui mais o arquivo de imagem vmguest.iso, pois ele não é mais necessário.

Os sistemas operacionais Linux em execução em VMs de geração 2 agora podem ser inicializados com a opção Inicialização Segura habilitada. Os sistemas operacionais que oferecem suporte à Inicialização Segura em hosts do Windows Server 2016 incluem Ubuntu 14.04 e posterior, SUSE Linux Enterprise Server 12 e posterior, Red Hat Enterprise Linux 7.0 e posterior e CentOS 7.0 e posterior. Antes de inicializar a VM pela primeira vez, você deve configurá-la para usar a Autoridade de Certificação UEFI da Microsoft no Gerenciador do Hyper-V, no Gerenciador de Máquina Virtual ou executando o cmdlet Set-VMFirmware no PowerShell.

As VMs de 2ª geração e os hosts Hyper-V agora podem usar significativamente mais memória e processadores virtuais. Você também pode configurar hosts com mais memória e processadores virtuais do que as versões anteriores. Essas alterações dão suporte a cenários como a execução de grandes bancos de dados na memória para OLTP (processamento de transações online) e DW (armazenamento de dados) para comércio eletrônico. Para obter mais informações, confira Desempenho de VM em larga escala do Windows Server 2016 Hyper-V para processamento de transações na memória. Saiba mais sobre a compatibilidade de versões e as configurações máximas aceitas em Fazer upgrade da versão da máquina virtual no Hyper-V no Windows ou Windows Server e Planejar a escalabilidade do Hyper-V no Windows Server.

Com o recurso de virtualização aninhada, você pode usar uma VM como um host Hyper-V e criar VMs dentro do host virtualizado. Você pode usar esse recurso para criar ambientes de desenvolvimento e teste que executam pelo menos Windows Server 2016 ou Windows 10 com um processador compatível com Intel VT-x. Para obter mais informações, confira O que é virtualização aninhada?.

Agora você pode configurar pontos de verificação de produção para cumprir as políticas de suporte para VMs que executam cargas de trabalho de produção. Esses pontos de verificação são executados com tecnologia de backup dentro do dispositivo convidado, em vez de um estado salvo. As VMs do Windows usam o VSS (serviço de instantâneo de volume), enquanto as VMs do Linux liberam buffers do sistema de arquivos para criar pontos de verificação consistentes com o sistema de arquivos. Você ainda pode usar pontos de verificação com base em estados de salvamento usando pontos de verificação padrão. Para obter mais informações, confira Escolher entre pontos de verificação padrão ou de produção no Hyper-V.

Importante

Novas VMs usam pontos de verificação de produção como padrão.

Agora você pode redimensionar discos rígidos virtuais compartilhados (arquivos

.vhdx) para cluster convidado sem tempo de inatividade. Você também pode usar clusters convidados para proteger discos rígidos virtuais compartilhados usando a Réplica do Hyper-V para recuperação de desastre. Você só pode usar esse recurso em coleções em um cluster convidado com a replicação habilitada por meio da WMI (Instrumentação de Gerenciamento do Windows). Para obter mais informações, confira Classe Msvm_CollectionReplicationService e Visão geral de compartilhamento de disco.Observação

O gerenciamento da replicação de uma coleção não é possível por meio de cmdlets do PowerShell ou usando a interface WMI.

Ao fazer backup de uma única máquina virtual, não recomendamos usar um grupo de VMs ou coleção de instantâneos, independentemente de o host estar clusterizado ou não. Essas opções destinam-se a fazer backup de clusters convidados que usam um vhdx compartilhado. Em vez disso, recomendamos tirar um instantâneo usando o provedor WMI do Hyper-V (V2).

Agora você pode criar VMs Hyper-V blindadas que incluem recursos que impedem que os administradores do Hyper-V no host ou malware inspecionem, adulterem ou roubem dados do estado da VM blindada. Os dados e o estado são criptografados para que os administradores do Hyper-V não possam ver a saída de vídeo e os discos disponíveis. Você também pode restringir as VMs para serem executadas apenas em hosts que um Servidor Guardião de Host determinou que são íntegros e confiáveis. Para obter mais informações, confira Visão geral de malha e VMs protegidas.

Observação

As VMs blindadas são compatíveis com a Réplica do Hyper-V. Para replicar uma máquina virtual blindada, você deve autorizar o host que deseja replicar a executar essa VM blindada.

O recurso de prioridade de ordem de início para máquinas virtuais clusterizadas oferece mais controle sobre quais VMs clusterizadas são iniciadas ou reiniciadas primeiro. Decidir a prioridade da ordem de início permite que você inicie VMs que fornecem serviços antes de iniciar VMs que usam esses serviços. Você pode definir conjuntos, adicionar VMs a conjuntos e especificar dependências usando cmdlets do PowerShell, como New-ClusterGroupSet, Get-ClusterGroupSet e Add-ClusterGroupSetDependency.

Os arquivos de configuração da VM agora usam o formato de extensão de arquivo,

.vmcx, enquanto os arquivos de dados de runtime usam o formato de extensão de arquivo.vmrs. Esses novos formatos de arquivo são projetados com leitura e gravação mais eficientes em mente. Os formatos atualizados também diminuem a probabilidade de dados corrompidos em caso de falha de armazenamento.Importante

A extensão de nome de arquivo

.vmcxindica um arquivo binário. O Hyper-V para Windows Server 2016 não dá suporte à edição de arquivos.vmcxou.vmrs.Atualizamos a compatibilidade de versão com VMs da versão 5. Essas VMs são compatíveis com o Windows Server 2012 R2 e o Windows Server 2016. No entanto, as VMs da versão 5 compatíveis com o Windows Server 2019 só podem ser executadas no Windows Server 2016, não no Windows Server 2012 R2. Se você mover ou importar uma VM do Windows Server 2012 R2 para um servidor que executa uma versão posterior do Windows Server, deverá atualizar manualmente a configuração da VM para usar recursos para as versões posteriores do Windows Server. Para obter mais informações sobre compatibilidade de versão e recursos atualizados, confira Fazer upgrade da versão da máquina virtual no Hyper-V no Windows ou Windows Server.

Agora você pode usar recursos de segurança baseados em virtualização para VMs de geração 2, como Device Guard e Credential Guard, para proteger o sistema operacional contra explorações de malware. Esses recursos estão disponíveis em VMs que executam a versão 8 ou posterior. Para obter mais informações, confira Fazer upgrade da versão da máquina virtual no Hyper-V no Windows ou Windows Server.

Agora você pode executar cmdlets usando o Windows PowerShell Direct para configurar sua VM do computador host como uma alternativa ao VMConnect ou ao PowerShell Remoto. Não é necessário atender a nenhum requisito de rede ou firewall ou ter uma configuração especial de gerenciamento remoto para começar a usá-lo. Para obter mais informações, confira Gerenciar máquinas virtuais do Windows com o PowerShell Direct.

Nano Server

O Nano Server agora tem um módulo atualizado para a criação de imagens do Nano Server, inclusive mais separação da funcionalidade de máquina virtual de host e convidado físico, além de suporte para edições diferentes do Windows Server. Para obter mais informações, confira Instalar o Nano Server.

Também há aprimoramentos para o Console de Recuperação, incluindo a separação das regras de firewall de entrada e saída, bem como a capacidade para reparar a configuração do WinRM.

Máquinas virtuais blindadas

O Windows Server 2016 fornece uma nova máquina virtual blindada com base em Hyper-V para proteção de qualquer máquina virtual de 2ª geração de uma malha comprometida. Entre os recursos introduzidos no Windows Server 2016 estão os seguintes:

Um novo modo de Suporte a criptografia que oferece mais proteções do que para uma máquina virtual comum, mas menos do que o modo Blindado, enquanto ainda dá suporte a vTPM, criptografia de disco, criptografia de tráfego da Migração Dinâmica e outros recursos, incluindo conveniências de administração de malha direta como conexões de console da máquina virtual e PowerShell Direct.

Suporte completo para a conversão de máquinas virtuais não blindadas de 2ª geração para máquinas virtuais existentes, incluindo criptografia de disco automatizada.

O Gerenciador de Máquina Virtual do Hyper-V agora pode exibir as malhas nas quais um virtual blindado está autorizado a ser executado, fornecendo uma maneira para o administrador da malha abrir o protetor de chave (KP) da máquina virtual blindada e exibir as malhas nas quais tem permissão de ser executado.

Você pode alternar os modos de Atestado em um Serviço Guardião de Host em execução. Agora você pode alternar rapidamente entre o atestado menos seguro, mas mais simples baseado no Active Directory e o atestado baseado em TPM.

As ferramentas de diagnóstico de ponta a ponta baseadas no Windows PowerShell que são capazes de detectar erros ou configurações incorretas nos hosts protegidos do Hyper-V e no Serviço Guardião de Host.

Um ambiente de recuperação que oferece um meio para solucionar problemas e reparar com segurança máquinas virtuais blindadas dentro da malha em que são normalmente executadas além de oferecer o mesmo nível de proteção que a própria máquina virtual blindada.

Suporte ao Serviço Guardião de Host para Active Directory seguro existente – você pode direcionar o Serviço Guardião de Host para usar uma floresta existente do Active Directory como seu Active Directory, em vez de criar sua própria instância do Active Directory

Para obter mais informações e instruções para trabalhar com máquinas virtuais blindadas, confira Malha Protegida e VMs Blindadas.

Identidade e acesso

Novos recursos na Identidade aprimoram a capacidade das organizações protegerem ambientes do Active Directory e ajudam a migrar para implantações apenas na nuvem e implantações híbridas, onde alguns aplicativos e serviços são hospedados na nuvem e outros são hospedados no local.

Serviços de Certificados do Active Directory

O AD CS (Serviços de Certificados do Active Directory) no Windows Server 2016 aumenta a compatibilidade com o atestado de chaves do TPM: agora você pode usar o KSP de Cartão Inteligente para atestado de chave, e dispositivos que não ingressaram no domínio agora podem usar o registro de NDES para obter certificados que podem ser atestados para chaves em um TPM.

Privileged Access Management

O PAM (gerenciamento de acesso privilegiado) ajuda a mitigar preocupações com segurança em ambientes do Active Directory que são causadas por técnicas de roubo de credenciais, como a técnica pass-the-hash, spear phishing e assim em diante. Você pode configurar essa nova solução de acesso administrativo usando o MIM (Microsoft Identity Manager), que apresenta os seguintes recursos:

A floresta de bastion do Active Directory, provisionada pelo MIM, tem uma relação de confiança especial do PAM com uma floresta existente. As florestas de bastion são um novo tipo de ambiente do Active Directory livre de atividades mal-intencionadas devido ao isolamento das florestas existentes, permitindo apenas o acesso a contas privilegiadas.

Novos processos no MIM para solicitar privilégios administrativos, incluindo novos fluxos de trabalho para aprovar solicitações.

Novas entidades de segurança de sombra (ou grupos) que são provisionadas na floresta do bastion pelo MIM em resposta a solicitações de privilégio administrativo. Os grupos de segurança de sombra têm um atributo que faz referência ao SID de um grupo administrativo em uma floresta existente. Isso permite que o grupo de sombra acesse recursos em florestas existentes sem alterar as ACLs (listas de controle de acesso).

Um recurso de links em expiração, que permite associações com limite de tempo em um grupo de sombras. Você pode adicionar usuários ao grupo por um determinado período, durante o qual eles podem executar tarefas administrativas. A associação com limite de tempo é configurada por um valor TTL (vida útil) propagado para um tempo de vida do tíquete Kerberos.

Observação

Os links em expiração estão disponíveis em todos os atributos vinculados. No entanto, somente a relação de atributo vinculado member/memberOF entre um grupo e um usuário vem pré-configurada com o PAM para usar o recurso de links expirados.

Os aprimoramentos integrados ao Controlador de Domínio do Kerberos (KDC) permitem que os controladores de domínio do Active Directory restrinjam a vida útil dos tíquetes Kerberos ao valor TTL mais baixo possível quando os usuários têm várias associações por tempo limitado a grupos administrativos. Por exemplo, se você for membro de um grupo com limite de tempo A, quando fizer logon, o tempo de vida do TGT (tíquete de concessão de tíquete) do Kerberos será igual ao tempo restante no grupo A. Se você também for membro de outro grupo com limite de tempo B, que tem um TTL menor que o do grupo A, o tempo de vida do TGT será igual ao tempo restante no grupo B.

Novos recursos de monitoramento que permitem identificar quais usuários solicitaram acesso, qual acesso os administradores concederam a eles e quais atividades executaram enquanto estavam conectados.

Para saber mais sobre o PAM, consulte Gerenciamento de Acesso Privilegiado para Serviços de Domínio do Active Directory.

Microsoft Entra Join

O ingresso do Microsoft Entra aprimora as experiências de identidade para clientes corporativos, comerciais e educacionais, incluindo recursos aprimorados para dispositivos corporativos e pessoais.

As Configurações Modernas agora estão disponíveis em dispositivos Windows de propriedade corporativa. Você não precisa mais de uma conta pessoal da Microsoft para usar os principais recursos do Windows, e eles são executados utilizando contas de trabalho de usuários existentes para garantir a conformidade. Esses serviços funcionarão em PCs associados a um domínio Windows local e em PCs e dispositivos associados ao Microsoft Entra. Essas configurações incluem:

Roaming ou personalização, configurações de acessibilidade e credenciais

Fazer backup e restaurar

Acesso à Microsoft Store com sua conta corporativa

Blocos dinâmicos e notificações

Acesse recursos organizacionais em dispositivos móveis, como telefones e tablets, que não podem ser conectados a um Domínio do Windows, sejam eles de propriedade da empresa ou BYOD (Traga seu próprio dispositivo).

Use o Logon Único (SSO) para o Office 365 e outros aplicativos, sites e recursos organizacionais.

Em dispositivos BYOD, adicione uma conta corporativa de um domínio local ou Azure AD a um dispositivo de propriedade pessoal. Você pode usar o SSO para acessar recursos de trabalho por meio de aplicativos ou na Web, mantendo-se em conformidade com novos recursos, como Controle de Conta Condicional e Atestado de Integridade do Dispositivo.

A integração com o gerenciamento de dispositivos móveis (MDM) permite registrar automaticamente os dispositivos na sua ferramenta MDM (Microsoft Intune ou de terceiros).

Configure o modo de "quiosque" e dispositivos compartilhados para vários usuários na organização.

A experiência do desenvolvedor permite que você crie aplicativos que atendam a contextos corporativos e pessoais com uma pilha de programação compartilhada.

A opção de geração de imagens possibilita escolher entre imagens e permitir que os usuários configurem dispositivos de propriedade corporativa diretamente durante a experiência de primeira execução.

Windows Hello para Empresas

O Windows Hello para Empresas é uma nova abordagem de autenticação com base em chave para empresas e consumidores que vai além de senhas. Essa forma de autenticação depende de credenciais resistentes a violações, roubo e phishing.

O usuário entra no dispositivo com uma biometria ou PIN vinculado a um certificado ou par de chaves assimétricas. Os Provedores de Identidade (IDPs) validam o usuário mapeando a chave pública do usuário para o IDLocker e fornecem informações de logon por meio de OTP (senha de uso único), por telefone ou um mecanismo de notificação diferente.

Para saber mais, confira Windows Hello para Empresas.

Substituição dos níveis funcionais do FRS (Serviço de Replicação de Arquivos) e do Windows Server 2003

Embora o Serviço de Replicação de Arquivos (FRS) e os níveis funcionais do Windows Server 2003 tenham sido preteridos nas versões anteriores do Windows Server, gostaríamos de lembrar que o AD DS não oferece mais suporte ao Windows Server 2003. Você deve remover qualquer controlador de domínio que execute o Windows Server 2003 do domínio. Você também deve aumentar o nível funcional de domínio e floresta para pelo menos o Windows Server 2008.

Nos níveis funcionais de domínio do Windows Server 2008 e superior, o AD DS usa a Replicação do Serviço de Arquivos Distribuídos (DFS) para replicar o conteúdo da pasta SYSVOL entre controladores de domínio. Se você criar um novo domínio no nível funcional de domínio do Windows Server 2008 ou superior, a Replicação do DFS será usada automaticamente para replicar a pasta SYSVOL. Se você criou o domínio em um nível funcional inferior, será necessário migrar o uso do FRS para a replicação do DFS para a pasta SYSVOL. Para obter etapas de migração mais detalhadas, consulte Instalar, atualizar ou migrar para o Windows Server.

Para saber mais, consulte os recursos a seguir:

- Compreender o AD DS (Serviços de Domínio Active Directory)

- Como aumentar os níveis funcionais de domínio e floresta do Active Directory

Serviços de Federação do Active Directory

O AD FS (Serviços de Federação do Active Directory) no Windows Server 2016 inclui novos recursos que permitem que você configure o AD FS para autenticar usuários armazenados em diretórios LDAP (Lightweight Directory Access Protocol).

Proxy de aplicativo Web

A versão mais recente do Proxy de aplicativo Web se concentra em novos recursos que habilitam a publicação e a pré-autenticação para mais aplicativos e uma experiência do usuário aprimorada. Confira a lista completa dos novos recursos que incluem a pré-autenticação para aplicativos de cliente avançado, como o Exchange ActiveSync, e domínios curinga para a publicação mais fácil de aplicativos do SharePoint. Para obter mais informações, confira Proxy de aplicativo Web no Windows Server 2016.

Administração

A área de Gerenciamento e Automação concentra-se na ferramenta e nas informações de referência para profissionais de TI que desejam executar e gerenciar o Windows Server 2016, incluindo o Windows PowerShell.

O Windows PowerShell 5.1 contém novos recursos significativos, incluindo suporte para o desenvolvimento com classes e novos recursos de segurança, que ampliam seu uso, melhoram sua usabilidade e permitem controlar e gerenciar ambientes baseados em Windows de forma mais fácil e abrangente. Confira Novos cenários e recursos no WMF 5.1 para obter mais detalhes.

Novas adições para o Windows Server 2016 incluem: a capacidade de executar o PowerShell.exe localmente no Nano Server (não mais apenas remoto), novos cmdlets de usuários locais e grupos para substituir a GUI, adicionado o suporte à depuração do PowerShell e adicionado o suporte no Nano Server para o log de segurança e transcrição e JEA.

Veja alguns outros novos recursos de administração:

DSC (Configuração de estado desejado) do PowerShell no WMF (Windows Management Framework) 5

O Windows Management Framework 5 inclui atualizações para DSC (Configuração de estado desejado) do Windows PowerShell, Windows Remote Management (WinRM) e Windows Management Instrumentation (WMI).

Para saber mais sobre como testar os recursos de DSC do Windows Management Framework 5, confira a série de postagens de blog discutidas em Validar recursos do PowerShell DSC. Para baixar, confira Windows Management Framework 5.1.

Gerenciamento de pacote unificado PackageManagement para descoberta de software, instalação e inventário

O Windows Server 2016 e o Windows 10 inclui um novo recurso PackageManagement (anteriormente chamado OneGet) que permite que os profissionais de TI ou DevOps automatizem a detecção de software, instalação e inventário (SDII), local ou remotamente, independentemente da tecnologia de instalador e onde o software está localizado.

Para saber mais, confira https://github.com/OneGet/oneget/wiki.

Aprimoramentos do PowerShell para auxiliar o trabalho forense digital e ajudar a reduzir as violações de segurança

Para ajudar a equipe responsável pela investigação de sistemas comprometidos (às vezes conhecida como "equipe azul"), adicionamos registro em log do PowerShell e outras funcionalidades de computação forense digital e acrescentamos funcionalidades para ajudar a reduzir as vulnerabilidades de scripts, como o PowerShell restrito e APIs CodeGeneration protegidas.

Para obter mais informações, confira PowerShell ♥ a equipe azul.

Rede

A Área de rede aborda os produtos e recursos de rede para o profissional de TI desenvolver, implantar e manter o Windows Server 2016.

Redes definidas por software

A Rede Definida pelo Software (SDN) é uma nova solução de Datacenter Definido por Software (SDDC) que inclui os seguintes recursos:

Controlador de Rede, que permite automatizar a configuração da infraestrutura de rede em vez de executar a configuração manual dos dispositivos e dos serviços de rede. O Controlador de Rede usa a REST (Transferência de Estado Representacional) em sua interface norte com cargas JSON (JavaScript Object Notation). A interface de direção sul do Controlador de Rede usa o OVSDB (Open vSwitch Database Management Protocol).

Novos recursos do Hyper-V:

Comutador Virtual do Hyper-V, que permite criar comutação e roteamento distribuídos e uma camada de imposição de política alinhada e compatível com o Microsoft Azure. Para saber mais, consulte Comutador Virtual do Hyper-V.

RDMA (Acesso Remoto Direto à Memória) e agrupamento integrado ao comutador (SET) para quando você cria comutadores virtuais. Você pode configurar o RDMA em adaptadores de rede associados a um comutador virtual do Hyper-V, independentemente de já estar usando SET. O SET pode fornecer aos switches virtuais recursos semelhantes aos do agrupamento NIC. Para obter mais detalhes, confira Requisitos de rede de host para o Azure Stack HCI.

As VMMQs (várias filas de máquina virtual) melhoram a VMQ por meio da colocação alocando várias filas de hardware por VM. A fila padrão se torna um conjunto de filas para uma VM e distribui o tráfego entre as filas.

A qualidade de serviço (QoS) para redes definidas por software gerencia a classe padrão de tráfego por meio do comutador virtual dentro da largura de banda da classe padrão.

Virtualização de Funções de Rede (NFV), que permite espelhar ou rotear funções de rede executadas por dispositivos de hardware para dispositivos virtuais, como balanceadores de carga, firewalls, roteadores, switches e assim por diante. Você também pode implantar e gerenciar toda a pilha de SDN usando o System Center Virtual Machine Manager. Você pode usar o Docker para gerenciar o sistema de rede do contêiner do Windows Server e associar políticas de SDN não apenas a máquinas virtuais, mas também aos contêineres.

Um Firewall de Datacenter que fornece listas de controle de acesso (ACLs) granulares, permitindo que você aplique políticas de firewall no nível da interface da VM ou no nível da sub-rede. Para saber mais, consulte O que é o Firewall do Datacenter?.

Gateway de RAS, que permite rotear o tráfego entre redes virtuais e físicas, incluindo conexões VPN site a site do datacenter de nuvem para os sites remotos dos seus locatários. O Border Gateway Protocol (BGP) permite implantar e fornecer roteamento dinâmico entre redes para todos os cenários de gateway, incluindo redes virtuais privadas (VPNs) site a site do Internet Key Exchange versão 2 (IKEv2), VPNs de Camada 3 (L3) e gateways de Encapsulamento de Roteamento Genérico (GRE). Os gateways agora também oferecem suporte a pools de gateways e redundância M+N. Para saber mais, consulte O que é o gateway de Serviço de Acesso Remoto (RAS) para a Rede Definida pelo Software?.

O Software Load Balancer (SLB) e a Conversão de Endereços de Rede (NAT) aprimoram a taxa de transferência com suporte ao Retorno de Servidor Direto. Isso permite que o tráfego de rede de retorno ignore o multiplexador de Balanceamento de Carga e pode ser obtido usando um balanceador de carga de camada 4 norte-sul e leste-oeste e NAT. Para saber mais, confira O que é o Software Load Balancer (SLB) para SDN? e Virtualização de Funções de Rede.

Tecnologias de encapsulamento flexíveis que operam no plano de dados e oferecem suporte a LAN Extensível Virtual (VxLAN) e Encapsulamento de Roteamento Genérico de Virtualização de Rede (NVGRE).

Para obter mais informações, confira Planejar a infraestrutura de rede definida por software.

Conceitos básicos de escala de nuvem

O Windows Server 2016 inclui os seguintes conceitos básicos de escala de nuvem:

A Placa de Adaptador de Rede (NIC) Convergente, que permite usar um único adaptador de rede para gerenciamento, armazenamento habilitado para Acesso Remoto Direto à Memória (RDMA) e tráfego de locatário. Uma NIC Convergente reduz o custo de cada servidor no seu datacenter porque requer menos adaptadores de rede para gerenciar diferentes tipos de tráfego por servidor.

O Pacote Direto fornece uma alta taxa de transferência de tráfego de rede e uma infraestrutura de processamento de pacotes de baixa latência.

O Agrupamento Incorporado de Comutador (SET) é uma solução de Agrupamento de NIC integrada ao Comutador Virtual do Hyper-V. O SET permite o agrupamento de até oito NICs físicas em uma única equipe de SET, o que melhora a disponibilidade e fornece failover. No Windows Server 2016, você pode criar equipes de SET restritas ao uso do Bloco de Mensagens de Servidor (SMB) e do RDMA. Você também pode usar equipes de SET para distribuir o tráfego de rede para a Virtualização de Rede do Hyper-V. Para saber mais, veja Requisitos de rede de host para o Azure Stack HCI.

Aprimoramentos de desempenho de TCP

A ICW (Janela de Congestionamento Inicial) padrão aumentou de quatro para 10 e a TFO (Abertura Rápida de TCP) foi implementada. A TFO reduz a quantidade de tempo necessária para estabelecer uma conexão TCP, e o ICW maior permite que objetos maiores sejam transferido no pico inicial. Essa combinação pode reduzir consideravelmente o tempo necessário para transferir um objeto da Internet entre o cliente e a nuvem.

Para aprimorar o comportamento do TCP durante a recuperação de perda de pacotes, implementamos o TLP (Tail Loss Probe) e a RACK (Confirmação Recente) do TCP. O TLP ajuda a converter RTOs (Tempo limite de retransmissão) em Recuperações rápidas, e o RACK reduz o tempo necessário para Recuperação rápida a fim de retransmitir um pacote perdido.

Protocolo DHCP

O Protocolo de Configuração de Host Dinâmico (DHCP) tem as seguintes alterações no Windows Server 2016:

A partir do Windows 10, versão 2004, quando você está executando um cliente Windows e se conecta à Internet usando um dispositivo Android conectado, as conexões agora são rotuladas como limitadas. O Nome Tradicional do Fornecedor do Cliente que aparecia como MSFT 5.0 em determinados dispositivos Windows agora é MSFT 5.0 XBOX.

A partir de Windows 10, versão 1803, o cliente DHCP agora pode ler e aplicar a opção 119, a Opção de Pesquisa de Domínio, do servidor DHCP ao qual seu sistema se conecta. A Opção de Pesquisa de Domínio também fornece sufixos de Serviços de Nomes de Domínio (DNS) para pesquisas de DNS de nomes curtos. Para saber mais, confira RFC 3397.

O DHCP agora dá suporte à opção 82 (sub-opção 5). Você pode usar essa opção para permitir que clientes proxy DHCP e agentes de retransmissão solicitem um endereço IP para uma sub-rede específica. Se você estiver usando um agente de retransmissão DHCP configurado com a opção DHCP 82 (subopção 5), o agente de retransmissão poderá solicitar uma concessão de endereço IP para clientes DHCP de um intervalo de endereços IP específico. Para obter mais informações, consulte Opções de seleção de sub-rede DHCP.

Novos eventos de log para cenários em que os registros DNS falham no servidor DNS. Para obter mais informações, consulte Eventos de Log de DHCP para Registros DNS.

A função de Servidor DHCP não oferece mais suporte à Proteção de Acesso à Rede (NAP). Os servidores DHCP não impõem políticas NAP, e os escopos DHCP não podem ser habilitados para NAP. Computadores cliente DHCP que também são clientes NAP enviam uma declaração de integridade (SoH) com a solicitação DHCP. Se o servidor DHCP estiver executando o Windows Server 2016, essas solicitações serão processadas como se nenhum SoH estivesse presente. O servidor DHCP garante uma concessão DHCP normal ao cliente. Se os servidores que executam o Windows Server 2016 forem proxies de Serviço de Usuário de Discagem de Autenticação Remota (RADIUS) que encaminham solicitações de autenticação para um Servidor de Políticas de Rede (NPS) que dá suporte a NAP, o NPS avaliará esses clientes como não compatíveis com NAP, fazendo com que o processamento de NAP falhe. Para obter mais informações sobre NAP e a substituição dele, consulte Recursos Removidos ou Preteridos no Windows Server 2012 R2.

Túnel GRE

O Gateway de RAS agora dá suporte a túneis de Encapsulamento de Roteamento Genérico (GRE) de alta disponibilidade para conexões site a site e redundância M+N de gateways. GRE é um protocolo de túnel leve que pode encapsular uma ampla variedade de protocolos de camada de rede em links de ponto a ponto virtuais por meio de uma ligação entre redes de protocolo de Internet. Para obter mais informações, consulte Túnel GRE no Windows Server 2016.

IPAM (Gerenciamento de Endereços IP)

O IPAM tem as seguintes atualizações:

Gerenciamento aprimorado de endereços IP. O IPAM aprimorou os recursos para cenários como lidar com sub-redes IPv4 /32 e IPv6 /128 e localizar sub-redes e intervalos de endereços IP livres em um bloco de endereços IP.

Agora você pode executar o

Find-IpamFreeSubnetcmdlet para localizar sub-redes disponíveis para alocação. Essa função não aloca as sub-redes, apenas relata sua disponibilidade. No entanto, você pode canalizar a saída do cmdlet para oAdd-IpamSubnetcmdlet para criar uma sub-rede. Para saber mais, consulte Find-IpamFreeSubnet.Agora você pode executar o

Find-IpamFreeRangecmdlet para localizar intervalos de endereços IP disponíveis em um bloco IP, comprimento de prefixo e número de sub-redes solicitadas. Esse cmdlet não aloca o intervalo de endereços IP, apenas relata sua disponibilidade. No entanto, você pode canalizar a saída para oAddIpamRangecmdlet para criar o intervalo. Para saber mais, consulte Find-IpamFreeRange.Gerenciamento de serviço DNS aprimorado:

Coleta de registros de recursos DNS para servidores DNS não DNSSEC.

Configuração de propriedades e operações em todos os tipos de Registros de Recursos não DNSSEC.

Gerenciamento de zona de DNS para servidores DNS integrados ao Active Directory ingressados no domínio e com suporte de arquivo. Você pode gerenciar todos os tipos de zonas de DNS, incluindo primárias, secundárias e stub.

Dispare tarefas em zonas secundárias e stub, independentemente de serem zonas de pesquisa direta ou reversa.

Controle de acesso baseado em função para configurações de DNS com suporte para registros e zonas.

Encaminhadores condicionais

Gerenciamento integrado de DNS, DHCP e endereço IP (DDI). Agora você pode visualizar todos os registros de recursos DNS associados a um endereço IP no Inventário de Endereços IP. Você também pode manter automaticamente registros de ponteiro (PTR) de endereços IP e gerenciar ciclos de vida de endereços IP para operações DNS e DHCP.

Suporte a várias florestas do Active Directory. Você poderá usar o IPAM para gerenciar os servidores DNS e DHCP de várias florestas do Active Directory quando houver uma relação de confiança bidirecional entre a floresta em que instalou o IPAM e cada uma das florestas remotas. Para obter mais informações, consulte Gerenciar Recursos em Várias Florestas do Active Directory.

O recurso Limpar Dados de Utilização permite reduzir o tamanho do banco de dados do IPAM excluindo dados antigos de utilização de IP. Basta especificar uma data e o IPAM exclui todas as entradas do banco de dados mais antigas ou iguais à data inserida. Para obter mais informações, consulte Limpar dados de utilização.

Agora você pode usar o Controle de Acesso Baseado em Função (RBAC) para definir escopos de acesso para objetos IPAM no PowerShell. Para obter mais informações, consulte Gerenciar Controle de Acesso baseado em função com o Windows PowerShell e Cmdlets do Servidor de Gerenciamento de Endereço IP no Windows PowerShell.

Para obter mais informações, confira Gerenciar o IPAM.

Segurança e garantia

A área de Segurança e garantia inclui recursos e soluções de segurança que profissionais de TI podem implantarem em seu data center e ambiente de nuvem. Para obter informações sobre a segurança no Windows Server 2016 em geral, confira Garantia e segurança.

Administração Just Enough

A Administração Just Enough no Windows Server 2016 é a tecnologia de segurança que permite a administração delegada para qualquer coisa que possa ser gerenciada com o Windows PowerShell. Os recursos incluem o suporte para execução sob uma identidade de rede, conexão através do PowerShell Direct, cópia de arquivos de ou para pontos de extremidade de JEA e configuração do console do PowerShell para inicialização em um contexto de JEA por padrão. Para obter mais informações, confira JEA no GitHub.

Credential Guard

O Credential Guard usa segurança baseada em virtualização para isolar segredos para que apenas o software de sistema privilegiado possa acessá-los. Para obter mais informações, consulte Proteger credenciais de domínio derivadas com o Credential Guard.

O Credential Guard para Windows Server 2016 inclui as seguintes atualizações para sessões de usuário conectado:

O Kerberos e o NTLM (New Technology LAN Manager) usam a segurança baseada em virtualização para proteger segredos do Kerberos e do NTLM em sessões de usuário conectado.

O Gerenciador de Credenciais protege as credenciais de domínio salvas usando a segurança baseada em virtualização. As credenciais de entrada e as credenciais de domínio salvas não são passadas para hosts remotos que usam a Área de Trabalho Remota.

Você pode habilitar o Credential Guard sem um bloqueio UEFI (Unified Extensible Firmware Interface).

Credential Guard Remoto

O Credential Guard inclui suporte para sessões RDP, para que as credenciais do usuário permaneçam no lado do cliente e não sejam expostas no lado do servidor. Também fornece Logon único para Área de Trabalho Remota. Para obter mais informações, confira Proteger credenciais de domínio derivadas com o Windows Defender Credential Guard.

O Remote Credential Guard para Windows Server 2016 inclui as seguintes atualizações para usuários conectados:

O Remote Credential Guard mantém os segredos Kerberos e NTLM para credenciais de usuário conectado no dispositivo cliente. As solicitações de autenticação do host remoto para avaliar os recursos de rede como o usuário exigem que o dispositivo cliente use os segredos.

O Remote Credential Guard protege as credenciais de usuário fornecidas ao se usar a Área de Trabalho Remota.

Proteções de domínio

As proteções de domínio agora exigem um domínio do Active Directory.

Suporte à extensão de atualização de PKInit

Os clientes Kerberos agora tentam a extensão de atualização PKInit para logon baseado em chave pública.

Os KDCs agora oferecem suporte à extensão de atualização PKInit. No entanto, eles não oferecem a extensão de atualização PKInit por padrão.

Para obter mais informações, consulte Cliente Kerberos e suporte KDC para extensão de atualização PKInit RFC 8070.

Segredos NTLM contínuos de chave pública somente do usuário

A partir do nível funcional de domínio (DFL) do Windows Server 2016, os DCs agora oferecem suporte à rolagem dos segredos NTLM de um usuário somente de chave pública. Esse recurso não está disponível em DFLs (níveis de funcionamento de domínio inferiores).

Aviso

Adicionar um DC habilitado antes da atualização lançada em 8 de novembro de 2016 a um domínio que ofereça suporte a segredos NTLM contínuos talvez cause a falha do controlador de domínio.

Para novos domínios, esse recurso é habilitado por padrão. Para domínios existentes, você deve configurá-lo na Central Administrativa do Active Directory.

Na Central Administrativa do Active Directory, clique com o botão direito do mouse no domínio no painel esquerdo e selecione Propriedades. Selecione a caixa de seleção Habilitar a rolagem de segredos NTLM com data de expiração durante o logon para usuários que precisam usar o Windows Hello for Business ou o cartão inteligente para logon interativo. Depois disso, selecione OK para aplicar essa alteração.

Permitir NTLM de rede quando o usuário é restrito a dispositivos específicos ingressados no domínio

Os DCs agora podem oferecer suporte à permissão NTLM de rede quando um usuário está restrito a dispositivos ingressados em um domínio específico no DFL do Windows Server 2016 e posterior. Esse recurso não está disponível em DFLs que executam um sistema operacional anterior ao Windows Server 2016.

Para definir essa configuração, na política de autenticação, selecione Permitir a autenticação de rede NTLM quando o usuário estiver restrito a dispositivos selecionados.

Para obter mais informações, consulte Políticas de autenticação e silos de política de autenticação.

Device Guard (Integridade de código)

O Device Guard fornece KMCI (integridade de código no modo kernel) e UMCI (integridade de código no modo de usuário) criando políticas que especificam qual código pode ser executado no servidor. Confira Introdução ao Windows Defender Device Guard: políticas de integridade de código e segurança baseada em virtualização.

Windows Defender

Visão geral do Windows Defender para Windows Server 2016. O Windows Server Antimalware está instalado e habilitado por padrão no Windows Server 2016, mas a interface do usuário para o Windows Server Antimalware não está instalada. No entanto, o Windows Server Antimalware atualizará as definições de antimalware e protegerá o computador sem a interface do usuário. Se você precisar da interface do usuário do Windows Server Antimalware, pode instalá-lo após a instalação do sistema operacional usando o Assistente de Adição de Funções e Recursos.

Proteção de Fluxo de Controle

O CFG (Proteção de Fluxo de Controle) é um recurso de segurança de plataforma que foi criado para combater as vulnerabilidades de corrupção da memória. Para saber mais, confira Control Flow Guard (Proteção de Fluxo de Controle).

Armazenamento

O armazenamento no Windows Server 2016 inclui novos recursos e aprimoramentos de armazenamento definidos pelo software, além de servidores de arquivos tradicionais.

Espaços de Armazenamento Direct

Os Espaços de Armazenamento Direto habilitam a criação de armazenamento altamente disponível e escalonável usando servidores com armazenamento local. Ele simplifica a implantação e o gerenciamento de sistemas de armazenamento definidos por software e permite usar novas classes de dispositivos de disco, como dispositivos de disco SATA SSDs e NVMe, que anteriormente não estavam possíveis com Espaços de Armazenamento clusterizados com discos compartilhados.

Para obter mais informações, confira Espaços de Armazenamento Diretos.

Réplica de Armazenamento

A Réplica de Armazenamento habilita a replicação síncrona em nível de bloco independente de armazenamento entre servidores ou clusters para recuperação de desastres e permite expandir um cluster de failover entre sites. A replicação síncrona habilita o espelhamento de dados em locais físicos com volumes consistentes com falha para garantir perda zero de dados no nível do sistema de arquivos. A replicação assíncrona permite a extensão de site além das dimensões metropolitanas com a possibilidade de perda de dados.

Para saber mais, confira Réplica de armazenamento.

QoS (Qualidade de armazenamento do serviço)

Agora você pode usar QoS (qualidade do serviço de armazenamento) para monitorar centralmente e de ponta a ponta o desempenho do armazenamento e criar políticas usando o clusters do Hyper-V e CSV no Windows Server 2016.

Para saber mais, confira Qualidade do serviço de armazenamento.

Eliminação de duplicação de dados

O Windows Server 2016 inclui os novos recursos a seguir para eliminação de duplicação de dados.

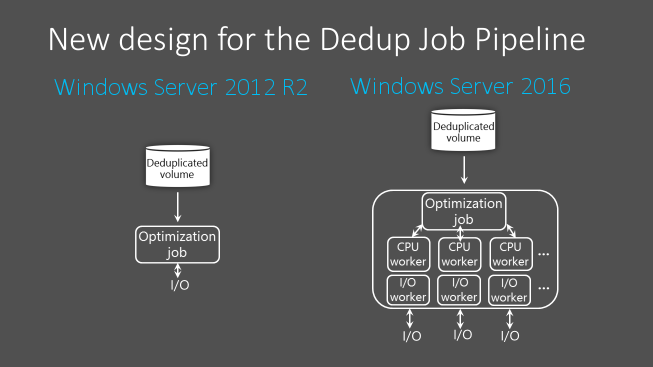

Suporte a volumes grandes

A partir do Windows Server 2016, o pipeline de Trabalho de Eliminação de Duplicação de Dados agora pode executar vários threads em paralelo usando várias filas de E/S para cada volume. Essa alteração aumenta o desempenho para níveis anteriormente possíveis apenas dividindo os dados em vários volumes menores. Essas otimizações se aplicam a todos os trabalhos de Eliminação de Duplicação de Dados, não apenas ao trabalho de Otimização. O diagrama a seguir demonstra como o pipeline foi alterado entre as versões do Windows Server.

Devido a essas melhorias de desempenho, no Windows Server 2016, a Eliminação de Duplicação de Dados tem alto desempenho em volumes de até 64 TB.

Suporte a arquivo grande

A partir do Windows Server 2016, a Eliminação de Duplicação de Dados usa estruturas de mapa de fluxo e outros aprimoramentos para aumentar a produtividade da otimização e o desempenho de acesso. O Pipeline de Processamento de Eliminação de Duplicação também pode retomar a otimização após cenários de failover, em vez de começar do início. Essa alteração melhora o desempenho de arquivos de até 1 TB, permitindo que os administradores apliquem economias de eliminação de duplicação a uma variedade maior de cargas de trabalho, como arquivos grandes associados a cargas de trabalho de backup.

Suporte ao Nano Server

O Nano Server é uma opção de implantação sem periféricos no Windows Server 2016 que requer uma superfície de recursos de sistema bem menor, inicializa bem mais rapidamente e exige menos atualizações e reinicializações do que a opção de implantação do Windows Server Core. A Eliminação de Duplicação de Dados tem suporte total no Nano Server. Para obter mais informações sobre o Nano Server, consulte Imagens Base de Contêiner.

Configuração simplificada para Aplicativos de Backup Virtualizado

A partir do Windows Server 2016, o cenários de Eliminação de Duplicação de Dados para Aplicativos de Backup Virtualizados são mais simplificados. Esse cenário agora é uma opção de Tipo de Uso predefinida. Você não precisa mais ajustar manualmente as configurações de eliminação de duplicação, basta habilitar a Eliminação de Duplicação para um volume, assim como faria com o Servidor de Arquivos de Uso Geral e a Infraestrutura de Área de Trabalho Virtual (VDI).

Suporte à Atualização de SO de Cluster Sem Interrupção.

Clusters de Failover do Windows Server que executam a Eliminação de Duplicação de Dados podem ter uma mistura de nós que executam versões do Windows Server 2012 R2 e versões de Eliminação de Duplicação de Dados do Windows Server 2016. Esse recurso de cluster de modo misto fornece acesso total a dados a todos os volumes com eliminação de duplicação durante as atualizações sem interrupção do cluster. Agora você pode distribuir gradualmente versões posteriores de Eliminação de Duplicação de Dados em clusters que executam versões anteriores do Windows Server sem tempo de inatividade.

Agora você também pode usar atualizações sem interrupção no Hyper-V. Com a atualização do Cluster Hyper-V sem interrupção, agora você pode adicionar um nó que executa o Windows Server 2019 ou o Windows Server 2016 a um Cluster Hyper-V com nós que executam o Windows Server 2012 R2. Depois de adicionar o nó que executa a versão mais recente do Windows Server, você pode atualizar o restante do cluster sem tempo de inatividade. O cluster é executado em um nível de recurso do Windows Server 2012 R2 até que você atualize todos os nós no cluster e execute o Update-ClusterFunctionalLevel no PowerShell para atualizar o nível de funcionamento do cluster. Para obter instruções mais detalhadas sobre como funciona o processo de atualização sem interrupção, confira Atualização sem interrupção do sistema operacional do cluster.

Observação

O Hyper-V no Windows 10 não dá suporte ao clustering de failover.

Melhorias em proteção de SMB para conexões SYSVOL e NETLOGON

No Windows 10 e no Windows Server 2016, as conexões de cliente com os Serviços do Domínio Active Directory usavam compartilhamentos SYSVOL e NETLOGON em controladores de domínio por padrão. Agora, essas conexões exigem assinatura SMB e autenticação mútua usando serviços como Kerberos. Se a assinatura SMB e a autenticação mútua não estiverem disponíveis, um computador com Windows 10 ou Windows Server 2016 não processará scripts e a Política de Grupo baseada em domínio. Essa alteração protege os dispositivos contra ataques adversários intermediários.

Observação

Os valores do Registro para essas configurações não estão presentes por padrão, mas as regras de proteção ainda se aplicam que você as substitua editando a Política de Grupo ou outros valores do Registro.

Para obter mais informações sobre esses aprimoramentos de segurança, confira MS15-011: Vulnerabilidade na política de grupo e MS15-011 & MS15-014: Política de Grupo de Proteção.

Pastas de trabalho

O Windows Server 2016 vem com melhor notificação de alteração quando o servidor de pastas de trabalho está executando o Windows Server 2016, e o cliente de pastas de trabalho é o Windows 10. Quando as alterações de arquivo são sincronizadas com o servidor de Pastas de Trabalho, o servidor agora notifica imediatamente os clientes do Windows 10 e sincroniza as alterações de arquivo.

ReFS

A próxima iteração do ReFS dá suporte a implantações de armazenamento em grande escala com cargas de trabalho diversificadas, o que proporciona confiabilidade, resiliência e escalabilidade para os dados.

O ReFS apresenta as seguintes melhorias:

Nova funcionalidade de camadas de armazenamento, que oferece um desempenho mais rápido e mais capacidade de armazenamento, incluindo:

Vários tipos de resiliência no mesmo disco virtual usando espelhamento no nível de desempenho e paridade no nível de capacidade.

Define a maior capacidade de resposta para conjuntos de trabalho erráticos.

Introduz a clonagem de blocos para melhorar o desempenho das operações de VM, como

.vhdxoperações de mesclagem de ponto de verificação.Uma nova ferramenta de verificação ReFS que pode ajudar você a recuperar armazenamento vazado e dados de danos críticos.

Clustering de failover

O Windows Server 2016 inclui muitos recursos novos e aprimoramentos para vários servidores agrupados em um único cluster tolerante a falhas usando o recurso de Clustering de Failover.

Atualização sem interrupção do sistema operacional do cluster

Atualização Sem Interrupção do Sistema Operacional do Cluster permite ao administrador atualizar o sistema operacional dos nós do cluster do Windows Server 2012 R2 para o Windows Server 2016 sem interromper o Hyper-V ou as cargas de trabalho de Servidor de Arquivos de Escalabilidade Horizontal. Você pode usar esse recurso para evitar penalidades por tempo de inatividade em Acordos de Nível de Serviço (SLAs).

Para saber mais, confira Atualização sem interrupção do sistema operacional do cluster.

Testemunha de nuvem

Testemunha de nuvem é um novo tipo de testemunha de quorum de Cluster de Failover no Windows Server 2016 que utiliza o Microsoft Azure como o ponto de arbitragem. A Testemunha de Nuvem, como qualquer outra testemunha de quorum, obtém um voto e pode participar dos cálculos de quorum. Você pode configurar a Testemunha de Nuvem como uma testemunha de quorum usando o assistente Configurar Quorum do Cluster.

Para obter mais informações, confira Implantar uma Testemunha de Nuvem para um cluster de failover.

Resiliência da Máquina Virtual

O Windows Server 2016 inclui maior resiliência de cálculo da máquina virtual (VM) para ajudar a reduzir falhas de comunicação dentro do cluster no cluster de cálculo. Essa maior resiliência inclui as seguintes atualizações:

Agora você pode configurar as seguintes opções para definir como as VMs devem se comportar durante falhas transitórias:

O Nível de Resiliência define como sua implantação deve lidar com falhas transitórias.

O Período de Resiliência define por quanto tempo todas as VMs podem ser executadas isoladas.

Os nós não íntegros são colocados em quarentena e não têm mais permissão para ingressar no cluster. Esse recurso impede que nós não íntegros afetem negativamente outros nós e o cluster geral.

Para obter mais informações sobre recursos de resiliência de cálculo, consulte Resiliência de Cálculo de Máquina Virtual no Windows Server 2016.

As VMs do Windows Server 2016 também incluem novos recursos de resiliência de armazenamento para lidar com falhas de armazenamento transitórias. A resiliência aprimorada ajuda a preservar os estados de sessão da VM do locatário no caso de uma interrupção do armazenamento. Quando uma VM se desconecta do armazenamento subjacente, ela pausa e aguarda a recuperação do armazenamento. Durante a pausa, a VM retém o contexto dos aplicativos que estavam em execução no momento da falha de armazenamento. Quando a conexão entre a VM e o armazenamento é restaurada, a VM retorna ao seu estado de execução. Como resultado, o estado da sessão do computador do locatário não é alterado após a recuperação.

Os novos recursos de resiliência de armazenamento também se aplicam a clusters convidados.

Melhorias de diagnóstico

Para ajudar a diagnosticar problemas nos clusters de failover, o Windows Server 2016 contempla:

Vários aprimoramentos nos arquivos de log do cluster, como log de Informações de Fuso Horário e DiagnosticVerbose, facilitam a solução de problemas de clustering de failover. Para saber mais, confira Aprimoramentos na solução de problemas do Cluster de Failover do Windows Server 2016 - Log do Cluster.

Um novo tipo de despejo de memória ativo filtra a maioria das páginas de memória alocadas para VMs, tornando o arquivo memory.dmp muito menor e mais fácil de salvar ou copiar. Para saber mais, confira Aprimoramentos na solução de problemas do Cluster de Failover do Windows Server 2016 - Dump ativo.

Clusters de failover com reconhecimento de site

O Windows Server 2016 inclui clusters de failover com reconhecimento de site que habilitam nós de grupo em clusters estendidos com base em sua localização física ou site. O reconhecimento de sites do cluster aprimora as principais operações durante o ciclo de vida do cluster, como o comportamento de failover, as políticas de posicionamento, o heartbeat entre os nós e o comportamento do quorum. Para saber mais, confira Clusters de Failover com reconhecimento de sites no Windows Server 2016.

Clusters de grupo de trabalho e vários domínios

No Windows Server 2012 R2 e em versões anteriores, um cluster só pode ser criado entre os nós do membro associados ao mesmo domínio. O Windows Server 2016 quebra essas barreiras e apresenta a capacidade de criar um Cluster de failover sem dependências do Active Directory. Agora, você pode criar clusters de failover nos cenários:

Clusters de domínio único, que têm todos os seus nós unidos ao mesmo domínio.

Clusters de vários domínios, que têm nós que são membros de domínios diferentes.

Clusters de grupo de trabalho, que têm nós que são servidores membros ou grupos de trabalho que não são ingressados no domínio.

Para saber mais, confira Clusters de grupo de trabalho e em vários domínios no Windows Server 2016).

Balanceamento de carga de máquinas virtuais

O Balanceamento de Carga de Máquina Virtual é um novo recurso no Clustering de Failover que balanceia perfeitamente a carga das VMs entre os nós em um cluster. O recurso identifica nós sobrecarregados com base na memória da VM e na utilização da CPU no nó. Em seguida, ele migra em tempo real as VMs do nó sobrecarregado para nós com largura de banda disponível. Você pode ajustar a agressividade com que o recurso equilibra os nós para garantir o desempenho e a utilização ideais do cluster. O Balanceamento de Carga fica habilitado por padrão na Visualização técnica do Windows Server 2016. No entanto, o balanceamento é desabilitado quando a Otimização Dinâmica do SCVMM está habilitada.

Ordem de inicialização da máquina virtual

A Ordem de Início da Máquina Virtual é um novo recurso no Clustering de Failover que introduz a orquestração de ordem de início para VMs e outros grupos em um cluster. Agora você pode agrupar VMs em camadas e, em seguida, criar dependências de ordem de início entre diferentes camadas. Essas dependências garantem que as VMs mais importantes, como Controladores de Domínio ou VMs de Utilitário, sejam iniciadas primeiro. As VMs em camadas de prioridade mais baixa não são iniciadas até que as VMs tenham uma dependência na inicialização.

SMB Multichannel simplificado e redes de cluster de várias NICs

As redes de cluster de failover não estão mais limitadas a uma única placa de adaptador de rede (NIC) por sub-rede ou rede. Com as Redes de Cluster Multi-NIC e Multicanal de Bloco de Mensagens de Servidor (SMB) Simplificadas, a configuração de rede é automática e cada NIC na sub-rede pode ser usada para tráfego de cluster e carga de trabalho. Esse aprimoramento permite que os clientes maximizem a taxa de transferência de rede para Hyper-V, Instância de Cluster de Failover do SQL Server e outras cargas de trabalho SMB.

Para obter mais informações, veja Redes de cluster Multicanal e Multi-NIC simplificadas para SMB.

Desenvolvimento de aplicativo

IIS (Serviços de Informações da Internet) 10.0

Os novos recursos fornecidos pelo servidor Web IIS 10.0 no Windows Server 2016 incluem:

- Suporte para o protocolo HTTP/2 na pilha de rede e integrado com o IIS 10.0, permitindo que os sites IIS 10.0 atendam automaticamente a solicitações HTTP/2 para configurações compatíveis. Isso permite vários aprimoramentos sobre HTTP/1.1 como reutilização mais eficiente de conexões e menor latência, melhorando os tempos de carregamento de páginas da Web.

- Capacidade de executar e gerenciar o IIS 10.0 no servidor Nano. Confira IIS no servidor Nano.

- Suporte para Cabeçalhos de Host com Caracteres Curinga, permitindo que os administradores configurem um servidor Web para um domínio e, em seguida, que o servidor Web atenda solicitações de qualquer subdomínio.

- Um novo módulo de PowerShell (IISAdministration) para gerenciar o IIS.

Para obter mais detalhes, consulte IIS.

Coordenador de Transações Distribuídas (MSDTC)

Três novos recursos são adicionados no Microsoft Windows 10 e Windows Server 2016:

Uma nova interface para Reingressar do Gerenciador de Recursos pode ser usada por um gerenciador de recursos para determinar o resultado de uma transação em dúvida, depois que um banco de dados for reiniciado devido a um erro. Confira IResourceManagerRejoinable::Rejoin para obter detalhes.

O limite de nome DSN é ampliado de 256 bytes para 3072 bytes. Confira IDtcToXaHelperFactory::Create, IDtcToXaHelperSinglePipe::XARMCreate ou IDtcToXaMapper::RequestNewResourceManager para obter detalhes.

Rastreamento aprimorado permitindo que você defina uma chave do Registro para incluir um caminho de arquivo de imagem no nome do arquivo de log de rastreamento para poder determinar qual o arquivo de log de rastreamento verificar. Confira Como habilitar o rastreamento de diagnóstico para MS DTC em um computador baseado no Windows para obter detalhes sobre como configurar o rastreamento para MSDTC.

Servidor DNS

O Windows Server 2016 contém as seguintes atualizações para o Servidor DNS (Sistema de Nomes de Domínio).

Políticas DNS

Configure políticas do DNS para especificar como um servidor do DNS responde a consultas DNS. Você pode configurar respostas DNS com base no endereço IP do cliente, na hora do dia e em vários outros parâmetros. As políticas DNS podem habilitar DNS com reconhecimento de localização, gerenciamento de tráfego, balanceamento de carga, DNS de dupla personalidade e outros cenários. Para obter mais informações, confira o Guia de cenários de política DNS.

RRL

Você pode habilitar a RRL (Limitação de Taxa de Resposta) em seus servidores DNS para impedir que sistemas mal-intencionados usem seus servidores DNS para iniciar um ataque de DDoS (negação de serviço distribuído) em um cliente DNS. A RRL impede que o servidor DNS responda a muitas solicitações ao mesmo tempo, o que o protege durante cenários em que uma botnet envia várias solicitações ao mesmo tempo para tentar interromper as operações do servidor.

Suporte do DANE

Você pode usar o suporte à Autenticação Baseada em DNS de Entidades Nomeadas (DANE) (RFC 6394 e RFC 6698) para especificar de qual autoridade de certificação seus clientes DNS devem esperar certificados para nomes de domínio hospedados no servidor DNS. Isso evita uma forma de ataque do tipo man-in-the-middle em que um ator mal-intencionado corrompe um cache DNS e aponta um nome DNS para seu próprio endereço IP.

Suporte a registro desconhecido

Você pode adicionar registros ao quais o servidor DNS não oferece suporte explicitamente usando a funcionalidade de registro desconhecido. Um registro é desconhecido quando o servidor DNS não reconhece seu formato RDATA. O Windows Server 2016 oferece suporte a tipos de registro desconhecidos (RFC 3597), para que você possa adicionar registros desconhecidos às zonas do servidor DNS do Windows no formato binário on-wire. O resolvedor de cache do Windows já pode processar tipos de registro desconhecidos. O servidor DNS do Windows não executa processamento específico de registros para registros desconhecidos, mas pode enviá-los em resposta às consultas recebidas.

Dicas de raiz IPv6

O servidor DNS do Windows agora inclui dicas de raiz IPv6 publicadas pela IANA (Internet Assigned Numbers Authority). O suporte para dicas de raiz IPv6 permite que você faça consultas na Internet que usam os servidores raiz IPv6 para executar resoluções de nomes.

Suporte ao Windows PowerShell

O Windows Server 2016 inclui novos comandos que você pode usar para configurar o DNS no PowerShell. Para obter mais informações, consulte Módulo DnsServer do Windows Server 2016 e Módulo DnsClient do Windows Server 2016.

Suporte do Nano Server para o DNS baseado em arquivo

Você pode implantar servidores DNS no Windows Server 2016 em uma imagem do Nano Server. Essa opção de implantação estará disponível se você estiver usando o DNS baseado em arquivo. Ao executar o servidor DNS em uma imagem do Nano Server, você pode executar seus servidores DNS com espaço reduzido, inicialização rápida e aplicação mínima de patches.

Observação

O DNS integrado do Active Directory não é compatível com o Nano Server.

Cliente DNS

O serviço de cliente DNS agora oferece suporte aprimorado a computadores com mais de um adaptador de rede.

Os computadores com hospedagem múltipla também podem usar a associação de serviço de cliente DNS para melhorar a resolução do servidor:

Quando você usa um servidor DNS configurado em uma interface específica para resolver uma consulta DNS, o cliente DNS se vincula à interface antes de enviar a consulta. Essa associação permite que o cliente DNS especifique a interface onde a resolução de nomes deve ocorrer, otimizando as comunicações entre aplicativos e o cliente DNS pelo adaptador de rede.

Se o servidor DNS que você estiver usando foi designado por uma configuração de Diretiva de Grupo da NRPT (Tabela de Políticas de Resolução de Nomes), o serviço de cliente DNS não se vinculará à interface especificada.

Observação

As alterações no serviço do cliente DNS no Windows 10 também estão presentes nos computadores que executam o Windows Server 2016 e posterior.

Serviços de área de trabalho remota

Os Serviços de Área de Trabalho Remota (RDS) fizeram as seguintes alterações para o Windows Server 2016.

Compatibilidade do aplicativo

O RDS e o Windows Server 2016 são compatíveis com muitos aplicativos do Windows 10, criando uma experiência de usuário quase idêntica a uma área de trabalho física.

Banco de Dados SQL do Azure

O Agente de Conexão de Área de Trabalho Remota (RD) agora pode armazenar todas as informações de implantação, como estados de conexão e mapeamentos de host de usuário, em um Banco de Dados SQL (Structured Query Language) compartilhado do Azure. Esse recurso permite que você use um ambiente altamente disponível sem precisar usar um Grupo de Disponibilidade do SQL Server Always On. Para obter mais informações, confira Usar o Banco de Dados SQL do Azure para seu ambiente de alta disponibilidade do Agente de Conexão de Área de Trabalho Remota.

Melhorias gráficas

A Atribuição de Dispositivo Discreto para Hyper-V permite mapear unidades de processamento gráfico (GPUs) em uma máquina host diretamente para uma máquina virtual (VM). Qualquer aplicativo na VM que precise de mais GPU do que a VM pode fornecer pode usar a GPU mapeada. Também melhoramos a vGPU do RemoteFX, incluindo suporte para OpenGL 4.4, OpenCL 1.1, resolução 4K e VMs do Windows Server. Para obter mais informações, consulte Atribuição de Dispositivos Discretos.

Melhorias no Agente de Conexão de Área de Trabalho Remota

Melhoramos a forma como o Agente de Conexão de Área de Trabalho Remota lida com a conexão durante tempestades de logon, que são períodos de solicitações de entrada alta dos usuários. O Agente de Conexão de Área de Trabalho Remota agora pode lidar com mais de 10.000 solicitações de entrada simultâneas! As melhorias de manutenção também facilitam a execução da manutenção na implantação, podendo adicionar rapidamente servidores de volta ao ambiente quando estiverem prontos para voltar a ficar online. Para mais informações, consulte Melhor Desempenho do Agente de Conexão de Área de Trabalho Remota.

Alterações no protocolo RDP 10

O Remote Desktop Protocol (RDP) 10 agora usa o codec H.264/AVC 444, que otimiza vídeo e texto. Esta versão também inclui suporte para comunicação remota por caneta. Esses novos recursos permitem que sua sessão remota pareça mais uma sessão local. Para obter mais informações, consulte Melhorias no RDP 10 AVC/H.264 no Windows 10 e no Windows Server 2016.

Áreas de trabalho de sessão pessoal

As áreas de trabalho de sessão pessoal são um novo recurso que permite hospedar sua própria área de trabalho pessoal na nuvem. Os privilégios administrativos e os hosts da sessão dedicados eliminam a complexidade dos ambientes de hospedagem em que os usuários desejam gerenciar uma área de trabalho remota como uma área de trabalho local. Para obter mais informações, consulte Áreas de trabalho de sessão pessoal.

Autenticação do Kerberos

O Windows Server 2016 inclui as seguintes atualizações para autenticação Kerberos.

Suporte do KDC para a autenticação de cliente baseada em relação de confiança de chave pública

Os Centros de Distribuição de Chaves (KDCs) agora oferecem suporte ao mapeamento de chaves públicas. Se você provisionar uma chave pública para uma conta, o KDC oferecerá suporte à PKInit Kerberos usando explicitamente essa chave. Como não há validação de certificado, o Kerberos oferece suporte a certificados autoassinados, mas não oferece suporte à garantia do mecanismo de autenticação.

As contas que você configurou para usar a Key Trust só usarão a Key Trust, independentemente de como você configurou a configuração UseSubjectAltName.

Suporte ao cliente Kerberos e ao KDC para extensão de atualização do PKInit do RFC 8070

A partir do Windows 10, versão 1607 e Windows Server 2016, os clientes Kerberos podem usar a extensão de atualização PKInit RFC 8070 para logon baseado em chave pública. Os KDCs têm a extensão de atualização PKInit desabilitada por padrão, portanto, para habilitá-la, você deve configurar o suporte do KDC para a política de modelo administrativo do extensão de atualização PKInit KDC em todos os DCs em seu domínio.

A diretiva tem as seguintes configurações disponíveis quando seu domínio está no nível funcional de domínio (DFL) do Windows Server 2016:

- Desabilitado: o KDC nunca oferece a Extensão de Atualização do PKInit e aceita solicitações de autenticação válidas sem verificar se há uma atualização. Os usuários não recebem o novo SID de identidade de chave pública.

- Suportado: Kerberos suporta a extensão de atualização PKInit mediante solicitação. Os clientes Kerberos que se autenticam com sucesso na Extensão de Atualização do PKInit obterão o novo SID de identidade de chave pública.

- Obrigatório: a Extensão de Atualização do PKInit é necessária para a autenticação bem-sucedida. Os clientes Kerberos que não oferecem suporte à extensão de atualização PKInit sempre falharão ao usar credenciais de chave pública.

Suporte ao dispositivo ingressado no domínio para a autenticação usando a chave pública

Se um dispositivo ingressado no domínio puder registrar sua chave pública vinculada com um controlador de domínio (DC) do Windows Server 2016, o dispositivo poderá se autenticar com a chave pública usando a autenticação PKInit Kerberos em um controlador de domínio do Windows Server 2016.

Os dispositivos ingressados no domínio com chaves públicas vinculadas registradas em um controlador de domínio do Windows Server 2016 agora podem se autenticar em um controlador de domínio do Windows Server 2016 usando os protocolos PKInit (Criptografia de Chave Pública para Autenticação Inicial) do Kerberos. Para saber mais, consulte Autenticação de chave pública de dispositivo ingressado no domínio.

Os Centros de Distribuição de Chaves (KDCs) agora oferecem suporte à autenticação usando a confiança de chave Kerberos.

Para obter mais informações, consulte Suporte do KDC para mapeamento de conta Key Trust.

Os clientes Kerberos permitem nomes de host de endereços IPv4 e IPv6 em SPNs (Nomes da Entidade de Serviço)

A partir do Windows 10 versão 1507 e do Windows Server 2016, você pode configurar clientes Kerberos para oferecer suporte a nomes de host IPv4 e IPv6 em SPNs. Para obter mais informações, consulte Configurando Kerberos para endereços IP.

Para configurar o suporte para nomes de host de endereço IP em SPNs, crie uma entrada TryIPSPN. Essa entrada não existe no registro por padrão. Você deve colocar essa entrada no seguinte caminho:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters

Depois de criar a entrada, altere seu valor DWORD para 1. Se esse valor não estiver configurado, o Kerberos não tentará nomes de host de endereço IP.

A autenticação Kerberos só será bem-sucedida se o SPN estiver registrado no Active Directory.

Suporte do KDC para mapeamento de conta da Relação de Confiança de Chave

Os controladores de domínio agora oferecem suporte ao mapeamento de conta Key Trust e ao fallback para AltSecID e UPN (Nome Principal do Usuário) existentes no comportamento da SAN. Você pode configurar a variável UseSubjectAltName para as seguintes configurações:

Definir a variável como 0 torna necessário o mapeamento explícito. Os usuários devem usar uma Key Trust ou definir uma variável ExplicitAltSecID.

Definir a variável como 1, que é o valor padrão, permite o mapeamento implícito.

Se você configurar uma Key Trust para uma conta no Windows Server 2016 ou posterior, o KDC usará a Key Trust para mapeamento.

Se não houver UPN na SAN, o KDC tentará usar o AltSecID para mapeamento.

Se não houver um UPN na SAN, o KDC tentará usar o UPN para mapeamento.

Serviços de Federação do Active Directory (AD FS)

O AD FS para Windows Server 2016 contém as seguintes atualizações.

Autenticação multifator de Entrar com a conta da Microsoft Entra

O AD FS 2016 se baseia nas funcionalidades da autenticação multifator (MFA) do AD FS no Windows Server 2012 R2. Agora você pode permitir o logon que requer apenas um código de autenticação multifator da Microsoft Entra em vez de um nome de usuário ou senha.

Quando você configura a autenticação multifator da Microsoft Entra como o método de autenticação principal, o AD FS solicita ao usuário seu nome de usuário e o código OTP (senha de uso único) do aplicativo Azure Authenticator.

Quando você configura a autenticação multifator da Microsoft Entra como o método de autenticação secundário ou extra, o usuário fornece credenciais de autenticação primárias. Os usuários podem entrar usando a Autenticação Integrada do Windows, que pode solicitar nome de usuário e senha, cartão inteligente ou um certificado de usuário ou dispositivo. Em seguida, o usuário vê um prompt para suas credenciais secundárias, como texto, voz ou entrada de autenticação multifator da Microsoft Entra baseada em OTP.

O novo adaptador de autenticação multifator interno da Microsoft Entra oferece instalação e configuração mais simples para a autenticação multifator da Microsoft Entra com o AD FS.

As organizações podem usar a autenticação multifator da Microsoft Entra sem precisar de um servidor de autenticação multifator local da Microsoft Entra.

Você pode configurar a autenticação multifator da Microsoft Entra para intranet, extranet ou como parte de qualquer política de controle de acesso.

Para obter mais informações sobre a autenticação multifator da Microsoft Entra com o AD FS, confira Configurar o AD FS 2016 e a autenticação multifator da Microsoft Entra.

Acesso sem senha de dispositivos em conformidade

O AD FS 2016 baseia-se nas funcionalidades anteriores de registro do dispositivo para habilitar o logon e o controle de acesso em dispositivos com base no status de conformidade. Os usuários podem fazer logon usando as credenciais do dispositivo, e o AD FS reavalia a conformidade quando os atributos do dispositivo são alterados para garantir que as políticas estejam sendo cumpridas. Este recurso habilita as seguintes políticas:

Habilitar o acesso somente por meio de dispositivos gerenciados e/ou compatíveis.

Habilitar o acesso à Extranet somente por meio de dispositivos gerenciados e/ou compatíveis.

Exigir autenticação multifator para computadores que não são gerenciados ou que não são compatíveis.

O AD FS fornece o componente local das políticas de acesso condicional em um cenário híbrido. Quando você registra dispositivos com o Azure AD para acesso condicional a recursos de nuvem, você também pode usar a identidade do dispositivo para políticas do AD FS.

Para obter mais informações sobre como usar o acesso condicional baseado em dispositivo na nuvem, confira Acesso Condicional no Azure Active Directory.

Para obter mais informações sobre como usar o acesso condicional baseado em dispositivo com o AD FS, consulte Planejar o Acesso Condicional Baseado em Dispositivo com o AD FS e Políticas de Controle de Acesso no AD FS.

Entrada com o Windows Hello para Empresas