Cliente DNS seguro via HTTPS (DoH)

A partir do Windows Server 2022, o cliente DNS dá suporte a DoH (DNS-over-HTTPS). Quando o DoH está habilitado, as consultas DNS entre o cliente DNS do Windows Server e o servidor DNS passam por uma conexão HTTPS segura em vez de em texto sem formatação. Ao passar a consulta DNS por uma conexão criptografada, ela é protegida contra interceptação de terceiros não confiáveis.

Configurar o cliente DNS para dar suporte ao DoH

Você só pode configurar o cliente do Windows Server para usar o DoH se o servidor DNS primário ou secundário selecionado para o adaptador de rede estiver na lista de servidores DoH conhecidos. Você pode configurar o cliente DNS para exigir DoH, solicitar DoH ou usar apenas consultas DNS tradicionais de texto sem formatação. Para configurar o cliente DNS para dar suporte ao DoH no Windows Server com Experiência Desktop, execute as seguintes etapas:

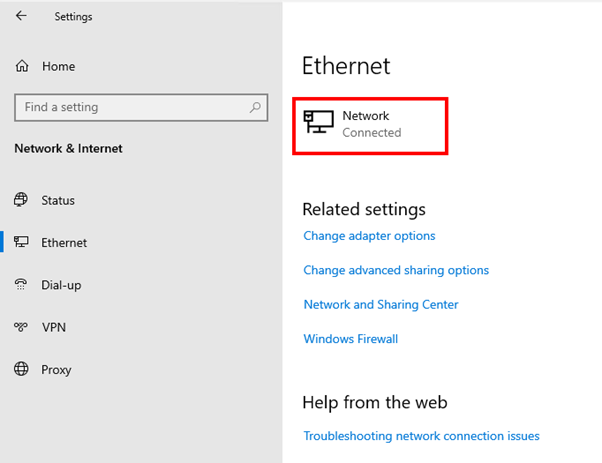

No painel de controle de Configurações do Windows, selecione Rede e Internet.

Na página Rede e Internet, selecione Ethernet.

Na tela Ethernet, selecione o adaptador de rede que você deseja configurar para o DoH.

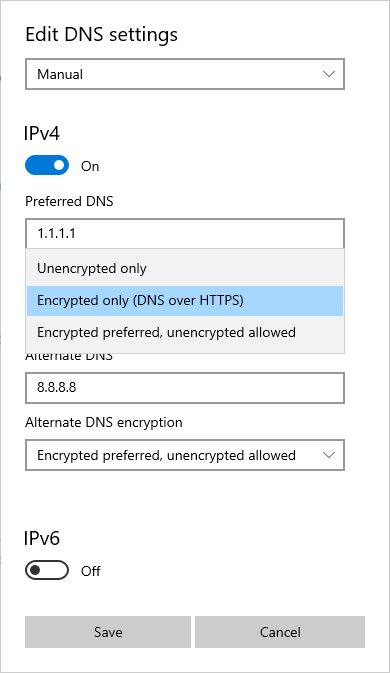

Na tela Rede, role para baixo até Configurações de DNS e selecione o botão Editar.

Na tela Editar configurações de DNS, selecione Manual na lista suspensa configurações de IP automáticas ou manuais. Essa configuração permite que você configure os servidores DNS Preferenciais e DNS Alternativos. Se os endereços desses servidores estiverem presentes na lista de servidores DoH conhecidos, a lista suspensa Criptografia de DNS preferencial será habilitada. Você pode escolher entre as seguintes configurações para definir a criptografia de DNS preferencial:

Somente criptografado (DNS por HTTPS). Quando essa configuração for escolhida, todo o tráfego de consulta de DNS passará por HTTPS. Essa configuração fornece a melhor proteção para o tráfego de consulta de DNS. No entanto, isso também significa que a resolução DNS não ocorrerá se o servidor DNS de destino não puder dar suporte a consultas DoH.

Criptografado preferencial, não criptografado permitido. Quando essa configuração for escolhida, o cliente DNS tentará usar o DoH e, se isso não for possível, retornará para consultas de DNS não criptografadas. Essa configuração fornece a melhor compatibilidade para servidores DNS compatíveis com DoH, mas você não receberá nenhuma notificação se as consultas de DNS forem alternadas de DoH para texto sem formatação.

Somente descriptografado. Todo o tráfego de consulta de DNS para o servidor DNS especificado não é criptografado. Essa definição configura o cliente DNS para usar consultas DNS tradicionais de texto sem formatação.

Selecione Salvar para aplicar as configurações de DoH ao cliente DNS.

Se você estiver configurando o endereço do servidor DNS para um cliente usando o PowerShell com o cmdlet Set-DNSClientServerAddress, a configuração do DoH dependerá se a configuração de fallback do servidor estiver na lista de servidores DoH conhecidos. No momento, você não pode definir as configurações de DoH para o cliente DNS no Windows Server 2022 usando Windows Admin Center ou sconfig.cmd.

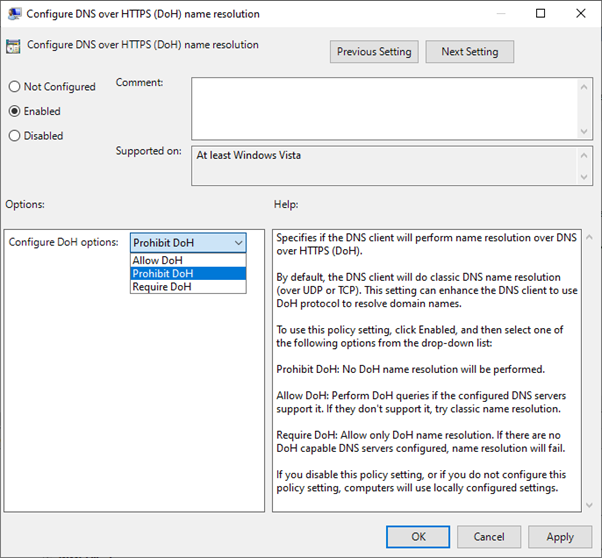

Configurando o DoH por meio da Política de Grupo

As configurações de Política de Grupo local e de domínio do Windows Server 2022 incluem a política Configurar a resolução de nome DNS por HTTPS (DoH). Use isso para configurar o cliente DNS para usar o DoH. Encontre essa política no nó Computer Configuration\Policies\Administrative Templates\Network\DNS Client. Quando habilitada, essa política pode ser definida com as seguintes configurações:

Permitir DoH. As consultas serão executadas usando o DoH se os servidores DNS especificados derem suporte ao protocolo. Se os servidores não derem suporte ao DoH, consultas não criptografadas serão emitidas.

Proibir DoH. Impedirá o uso do DoH com consultas de cliente DNS.

Exigir DoH. Exigirá que as consultas sejam executadas usando o DoH. Se os servidores DNS configurados não derem suporte ao DoH, a resolução de nomes falhará.

Não habilite a opção Exigir DoH para computadores ingressados no domínio, pois o Active Directory Domain Services depende muito do DNS porque o serviço Windows Server DNS Server não dá suporte a consultas DoH. Se você precisar que o tráfego de consulta de DNS na rede do Active Directory Domain Services seja criptografado, considere implementar regras de segurança de conexão baseadas em IPsec para proteger esse tráfego. Confira Proteção de conexões IPsec de ponta a ponta usando IKEv2 para saber mais.

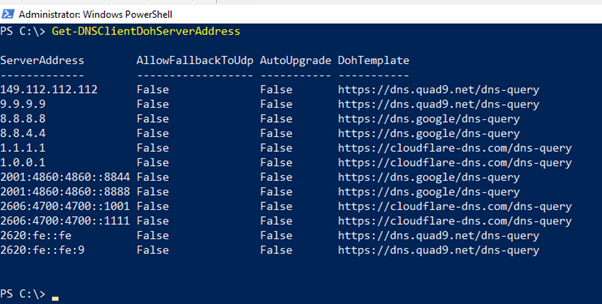

Determinar quais servidores DoH estão na lista de servidores conhecidos

O Windows Server é fornecido com uma lista de servidores que são conhecidos por dar suporte ao DoH.

Você pode determinar quais servidores DNS estão nessa lista usando o cmdlet Get-DNSClientDohServerAddress do PowerShell.

A lista padrão de servidores DoH conhecidos é a seguinte:

| Proprietário do servidor | Endereços IP do servidor DNS |

|---|---|

| Cloudflare | 1.1.1.1 1.0.0.1 2606:4700:4700::1111 2606:4700:4700::1001 |

| 8.8.8.8 8.8.4.4 2001:4860:4860::8888 2001:4860:4860::8844 |

|

| Quad 9 | 9.9.9.9 149.112.112.112 2620:fe::fe 2620:fe::fe:9 |

Adiciona o servidor DoH à lista de servidores conhecidos

Você pode adicionar novos servidores DoH à lista de servidores conhecidos usando o cmdlet Add-DnsClientDohServerAddress do PowerShell. Especifique a URL do modelo DoH e se você permitirá que o cliente faça fallback para uma consulta não criptografada caso a consulta segura falhe. A sintaxe desse comando é:

Add-DnsClientDohServerAddress -ServerAddress '<resolver-IP-address>' -DohTemplate '<resolver-DoH-template>' -AllowFallbackToUdp $False -AutoUpgrade $True

Usar Tabela de Políticas de Resolução de Nomes com DoH

Você pode usar a NRPT (Tabela de Políticas de Resolução de Nomes) para configurar consultas para um namespace DNS específico para usar um servidor DNS específico. Se o servidor DNS for conhecido por dar suporte ao DoH, as consultas relacionadas a esse domínio serão executadas usando DoH em vez de uma maneira não criptografada.