Cloud Kerberos trust deployment guide (Guia de implementação da confiança do Kerberos na Cloud)

Este artigo descreve as funcionalidades ou cenários do Windows Hello para Empresas que se aplicam a:

-

Tipo de implementação:híbrido

-

Tipo de kerberos da cloud de autenticação de certificados

-

Tipo de associação:

associados híbridos

ao Microsoft Entra

Requisitos

Antes de iniciar a implementação, reveja os requisitos descritos no artigo Planear uma Implementação do Windows Hello para Empresas .

Certifique-se de que os seguintes requisitos são cumpridos antes de começar:

Importante

Ao implementar o modelo de implementação de confiança Kerberos na cloud, tem de garantir que tem um número adequado de controladores de domínio de leitura/escrita em cada site do Active Directory onde os utilizadores serão autenticados com o Windows Hello para Empresas. Para obter mais informações, veja Planeamento de capacidade do Active Directory.

Etapas de implantação

Assim que os pré-requisitos forem cumpridos, a implementação do Windows Hello para Empresas consiste nos seguintes passos:

Implementar o Microsoft Entra Kerberos

Se já implementou o SSO no local para o início de sessão de chave de segurança sem palavra-passe, o Microsoft Entra Kerberos já está implementado na sua organização. Não precisa de reimplementar ou alterar a implementação existente do Microsoft Entra Kerberos para suportar o Windows Hello para Empresas e pode avançar para a secção Configurar definições de política do Windows Hello para Empresas .

Se ainda não implementou o Microsoft Entra Kerberos, siga as instruções na documentação Ativar o início de sessão da chave de segurança sem palavra-passe . Esta página inclui informações sobre como instalar e utilizar o módulo Microsoft Entra Kerberos PowerShell. Utilize o módulo para criar um objeto de servidor Microsoft Entra Kerberos para os domínios onde pretende utilizar a confiança Kerberos na cloud do Windows Hello para Empresas.

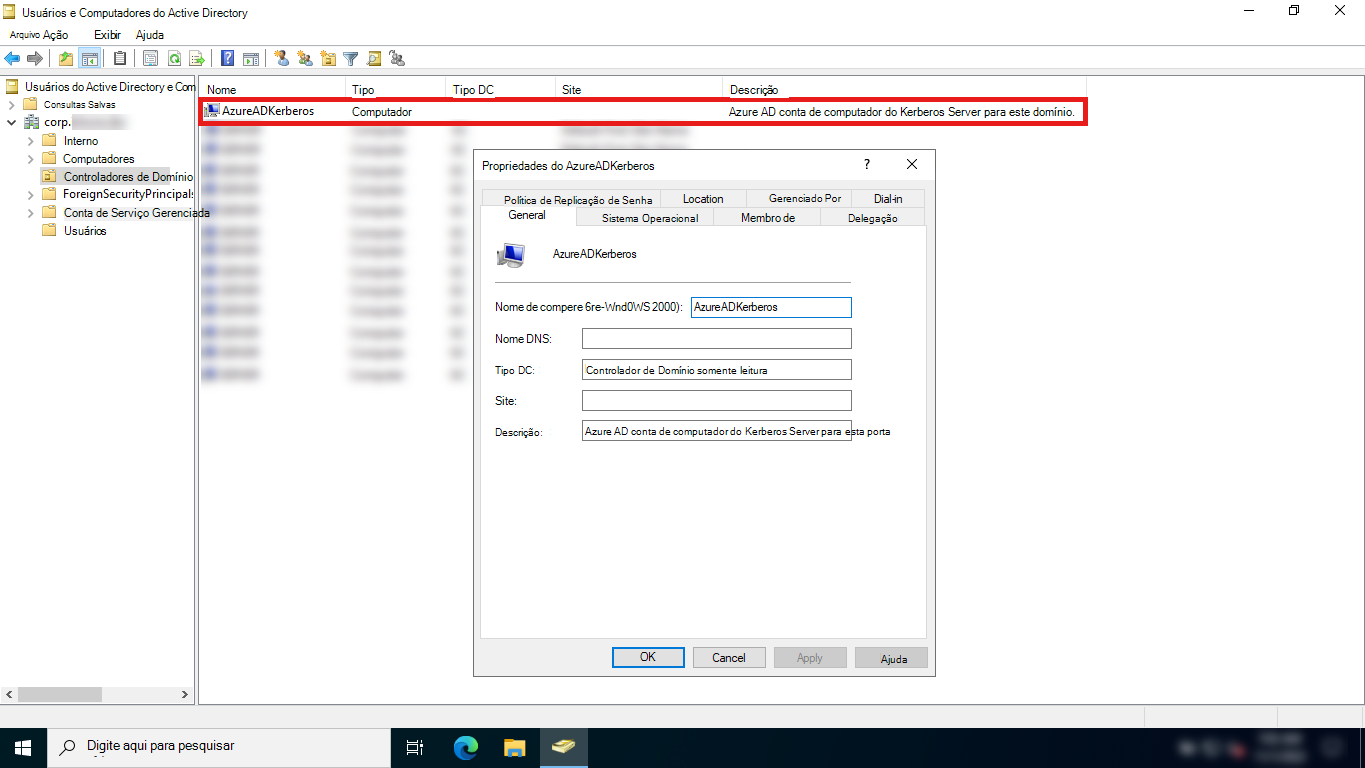

Microsoft Entra Kerberos e autenticação de confiança Kerberos na cloud

Quando o Microsoft Entra Kerberos está ativado num domínio do Active Directory, é criado um objeto de computador AzureADKerberos no domínio. Este objeto:

Aparece como um objeto Controlador de Domínio Só de Leitura (RODC), mas não está associado a nenhum servidor físico

Só é utilizado pelo ID do Microsoft Entra para gerar TGTs para o domínio do Active Directory

Observação

As regras e restrições semelhantes utilizadas para RODCs aplicam-se ao objeto de computador AzureADKerberos. Por exemplo, os utilizadores que são membros diretos ou indiretos de grupos de segurança incorporados privilegiados não poderão utilizar a confiança kerberos na cloud.

Para obter mais informações sobre como o Microsoft Entra Kerberos funciona com a confiança kerberos na cloud do Windows Hello para Empresas, consulte Descrição detalhada técnica da autenticação do Windows Hello para Empresas.

Observação

A Política de Replicação de Palavras-passe predefinida configurada no objeto de computador AzureADKerberos não permite assinar contas de privilégios elevados em recursos no local com chaves de segurança FIDO2 ou fidedignidade kerberos na cloud.

Devido a possíveis vetores de ataque do Microsoft Entra ID para o Active Directory, não é recomendado desbloquear estas contas ao simplificar a Política de Replicação de Palavras-passe do objeto CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>de computador .

Definir as configurações de política do Windows Hello para Empresas

Depois de configurar o objeto Microsoft Entra Kerberos, o Windows Hello para empresas tem de estar ativado e configurado para utilizar a confiança kerberos na cloud. Existem duas definições de política necessárias para configurar o Windows Hello para Empresas num modelo de confiança Kerberos na cloud:

Outra definição de política opcional, mas recomendada, é:

Importante

Se a política Utilizar certificado para autenticação no local estiver ativada, a confiança do certificado terá precedência sobre a confiança do Kerberos na cloud. Certifique-se de que as máquinas que pretende ativar a confiança kerberos na cloud não têm esta política configurada.

As instruções seguintes explicam como configurar os seus dispositivos com o Microsoft Intune ou a política de grupo (GPO).

Observação

Reveja o artigo Configurar o Windows Hello para Empresas com o Microsoft Intune para saber mais sobre as diferentes opções oferecidas pelo Microsoft Intune para configurar o Windows Hello para Empresas.

Se a política ao nível do inquilino do Intune estiver ativada e configurada de acordo com as suas necessidades, só precisa de ativar a definição de política Utilizar a Confiança na Cloud para a Autenticação no Local. Caso contrário, ambas as definições têm de ser configuradas.

Para configurar dispositivos com o Microsoft Intune, crie uma política de catálogo de Definições e utilize as seguintes definições:

| Categoria | Nome da configuração | Valor |

|---|---|---|

| Windows Hello para Empresas | Utilizar o Passport For Work | true |

| Windows Hello para Empresas | Utilizar a Confiança na Cloud para a Autenticação No Local | Habilitado |

| Windows Hello para Empresas | Exigir Dispositivo de Segurança | true |

Atribua a política a um grupo que contém como membros os dispositivos ou utilizadores que pretende configurar.

Em alternativa, pode configurar dispositivos com uma política personalizada com o PassportForWork CSP.

| Configuração |

|---|

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Tipo de dados: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Tipo de dados: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Tipo de dados: bool- Valor: True |

Se implementar a configuração do Windows Hello para Empresas com a Política de Grupo e o Intune, as definições da Política de Grupo têm precedência e as definições do Intune são ignoradas. Para obter mais informações sobre conflitos de políticas, veja Conflitos de políticas de várias origens de políticas.

Pode configurar mais definições de política para controlar o comportamento do Windows Hello para Empresas. Para obter mais informações, consulte Definições de política do Windows Hello para Empresas.

Inscrever-se no Windows Hello para Empresas

O processo de aprovisionamento do Windows Hello para Empresas começa imediatamente após o início de sessão de um utilizador, caso as verificações de pré-requisitos passem. A confiança kerberos na cloud do Windows Hello para Empresas adiciona uma verificação de pré-requisitos para dispositivos associados híbridos do Microsoft Entra quando a confiança kerberos na cloud é ativada pela política.

Pode determinar o estado da verificação de pré-requisitos ao ver o registo de administração do Registo de Dispositivos do Utilizador em Aplicações e Registos de Serviços> doMicrosoft>Windows.

Estas informações também estão disponíveis através do dsregcmd.exe /status comando de uma consola. Para obter mais informações, veja dsregcmd.

A verificação de pré-requisitos de confiança kerberos na cloud deteta se o utilizador tem um TGT parcial antes de permitir o início do aprovisionamento. O objetivo desta verificação é validar se o Microsoft Entra Kerberos está configurado para o domínio e inquilino do utilizador. Se o Microsoft Entra Kerberos estiver configurado, o utilizador recebe um TGT parcial durante o início de sessão com um dos seus outros métodos de desbloqueio. Esta verificação tem três estados: Sim, Não e Não Testado. O estado Não Testado é comunicado se a confiança do Kerberos na cloud não for imposta pela política ou se o dispositivo estiver associado ao Microsoft Entra.

Observação

A verificação de pré-requisitos de confiança kerberos na cloud não é feita em dispositivos associados ao Microsoft Entra. Se o Microsoft Entra Kerberos não estiver aprovisionado, um utilizador num dispositivo associado ao Microsoft Entra continuará a poder iniciar sessão, mas não terá o SSO para recursos no local protegidos pelo Active Directory.

Experiência do usuário

Depois de um utilizador iniciar sessão, o processo de inscrição do Windows Hello para Empresas começa:

- Se o dispositivo suportar a autenticação biométrica, é pedido ao utilizador que configure um gesto biométrico. Este gesto pode ser utilizado para desbloquear o dispositivo e autenticar-se em recursos que requerem o Windows Hello para Empresas. O utilizador pode ignorar este passo se não quiser configurar um gesto biométrico

- É pedido ao utilizador que utilize o Windows Hello com a conta da organização. O utilizador seleciona OK

- O fluxo de aprovisionamento avança para a parte da autenticação multifator da inscrição. O aprovisionamento informa o utilizador de que está a tentar contactar ativamente o utilizador através da forma configurada de MFA. O processo de aprovisionamento não continua até que a autenticação seja bem-sucedida, falhe ou exceda o tempo limite. Uma MFA com falha ou tempo limite resulta num erro e pede ao utilizador para tentar novamente

- Após um MFA bem-sucedido, o fluxo de provisionamento pede ao usuário para criar e validar um PIN. Este PIN tem de observar quaisquer políticas de complexidade de PIN configuradas no dispositivo

- O restante do provisionamento inclui o Windows Hello para Empresas, que solicita um par de chaves assimétricas para o usuário, preferencialmente do TPM (ou obrigatório se definido explicitamente por meio da política). Assim que o par de chaves for adquirido, o Windows comunica com o IdP para registar a chave pública. Quando o registo de chaves estiver concluído, o aprovisionamento do Windows Hello para Empresas informa o utilizador de que pode utilizar o PIN para iniciar sessão. O utilizador pode fechar a aplicação de aprovisionamento e aceder ao respetivo ambiente de trabalho

Assim que um utilizador concluir a inscrição com a confiança kerberos na cloud, o gesto do Windows Hello pode ser utilizado imediatamente para iniciar sessão. Num dispositivo associado híbrido do Microsoft Entra, a primeira utilização do PIN requer uma linha de visão para um DC. Assim que o utilizador iniciar sessão ou desbloquear com o DC, o início de sessão em cache pode ser utilizado para desbloqueios subsequentes sem conectividade de rede ou de linha de visão.

Após a inscrição, o Microsoft Entra Connect sincroniza a chave do utilizador do ID do Microsoft Entra para o Active Directory.

Diagramas de sequência

Para compreender melhor os fluxos de aprovisionamento, reveja os seguintes diagramas de sequência com base no tipo de associação e autenticação do dispositivo:

- Aprovisionamento de dispositivos associados ao Microsoft Entra com autenticação gerida

- Aprovisionamento de dispositivos associados ao Microsoft Entra com autenticação federada

- Aprovisionamento num modelo de implementação de confiança Kerberos na cloud com autenticação gerida

Para compreender melhor os fluxos de autenticação, reveja o seguinte diagrama de sequência:

Migrar do modelo de implementação de fidedignidade chave para a confiança do Kerberos na cloud

Se tiver implementado o Windows Hello para Empresas com o modelo de fidedignidade chave e quiser migrar para o modelo de fidedignidade kerberos na cloud, siga estes passos:

- Configurar o Microsoft Entra Kerberos no seu ambiente híbrido

- Ativar a confiança do Kerberos na cloud através da Política de Grupo ou do Intune

- Para dispositivos associados ao Microsoft Entra, termine sessão e inicie sessão no dispositivo com o Windows Hello para Empresas

Observação

Para dispositivos associados híbridos do Microsoft Entra, os utilizadores têm de efetuar o primeiro início de sessão com novas credenciais enquanto têm linha de visão para um DC.

Migrar do modelo de implementação de confiança de certificados para a confiança do Kerberos na cloud

Importante

Não existe um caminho de migração direto de uma implementação de confiança de certificados para uma implementação de fidedignidade kerberos na cloud. O contentor do Windows Hello tem de ser eliminado antes de poder migrar para a confiança do Kerberos na cloud.

Se implementou o Windows Hello para Empresas com o modelo de confiança de certificados e pretende utilizar o modelo de fidedignidade kerberos na cloud, tem de reimplementar o Windows Hello para Empresas ao seguir estes passos:

- Desativar a política de confiança do certificado

- Ativar a confiança do Kerberos na cloud através da Política de Grupo ou do Intune

- Remover a credencial de fidedignidade do certificado com o comando

certutil.exe -deletehellocontainerdo contexto de utilizador - Terminar sessão e voltar a iniciar sessão

- Aprovisionar o Windows Hello para Empresas através de um método à sua escolha

Observação

Para dispositivos associados híbridos do Microsoft Entra, os utilizadores têm de efetuar o primeiro início de sessão com novas credenciais enquanto têm uma linha de visão para um DC.

Perguntas frequentes

Para obter uma lista das perguntas mais frequentes sobre a confiança kerberos na cloud do Windows Hello para Empresas, consulte Perguntas Mais Frequentes do Windows Hello para Empresas.

Cenários sem suporte

Os seguintes cenários não são suportados com a confiança kerberos na cloud do Windows Hello para Empresas:

- Cenários RDP/VDI com credenciais fornecidas (o RDP/VDI pode ser utilizado com o Remote Credential Guard ou se um certificado estiver inscrito no contentor do Windows Hello para Empresas)

- Utilizar a confiança kerberos na cloud para Executar como

- Iniciar sessão com a confiança kerberos na cloud num dispositivo associado híbrido do Microsoft Entra sem iniciar sessão anteriormente com conectividade DC

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de