Início de sessão no Ambiente de Trabalho Remoto com o Windows Hello para Empresas

Pode utilizar o Windows Hello para Empresas para iniciar sessão numa sessão de ambiente de trabalho remoto, utilizando as capacidades de smart card redirecionadas do Protocolo RDP (Remote Desktop Protocol). Isto é possível ao implementar um certificado no dispositivo do utilizador, que é depois utilizado como a credencial fornecida ao estabelecer a ligação RDP a outro dispositivo Windows.

Este artigo descreve duas abordagens de implementação de certificados, em que os certificados de autenticação são implementados no contentor do Windows Hello para Empresas:

- Utilizar o Microsoft Intune com conectores SCEP ou PKCS

- Utilizar uma política de inscrição dos Serviços de Certificados do Active Directory (AD CS)

Dica

Considere utilizar o Remote Credential Guard em vez do início de sessão do Windows Hello para Empresas para RDP. O Remote Credential Guard fornece início de sessão único (SSO) para sessões RDP através da autenticação Kerberos e não requer a implementação de certificados. Para obter mais informações, veja Remote Credential Guard.

Como funciona

O Windows gera e armazena chaves criptográficas com um componente de software denominado fornecedor de armazenamento de chaves (KSP):

- As chaves baseadas em software são criadas e armazenadas com o Fornecedor de Armazenamento de Chaves de Software da Microsoft

- As chaves de smart card são criadas e armazenadas com o Fornecedor de Armazenamento de Chaves do Microsoft Smart Card

- As chaves criadas e protegidas pelo Windows Hello para Empresas são criadas e armazenadas com o Fornecedor de Armazenamento de Chaves do Microsoft Passport

Um certificado num smart card começa com a criação de um par de chaves assimétricas com o KSP do Microsoft Smart Card. O Windows pede um certificado com base no par de chaves das empresas que emitem a autoridade de certificação, que devolve um certificado armazenado no arquivo de certificados Pessoal do utilizador. A chave privada permanece no smart card e a chave pública é armazenada com o certificado. Os metadados no certificado (e na chave) armazenam o fornecedor de armazenamento de chaves utilizado para criar a chave (lembre-se de que o certificado contém a chave pública).

O mesmo conceito aplica-se ao Windows Hello para Empresas, exceto que as chaves são criadas com o Microsoft Passport KSP. A chave privada do utilizador permanece protegida pelo módulo de segurança (TPM) do dispositivo e pelo gesto do utilizador (PIN/biométrico). As APIs de certificado ocultam a complexidade. Quando uma aplicação utiliza um certificado, as APIs de certificado localizam as chaves com o fornecedor de armazenamento de chaves guardado. Os principais fornecedores de armazenamento direcionam as APIs de certificado no fornecedor que utilizam para localizar a chave privada associada ao certificado. É assim que o Windows sabe que tem um certificado de smart card sem o smart card inserido e pede-lhe para inserir o smart card.

O Windows Hello para Empresas emula um smart card para compatibilidade de aplicações e o KSP do Microsoft Passport pede ao utilizador o seu gesto biométrico ou PIN.

Observação

O Ambiente de Trabalho Remoto com biometria não funciona com a Inscrição Dupla ou cenários em que o utilizador fornece credenciais alternativas.

Requisitos

Segue-se uma lista de requisitos para ativar o início de sessão rdp com o Windows Hello para Empresas:

- Uma infraestrutura PKI baseada no AD CS ou de terceiros

- Windows Hello para Empresas implementado nos clientes

- Se planear suportar dispositivos associados ao Microsoft Entra, os controladores de domínio têm de ter um certificado, que funciona como uma raiz de confiança para os clientes. O certificado garante que os clientes não comunicam com controladores de domínio não autorizados

Se planeia implementar certificados com o Microsoft Intune, eis mais requisitos:

- Confirme que tem a infraestrutura para suportar a implementação do SCEP ou do PKCS

- Implementar o certificado de AC de raiz e quaisquer outros certificados de autoridade de certificação intermédia em Dispositivos associados ao Microsoft Entra com uma política de certificados de raiz fidedigna

Criar um modelo de certificado

O processo de criação de um modelo de certificado é aplicável a cenários em que utiliza uma infraestrutura dos Serviços de Certificados do Active Directory (AD CS) no local.

Primeiro, tem de criar um modelo de certificado e, em seguida, implementar certificados com base nesse modelo no contentor do Windows Hello para Empresas.

A configuração do modelo de certificado é diferente consoante implemente certificados com o Microsoft Intune ou uma política de inscrição do Active Directory. Selecione a opção mais adequada às suas necessidades.

Inicie sessão na autoridade de certificação (AC) emissora e abra o Gestor de Servidores

Selecione Ferramentas > Autoridade de Certificação. A Consola de Gestão da Microsoft (MMC) da Autoridade de Certificação é aberta

No MMC, expanda o nome da AC e clique com o botão direito do rato em Gestão de Modelos > de Certificado

É aberta a consola Modelos de Certificado. Todos os modelos de certificado são apresentados no painel de detalhes

Clique com o botão direito do rato no modelo de Início de Sessão do SmartCard e selecione Duplicar Modelo

Utilize a tabela seguinte para configurar o modelo:

Nome do Separador Configurações Compatibilidade - Desmarque a caixa de verificação Mostrar alterações resultantes

- Selecione Windows Server 2012 ou Windows Server 2012 R2 na lista Autoridade de Certificação

- Selecione Windows Server 2012 ou Windows Server 2012 R2 na lista Destinatários de Certificação

Geral - Especifique um Nome a apresentar do Modelo, por exemplo Autenticação de Certificado WHfB

- Defina o período de validade para o valor pretendido

- Tome nota do nome do modelo para mais tarde, que deve ser o mesmo que os espaços de subtração do nome a apresentar do modelo (WHfBCertificateAuthentication neste exemplo)

Extensões Verifique se a extensão de Políticas de Aplicação inclui o Início de Sessão do Smart Card. Nome do Requerente Selecione Fornecer no pedido. Processamento de Pedidos - Defina o Objetivo como Assinatura e início de sessão de smartcard e selecione Sim quando lhe for pedido para alterar a finalidade do certificado

- Selecione a caixa de verificação Renovar com a mesma chave

- Selecione Perguntar ao utilizador durante a inscrição

Nota: Se implementar certificados com um perfil PKCS, selecione a opção Permitir a exportação da chave privadaCriptografia - Defina a Categoria do Fornecedor como Fornecedor de Armazenamento de Chaves

- Defina o Nome do algoritmo como RSA

- Defina o tamanho mínimo da chave como 2048

- Selecionar Pedidos tem de utilizar um dos seguintes fornecedores

- Selecione Fornecedor de Armazenamento de Chaves de Software microsoft

- Defina o Hash do pedido como SHA256

Segurança Adicionar o principal de segurança utilizado para o acesso de Inscrição scep ou PKCS Selecione OK para finalizar as alterações e criar o novo modelo. O seu novo modelo deverá agora aparecer na lista de Modelos de Certificado

Fechar a consola de Modelos de Certificado

Emitir o modelo de certificado

- Na consola da Autoridade de Certificação, clique com o botão direito do rato em Modelos de Certificado, selecione Novo > Modelo de Certificado para Emitir

- Na lista de modelos, selecione o modelo que criou anteriormente (Autenticação de Certificado WHFB) e selecione OK. Pode demorar algum tempo até que o modelo seja replicado para todos os servidores e fique disponível nesta lista

- Após a replicação do modelo, na MMC, clique com o botão direito do rato na lista Autoridade de Certificação e selecione Todas as Tarefas > Parar Serviço. Clique com o botão direito do rato no nome da AC novamente, selecione Todas as Tarefas > Iniciar Serviço

Implementar certificados

O processo de implementação de certificados é diferente consoante utilize o Microsoft Intune ou uma política de inscrição do Active Directory. Selecione a opção mais adequada às suas necessidades.

Esta secção descreve como configurar uma política SCEP no Intune. Podem ser seguidos passos semelhantes para configurar uma política PKCS.

Selecionar Perfis de Configuração de Dispositivos >> Criar perfil

Selecione Plataforma Windows > 10 e posterior e Tipo > de perfil Modelos > Certificado SCEP

Selecione Criar

No painel Noções Básicas , forneça um Nome e, opcionalmente, uma Descrição > Seguinte

No painel Definições de configuração , utilize a seguinte tabela para configurar a política:

Configuração Configurações Tipo de Certificado Usuário Formato do nome do requerente CN={{UserPrincipalName}}

Nota: se existir um erro de correspondência entre o sufixo UPN do utilizador e o FQDN do domínio do Active Directory, utilizeCN={{OnPrem_Distinguished_Name}}antes.Nome alternativo do requerente Na lista pendente, selecione Nome principal de utilizador (UPN) com um valor de {{UserPrincipalName}}Período de validade do certificado Configurar um valor à sua escolha Fornecedor de armazenamento de chaves (KSP) Inscrever-se no Windows Hello para Empresas, caso contrário, falha Utilização da chave Assinatura Digital Tamanho da chave (bits) 2048 Para algoritmo Hash SHA-2 Certificado de Raiz Selecione +Certificado de Raiz e selecione o perfil de certificado fidedigno criado anteriormente para o Certificado de AC de Raiz Utilização da chave expandida - Nome:Início de Sessão do Smart Card

-

Identificador de Objeto:

1.3.6.1.4.1.311.20.2.2 - Valores Predefinidos:Não configurado

- Nome:Autenticação de Cliente

-

Identificador de Objeto:

1.3.6.1.5.5.7.3.2 - Valores Predefinidos:Autenticação de Cliente

Limiar de renovação (%) Configurar um valor à sua escolha URLs do Servidor SCEP Indique os pontos finais públicos que configurou durante a implementação da infraestrutura scep Selecione Seguinte

No painel Atribuições , atribua a política a um grupo de segurança que contenha como membros os dispositivos ou utilizadores que pretende configurar e selecione Seguinte

No painel Regras de Aplicabilidade , configure as restrições de emissão, se necessário, e selecione Seguinte

No painel Rever + criar , reveja a configuração da política e selecione Criar

Para obter mais informações sobre como configurar políticas SCEP, veja Configurar perfis de certificado SCEP no Intune. Para configurar políticas PKCS, veja Configurar e utilizar o certificado PKCS com o Intune.

Cuidado

Se implementar certificados através do Intune e configurar o Windows Hello para Empresas através da política de grupo, os dispositivos não conseguirão obter um certificado, registando o código 0x82ab0011 de erro no DeviceManagement-Enterprise-Diagnostic-Provider registo.

Para evitar o erro, configure o Windows Hello para Empresas através do Intune em vez da política de grupo.

Utilizar autoridades de certificação não Microsoft

Se estiver a utilizar um PKI não Microsoft, os modelos de certificado publicados no Active Directory no local poderão não estar disponíveis. Para obter orientações sobre a integração do Intune/SCEP com implementações PKI não Microsoft, veja Utilizar autoridades de certificação (AC) não Microsoft com o SCEP no Microsoft Intune.

Como alternativa à utilização do SCEP ou se nenhuma das soluções anteriormente abrangidas funcionar no seu ambiente, pode gerar manualmente Pedidos de Assinatura de Certificados (CSR) para submissão para o seu PKI. Para ajudar nesta abordagem, pode utilizar o commandlet Generate-CertificateRequest do PowerShell.

O Generate-CertificateRequest commandlet gera um .inf ficheiro para uma chave do Windows Hello para Empresas pré-existente. O .inf pode ser utilizado para gerar um pedido de certificado manualmente com certreq.exe. O commandlet também gera um .req ficheiro, que pode ser submetido à PKI para obter um certificado.

Verificar se o certificado está implementado

Para verificar se o certificado está corretamente implementado no contentor do Windows Hello para Empresas, utilize o seguinte comando:

certutil -store -user my

O resultado lista chaves e certificados armazenados no arquivo de utilizadores. Se um certificado emitido a partir da AC for implementado no contentor do Windows Hello para Empresas, a saída apresenta o certificado com um Provider valor de Microsoft Passport Key Storage Provider.

Por exemplo:

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

Experiência do usuário

Assim que os utilizadores obtiverem o certificado, podem fazer RDP para qualquer dispositivo Windows na mesma floresta do Active Directory que a conta do Active Directory dos utilizadores ao abrir a Ligação ao Ambiente de Trabalho Remoto (mstsc.exe). Ao ligar ao anfitrião remoto, é-lhe pedido que utilize o Windows Hello para Empresas para desbloquear a chave privada do certificado.

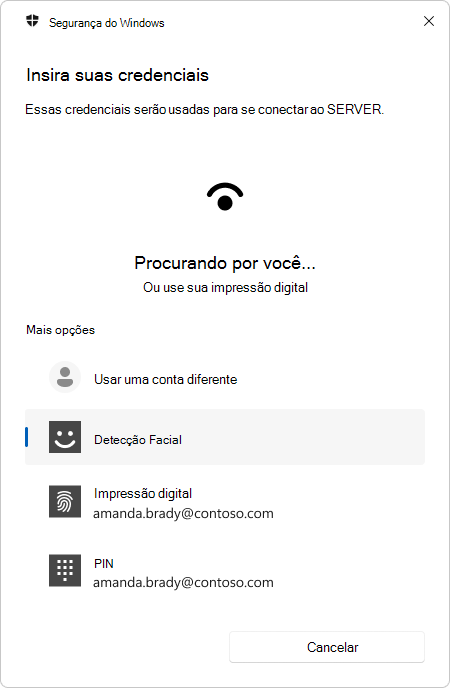

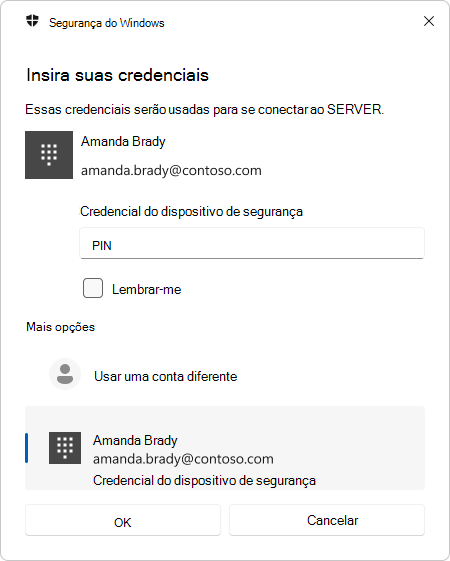

Dispositivo associado ao Microsoft Entra

O utilizador pode autenticar através de quaisquer gestos de desbloqueio disponíveis do Windows Hello, incluindo biometria.

Dispositivo associado híbrido do Microsoft Entra

O pedido de credenciais identifica o fornecedor de credenciais do Windows Hello como credencial de dispositivo de segurança. O utilizador tem de utilizar o fornecedor de credenciais de PIN para desbloquear.

Eis um breve vídeo que mostra a experiência do utilizador de um dispositivo associado ao Microsoft Entra com a impressão digital como fator de desbloqueio:

Observação

O utilizador tem de estar autorizado a ligar ao servidor remoto através do protocolo ambiente de trabalho remoto, por exemplo, ao ser membro do grupo local Utilizadores do Ambiente de Trabalho Remoto no anfitrião remoto.

Compatibilidade

Embora os utilizadores apreciem a conveniência da biometria e os administradores valorizem a segurança, poderá deparar-se com problemas de compatibilidade com aplicações e certificados do Windows Hello para Empresas. Nestes cenários, pode implementar uma definição de política para reverter para o comportamento anterior para os utilizadores que precisam dela.

Para obter mais informações, consulte Utilizar certificados do Windows Hello para Empresas como certificado de smart card

Problemas conhecidos

Existe um problema conhecido ao tentar efetuar a autenticação de cliente TLS 1.3 com um certificado Hello através de RDP. A autenticação falha com o erro: ERR_SSL_CLIENT_AUTH_SIGNATURE_FAILED. A Microsoft está a investigar possíveis soluções.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de