Cloud Kerberos trust deployment guide (Guia de implementação da confiança do Kerberos na Cloud)

Este artigo descreve Windows Hello para Empresas funcionalidades ou cenários que se aplicam a:

-

Tipo de implementação:híbrido

-

Tipo de kerberos da cloud de autenticação de certificados

-

Tipo de associação: Microsoft Entra aderir a

, Microsoft Entra associação

híbrida

Requisitos

Antes de iniciar a implementação, reveja os requisitos descritos no artigo Planear um Windows Hello para Empresas Implementação.

Certifique-se de que os seguintes requisitos são cumpridos antes de começar:

Importante

Ao implementar o modelo de implementação de confiança Kerberos na cloud, tem de garantir que tem um número adequado de controladores de domínio de leitura/escrita em cada site do Active Directory onde os utilizadores serão autenticados com Windows Hello para Empresas. Para obter mais informações, veja Planeamento de capacidade do Active Directory.

Etapas de implantação

Assim que os pré-requisitos forem cumpridos, a implementação Windows Hello para Empresas consiste nos seguintes passos:

Implementar Microsoft Entra Kerberos

Se já tiver implementado o SSO no local para o início de sessão da chave de segurança sem palavra-passe, Microsoft Entra Kerberos já está implementado na sua organização. Não precisa de reimplementar ou alterar a implementação Microsoft Entra Kerberos existente para suportar Windows Hello para Empresas e pode avançar para a secção Configurar Windows Hello para Empresas definições de política.

Se ainda não implementou Microsoft Entra Kerberos, siga as instruções na documentação Ativar início de sessão da chave de segurança sem palavra-passe. Esta página inclui informações sobre como instalar e utilizar o módulo Microsoft Entra Kerberos PowerShell. Utilize o módulo para criar um objeto de servidor Microsoft Entra Kerberos para os domínios onde pretende utilizar Windows Hello para Empresas fidedignidade kerberos na cloud.

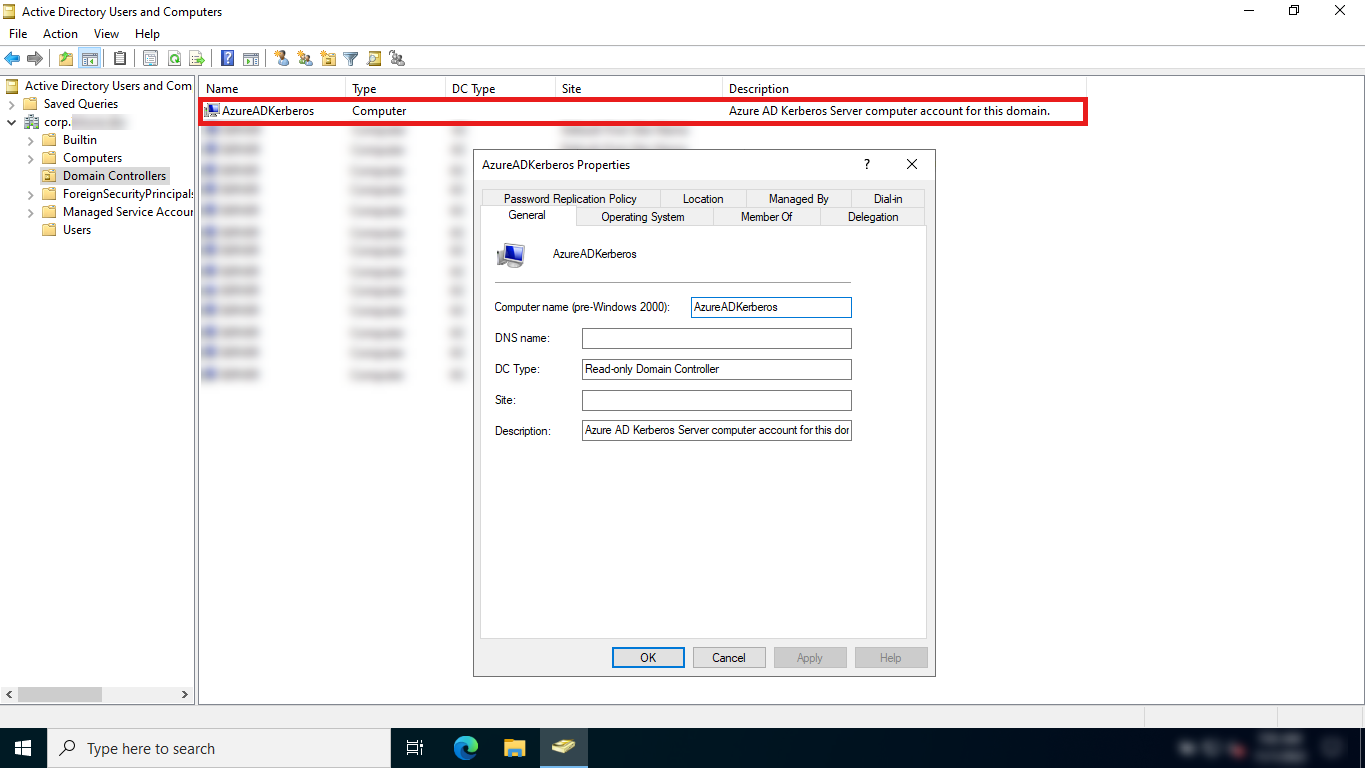

Microsoft Entra autenticação de confiança Kerberos e Kerberos na cloud

Quando Microsoft Entra Kerberos está ativado num domínio do Active Directory, é criado um objeto de computador AzureADKerberos no domínio. Este objeto:

Aparece como um objeto de controlador de domínio só de leitura (RODC), mas não está associado a nenhum servidor físico

Só é utilizado por Microsoft Entra ID para gerar TGTs para o domínio do Active Directory

Observação

As regras e restrições semelhantes utilizadas para RODCs aplicam-se ao objeto de computador AzureADKerberos. Por exemplo, os utilizadores que são membros diretos ou indiretos de grupos de segurança incorporados privilegiados não poderão utilizar a confiança kerberos na cloud.

Para obter mais informações sobre como Microsoft Entra Kerberos funciona com Windows Hello para Empresas confiança kerberos na cloud, veja descrição detalhada técnica da autenticação Windows Hello para Empresas.

Observação

A Política de Replicação de Palavras-passe predefinida configurada no objeto de computador AzureADKerberos não permite assinar contas de privilégios elevados em recursos no local com chaves de segurança FIDO2 ou fidedignidade kerberos na cloud.

Devido a possíveis vetores de ataque do Microsoft Entra ID para o Active Directory, não é recomendado desbloquear estas contas ao simplificar a Política de Replicação de Palavras-passe do objeto CN=AzureADKerberos,OU=Domain Controllers,<domain-DN>de computador .

Definir as configurações de política do Windows Hello para Empresas

Depois de configurar o objeto Microsoft Entra Kerberos, Windows Hello para empresas têm de estar ativados e configurados para utilizar a confiança kerberos na cloud. Existem duas definições de política necessárias para configurar Windows Hello para Empresas num modelo de confiança Kerberos na cloud:

Outra definição de política opcional, mas recomendada, é:

Importante

Se a política Utilizar certificado para autenticação no local estiver ativada, a confiança do certificado terá precedência sobre a confiança do Kerberos na cloud. Certifique-se de que as máquinas que pretende ativar a confiança kerberos na cloud não têm esta política configurada.

As instruções seguintes explicam como configurar os seus dispositivos com Microsoft Intune ou a política de grupo (GPO).

Observação

Reveja o artigo Configurar Windows Hello para Empresas com Microsoft Intune para saber mais sobre as diferentes opções oferecidas pelo Microsoft Intune para configurar Windows Hello para Empresas.

Se o Intune política ao nível do inquilino estiver ativado e configurado de acordo com as suas necessidades, só precisa de ativar a definição de política Utilizar a Confiança na Cloud para Autenticação No Local. Caso contrário, ambas as definições têm de ser configuradas.

Para configurar dispositivos com Microsoft Intune, crie uma política de catálogo de Definições e utilize as seguintes definições:

| Categoria | Nome da configuração | Valor |

|---|---|---|

| Windows Hello para Empresas | Utilizar o Windows Hello Para Empresas | true |

| Windows Hello para Empresas | Utilizar a Confiança na Cloud para a Autenticação No Local | Habilitada |

| Windows Hello para Empresas | Exigir Dispositivo de Segurança | true |

Atribua a política a um grupo que contém como membros os dispositivos ou utilizadores que pretende configurar.

Em alternativa, pode configurar dispositivos com uma política personalizada com o PassportForWork CSP.

| Configuração |

|---|

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- Tipo de dados: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UseCloudTrustForOnPremAuth- Tipo de dados: bool- Valor: True |

-

OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- Tipo de dados: bool- Valor: True |

Se implementar Windows Hello para Empresas configuração com Política de Grupo e Intune, Política de Grupo definições têm precedência e Intune definições são ignoradas. Para obter mais informações sobre conflitos de políticas, veja Conflitos de políticas de várias origens de políticas.

Podem ser configuradas mais definições de política para controlar o comportamento do Windows Hello para Empresas. Para obter mais informações, veja Windows Hello para Empresas definições de política.

Inscrever-se no Windows Hello para Empresas

O processo de aprovisionamento Windows Hello para Empresas começa imediatamente após o início de sessão de um utilizador, se as verificações de pré-requisitos passarem. Windows Hello para Empresas fidedignidade kerberos na cloud adiciona um marcar de pré-requisitos para Microsoft Entra dispositivos associados híbridos quando a confiança kerberos na cloud é ativada pela política.

Pode determinar a status dos pré-requisitos marcar visualizando o registo de administrador do Registo de Dispositivos do Utilizador em Registos de Aplicações e Serviços> doMicrosoft>Windows.

Estas informações também estão disponíveis através do dsregcmd.exe /status comando de uma consola. Para obter mais informações, veja dsregcmd.

O pré-requisito de confiança kerberos da cloud marcar deteta se o utilizador tem um TGT parcial antes de permitir o início do aprovisionamento. O objetivo deste marcar é validar se Microsoft Entra Kerberos está configurado para o domínio e inquilino do utilizador. Se Microsoft Entra Kerberos estiver configurado, o utilizador receberá um TGT parcial durante o início de sessão com um dos seus outros métodos de desbloqueio. Este marcar tem três estados: Sim, Não e Não Testado. O estado Não Testado é comunicado se a confiança do Kerberos na cloud não for imposta pela política ou se o dispositivo estiver Microsoft Entra associado.

Observação

O pré-requisito de confiança kerberos da cloud marcar não é feito em dispositivos associados Microsoft Entra. Se Microsoft Entra Kerberos não estiver aprovisionado, um utilizador num dispositivo associado Microsoft Entra continuará a poder iniciar sessão, mas não terá o SSO para recursos no local protegidos pelo Active Directory.

Experiência do usuário

Depois de um utilizador iniciar sessão, o processo de inscrição Windows Hello para Empresas começa:

- Se o dispositivo suportar a autenticação biométrica, é pedido ao utilizador que configure um gesto biométrico. Este gesto pode ser utilizado para desbloquear o dispositivo e autenticar-se em recursos que requerem Windows Hello para Empresas. O utilizador pode ignorar este passo se não quiser configurar um gesto biométrico

- É pedido ao utilizador que utilize Windows Hello com a conta da organização. O utilizador seleciona OK

- O fluxo de aprovisionamento avança para a parte da autenticação multifator da inscrição. O aprovisionamento informa o utilizador de que está a tentar contactar ativamente o utilizador através da forma configurada de MFA. O processo de aprovisionamento não continua até que a autenticação seja bem-sucedida, falhe ou exceda o tempo limite. Uma MFA com falha ou tempo limite resulta num erro e pede ao utilizador para tentar novamente

- Após um MFA bem-sucedido, o fluxo de provisionamento pede ao usuário para criar e validar um PIN. Este PIN tem de observar quaisquer políticas de complexidade de PIN configuradas no dispositivo

- O restante do provisionamento inclui o Windows Hello para Empresas, que solicita um par de chaves assimétricas para o usuário, preferencialmente do TPM (ou obrigatório se definido explicitamente por meio da política). Assim que o par de chaves for adquirido, o Windows comunica com o IdP para registar a chave pública. Quando o registo da chave estiver concluído, Windows Hello para Empresas aprovisionamento informa o utilizador de que pode utilizar o PIN para iniciar sessão. O utilizador pode fechar a aplicação de aprovisionamento e aceder ao respetivo ambiente de trabalho

Assim que um utilizador concluir a inscrição com a confiança kerberos na cloud, o gesto de Windows Hello pode ser utilizado imediatamente para iniciar sessão. Num Microsoft Entra dispositivo associado híbrido, a primeira utilização do PIN requer uma linha de visão para um DC. Assim que o utilizador iniciar sessão ou desbloquear com o DC, o início de sessão em cache pode ser utilizado para desbloqueios subsequentes sem conectividade de rede ou de linha de visão.

Após a inscrição, o Microsoft Entra Connect sincroniza a chave do utilizador de Microsoft Entra ID para o Active Directory.

Diagramas de sequência

Para compreender melhor os fluxos de aprovisionamento, reveja os seguintes diagramas de sequência com base no tipo de associação e autenticação do dispositivo:

- Aprovisionamento de dispositivos associados Microsoft Entra com autenticação gerida

- Aprovisionamento de dispositivos associados Microsoft Entra com autenticação federada

- Aprovisionamento num modelo de implementação de confiança Kerberos na cloud com autenticação gerida

Para compreender melhor os fluxos de autenticação, reveja o seguinte diagrama de sequência:

Migrar do modelo de implementação de fidedignidade chave para a confiança do Kerberos na cloud

Se tiver implementado Windows Hello para Empresas com o modelo de fidedignidade da chave e quiser migrar para o modelo de fidedignidade kerberos na cloud, siga estes passos:

- Configurar Microsoft Entra Kerberos no seu ambiente híbrido

- Ativar a confiança do Kerberos na cloud através de Política de Grupo ou Intune

- Para Microsoft Entra dispositivos associados, termine sessão e inicie sessão no dispositivo com Windows Hello para Empresas

Observação

Para Microsoft Entra dispositivos associados híbridos, os utilizadores têm de efetuar o primeiro início de sessão com novas credenciais enquanto têm linha de visão para um DC.

Migrar do modelo de implementação de confiança de certificados para a confiança do Kerberos na cloud

Importante

Não existe um caminho de migração direto de uma implementação de confiança de certificados para uma implementação de fidedignidade kerberos na cloud. O contentor Windows Hello tem de ser eliminado antes de poder migrar para a confiança kerberos na cloud.

Se tiver implementado Windows Hello para Empresas com o modelo de fidedignidade do certificado e quiser utilizar o modelo de fidedignidade kerberos na cloud, tem de reimplementar Windows Hello para Empresas ao seguir estes passos:

- Desativar a política de confiança do certificado

- Ativar a confiança do Kerberos na cloud através de Política de Grupo ou Intune

- Remover a credencial de fidedignidade do certificado com o comando

certutil.exe -deletehellocontainerdo contexto de utilizador - Terminar sessão e voltar a iniciar sessão

- Aprovisionar Windows Hello para Empresas com um método à sua escolha

Observação

Para Microsoft Entra dispositivos associados híbridos, os utilizadores têm de efetuar o primeiro início de sessão com novas credenciais enquanto têm linha de visão para um DC.

Perguntas frequentes

Para obter uma lista das perguntas mais frequentes sobre Windows Hello para Empresas confiança kerberos na cloud, veja Windows Hello para Empresas Perguntas Mais Frequentes.

Cenários sem suporte

Os seguintes cenários não são suportados com Windows Hello para Empresas confiança kerberos na cloud:

- Cenários RDP/VDI com credenciais fornecidas (RDP/VDI podem ser utilizados com o Remote Credential Guard ou se um certificado estiver inscrito no contentor de Windows Hello para Empresas)

- Utilizar a confiança kerberos na cloud para Executar como

- Iniciar sessão com a confiança do Kerberos na cloud num dispositivo associado Microsoft Entra híbrido sem iniciar sessão anteriormente com a conectividade DC