Private Link do Gateway de Aplicação

Hoje, você pode implantar suas cargas de trabalho críticas com segurança por trás do Application Gateway, ganhando a flexibilidade dos recursos de balanceamento de carga da Camada 7. O acesso às cargas de trabalho de back-end é possível de duas maneiras:

- Endereço IP público - as suas cargas de trabalho estão acessíveis através da Internet.

- Endereço IP privado - as suas cargas de trabalho são acessíveis de forma privada através da sua rede virtual / redes conectadas

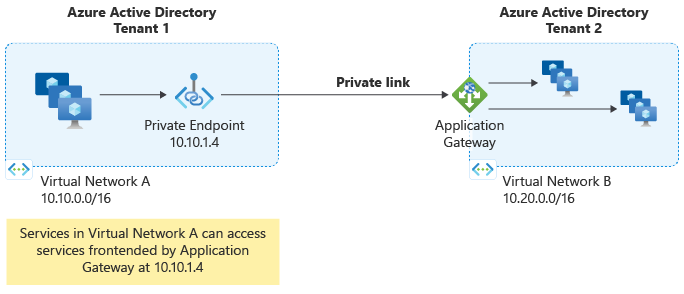

O Private Link for Application Gateway permite conectar cargas de trabalho por meio de uma conexão privada que abrange redes virtuais e assinaturas. Quando configurado, um ponto de extremidade privado é colocado na sub-rede de uma rede virtual definida, fornecendo um endereço IP privado para clientes que desejam se comunicar com o gateway. Para obter uma lista de outros serviços PaaS que suportam a funcionalidade Private Link, consulte O que é o Azure Private Link.

Funcionalidades e capacidades

O Private Link permite estender a conectividade privada ao Application Gateway por meio de um ponto de extremidade privado nos seguintes cenários:

- VNet na mesma região ou em região diferente do Application Gateway

- VNet na mesma assinatura ou diferente do Application Gateway

- VNet na mesma assinatura ou diferente e o mesmo ou diferente locatário do Microsoft Entra do Application Gateway

Você também pode optar por bloquear o acesso público (Internet) de entrada ao Application Gateway e permitir o acesso somente por meio de pontos de extremidade privados. O tráfego de gerenciamento de entrada ainda precisa ser permitido ao gateway de aplicativo. Para obter mais informações, consulte Configuração da infraestrutura do Application Gateway

Todos os recursos suportados pelo Application Gateway são suportados quando acessados por meio de um endpoint privado, incluindo suporte para AGIC.

Componentes de Link Privado

Quatro componentes são necessários para implementar o Private Link com o Application Gateway:

Configuração de Link Privado do Application Gateway

Uma configuração de link privado pode ser associada a um endereço IP Frontend do Application Gateway, que é usado para estabelecer uma conexão usando um ponto de extremidade privado. Se não houver nenhuma associação a um endereço IP frontend do Application Gateway, o recurso Private Link não estará habilitado.

Endereço IP Frontend do Application Gateway

O endereço IP público ou privado onde a Configuração de Link Privado do Gateway de Aplicativo precisa ser associada para habilitar os Recursos de Link Privado.

Ponto Final Privado

Um recurso de rede do Azure que aloca um endereço IP privado em seu espaço de endereço VNet. Ele é usado para se conectar ao Gateway de Aplicativo por meio do endereço IP privado, semelhante a muitos outros Serviços do Azure que fornecem acesso de link privado; por exemplo, Storage e KeyVault.

Conexão de ponto final privado

Uma conexão no Application Gateway originada por pontos de extremidade privados. Você pode aprovar automaticamente, aprovar manualmente ou rejeitar conexões para conceder ou negar acesso.

Limitações

- A API versão 2020-03-01 ou posterior deve ser usada para configurar as configurações do Private Link.

- Não há suporte para o método de alocação de IP estático no objeto Configuração de Link Privado.

- A sub-rede usada para PrivateLinkConfiguration não pode ser igual à sub-rede do Application Gateway.

- A configuração de link privado para o Application Gateway não expõe a propriedade "Alias" e deve ser referenciada por meio do URI do recurso.

- A criação do Ponto Final Privado não cria um registo ou zona DNS *.privatelink. Todos os registros DNS devem ser inseridos em zonas existentes usadas para seu Application Gateway.

- O Azure Front Door e o Application Gateway não dão suporte ao encadeamento via Private Link.

- A Configuração de Link Privado para Application Gateway tem um tempo limite ocioso de ~5 minutos (300 segundos). Para evitar atingir esse limite, os aplicativos que se conectam por meio de pontos de extremidade privados ao Application Gateway devem usar intervalos keepalive TCP inferiores a 300 segundos.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários