Veja e corrija as conclusões das soluções de avaliação de vulnerabilidades nas suas VMs

Quando sua ferramenta de avaliação de vulnerabilidades relata vulnerabilidades ao Defender for Cloud, o Defender for Cloud apresenta as descobertas e informações relacionadas como recomendações. Além disso, as descobertas incluem informações relacionadas, como etapas de correção, vulnerabilidades e exposições comuns relevantes (CVEs), pontuações CVSS e muito mais. Você pode exibir as vulnerabilidades identificadas para uma ou mais assinaturas ou para uma VM específica.

Exibir descobertas das verificações de suas máquinas virtuais

Para visualizar as descobertas de avaliação de vulnerabilidade (de todos os scanners configurados) e corrigir as vulnerabilidades identificadas:

No menu do Defender for Cloud, abra a página Recomendações .

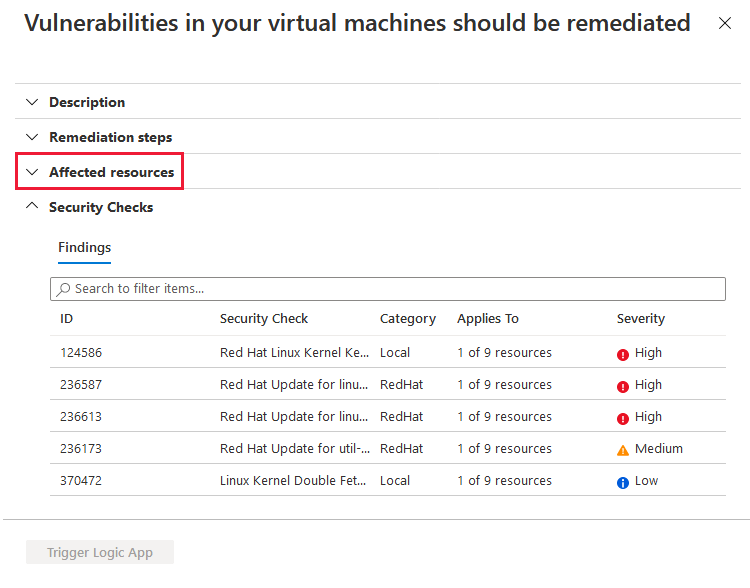

Selecione a recomendação As máquinas devem ter as descobertas de vulnerabilidade resolvidas.

O Defender for Cloud mostra todas as descobertas de todas as VMs nas assinaturas selecionadas no momento. Os resultados são ordenados por gravidade.

Para filtrar as descobertas por uma VM específica, abra a seção "Recursos afetados" e selecione a VM que lhe interessa. Ou você pode selecionar uma VM na exibição de integridade do recurso e exibir todas as recomendações relevantes para esse recurso.

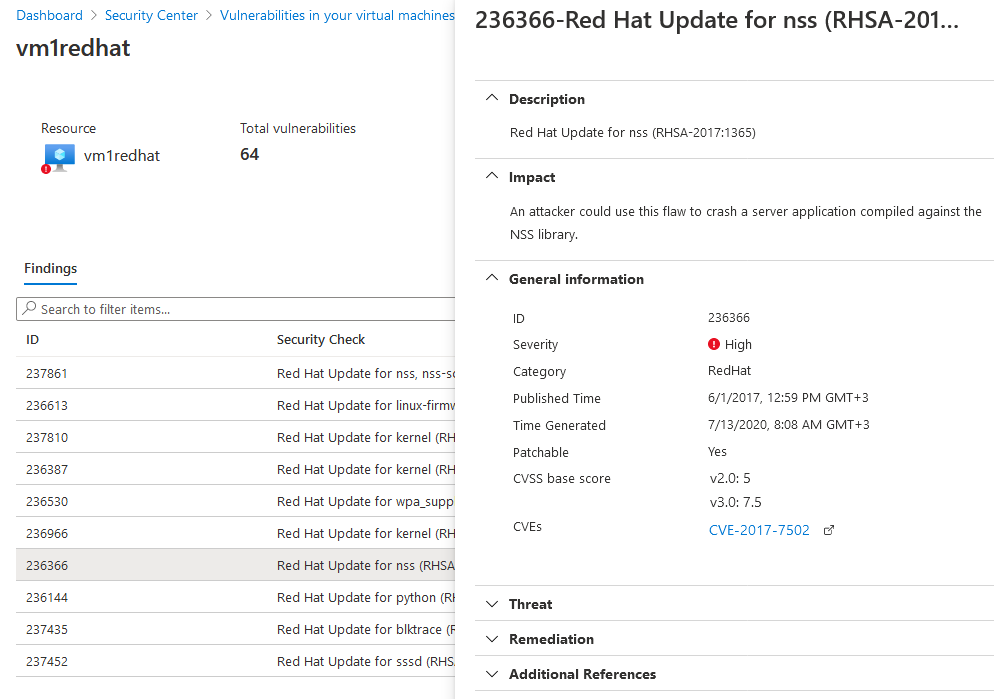

O Defender for Cloud mostra as descobertas dessa VM, ordenadas por gravidade.

Para saber mais sobre uma vulnerabilidade específica, selecione-a.

O painel de detalhes apresentado contém informações abrangentes sobre a vulnerabilidade, incluindo:

- Ligações para todas as CVE relevantes (quando disponíveis)

- Passos de remediação

- Mais páginas de referência

Para corrigir uma localização, siga as etapas de correção deste painel de detalhes.

Desativar descobertas específicas

Se você tiver uma necessidade organizacional de ignorar uma descoberta, em vez de corrigi-la, você pode opcionalmente desativá-la. As descobertas desativadas não afetam sua pontuação segura ou geram ruídos indesejados.

Quando uma localização corresponde aos critérios definidos nas regras de desativação, ela não aparece na lista de descobertas. Os cenários típicos incluem:

- Desativar descobertas com gravidade inferior à média

- Desativar descobertas que não podem ser corrigidas

- Desativar resultados com pontuação CVSS inferior a 6,5

- Desativar descobertas com texto específico na verificação de segurança ou categoria (por exemplo, "RedHat")

Importante

Para criar uma regra, você precisa de permissões para editar uma política na Política do Azure. Saiba mais em Permissões do RBAC do Azure na Política do Azure.

Para criar uma regra:

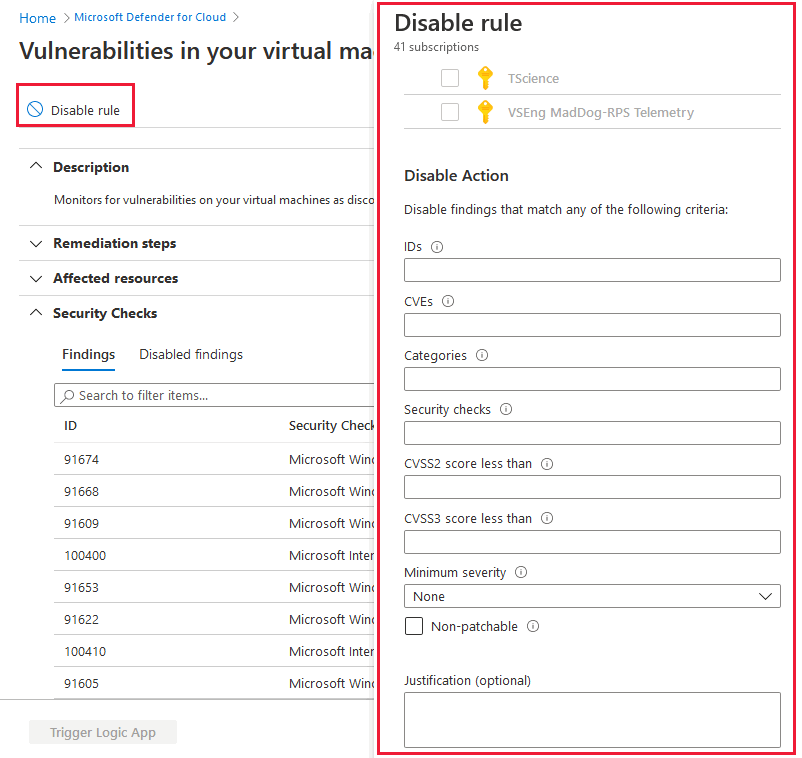

Na página de detalhes de recomendações para Máquinas que devem ter descobertas de vulnerabilidade resolvidas, selecione Desativar regra.

Selecione o escopo relevante.

Defina os seus critérios. Você pode usar qualquer um dos seguintes critérios:

- Localizando ID

- Categoria

- Verificação de segurança

- Pontuações CVSS (v2, v3)

- Gravidade

- Status passível de correção

Selecione Aplicar regra.

Importante

As alterações podem levar até 24 horas para entrar em vigor.

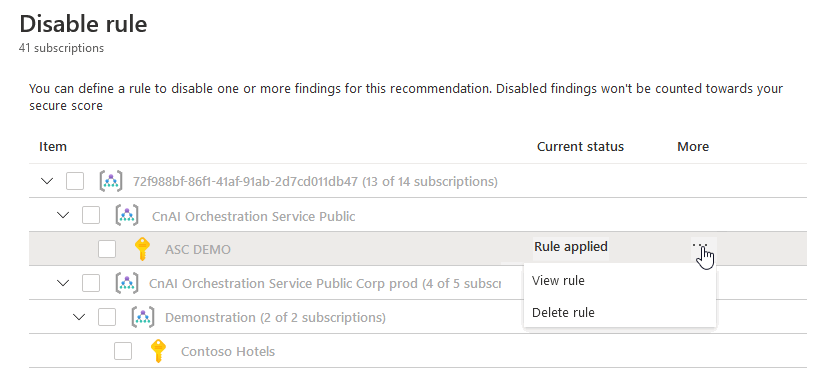

Para visualizar, substituir ou excluir uma regra:

Exporte os resultados

Para exportar os resultados da avaliação de vulnerabilidade, você precisa usar o Azure Resource Graph (ARG). Essa ferramenta fornece acesso instantâneo a informações de recursos em seus ambientes de nuvem com recursos robustos de filtragem, agrupamento e classificação. É uma maneira rápida e eficiente de consultar informações em assinaturas do Azure programaticamente ou de dentro do portal do Azure.

Para obter instruções completas e um exemplo de consulta ARG, consulte a seguinte postagem da Comunidade Técnica: Exportando resultados da avaliação de vulnerabilidade no Microsoft Defender for Cloud.

Próximos passos

Este artigo descreveu a extensão de avaliação de vulnerabilidades do Microsoft Defender for Cloud (fornecida pela Qualys) para verificar suas VMs. Para material relacionado, consulte os seguintes artigos:

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários