Configurar o Monitor de Ligação para o ExpressRoute

Este artigo ajuda você a configurar uma extensão do Monitor de Conexão para monitorar a Rota Expressa. O Monitor de Ligação é uma solução de monitorização de rede com base na cloud que monitoriza a conectividade entre implementações na cloud do Azure e as localizações no local (sucursais, etc.). O Monitor de Ligação faz parte dos registos do Azure Monitor. A extensão também permite monitorizar a ligação de rede das suas ligações de peering privadas e da Microsoft. Quando configurar o Monitor de Ligação para o ExpressRoute, poderá detetar problemas de rede para identificação e eliminação.

Nota

Este artigo foi atualizado recentemente para usar o termo logs do Azure Monitor em vez de Log Analytics. Os dados de log ainda são armazenados em um espaço de trabalho do Log Analytics e ainda são coletados e analisados pelo mesmo serviço do Log Analytics. Estamos atualizando a terminologia para refletir melhor a função dos logs no Azure Monitor. Consulte Alterações de terminologia do Azure Monitor para obter detalhes.

Com o Monitor de Conexão para Rota Expressa, você pode:

Monitorizar a perda e a latência em várias VNets e definir alertas.

Monitorizar todos os caminhos (incluindo caminhos redundantes) na rede.

Resolver problemas de rede transitórios e para um ponto anterior no tempo difíceis de replicar.

Ajudar a determinar um segmento específico na rede responsável por um desempenho degradado.

Fluxo de Trabalho

Os agentes de monitoramento são instalados em vários servidores, tanto no local quanto no Azure. Os agentes se comunicam entre si enviando pacotes de handshake TCP. A comunicação entre os agentes permite que o Azure mapeie a topologia de rede e o caminho que o tráfego pode tomar.

Criar uma área de trabalho do Log Analytics.

Instale e configure agentes de software. (Se você quiser monitorar apenas pelo Microsoft Peering, não precisará instalar e configurar agentes de software.):

- Instale agentes de monitoramento nos servidores locais e nas VMs do Azure (para emparelhamento privado).

- Configure as configurações nos servidores do agente de monitoramento para permitir que os agentes de monitoramento se comuniquem. (Abrir portas de firewall, etc.)

Configure regras de NSG (grupo de segurança de rede) para permitir que o agente de monitoramento instalado em VMs do Azure se comunique com agentes de monitoramento locais.

Habilite o Observador de Rede na sua assinatura.

Configurar monitoramento: crie monitores de conexão com grupos de teste para monitorar pontos de extremidade de origem e destino em toda a rede.

Se você já estiver usando o Monitor de Desempenho de Rede (preterido) ou o Monitor de Conexão para monitorar outros objetos ou serviços e já tiver um espaço de trabalho do Log Analytics em uma das regiões suportadas. Você pode pular as etapas 1 e 2 e começar a configuração na etapa 3.

Criar uma Área de Trabalho

Crie um espaço de trabalho na assinatura que tenha o link VNets para o(s) circuito(s) da Rota Expressa.

Inicie sessão no portal do Azure. Na assinatura que tem as redes virtuais conectadas ao seu circuito de Rota Expressa, selecione + Criar um recurso. Procure por Espaço de trabalho do Log Analytics e selecione Criar.

Nota

Você pode criar um novo espaço de trabalho ou usar um espaço de trabalho existente. Se quiser usar um espaço de trabalho existente, verifique se o espaço de trabalho foi migrado para o novo idioma de consulta. Mais informações...

Crie um espaço de trabalho inserindo ou selecionando as seguintes informações.

Definições Value Subscrição Selecione a assinatura com o circuito ExpressRoute. Grupo de Recursos Crie um novo grupo de recursos ou selecione um existente. Nome Insira um nome para identificar esse espaço de trabalho. País/Região Selecione uma região onde este espaço de trabalho é criado.

Nota

O circuito ExpressRoute pode estar em qualquer lugar do mundo. Ele não precisa estar na mesma região do espaço de trabalho.

Selecione Rever + Criar para validar e, em seguida, Criar para implementar a área de trabalho. Depois que o espaço de trabalho for implantado, continue para a próxima seção para configurar a solução de monitoramento.

Configurar solução de monitoramento

Conclua o script do Azure PowerShell substituindo os valores para $SubscriptionId, $location, $resourceGroup e $workspaceName. Em seguida, execute o script para configurar a solução de monitoramento.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

Depois de configurar a solução de monitoramento. Continue para a próxima etapa de instalação e configuração dos agentes de monitoramento em seus servidores.

Instalar e configurar agentes no local

Baixe o arquivo de configuração do agente

Navegue até o espaço de trabalho do Log Analytics e selecione Gerenciamento de agentes em Configurações. Faça o download do agente que corresponde ao sistema operacional da sua máquina.

Em seguida, copie a ID do espaço de trabalho e a chave primária para o bloco de notas.

Para máquinas Windows, baixe e execute este script do PowerShell EnableRules.ps1 em uma janela do PowerShell com privilégios de administrador. O script do PowerShell abre a porta de firewall relevante para as transações TCP.

Para máquinas Linux, o número da porta precisa ser alterado manualmente com as seguintes etapas:

- Navegue até o caminho: /var/opt/microsoft/omsagent/npm_state.

- Abrir ficheiro: npmdregistry

- Alterar o valor para Número da porta

PortNumber:<port of your choice>

Instalar o agente do Log Analytics em cada servidor de monitoramento

É recomendável instalar o agente do Log Analytics em pelo menos dois servidores em ambos os lados da conexão ExpressRoute para redundância. Por exemplo, sua rede virtual local e do Azure. Use as seguintes etapas para instalar agentes:

Selecione o sistema operacional apropriado para as etapas de instalação do agente do Log Analytics em seus servidores.

Quando concluído, o Microsoft Monitoring Agent aparece no Painel de Controle. Você pode revisar sua configuração e verificar a conectividade do agente com os logs do Azure Monitor.

Repita as etapas 1 e 2 para as outras máquinas locais que você deseja usar para monitoramento.

Instalar o agente do Network Watcher em cada servidor de monitoramento

Nova máquina virtual do Azure

Se você estiver criando uma nova VM do Azure para monitorar a conectividade de sua rede virtual, poderá instalar o agente do Inspetor de Rede ao criar a VM.

Máquina virtual existente do Azure

Se você estiver usando uma VM existente para monitorar a conectividade, poderá instalar o Agente de Rede separadamente para Linux e Windows.

Abra as portas do firewall nos servidores do agente de monitoramento

As regras para um firewall podem bloquear a comunicação entre os servidores de origem e de destino. O Monitor de Conexão deteta esse problema e o exibe como uma mensagem de diagnóstico na topologia. Para habilitar o monitoramento de conexão, verifique se as regras de firewall permitem pacotes sobre TCP ou ICMP entre a origem e o destino.

Windows

Para máquinas Windows, você pode executar um script do PowerShell para criar as chaves do Registro exigidas pelo Monitor de Conexão. Esse script também cria as regras do Firewall do Windows para permitir que os agentes de monitoramento criem conexões TCP entre si. As chaves do Registro criadas pelo script especificam se os logs de depuração devem ser registrados e o caminho para o arquivo de logs. Ele também define a porta TCP do agente usada para comunicação. Os valores para essas chaves são definidos automaticamente pelo script. Você não deve alterar manualmente essas chaves.

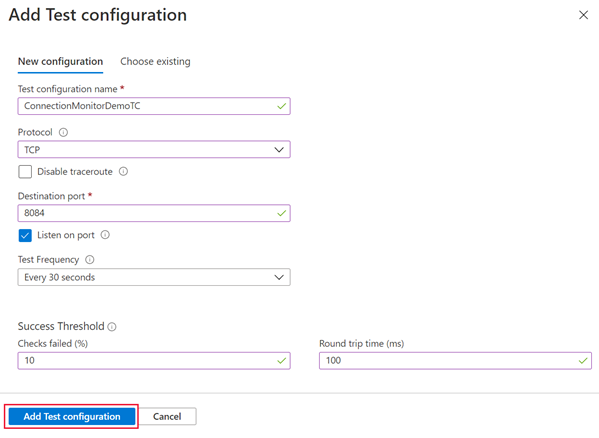

A porta 8084 é aberta por padrão. Você pode usar uma porta personalizada fornecendo o parâmetro 'portNumber' para o script. No entanto, se você fizer isso, você deve especificar a mesma porta para todos os servidores em que você executa o script.

Nota

O script do PowerShell 'EnableRules' configura as regras do Firewall do Windows somente no servidor onde o script é executado. Se tiver uma firewall de rede, deve certificar-se de que permite o tráfego destinado à porta TCP que está a ser utilizada pelo Monitor de Ligação.

Nos servidores do agente, abra uma janela do PowerShell com privilégios administrativos. Execute o script EnableRules PowerShell (que você baixou anteriormente). Não use nenhum parâmetro.

Linux

Para máquinas Linux, os números de porta usados precisam ser alterados manualmente:

- Navegue até o caminho: /var/opt/microsoft/omsagent/npm_state.

- Abrir ficheiro: npmdregistry

- Altere o valor para Número

PortNumber:\<port of your choice\>da porta . Os números de porta que estão sendo usados devem ser os mesmos em todos os agentes usados em um espaço de trabalho

Configurar regras de grupo de segurança de rede

Para monitorar servidores que estão no Azure, você deve configurar regras de grupo de segurança de rede (NSG) para permitir o tráfego TCP ou ICMP do Monitor de Conexão. A porta padrão é **8084, que permite que o agente de monitoramento instalado na VM do Azure se comunique com um agente de monitoramento local.

Para obter mais informações sobre o NSG, consulte o tutorial sobre filtragem de tráfego de rede.

Nota

Certifique-se de ter instalado os agentes (o agente de servidor local e o agente de servidor do Azure) e de ter executado o script do PowerShell antes de prosseguir com esta etapa.

Ativar o Observador de Rede

Todas as subscrições que têm uma rede virtual estão ativadas com o Observador de Rede. Certifique-se de que o Observador de Rede não está explicitamente desativado para a sua subscrição. Para obter mais informações, consulte Habilitar o Inspetor de Rede.

Criar um monitor de ligação

Para obter uma visão geral de alto nível de como criar um monitor de conexão, testes e grupos de teste entre pontos de extremidade de origem e destino em sua rede, consulte Criar um monitor de conexão. Use as etapas a seguir para configurar o monitoramento de conexão para Emparelhamento Privado e Emparelhamento Microsoft.

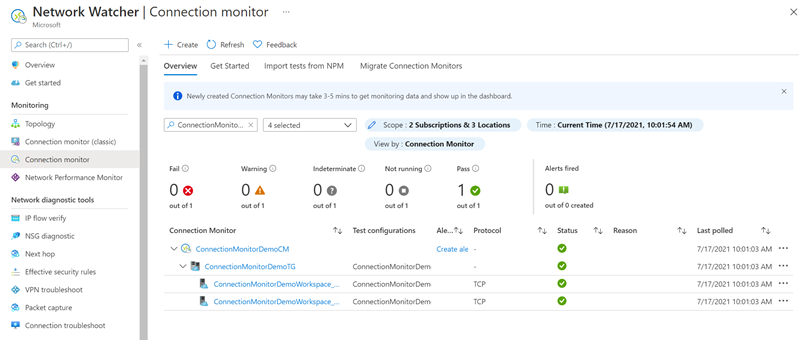

No portal do Azure, navegue até o recurso Inspetor de Rede e selecione Monitor de conexão em Monitoramento. Em seguida, selecione Criar para criar um novo monitor de conexão.

Na guia Noções básicas do fluxo de trabalho de criação, selecione a mesma região onde você implantou seu espaço de trabalho do Log Analytics para o campo Região. Para Configuração do espaço de trabalho, selecione o espaço de trabalho existente do Log Analytics que você criou anteriormente. Em seguida, selecione Next: Test groups >>.

Na página Adicionar detalhes do grupo de teste, você adiciona os pontos de extremidade de origem e destino para seu grupo de teste. Você também define as configurações de teste entre eles. Insira um Nome para este grupo de teste.

Selecione Adicionar origem e navegue até a guia Pontos de extremidade que não são do Azure. Escolha os recursos locais que têm o agente do Log Analytics instalado e que você deseja monitorar a conectividade e selecione Adicionar pontos de extremidade.

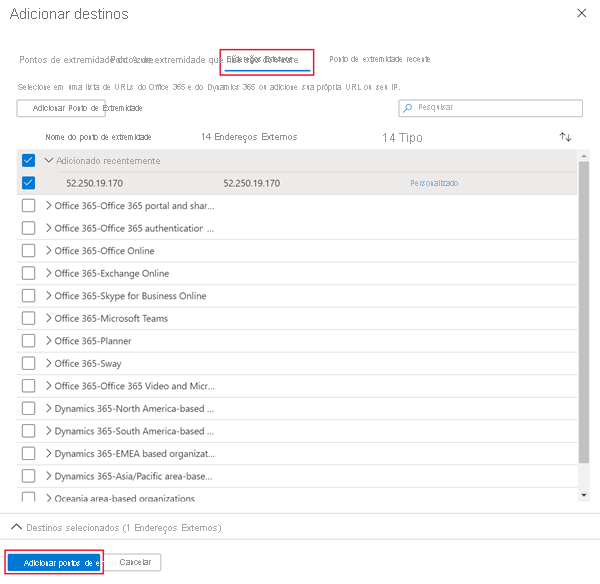

Em seguida, selecione Adicionar destinos.

Para monitorar a conectividade por meio do emparelhamento privado da Rota Expressa, navegue até a guia Pontos de extremidade do Azure. Escolha os recursos do Azure com o agente do Inspetor de Rede instalado que você deseja monitorar a conectividade com suas redes virtuais no Azure. Certifique-se de selecionar o endereço IP privado de cada um desses recursos na coluna IP . Selecione Adicionar pontos de extremidade para adicionar esses pontos de extremidade à sua lista de destinos para o grupo de teste.

Para monitorar a conectividade no emparelhamento Microsoft da Rota Expressa, navegue até a guia Endereços Externos . Selecione os pontos de extremidade de serviços da Microsoft com os quais você deseja monitorar a conectividade por meio do Microsoft Peering. Selecione Adicionar pontos de extremidade para adicionar esses pontos de extremidade à sua lista de destinos para o grupo de teste.

Agora selecione Adicionar configuração de teste. Selecione TCP para o protocolo e insira a porta de destino que você abriu em seus servidores. Em seguida, configure a frequência e os limites do teste para verificações com falha e tempo de ida e volta. Em seguida, selecione Adicionar configuração de teste.

Selecione Adicionar grupo de teste depois de adicionar suas fontes, destinos e configuração de teste.

Selecione Seguinte : Criar alerta >> se quiser criar alertas. Depois de concluído, selecione Rever + criar e, em seguida, Criar.

Ver resultados

Vá para o recurso Inspetor de Rede e selecione Monitor de conexão em Monitoramento. Você verá seu novo monitor de conexão após 5 minutos. Para exibir a topologia de rede e os gráficos de desempenho do monitor de conexão, selecione o teste na lista suspensa do grupo de teste.

No painel Análise de desempenho, você pode visualizar a porcentagem de falha na verificação e os resultados de cada teste para o tempo de ida e volta. Você pode ajustar o período de tempo para os dados exibidos selecionando a lista suspensa na parte superior do painel.

Fechar o painel Análise de desempenho revela a topologia de rede detetada pelo monitor de conexão entre os pontos de extremidade de origem e de destino selecionados. Esta vista mostra-lhe os caminhos bidirecionais de tráfego entre os pontos de extremidade de origem e de destino. Você também pode ver a latência hop-by-hop dos pacotes antes que eles cheguem à rede de borda da Microsoft.

A seleção de qualquer salto na visualização de topologia exibe informações adicionais sobre o salto. Quaisquer problemas detetados pelo monitor de conexão sobre o salto são exibidos aqui.

Próximos passos

Saiba mais sobre como monitorar o Azure ExpressRoute