Etapas para atribuir uma função do Azure

O controle de acesso baseado em função do Azure (Azure RBAC) é o sistema de autorização que você usa para gerenciar o acesso aos recursos do Azure. Para conceder acesso, atribua funções a utilizadores, grupos, principais de serviço ou identidades geridas num determinado âmbito. Este artigo descreve as etapas de alto nível para atribuir funções do Azure usando o portal do Azure, o Azure PowerShell, a CLI do Azure ou a API REST.

Etapa 1: Determinar quem precisa de acesso

Primeiro, você precisa determinar quem precisa de acesso. Você pode atribuir uma função a um usuário, grupo, entidade de serviço ou identidade gerenciada. Isso também é chamado de entidade de segurança.

- Usuário - Um indivíduo que tem um perfil no Microsoft Entra ID. Também pode atribuir funções a utilizadores noutros inquilinos. Para obter informações sobre usuários em outras organizações, consulte Microsoft Entra B2B.

- Grupo - Um conjunto de usuários criado no Microsoft Entra ID. Quando atribui uma função a um grupo, todos os utilizadores nesse grupo têm essa função.

- Principal de serviço – Uma identidade de segurança utilizada por aplicações ou serviços para aceder a recursos específicos do Azure. Pode considerá-lo como uma identidade de utilizador (nome de utilizador e palavra-passe ou certificado) para uma aplicação.

- Identidade gerenciada - Uma identidade no Microsoft Entra ID que é gerenciada automaticamente pelo Azure. Normalmente, você usa identidades gerenciadas ao desenvolver aplicativos em nuvem para gerenciar as credenciais de autenticação nos serviços do Azure.

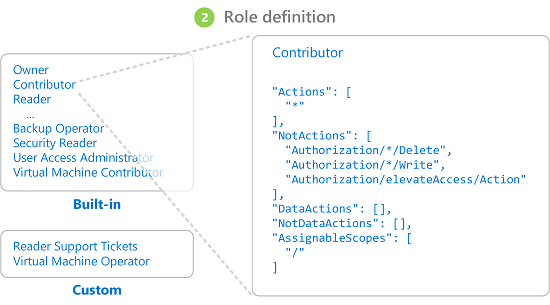

Etapa 2: Selecione a função apropriada

As permissões são agrupadas em uma definição de função. Normalmente, é chamado apenas de papel. Você pode selecionar a partir de uma lista de várias funções internas. Se as funções incorporadas não suprirem as necessidades específicas da sua organização, pode criar as suas próprias funções personalizadas.

As funções são organizadas em funções de função de trabalho e funções de administrador privilegiadas.

Funções de função de trabalho

As funções de função de trabalho permitem o gerenciamento de recursos específicos do Azure. Por exemplo, a função Contribuidor de Máquina Virtual permite a um utilizador criar e gerir máquinas virtuais. Para selecionar a função de trabalho apropriada, use estas etapas:

Comece com o artigo abrangente, Azure built-in roles. A tabela no topo do artigo é um índice para os detalhes mais adiante no artigo.

Nesse artigo, navegue até a categoria de serviço (como computação, armazenamento e bancos de dados) para o recurso ao qual você deseja conceder permissões. A maneira mais fácil de encontrar o que você procura normalmente é pesquisar na página por uma palavra-chave relevante, como "blob", "máquina virtual" e assim por diante.

Analise as funções listadas para a categoria de serviço e identifique as ações específicas necessárias. Mais uma vez, comece sempre com o papel mais restritivo.

Por exemplo, se uma entidade de segurança precisar ler blobs em uma conta de armazenamento do Azure, mas não precisar de acesso de gravação, escolha Leitor de Dados de Blob de Armazenamento em vez de Colaborador de Dados de Blob de Armazenamento (e definitivamente não a função de Proprietário de Dados de Blob de Armazenamento de nível de administrador). Você sempre pode atualizar as atribuições de função mais tarde, conforme necessário.

Se não encontrar uma função adequada, pode criar uma função personalizada.

Funções de administrador privilegiadas

Funções de administrador privilegiado são funções que concedem acesso de administrador privilegiado, como a capacidade de gerenciar recursos do Azure ou atribuir funções a outros usuários. As funções a seguir são consideradas privilegiadas e se aplicam a todos os tipos de recursos.

| Função do Azure | Permissões |

|---|---|

| Proprietário |

|

| Contribuinte |

|

| Administrador de Reservas |

|

| Administrador de controle de acesso baseado em função |

|

| Administrador de Acesso do Utilizador |

|

Para obter as práticas recomendadas ao usar atribuições de função de administrador privilegiado, consulte Práticas recomendadas para o Azure RBAC. Para obter mais informações, consulte Definição de função de administrador privilegiado.

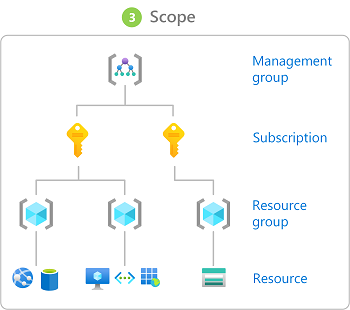

Etapa 3: Identificar o escopo necessário

Escopo é o conjunto de recursos ao qual o acesso se aplica. No Azure, você pode especificar um escopo em quatro níveis: grupo de gerenciamento, assinatura, grupo de recursos e recurso. Os âmbitos são estruturados numa relação de principal-subordinado. Cada nível de hierarquia torna o âmbito mais específico. Você pode atribuir funções em qualquer um desses níveis de escopo. O nível selecionado determina a extensão da aplicação da função. Níveis inferiores herdam permissões de função de níveis superiores.

Quando você atribui uma função em um escopo pai, essas permissões são herdadas para os escopos filho. Por exemplo:

- Se você atribuir a função Leitor a um usuário no escopo do grupo de gerenciamento, esse usuário poderá ler tudo em todas as assinaturas do grupo de gerenciamento.

- Se você atribuir a função de Leitor de Cobrança a um grupo no escopo da assinatura, os membros desse grupo poderão ler os dados de cobrança de cada grupo de recursos e recursos na assinatura.

- Se atribuir a função Contribuidor a uma aplicação no âmbito do grupo de recursos, pode gerir recursos de todos os tipos no grupo de recursos, mas não outros grupos de recursos na subscrição.

É uma prática recomendada conceder aos responsáveis de segurança o menor privilégio de que necessitam para desempenhar o seu trabalho. Evite atribuir funções mais amplas em escopos mais amplos, mesmo que inicialmente pareça mais conveniente. Ao limitar funções e escopos, você limita quais recursos estão em risco se a entidade de segurança for comprometida. Para mais informações, consulte Compreender o âmbito.

Etapa 4: Verifique seus pré-requisitos

Para atribuir funções, tem de ter sessão iniciada com um utilizador ao qual tenha sido atribuída uma função que tenha permissão de escrita de atribuições de função, como Administrador de Controlo de Acesso Baseado em Funções no âmbito que está a tentar atribuir a função. Da mesma forma, para remover uma atribuição de função, você deve ter a permissão de exclusão de atribuições de função.

Microsoft.Authorization/roleAssignments/writeMicrosoft.Authorization/roleAssignments/delete

Se sua conta de usuário não tiver permissão para atribuir uma função em sua assinatura, você verá uma mensagem de erro informando que sua conta "não tem autorização para executar a ação 'Microsoft.Authorization/roleAssignments/write'". Nesse caso, entre em contato com os administradores da sua assinatura, pois eles podem atribuir as permissões em seu nome.

Se você estiver usando uma entidade de serviço para atribuir funções, poderá receber o erro "Privilégios insuficientes para concluir a operação". Este erro é provável porque o Azure está a tentar procurar a identidade do cessionário no Microsoft Entra ID e a entidade de serviço não consegue ler o Microsoft Entra ID por predefinição. Nesse caso, você precisa conceder à entidade de serviço permissões para ler dados no diretório. Como alternativa, se você estiver usando a CLI do Azure, poderá criar a atribuição de função usando a ID do objeto cessionário para ignorar a pesquisa do Microsoft Entra. Para obter mais informações, consulte Solucionar problemas do Azure RBAC.

Passo 5: Atribuir a função

Depois de saber a entidade de segurança, a função e o escopo, você pode atribuir a função. Você pode atribuir funções usando o portal do Azure, Azure PowerShell, CLI do Azure, SDKs do Azure ou APIs REST.

Você pode ter até 4000 atribuições de função em cada assinatura. Este limite inclui atribuições de funções nos âmbitos de subscrição, grupo de recursos e recursos. As atribuições de funções elegíveis e as atribuições de função agendadas no futuro não contam para este limite. Você pode ter até 500 atribuições de função em cada grupo de gerenciamento. Para obter mais informações, consulte Solucionar problemas de limites do RBAC do Azure.

Confira os artigos a seguir para obter etapas detalhadas sobre como atribuir funções.

- Atribuir funções do Azure com o portal do Azure

- Atribuir funções do Azure com o Azure PowerShell

- Atribuir funções do Azure usando a CLI do Azure

- Atribuir funções do Azure com a API REST