Pontos finais de serviço de Rede Virtual

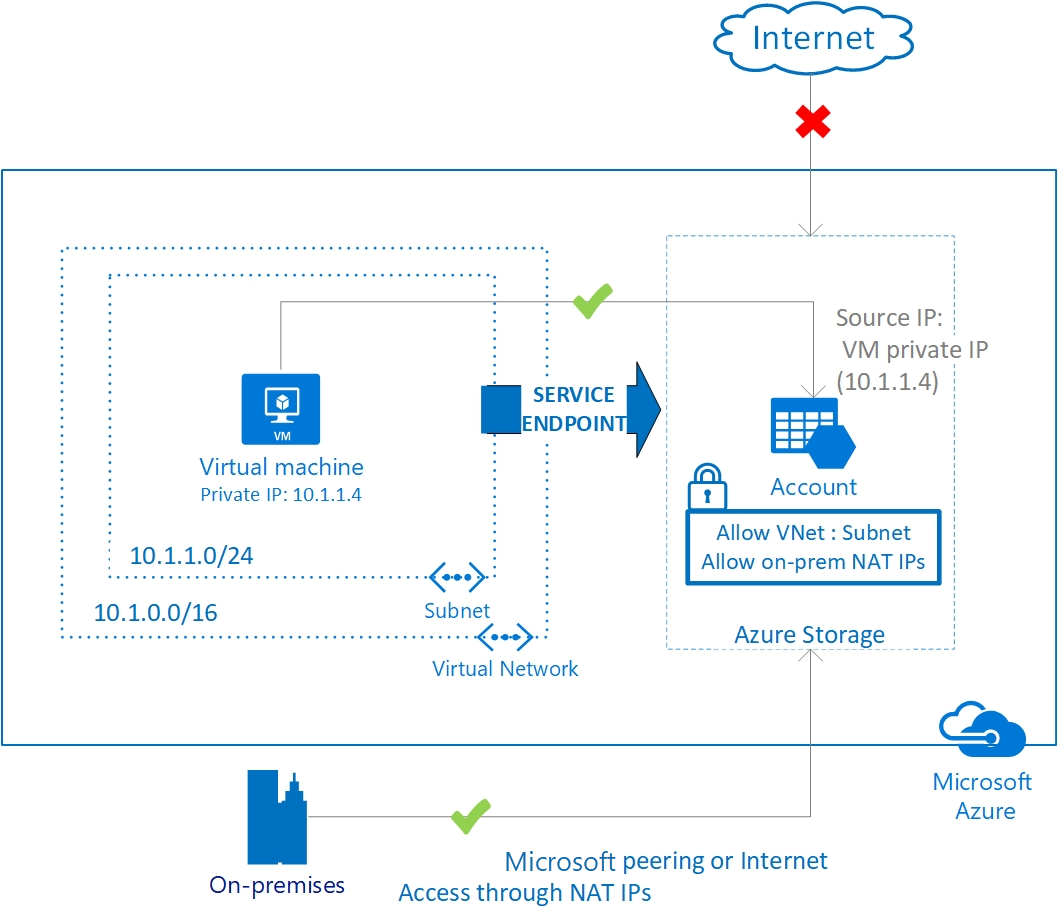

O ponto de extremidade do serviço de Rede Virtual (VNet) fornece conectividade segura e direta aos serviços do Azure através de uma rota otimizada através da rede de backbone do Azure. Os pontos finais permitem-lhe obter os seus recursos críticos de serviço do Azure apenas para as suas redes virtuais. Os Pontos Finais de serviço permitem que os endereços IP privados na VNet acedam ao ponto final de um serviço do Azure, sem precisar de um endereço IP público na VNet.

Nota

A Microsoft recomenda o uso do Azure Private Link e de pontos de extremidade privados para acesso seguro e privado a serviços hospedados na plataforma Azure. O Azure Private Link provisiona uma interface de rede em uma rede virtual de sua escolha para serviços do Azure, como o Armazenamento do Azure ou o Azure SQL. Para obter mais informações, consulte Azure Private Link e O que é um ponto de extremidade privado?.

Os pontos de extremidade de serviço estão disponíveis para os seguintes serviços e regiões do Azure. O recurso Microsoft.* está entre parênteses. Habilite este recurso do lado da sub-rede ao configurar pontos de extremidade de serviço para seu serviço:

Disponível em Geral

- Armazenamento do Azure (Microsoft.Storage): disponível em geral em todas as regiões do Azure.

- Pontos de extremidade de serviço entre regiões do Armazenamento do Azure (Microsoft.Storage.Global): disponível em geral em todas as regiões do Azure.

- Banco de Dados SQL do Azure (Microsoft.Sql): disponível em geral em todas as regiões do Azure.

- Azure Synapse Analytics (Microsoft.Sql): disponível em geral em todas as regiões do Azure para pools SQL dedicados (anteriormente SQL DW).

- Banco de Dados do Azure para servidor PostgreSQL (Microsoft.Sql): disponível em geral nas regiões do Azure onde o serviço de banco de dados está disponível.

- Banco de Dados do Azure para servidor MySQL (Microsoft.Sql): disponível em geral nas regiões do Azure onde o serviço de banco de dados está disponível.

- Banco de Dados do Azure para MariaDB (Microsoft.Sql): disponível em geral nas regiões do Azure onde o serviço de banco de dados está disponível.

- Azure Cosmos DB (Microsoft.AzureCosmosDB): disponível em geral em todas as regiões do Azure.

- Azure Key Vault (Microsoft.KeyVault): disponível em geral em todas as regiões do Azure.

- Azure Service Bus (Microsoft.ServiceBus): disponível em geral em todas as regiões do Azure.

- Hubs de Eventos do Azure (Microsoft.EventHub): Geralmente disponível em todas as regiões do Azure.

- Serviço de Aplicativo do Azure (Microsoft.Web): disponível em geral em todas as regiões do Azure onde o Serviço de Aplicativo está disponível.

- Serviços Cognitivos do Azure (Microsoft.CognitiveServices): Geralmente disponíveis em todas as regiões do Azure onde os serviços de IA do Azure estão disponíveis.

Pré-visualização Pública

- Azure Container Registry (Microsoft.ContainerRegistry): Pré-visualização disponível em regiões limitadas do Azure onde o Azure Container Registry está disponível.

Para obter as notificações mais atualizadas, veja a página Atualizações da Rede Virtual do Azure.

Principais benefícios

Os pontos finais de serviço oferecem as seguintes vantagens:

Segurança melhorada para os recursos de serviço do Azure: os espaços de endereço privado da rede virtual podem sobrepor-se. Não é possível usar espaços sobrepostos para identificar exclusivamente o tráfego originado da sua rede virtual. Os pontos de extremidade de serviço permitem proteger os recursos de serviço do Azure para sua rede virtual estendendo a identidade VNet ao serviço. Depois de habilitar pontos de extremidade de serviço em sua rede virtual, você pode adicionar uma regra de rede virtual para proteger os recursos de serviço do Azure à sua rede virtual. A adição de regras fornece segurança aprimorada, removendo totalmente o acesso público à Internet aos recursos e permitindo o tráfego apenas da sua rede virtual.

Roteamento ideal para o tráfego de serviço do Azure de sua rede virtual: hoje, todas as rotas em sua rede virtual que forçam o tráfego da Internet para seus dispositivos locais e/ou virtuais também forçam o tráfego de serviço do Azure a tomar a mesma rota que o tráfego da Internet. Os pontos finais de serviço fornecem encaminhamento ótimo para o tráfego do Azure.

Os pontos finais assumem sempre o tráfego de serviço diretamente a partir da rede virtual para o serviço na rede backbone do Microsoft Azure. Manter o tráfego na rede backbone do Azure permite-lhe continuar a auditar e a monitorizar o tráfego de Internet de saída das suas redes virtuais através da imposição de túnel e sem afetar o tráfego de serviço. Para obter mais informações sobre rotas definidas pelo usuário e túnel forçado, consulte Roteamento de tráfego de rede virtual do Azure.

Fácil de configurar com menos overhead de gestão: já não necessita de endereços IP reservados e públicos nas redes virtuais para proteger os recursos do Azure através da firewall do IP. Não são necessários dispositivos NAT (Network Address Translation) ou gateway para configurar os pontos de extremidade de serviço. Você pode configurar pontos de extremidade de serviço por meio de uma única seleção em uma sub-rede. Não há sobrecarga extra para manter os pontos de extremidade.

Limitações

- A funcionalidade só está disponível para redes virtuais implementadas através do modelo de implementação Azure Resource Manager.

- Os pontos finais estão ativados nas sub-redes configuradas em redes virtuais do Azure. Os pontos de extremidade não podem ser usados para tráfego de seus serviços locais para serviços do Azure. Para obter mais informações, consulte Proteger o acesso ao serviço do Azure a partir do local

- No Azure SQL, um ponto final de serviço aplica-se apenas ao tráfego de serviço do Azure numa região da rede virtual.

- Para o Azure Data Lake Storage (ADLS) Gen 1, o recurso de Integração VNet só está disponível para redes virtuais dentro da mesma região. Observe também que a integração de rede virtual para ADLS Gen1 usa a segurança de ponto de extremidade do serviço de rede virtual entre sua rede virtual e o ID do Microsoft Entra para gerar declarações de segurança extras no token de acesso. Essas afirmações são, posteriormente, utilizadas para autenticar a rede virtual na conta do Data Lake Storage Gen1 e permitir o acesso. A marca Microsoft.AzureActiveDirectory listada em pontos de extremidade de serviço de suporte a serviços é usada apenas para dar suporte a pontos de extremidade de serviço para ADLS Gen 1. O Microsoft Entra ID não suporta pontos de extremidade de serviço nativamente. Para obter mais informações sobre a integração de VNet do Azure Data Lake Store Gen 1, consulte Segurança de rede no Azure Data Lake Storage Gen1.

- Uma rede virtual pode ser associada a até 200 assinaturas e regiões diferentes por cada serviço suportado com regras de VNet ativas configuradas.

Proteger os serviços do Azure para redes virtuais

Um ponto final de serviço de rede virtual transmite a identidade da sua rede virtual ao serviço do Azure. Depois de habilitar pontos de extremidade de serviço em sua rede virtual, você pode adicionar uma regra de rede virtual para proteger os recursos de serviço do Azure à sua rede virtual.

Atualmente, o tráfego de serviço do Azure a partir de uma rede virtual utiliza endereços IP públicos como endereços IP de origem. Com pontos finais de serviço, o tráfego de serviço comuta-se para utilizar endereços privados da rede virtual como endereços IP de origem quando acede ao serviço do Azure a partir de uma rede virtual. Esta comutação permite-lhe aceder aos serviços sem necessitar de endereços IP reservados públicos utilizados nas firewalls IP.

Nota

Com pontos finais de serviço, os endereços IP de origem das máquinas virtuais na sub-rede para tráfego de serviço mudam da utilização de endereços IPv4 públicos para a utilizam de endereços IPv4 privados. As regras de firewall de serviço do Azure existentes com os endereços IP públicos do Azure deixarão de funcionar com esta troca. Certifique-se de que as regras de firewall do serviço do Azure permitem esta troca antes de configurar os pontos finais de serviço. Também poderá experienciar uma interrupção temporária do tráfego de serviço desta sub-rede ao configurar pontos finais de serviço.

Proteja o acesso ao serviço do Azure a partir do local

Por padrão, os recursos de serviço do Azure protegidos para redes virtuais não podem ser acessados a partir de redes locais. Se pretender permitir o tráfego no local, tem também de permitir endereços IP (habitualmente NAT) públicos no local ou ExpressRoute. Você pode adicionar esses endereços IP por meio da configuração do firewall IP para recursos de serviço do Azure.

Rota Expressa: Se você estiver usando o emparelhamento da Rota Expressa para Microsoft a partir de suas instalações, precisará identificar os endereços IP NAT que está usando. Os endereços IP NAT são fornecidos pelo cliente ou fornecidos pelo provedor de serviços. Para permitir o acesso aos recursos de serviço, tem de permitir estes endereços IP públicos na definição da firewall do IP dos recursos. Para obter mais informações sobre NAT para emparelhamento Microsoft ExpressRoute, consulte Requisitos de NAT da Rota Expressa.

Configuração

- Configure pontos de extremidade de serviço em uma sub-rede em uma rede virtual. Os pontos finais funcionam com qualquer tipo de instância de computação em execução nessa sub-rede.

- Você pode configurar vários pontos de extremidade de serviço para todos os serviços do Azure com suporte (Armazenamento do Azure ou Banco de Dados SQL do Azure, por exemplo) em uma sub-rede.

- Na Base de Dados SQL do Azure, as redes virtuais têm de estar na mesma região que o recurso de serviço do Azure. Para todos os outros serviços, você pode proteger os recursos de serviço do Azure para redes virtuais em qualquer região.

- A rede virtual onde o ponto final está configurado pode existir na mesma subscrição ou numa subscrição diferente que a do recurso de serviço do Azure. Para obter mais informações sobre as permissões necessárias para configurar pontos finais e para proteger serviços do Azure, veja Aprovisionamento.

- Para os serviços suportados, pode proteger recursos novos ou existentes para redes virtuais através de pontos finais de serviço.

Considerações

Depois de habilitar um ponto de extremidade de serviço, os endereços IP de origem mudam de usar endereços IPv4 públicos para usar seu endereço IPv4 privado ao se comunicar com o serviço a partir dessa sub-rede. Todas as ligações TCP abertas existentes para o serviço serão fechadas durante esta mudança. Certifique-se de que não existem tarefas críticas em execução quando ativar ou desativar um ponto final de serviço para um serviço para uma sub-rede. Verifique também se as aplicações conseguem ligar-se automaticamente aos serviços do Azure após esta mudança do endereço IP.

A mudança do endereço IP só afeta o tráfego de serviço da rede virtual. Não há impacto em qualquer outro tráfego endereçado de ou para os endereços IPv4 públicos atribuídos às suas máquinas virtuais. Nos serviços do Azure, se tiver regras de firewall existente que utilizem IPs públicos do Azure, estas regras deixam de funcionar com a mudança para os endereços privados da rede virtual.

Com os pontos de extremidade de serviço, as entradas DNS para serviços do Azure permanecem como estão hoje e continuam a ser resolvidas para endereços IP públicos atribuídos ao serviço do Azure.

Grupos de segurança de rede (NSGs) com pontos finais de serviço:

- Por padrão, os NSGs permitem o tráfego de saída da Internet e também permitem o tráfego de sua rede virtual para os serviços do Azure. Esse tráfego continua a funcionar com pontos de extremidade de serviço como estão.

- Se quiser negar todo o tráfego de saída da Internet e permitir apenas o tráfego para serviços específicos do Azure, você pode fazer isso usando tags de serviço em seus NSGs. Você pode especificar serviços do Azure com suporte como destino em suas regras NSG e o Azure também fornece a manutenção de endereços IP subjacentes a cada marca. Para obter mais informações, consulte Etiquetas de Serviço do Azure para NSGs.

Cenários

- Redes virtuais múltiplas, ligadas ou ponto a ponto: para proteger serviços do Azure em várias sub-redes numa rede virtual ou em várias redes virtuais, pode ativar pontos finais de serviço em cada uma destas sub-redes de forma independente e proteger os recursos de serviço do Azure em todas essas sub-redes.

- Filtrar o tráfego de saída de uma rede virtual para os serviços do Azure: se pretender inspecionar ou filtrar o tráfego enviado para um serviço do Azure a partir de uma rede virtual, pode implementar uma ferramenta virtual de rede na rede virtual. Em seguida, pode aplicar pontos finais de serviço à sub-rede onde está implementada a aplicação de rede virtual e proteger o recurso de serviço do Azure apenas nesta sub-rede. Esse cenário pode ser útil se você quiser usar a filtragem de dispositivo virtual de rede para restringir o acesso ao serviço do Azure de sua rede virtual apenas para recursos específicos do Azure. Para obter mais informações, veja saída com aplicações de rede virtual.

- Protegendo recursos do Azure para serviços implantados diretamente em redes virtuais: você pode implantar diretamente vários serviços do Azure em sub-redes específicas em uma rede virtual. Pode proteger recursos de serviço do Azure para sub-redes de serviços geridos ao configurar um ponto final de serviço na sub-rede do serviço gerido.

- Tráfego de disco de uma máquina virtual do Azure: o tráfego de disco da máquina virtual para discos gerenciados e não gerenciados não é afetado pelas alterações de roteamento de pontos de extremidade de serviço para o Armazenamento do Azure. Esse tráfego inclui o diskIO, bem como montar e desmontar. Você pode limitar o acesso REST a blobs de página para selecionar redes por meio de pontos de extremidade de serviço e regras de rede do Armazenamento do Azure.

Registo e resolução de problemas

Depois de configurar os pontos de extremidade de serviço para um serviço específico, valide se a rota do ponto de extremidade do serviço está em vigor por:

- Validação do endereço IP de origem de qualquer pedido de serviço no diagnóstico do serviço. Todos os novos pedidos com pontos finais de serviço mostram o endereço IP de origem para o pedido como o endereço IP privado da rede virtual atribuído ao cliente que efetua o pedido a partir da sua rede virtual. Sem o ponto final, o endereço é um endereço IP público do Azure.

- Visualização das rotas efetivas em qualquer interface de rede numa sub-rede. O caminho para o serviço:

- Mostra uma rota predefinida mais específica para endereçar intervalos de prefixo de cada serviço

- Tem um nextHopType de VirtualNetworkServiceEndpoint

- Indica que uma conexão mais direta com o serviço está em vigor em comparação com quaisquer rotas de tunelamento forçado

Nota

As rotas de ponto de extremidade de serviço substituem quaisquer rotas BGP para a correspondência de prefixo de endereço de um serviço do Azure. Para obter mais informações, veja a resolução de problemas relativos a rotas eficientes.

Aprovisionamento

Os pontos de extremidade de serviço podem ser configurados em redes virtuais independentemente por um usuário com acesso de gravação a uma rede virtual. Para proteger os recursos de serviço do Azure para uma rede virtual, o usuário deve ter permissão para Microsoft.Network/virtualNetworks/subnets/joinViaServiceEndpoint/action para as sub-redes adicionadas. As funções internas de administrador de serviço incluem essa permissão por padrão. Você pode modificar a permissão criando funções personalizadas.

Para obter mais informações sobre funções internas, consulte Funções internas do Azure. Para obter mais informações sobre como atribuir permissões específicas a funções personalizadas, consulte Funções personalizadas do Azure.

As redes virtuais e os recursos de serviço do Azure podem pertencer às mesmas subscrições ou a subscrições diferentes. Determinados Serviços do Azure (não todos), como o Armazenamento do Azure e o Cofre da Chave do Azure, também oferecem suporte a pontos de extremidade de serviço em diferentes locatários do Ative Directory (AD). Isso significa que a rede virtual e o recurso de serviço do Azure podem estar em diferentes locatários do Ative Directory (AD). Consulte a documentação de serviço individual para obter mais detalhes.

Preços e limites

Não há cobrança extra pelo uso de pontos de extremidade de serviço. O modelo de preços atual para serviços do Azure (Armazenamento do Azure, Banco de Dados SQL do Azure, etc.) se aplica como está hoje.

Não há limite para o número total de pontos de extremidade de serviço em uma rede virtual.

Determinados serviços do Azure, como Contas de Armazenamento do Azure, podem impor limites ao número de sub-redes usadas para proteger o recurso. Consulte a documentação de vários serviços na seção Próximas etapas para obter detalhes.

Políticas de ponto de extremidade do serviço VNet

As políticas de ponto de extremidade do serviço VNet permitem filtrar o tráfego de rede virtual para os serviços do Azure. Esse filtro permite apenas recursos de serviço específicos do Azure sobre pontos de extremidade de serviço. As políticas de ponto de extremidade de serviço fornecem controle de acesso granular para o tráfego de rede virtual para os serviços do Azure. Para obter mais informações, consulte Políticas de ponto de extremidade do serviço de rede virtual.

FAQs

Para perguntas frequentes, consulte Perguntas frequentes sobre o ponto de extremidade do serviço de rede virtual.

Próximos passos

- Configurar pontos finais de serviço de rede virtual

- Proteger uma conta de Armazenamento do Azure a uma rede virtual

- Proteger um Banco de Dados SQL do Azure a uma rede virtual

- Proteja um Azure Synapse Analytics a uma rede virtual

- Compare pontos de extremidade privados e pontos de extremidade de serviço

- Políticas de ponto de extremidade do serviço de rede virtual

- Modelo Azure Resource Manager

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários