Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

APLICA-SE A: Padrão v2 | Premium v2

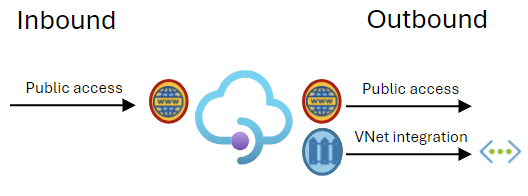

Este artigo orienta-o no processo de configuração da integração de rede virtual para a sua instância de Gestão de APIs Azure Standard v2 ou Premium v2. Com a integração de rede virtual, sua instância pode fazer solicitações de saída para APIs isoladas em uma única rede virtual conectada ou em qualquer rede virtual emparelhada, desde que a conectividade de rede esteja configurada corretamente.

Quando uma instância de Gerenciamento de API é integrada a uma rede virtual para solicitações de saída, o gateway e os pontos de extremidade do portal do desenvolvedor permanecem acessíveis publicamente. A instância de Gerenciamento de API pode alcançar serviços de back-end públicos e isolados de rede.

Se quiser injetar uma instância Premium v2 API Management numa rede virtual para isolar tanto o tráfego de entrada como de saída, veja Injetar uma instância Premium v2 numa rede virtual.

Importante

- A integração de rede virtual de saída descrita neste artigo está disponível apenas para instâncias de Gerenciamento de API nas camadas Standard v2 e Premium v2. Para obter opções de rede nas diferentes camadas, consulte Usar uma rede virtual com o Gerenciamento de API do Azure.

- Você pode habilitar a integração de rede virtual ao criar uma instância de Gerenciamento de API na camada Standard v2 ou Premium v2 ou depois que a instância for criada.

- Atualmente, não é possível alternar entre injeção de rede virtual e integração de rede virtual para uma instância Premium v2.

Pré-requisitos

- Uma instância de Gerenciamento de API do Azure na camada de preços Standard v2 ou Premium v2

- (Opcional) Para teste, uma API de back-end de exemplo hospedada em uma sub-rede diferente na rede virtual. Por exemplo, consulte Tutorial: Estabelecer o acesso ao site privado do Azure Functions.

- Uma rede virtual com uma sub-rede onde suas APIs de back-end de Gerenciamento de API estão hospedadas. Consulte as seções a seguir para obter requisitos e recomendações para a rede virtual e a sub-rede.

Local da rede

- A rede virtual deve estar na mesma região e assinatura do Azure que a instância de Gerenciamento de API.

Sub-rede dedicada

- A sub-rede usada para integração de rede virtual só pode ser usada por uma única instância de Gerenciamento de API. Ele não pode ser compartilhado com outro recurso do Azure.

Tamanho da sub-rede

- Mínimo: /27 (32 endereços)

- Recomendado: /24 (256 endereços) - para acomodar o dimensionamento da instância de Gerenciamento de API

Grupo de segurança de rede

Um NSG (grupo de segurança de rede) deve estar associado à sub-rede. Para configurar um grupo de segurança de rede, consulte Criar um grupo de segurança de rede.

- Configure as regras na tabela seguinte para permitir o acesso de saída ao Azure Storage e Azure Key Vault, que são dependências para a Gestão de APIs.

- Configure outras regras de saída necessárias para que o gateway alcance seus back-ends de API.

- Configure outras regras do NSG para atender aos requisitos de acesso à rede da sua organização. Por exemplo, as regras NSG também podem ser usadas para bloquear o tráfego de saída para a Internet e permitir o acesso apenas a recursos em sua rede virtual.

| Direction | Fonte | Intervalos de portas de origem | Destino | Intervalos de portas de destino | Protocolo | Ação | Propósito |

|---|---|---|---|---|---|---|---|

| Direção exterior | Rede virtual | * | Armazenamento | 443 | TCP | Allow | Dependência do Armazenamento do Azure |

| Direção exterior | Rede virtual | * | AzureKeyVault | 443 | TCP | Allow | Dependência de Azure Key Vault |

Importante

- As regras NSG de entrada não se aplicam quando uma instância de camada v2 é integrada em uma rede virtual para acesso de saída privado. Para aplicar regras NSG de entrada, use a injeção de rede virtual em vez da integração.

- Isso difere da rede na camada Premium clássica, onde as regras NSG de entrada são aplicadas nos modos de injeção de rede virtual externa e interna. Mais informações

Delegação de sub-rede

A sub-rede precisa ser delegada ao serviço Microsoft.Web/serverFarms .

Nota

O Microsoft.Web fornecedor de recursos deve estar registado na subscrição para que possa delegar a sub-rede ao serviço. Para os passos para registar um fornecedor de recursos através do portal, consulte Registar fornecedor de recursos.

Para obter mais informações sobre como configurar a delegação de sub-rede, consulte Adicionar ou remover uma delegação de sub-rede.

Permissões

Você deve ter pelo menos as seguintes permissões de controle de acesso baseado em função na sub-rede ou em um nível superior para configurar a integração de rede virtual:

| Ação | Descrição |

|---|---|

| Microsoft.Network/virtualNetworks/ler | Leia a definição de rede virtual |

| Microsoft.Network/virtualNetworks/sub-redes/leitura | Ler uma definição de sub-rede de rede virtual |

| Ação de união de sub-redes em redes virtuais Microsoft | Junta-se a uma rede virtual |

Configurar a integração de rede virtual

Esta seção orienta você pelo processo de configuração da integração de rede virtual externa para uma instância existente do Gerenciamento de API do Azure. Você também pode configurar a integração de rede virtual ao criar uma nova instância de Gerenciamento de API.

- No portal do Azure, navegue até sua instância de Gerenciamento de API.

- No menu à esquerda, em Implantação + Infraestrutura, selecioneEdição de rede>.

- Na página Configuração de rede , em Recursos de saída, selecione Habilitar integração de rede virtual.

- Selecione a rede virtual e a sub-rede delegada que você deseja integrar.

- Selecione Salvar. A rede virtual está integrada.

(Opcional) Testar a integração de rede virtual

Se você tiver uma API hospedada na rede virtual, poderá importá-la para sua instância de gerenciamento e testar a integração da rede virtual. Para obter as etapas básicas, consulte Importar e publicar uma API.