Arquiteturas de referência da Proteção contra DDoS do Azure

A Proteção contra DDoS do Azure foi projetada para serviços implantados em uma rede virtual. As arquiteturas de referência a seguir são organizadas por cenários, com padrões de arquitetura agrupados.

Recursos protegidos

Os recursos suportados incluem:

- IPs públicos anexados a:

- Uma máquina virtual IaaS.

- Cluster do Application Gateway (incluindo WAF).

- Gerenciamento de API do Azure (somente camada Premium).

- Bastião.

- Conectado a uma rede virtual (VNet) no modo externo.

- Firewall.

- Network Virtual Appliance (NVA) baseado em IaaS.

- Load Balancer (Classic & Standard Load Balancers).

- Service Fabric.

- Gateway de VPN.

- A proteção também abrange intervalos de IP públicos trazidos para o Azure por meio de BYOIPs (Prefixos IP Personalizados).

Os recursos não suportados incluem:

- WAN Virtual do Azure.

- Gerenciamento de API do Azure em modos de implantação diferentes dos modos suportados.

- Serviços PaaS (multilocatário), incluindo o Ambiente do Serviço de Aplicativo do Azure para Power Apps.

- Recursos protegidos que incluem IPs públicos criados a partir do prefixo de endereço IP público.

- Gateway NAT.

Nota

Para cargas de trabalho da Web, é altamente recomendável utilizar a proteção contra DDoS do Azure e um firewall de aplicativo Web para se proteger contra ataques DDoS emergentes. Outra opção é empregar o Azure Front Door junto com um firewall de aplicativo Web. O Azure Front Door oferece proteção no nível da plataforma contra ataques DDoS no nível da rede. Para obter mais informações, consulte Linha de base de segurança para serviços do Azure.

Cargas de trabalho de máquinas virtuais (Windows/Linux)

Aplicativo em execução em máquinas virtuais com balanceamento de carga

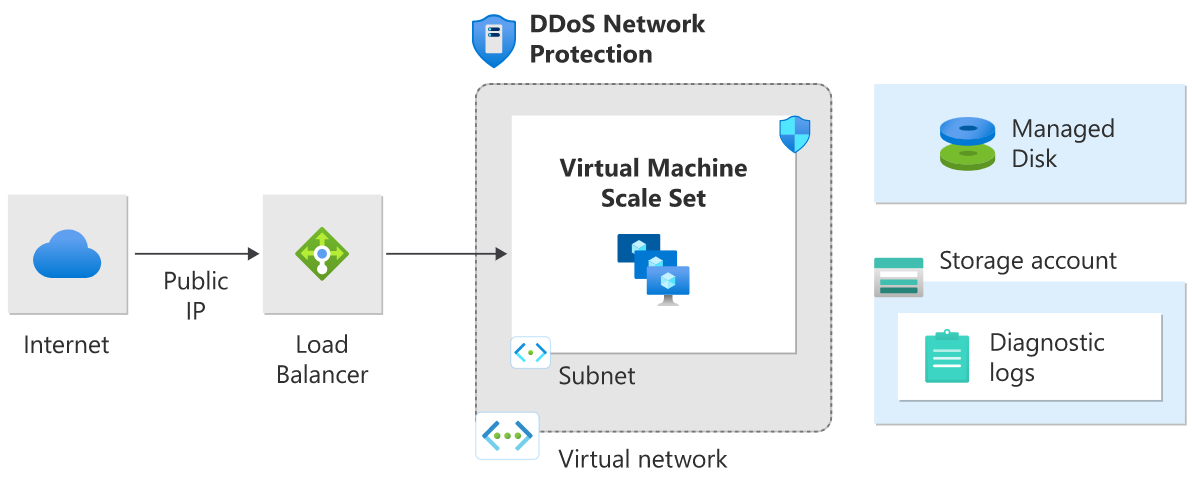

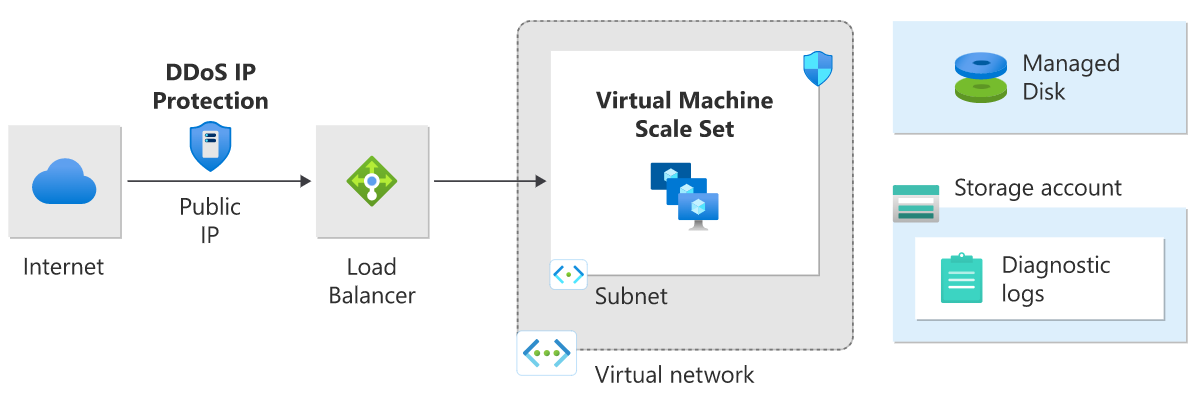

Esta arquitetura de referência mostra um conjunto de práticas comprovadas para executar várias máquinas virtuais do Windows em uma escala definida atrás de um balanceador de carga, para melhorar a disponibilidade e a escalabilidade. Essa arquitetura pode ser usada para qualquer carga de trabalho sem monitoração de estado, como um servidor Web.

Nessa arquitetura, uma carga de trabalho é distribuída em várias instâncias de máquina virtual. Há um único endereço IP público e o tráfego da Internet é distribuído para a máquina virtual por meio de um balanceador de carga.

O balanceador de carga distribui solicitações de entrada da Internet para as instâncias de VM. Os conjuntos de dimensionamento de máquinas virtuais permitem que o número de VMs seja dimensionado manualmente ou automaticamente com base em regras predefinidas. Isso é importante se o recurso estiver sob ataque DDoS. Para obter mais informações sobre essa arquitetura de referência, consulte Aplicativo de camada N do Windows no Azure.

Arquitetura de máquina virtual DDoS Network Protection

A Proteção de Rede DDoS está habilitada na rede virtual do balanceador de carga do Azure (internet) que tem o IP público associado a ela.

Arquitetura de máquina virtual DDoS IP Protection

A Proteção IP contra DDoS está ativada no endereço IP público frontend de um balanceador de carga público.

Aplicação em execução no Windows N-tier

Existem várias formas de implementar uma arquitetura de N camadas. Os diagramas a seguir mostram um aplicativo Web típico de três camadas. Essa arquitetura se baseia no artigo Executar VMs com balanceamento de carga para escalabilidade e disponibilidade. As camadas Web e Business utilizam VMs com balanceamento de carga.

Proteção de rede DDoS Arquitetura de camada N do Windows

Neste diagrama de arquitetura, a Proteção de Rede DDoS está habilitada na rede virtual. Todos os IPs públicos na rede virtual recebem proteção contra DDoS para as Camadas 3 e 4. Para proteção da Camada 7, implante o Application Gateway no WAF SKU. Para obter mais informações sobre essa arquitetura de referência, consulte Aplicativo de camada N do Windows no Azure.

Proteção IP DDoS Arquitetura de N camadas do Windows

Neste diagrama de arquitetura, a Proteção IP contra DDoS está ativada no endereço IP público.

Nota

Cenários em que uma única VM está sendo executada atrás de um IP público não são recomendados. A mitigação de DDoS pode não ser iniciada instantaneamente quando um ataque DDoS é detetado. Como resultado, uma única implantação de VM que não pode ser dimensionada ficará inativa nesses casos.

Aplicação web PaaS

Esta arquitetura de referência mostra a execução de um aplicativo do Serviço de Aplicativo do Azure em uma única região. Essa arquitetura mostra um conjunto de práticas comprovadas para um aplicativo Web que usa o Serviço de Aplicativo do Azure e o Banco de Dados SQL do Azure. Uma região de espera é configurada para cenários de failover.

O Azure Traffic Manager encaminha solicitações de entrada para o Application Gateway em uma das regiões. Durante as operações normais, ele roteia solicitações para o Application Gateway na região ativa. Se essa região ficar indisponível, o Gerenciador de Tráfego fará failover para o Application Gateway na região de espera.

Todo o tráfego da Internet destinado à aplicação Web é encaminhado para o endereço IP público do Application Gateway através do Gestor de Tráfego. Nesse cenário, o serviço de aplicativo (aplicativo Web) em si não está diretamente voltado para o exterior e é protegido pelo Application Gateway.

Recomendamos que você configure o SKU WAF do Application Gateway (modo de prevenção) para ajudar a proteger contra ataques de Camada 7 (HTTP/HTTPS/WebSocket). Além disso, os aplicativos Web são configurados para aceitar apenas o tráfego do endereço IP do Application Gateway .

Para obter mais informações sobre essa arquitetura de referência, consulte Aplicativo Web multirregião altamente disponível.

Proteção de rede DDoS com arquitetura de aplicação Web PaaS

Neste diagrama de arquitetura, a Proteção de Rede DDoS está habilitada na rede virtual do gateway do aplicativo Web.

Proteção IP DDoS com arquitetura de aplicação Web PaaS

Neste diagrama de arquitetura, a Proteção IP contra DDoS está habilitada no IP público associado ao gateway de aplicativo Web.

Mitigação para serviços PaaS não web

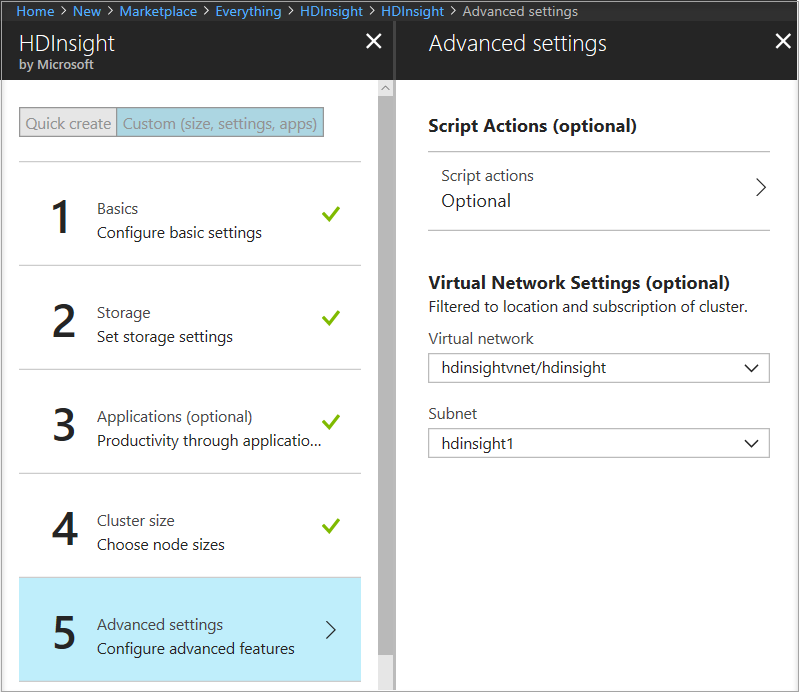

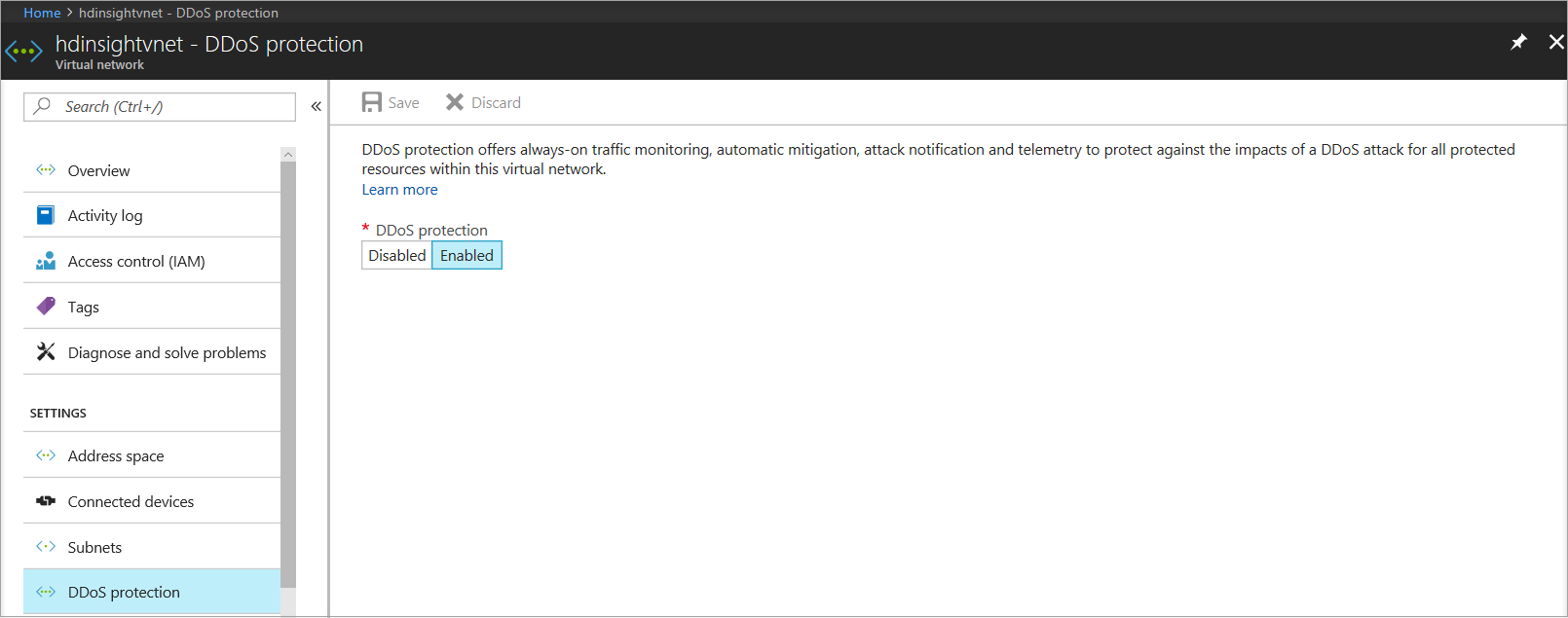

HDInsight no Azure

Esta arquitetura de referência mostra a configuração da Proteção contra DDoS para um cluster do Azure HDInsight. Verifique se o cluster HDInsight está vinculado a uma rede virtual e se a Proteção contra DDoS está habilitada na rede virtual.

Nessa arquitetura, o tráfego destinado ao cluster HDInsight da Internet é roteado para o IP público associado ao balanceador de carga do gateway HDInsight. Em seguida, o balanceador de carga do gateway envia o tráfego diretamente para os nós principais ou para os nós de trabalho. Como a Proteção contra DDoS está habilitada na rede virtual HDInsight, todos os IPs públicos na rede virtual recebem proteção contra DDoS para as Camadas 3 e 4. Essa arquitetura de referência pode ser combinada com as arquiteturas de referência N-Tier e multi-região.

Para obter mais informações sobre essa arquitetura de referência, consulte a documentação Estender o Azure HDInsight usando uma Rede Virtual do Azure.

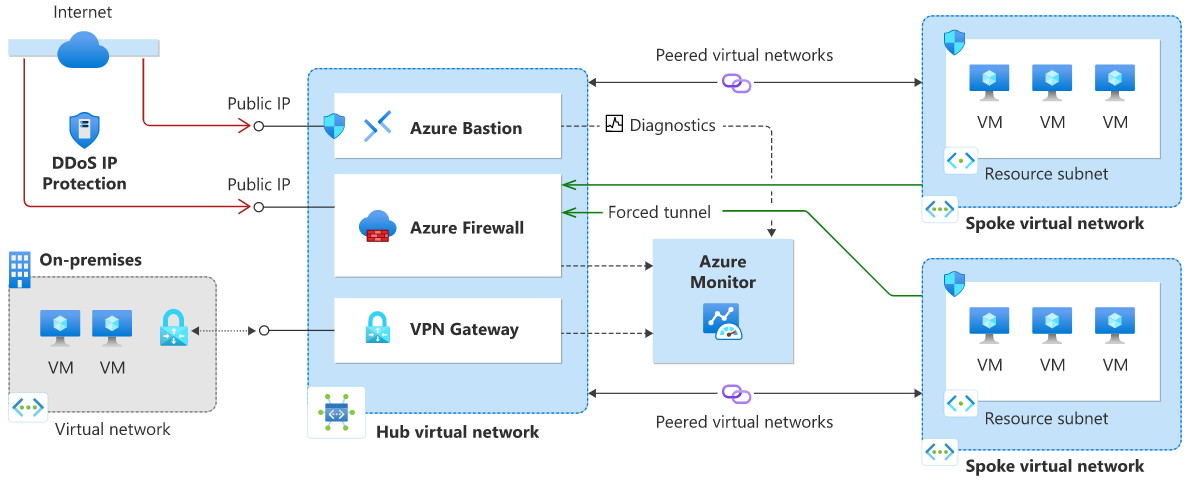

Topologia de rede hub-and-spoke com o Firewall do Azure e o Azure Bastion

Esta arquitetura de referência detalha uma topologia hub-and-spoke com o Firewall do Azure dentro do hub como uma DMZ para cenários que exigem controle central sobre aspetos de segurança. O Firewall do Azure é um firewall gerenciado como um serviço e é colocado em sua própria sub-rede. O Azure Bastion é implantado e colocado em sua própria sub-rede.

Há dois raios que são conectados ao hub usando emparelhamento VNet e não há conectividade spoke-to-spoke. Se você precisar de conectividade spoke-to-spoke, então você precisa criar rotas para encaminhar o tráfego de um spoke para o firewall, que pode roteá-lo para o outro spoke. Todos os IPs públicos que estão dentro do hub são protegidos pela Proteção contra DDoS. Nesse cenário, o firewall no hub ajuda a controlar o tráfego de entrada da Internet, enquanto o IP público do firewall está sendo protegido. A Proteção contra DDoS do Azure também protege o IP público do bastião.

A Proteção contra DDoS foi projetada para serviços implantados em uma rede virtual. Para obter mais informações, consulte Implantar o serviço dedicado do Azure em redes virtuais.

Rede hub-and-spoke de proteção de rede DDoS

Neste diagrama de arquitetura, a Proteção de Rede DDoS do Azure está habilitada na rede virtual do hub.

Rede hub-and-spoke de proteção IP DDoS

Neste diagrama de arquitetura, a Proteção IP DDoS do Azure está habilitada no Endereço IP público.

Nota

Sem custo adicional, a proteção de infraestrutura DDoS do Azure protege todos os serviços do Azure que usam endereços IPv4 e IPv6 públicos. Este serviço de proteção contra DDoS ajuda a proteger todos os serviços do Azure, incluindo serviços de plataforma como serviço (PaaS), como o DNS do Azure. Para obter mais informações, consulte Visão geral da Proteção contra DDoS do Azure. Para obter mais informações sobre topologia hub-and-spoke, consulte Topologia de rede hub-spoke.

Próximos passos

- Saiba como configurar a Proteção de Rede.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários