O que é uma regra definida no Azure Front Door?

Um conjunto de regras é um mecanismo de regras personalizado que agrupa uma combinação de regras em um único conjunto. Você pode associar um conjunto de regras a várias rotas. Um conjunto de Regras permite personalizar como as solicitações são processadas e tratadas na borda da Porta da Frente do Azure.

Cenários comuns suportados

Implementação de cabeçalhos de segurança para evitar vulnerabilidades baseadas em navegador, como HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy, X-Frame-Options e cabeçalhos Access-Control-Allow-Origin para cenários de compartilhamento de recursos entre origens (CORS). Os atributos baseados em segurança também podem ser definidos com cookies.

Encaminhe solicitações para versões móveis ou desktop do seu aplicativo com base no tipo de dispositivo cliente.

Usando recursos de redirecionamento para retornar redirecionamentos 301, 302, 307 e 308 para o cliente para direcioná-los para novos nomes de host, caminhos, cadeias de caracteres de consulta ou protocolos.

Modificar dinamicamente a configuração de colocação em cache do encaminhamento com base nos pedidos recebidos.

Reescreva o caminho da URL da solicitação e encaminhe a solicitação para a origem apropriada em seu grupo de origem configurado.

Adicione, modifique ou remova o cabeçalho de solicitação/resposta para ocultar informações confidenciais ou capturar informações importantes por meio de cabeçalhos.

Ofereça suporte a variáveis de servidor para alterar dinamicamente o cabeçalho da solicitação, cabeçalhos de resposta ou caminhos de reescrita de URL/cadeias de caracteres de consulta. Por exemplo, quando uma nova página é carregada ou quando um formulário é publicado. Atualmente, a variável de servidor é suportada apenas em ações de conjunto de regras .

Arquitetura

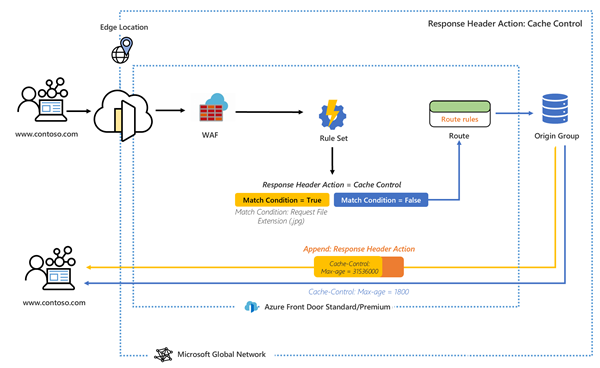

Os conjuntos de regras lidam com solicitações na borda da porta frontal. Quando uma solicitação chega ao seu ponto de extremidade Front Door, o WAF (Web Application Firewall) é processado primeiro, seguido pelas configurações definidas na rota. Essas configurações incluem o conjunto de regras associado à rota. Os conjuntos de regras são processados na ordem em que aparecem na configuração de roteamento. As regras em um conjunto de regras também são processadas na ordem em que aparecem. Para que todas as ações em cada regra sejam executadas, todas as condições de correspondência dentro de uma regra devem ser atendidas. Se uma solicitação não corresponder a nenhuma das condições na configuração do conjunto de regras, somente as configurações de rota padrão serão aplicadas.

Se a opção Parar de avaliar as regras restantes estiver selecionada, todos os conjuntos de regras restantes associados à rota não serão executados.

Exemplo

No diagrama a seguir, as políticas WAF são processadas primeiro. Em seguida, a configuração do conjunto de regras acrescenta um cabeçalho de resposta. O cabeçalho altera a idade máxima do controle de cache se a condição de correspondência for verdadeira.

Terminologia

Com um conjunto de regras de porta frontal, você pode criar qualquer combinação de configurações, cada uma composta por um conjunto de regras. As linhas a seguir mostram algumas terminologias úteis que você encontra ao configurar seu conjunto de regras.

Conjunto de regras: um conjunto de regras que é associado a uma ou várias rotas.

Regra do conjunto de regras: uma regra composta por até 10 condições de correspondência e 5 ações. As regras são locais para um conjunto de regras e não podem ser exportadas para uso em outros conjuntos de regras. Você pode criar a mesma regra em conjuntos de regras diferentes.

Condição de correspondência: há muitas condições de correspondência que você pode configurar para analisar uma solicitação de entrada. Uma regra pode conter até 10 condições de correspondência. As condições de correspondência são avaliadas com um operador AND . A expressão regular é suportada em condições. Uma lista completa das condições de correspondência pode ser encontrada em Condições de correspondência do conjunto de regras.

Ação: Uma ação dita como o Front Door lida com as solicitações recebidas com base nas condições correspondentes. Você pode modificar comportamentos de cache, modificar cabeçalhos de solicitação, cabeçalhos de resposta, definir regravação de URL e redirecionamento de URL. As variáveis de servidor são suportadas com Action. Uma regra pode conter até cinco ações. Uma lista completa de ações pode ser encontrada em Ações do conjunto de regras.

Suporte para modelos do ARM

Os conjuntos de regras podem ser configurados usando modelos do Azure Resource Manager. Para obter um exemplo, consulte Front Door Standard/Premium with rule set. Você pode personalizar o comportamento usando os trechos JSON ou Bicep incluídos nos exemplos de documentação para condições e ações de correspondência.

Limitações

Para obter informações sobre limites de cota, consulte Limites, cotas e restrições da Front Door.

Próximos passos

- Saiba como criar um perfil do Azure Front Door.

- Saiba como configurar seu primeiro conjunto de regras.

Importante

O Azure Front Door (clássico) será desativado em 31 de março de 2027. Para evitar qualquer interrupção do serviço, é importante migrar seus perfis do Azure Front Door (clássico) para a camada Azure Front Door Standard ou Premium até março de 2027. Para obter mais informações, consulte Aposentadoria (clássica) do Azure Front Door.

Uma configuração do mecanismo de regras permite que você personalize como as solicitações HTTP são tratadas na borda da porta da frente e fornece comportamento controlado para seu aplicativo Web. O mecanismo de regras para o Azure Front Door (clássico) tem vários recursos principais, incluindo:

- Impõe HTTPS para garantir que todos os seus utilizadores finais interajam com o seu conteúdo através de uma ligação segura.

- Implementa cabeçalhos de segurança para evitar vulnerabilidades baseadas em navegador, como HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy, X-Frame-Options e cabeçalhos Access-Control-Allow-Origin para cenários de CORS (Cross-Origin Resource Sharing). Os atributos baseados em segurança também podem ser definidos com cookies.

- Encaminhe solicitações para versões móveis ou desktop do seu aplicativo com base nos padrões de conteúdo de cabeçalhos de solicitação, cookies ou cadeias de caracteres de consulta.

- Use os recursos de redirecionamento para retornar redirecionamentos 301, 302, 307 e 308 para o cliente para direcionar para novos nomes de host, caminhos ou protocolos.

- Modificar dinamicamente a configuração de colocação em cache do encaminhamento com base nos pedidos recebidos.

- Reescrever o caminho do URL do pedido e encaminhar o pedido para o back-end apropriado no conjunto de back-end configurado.

Arquitetura

O mecanismo de regras lida com solicitações na borda. Quando uma solicitação entra no ponto de extremidade (clássico) da Porta da Frente do Azure, o WAF é processado primeiro, seguido pela configuração do mecanismo de regras associada ao seu domínio de front-end. Se uma configuração do mecanismo de regras for processada, isso significa que uma condição de correspondência foi encontrada. Para que todas as ações em cada regra sejam processadas, todas as condições de correspondência dentro de uma regra devem ser atendidas. Se uma solicitação não corresponder a nenhuma das condições na configuração do mecanismo de regras, a configuração de roteamento padrão será processada.

Por exemplo, no diagrama a seguir, um mecanismo de regras é configurado para acrescentar um cabeçalho de resposta. O cabeçalho altera a idade máxima do controle de cache se o arquivo de solicitação tiver uma extensão de .jpg.

Neste segundo exemplo, você verá que o mecanismo de regras está configurado para redirecionar os usuários para uma versão móvel do site se o dispositivo solicitante for do tipo Mobile.

Em ambos os exemplos, quando nenhuma das condições de correspondência é atendida, a regra de roteamento especificada é o que é processado.

Terminologia

No Azure Front Door (clássico), você pode criar configurações de mecanismo de regras de muitas combinações, cada uma composta por um conjunto de regras. A seguir descrevemos algumas terminologias úteis que você encontra ao configurar seu mecanismo de regras.

- Configuração do mecanismo de regras: um conjunto de regras que são aplicadas a uma única rota. Cada configuração é limitada a 25 regras. Você pode criar até 10 configurações.

- Regra do mecanismo de regras: uma regra composta por até 10 condições de partida e 5 ações.

- Condição de correspondência: Há muitas condições de correspondência que podem ser utilizadas para analisar suas solicitações recebidas. Uma regra pode conter até 10 condições de correspondência. As condições de correspondência são avaliadas com um operador AND . Para obter uma lista completa das condições de correspondência, consulte Condições de correspondência de regras.

- Ação: as ações ditam o que acontece com suas solicitações recebidas - ações de cabeçalho de solicitação/resposta, encaminhamento, redirecionamentos e regravações estão disponíveis hoje. Uma regra pode conter até cinco ações; no entanto, uma regra pode conter apenas uma substituição de configuração de rota. Para obter uma lista completa de ações, consulte Ações de regras.

Próximos passos

- Saiba como configurar sua primeira configuração do mecanismo de regras.

- Saiba como criar um perfil (clássico) do Azure Front Door.

- Saiba mais sobre a arquitetura de roteamento (clássica) do Azure Front Door.